Grüße Willkommen zur vierten

Fortinet Getting Started- Lektion. In der

letzten Lektion haben wir ein Layout für zukünftige Laborarbeiten bereitgestellt. Es ist Zeit, es zu benutzen! In dieser Lektion analysieren wir die Grundlagen von Sicherheitsrichtlinien, die den Zugriff zwischen Netzwerksegmenten unterscheiden. Unter der Katze wird eine kurze Theorie aus dem Video sowie die Videolektion selbst vorgestellt.

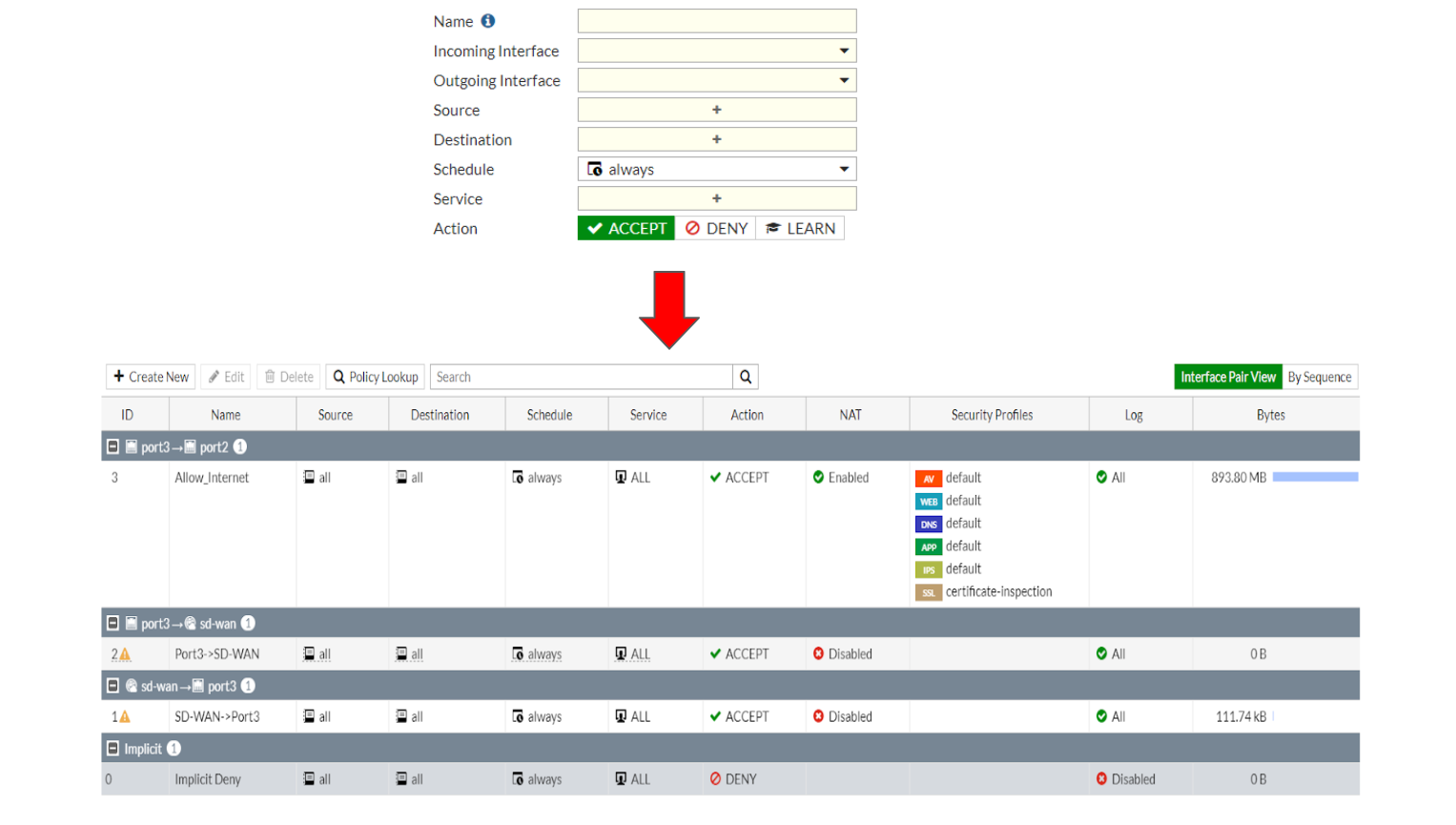

Firewall-Richtlinien sind eine Sammlung von Kriterien, anhand derer Pakete, die auf die Firewall fallen, überprüft werden. Es ist erwähnenswert, dass FortiGate eine statische Firewall ist, d. H. Eine Firewall mit Sitzungserinnerung. Dies bedeutet, dass, wenn das erste Paket in der Sitzung von der Firewall-Richtlinie zugelassen wurde, alle Pakete im Rahmen dieser Sitzung nicht auf Übereinstimmung mit den Richtlinien überprüft werden. Diese Sitzung wird gespeichert und zugelassen. Als Nächstes wird nur der Datenverkehr im Rahmen von Inhaltsinspektionen überprüft (dazu später mehr).

Ein wichtiger Hinweis: Der Datenverkehr wird streng von oben nach unten auf Einhaltung der Richtlinien überprüft. Wenn der Datenverkehr alle Richtlinienkriterien erfüllt, wird die in der Richtlinie angegebene Aktion auf diesen Datenverkehr angewendet (akzeptieren oder ablehnen). Wenn der Datenverkehr nicht den Kriterien aller Richtlinien entspricht, wird die implizite Verweigerungsrichtlinie angewendet und dieser Datenverkehr verworfen.

Lassen Sie uns kurz die Kriterien der Richtlinien durchgehen.

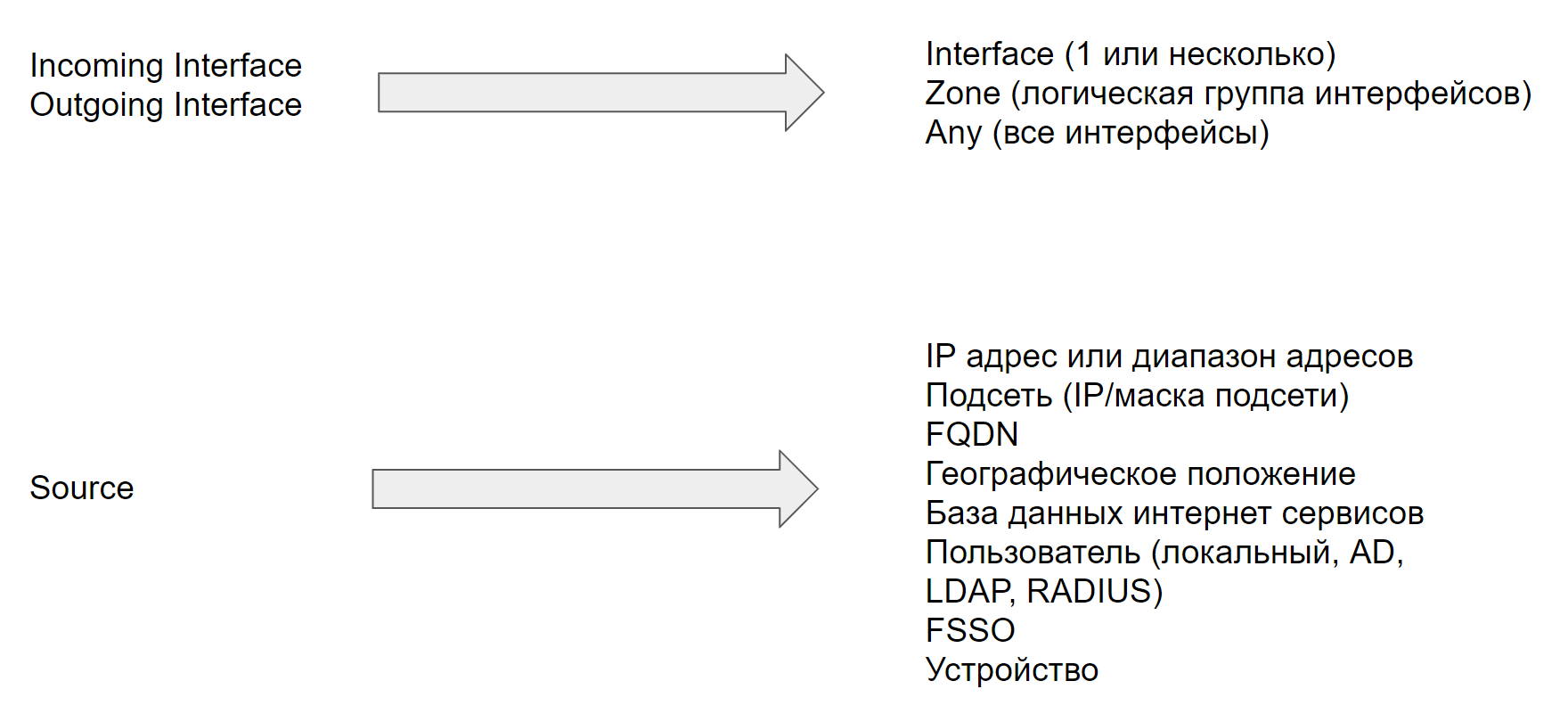

Die ersten drei Kriterien sind eingehende Schnittstellen, ausgehende Schnittstellen und die Quelle. Die eingehenden und ausgehenden Schnittstellen können eine oder mehrere Schnittstellen sein. Die Verwendung mehrerer Schnittstellen in Richtlinien ist jedoch standardmäßig deaktiviert. Das Video-Tutorial zeigt, wie diese Option aktiviert wird. Ein Sonderfall bei der Verwendung mehrerer Schnittstellen ist die Any-Schnittstelle. Es enthält alle möglichen Schnittstellen. Als Schnittstellen können Sie auch eine vorkonfigurierte Zone verwenden - eine logische Gruppe von Schnittstellen.

Eine große Anzahl von Objekten kann als Quelle verwendet werden, sie werden auf einer Folie dargestellt. Es gibt jedoch bestimmte Regeln:

Mindestens eines der folgenden Objekte muss als Quelle angegeben werden: IP-Adresse oder IP-Adressbereich, Subnetz, FQDN, geografischer Standort oder Objekte aus der Datenbank der Internetdienste. Bei Bedarf können Sie die Richtlinie auch festlegen, indem Sie einen Benutzer, eine Benutzergruppe oder ein bestimmtes Gerät auswählen. Benutzer und Benutzergruppen können lokal oder remote sein. Wir werden später im Kurs die Arbeit mit Remote-Authentifizierungsservern in Betracht ziehen. Wir werden leider nicht in Betracht ziehen, mit einzelnen Geräten zu arbeiten, da dieses Material den Rahmen unseres Kurses sprengt.

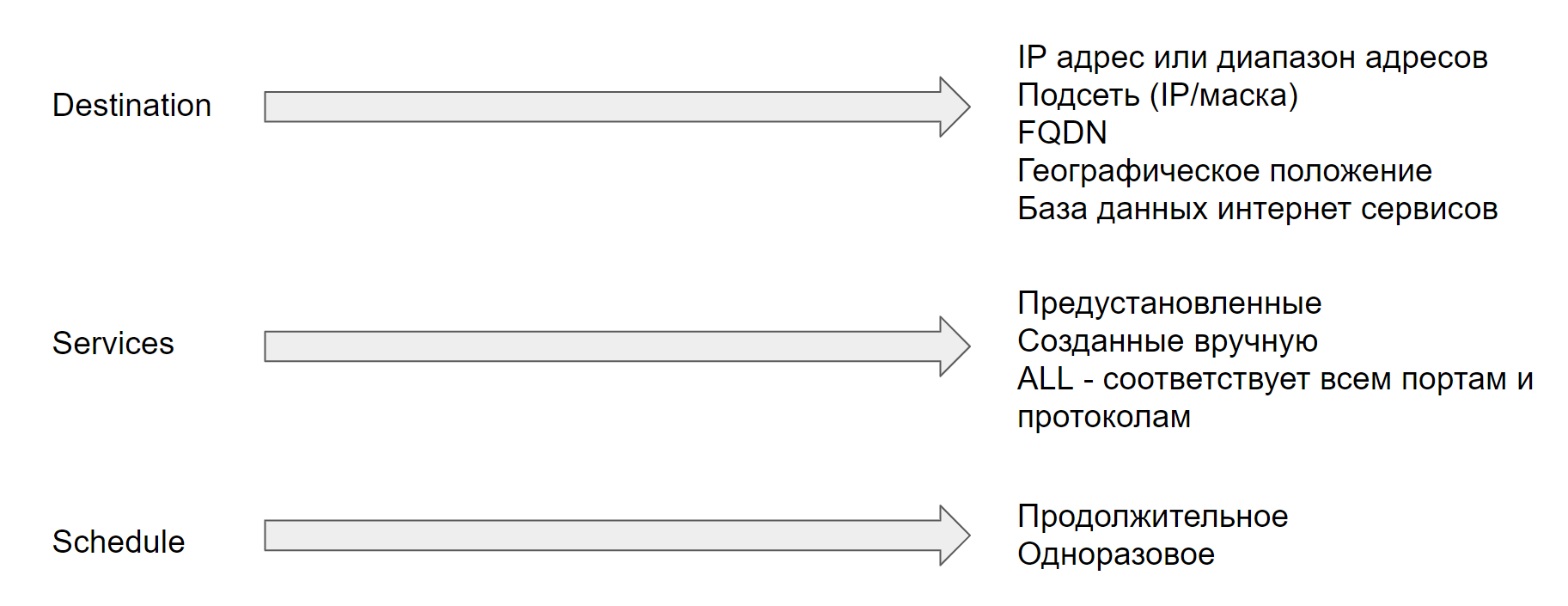

Das Zielkriterium kann wie das Quellkriterium die folgenden Objekte verwenden: IP-Adresse oder Adressbereich, Subnetze, FQDN, geografischer Standort oder Datenbankobjekte von Internetdiensten.

Wenn Sie FQDN verwenden, stellen Sie sicher, dass FortiGate- und DNS-Server ordnungsgemäß kommunizieren, da Fortigate DNS-Abfragen verwendet, um die IP-Adressen der FQDNs zu ermitteln.

Ein Geografieobjekt repräsentiert Gruppen oder Bereiche von IP-Adressen, die einem bestimmten Land zugewiesen sind. Solche Objekte werden automatisch über FortiGuard aktualisiert.

Es lohnt sich auch, ein paar Worte über die Datenbank der Internetdienste zu verlieren. Es enthält IP-Adressen, Protokolle und Portnummern gängiger Internetdienste wie Amazon, Dropbox, Facebook usw. Diese Daten werden auch automatisch über FortiGuard aktualisiert.

Das Dienstkriterium definiert die Übertragungsprotokolle (UDP / TCP usw.) sowie die Portnummern. Sie können die vorinstallierten Dienste nutzen, bei Bedarf können Sie auch eigene erstellen.

Und das letzte Kriterium ist der Zeitplan. Es kann in zwei Typen unterteilt werden: langfristig und einmalig. Im Lang können Sie die notwendigen Wochentage auswählen und die Uhrzeit bestimmen. In diesem Fall überprüft die Richtlinie, an die ein bestimmtes Kriterium des Zeitplans gebunden ist, das Datum und die Uhrzeit, zu der das Paket übergeben wurde. Der zweite Typ ist ein einmaliger Zeitplan. In diesem Fall können Sie das Datum und den Zeitraum festlegen, die erforderlich sind (z. B. müssen Mitarbeiter aufgrund von einmaliger Arbeit an einem bestimmten Tag und zu einer bestimmten Zeit über Fernzugriff verfügen).

Schließlich haben wir uns alle Kriterien für Firewall-Richtlinien angesehen. Wie gesagt, wenn ein Netzwerkpaket all diese Kriterien erfüllt, wird die in der Richtlinie angegebene Aktion auf den Datenverkehr angewendet.

Der Rest ist bis zum Üben. Die obige Theorie und der praktische Teil werden im Video-Tutorial genauer besprochen:

In der nächsten Lektion üben wir den Einsatz der NAT-Technologie, um Benutzer für das Internet freizugeben und interne Dienste zu veröffentlichen. Damit Sie es nicht verpassen, halten Sie auf den folgenden Kanälen nach Updates Ausschau:

YoutubeVKontakte-GruppeYandex ZenUnsere SeiteTelegrammkanal