Die verteilte Registrierungstechnologie ist aufgrund des Hype um Kryptowährungen populär geworden. Viele Unternehmen entwickelten Blockchain-Lösungen, um über eine sichere dezentrale Zukunft zu sprechen, die von kryptografischen Signaturen zusammengehalten wird, und zeigten eindrucksvolle Folien mit Infografiken und aussagekräftigen Slogans. Unternehmen veröffentlichten nacheinander Nachrichten über die Entwicklung einer Unternehmensblockkette oder die Zusammenarbeit mit vielversprechenden Startups. Jetzt ist der Bitcoin-Wechselkurs merklich gesunken, und die Aufregung hat nachgelassen, und es ist möglich geworden, ruhig zu sehen, wie es sich bei der tatsächlichen Verwendung der Blockchain zum Schutz vor Cyberangriffen verhält, wobei der Schwerpunkt auf der praktischen Seite des Problems liegt.

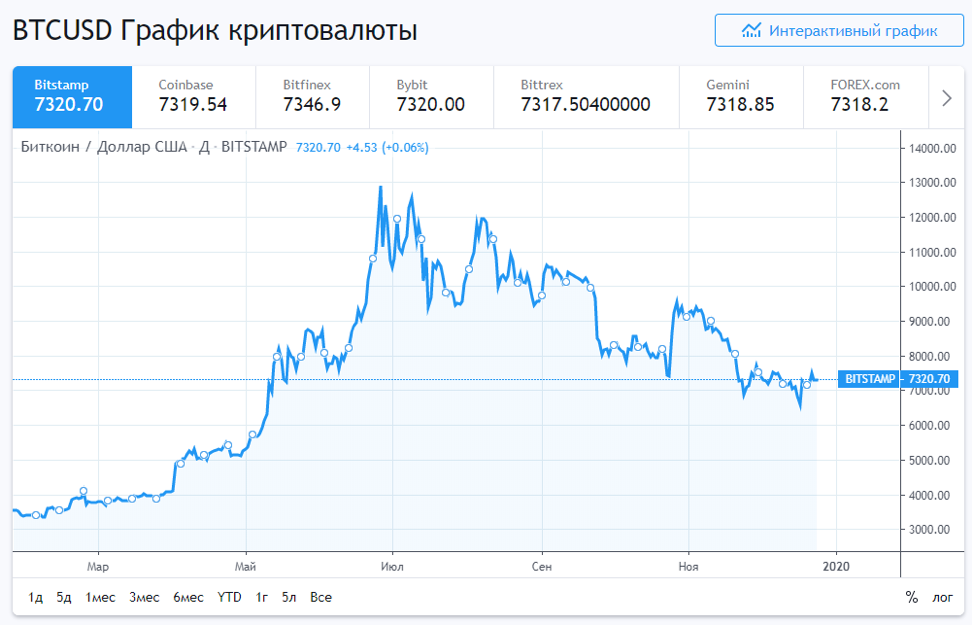

Die verteilte Registrierungstechnologie ist aufgrund des Hype um Kryptowährungen populär geworden. Viele Unternehmen entwickelten Blockchain-Lösungen, um über eine sichere dezentrale Zukunft zu sprechen, die von kryptografischen Signaturen zusammengehalten wird, und zeigten eindrucksvolle Folien mit Infografiken und aussagekräftigen Slogans. Unternehmen veröffentlichten nacheinander Nachrichten über die Entwicklung einer Unternehmensblockkette oder die Zusammenarbeit mit vielversprechenden Startups. Jetzt ist der Bitcoin-Wechselkurs merklich gesunken, und die Aufregung hat nachgelassen, und es ist möglich geworden, ruhig zu sehen, wie es sich bei der tatsächlichen Verwendung der Blockchain zum Schutz vor Cyberangriffen verhält, wobei der Schwerpunkt auf der praktischen Seite des Problems liegt. Als die Aufsichtsbehörden aller Länder sich der Verteidigung von Finanztraditionen anschlössen, Operationen mit Kryptowährungen einschränkten oder untersagten und die Investition in Krypto riskant wurde, sank die Bitcoin-Rate (Screenshot von tradingview.com).

Als die Aufsichtsbehörden aller Länder sich der Verteidigung von Finanztraditionen anschlössen, Operationen mit Kryptowährungen einschränkten oder untersagten und die Investition in Krypto riskant wurde, sank die Bitcoin-Rate (Screenshot von tradingview.com).Hinweis: Das Fehlen von Hype bedeutet nicht, dass die Blockchain plötzlich ihre Vorteile in Bezug auf die Dezentralisierung verloren hat, wodurch die Datenintegrität und die Transparenz von Transaktionen sichergestellt werden. Diese Eigenschaften ermöglichen die Verwendung eines verteilten Registers in der Cybersicherheit, und dies wird in den Ankündigungen von Kryptounternehmen und Veröffentlichungen von Kryptoenthusiasten gesagt. Schauen wir uns einige Beispiele genau an, welche Anwendungen die Technologie hat - in der Theorie und in der Praxis.

Phishing-Schutz

Laut

Trend Micro ist die Ausnutzung menschlicher Schwächen der Hauptgrund für moderne Cyber-Angriffe. Die Popularität von Phishing bei Cyberkriminellen erklärt sich aus der hohen Effizienz und den relativ geringen Kosten. Die Hauptaufgabe beim Erstellen eines betrügerischen Briefs oder einer betrügerischen Website besteht darin, ein potenzielles Opfer von der Rechtmäßigkeit des Geschehens zu überzeugen, da sie nur in diesem Fall die Zielaktion des Angriffs bereitwillig ausführen kann.

Sie können die Echtheit des Briefes auf verschiedene Arten überprüfen. Beispielsweise bietet der Binance Cryptocurrency Exchange als solche Lösung seinen Benutzern die Möglichkeit

, Briefen aus dem Exchange einen speziellen Anti-Phishing-Code hinzuzufügen .

Eine berechtigte Frage stellt sich: Warum verwendet der Krypto-Austausch keine Blockchain-Lösungen, um ihn zu schützen, und bevorzugt einen primitiven Geheimcode, der relativ einfach zu fälschen ist? Beispielsweise gibt es Blockchain-Lösungen von

MetaCert oder

CloudPhish , die eine verteilte Registrierung verwenden, um Phishing und legitime URLs zu klassifizieren.

Wenn Sie die URL mithilfe einer verteilten Registrierung überprüfen, können Sie Phishing-Ressourcen schnell identifizieren. Beachten Sie jedoch, dass betrügerische Websites und Domänen mehrere Stunden bis mehrere Tage lang aktiv sind, was die Wirksamkeit dieses Schutzes verringert.

Die Überprüfung der Legitimität von Websites ist in Google Chrome und Firefox bereits implementiert. Daher ist das Hauptargument für die Verwendung der Blockchain zum Schutz vor Phishing die Dezentralisierung. Dank dessen können Angreifer den Server nicht blockieren, auf dem die Datenbank legitimer Ressourcen gespeichert ist. Andererseits gibt es Methoden, mit denen Sie auf die Blockchain einwirken können, z. B.

51% Angriffe und

doppelte Ausgaben .

Somit kann festgestellt werden, dass sie trotz der Existenz von Blockchain-Lösungen zum Schutz vor Phishing aufgrund des Fehlens offensichtlicher Vorteile noch keine weite Verbreitung gefunden haben.

IoT-Sicherheit

Die Anzahl der IoT-Geräte wächst stetig: 2019 überstieg die Anzahl der IoT-Geräte 26 Milliarden. Laut Gartner werden sie 2020 26-mal so groß sein wie die Menschen auf der Erde. Angesichts der Allgegenwart des Internets der Dinge in unserem Leben und der zunehmenden Abhängigkeit von Geräten wird ihre Sicherheit immer wichtiger.

Inzwischen ist die tatsächliche Situation schlecht. Stark geflashte Passwörter in den Geräten, der fehlende kryptografische Schutz und Schwachstellen in der Firmware machen das IoT zum idealen Ziel für Hackerangriffe.

Die Verwendung der Blockchain löst viele Probleme im Zusammenhang mit dem Internet der Dinge, beispielsweise das Problem mit der Authentifizierung und der Verbindung.

Durch die Registrierung jedes IoT-Geräts in einer verteilten Registrierung und die Vergabe oder Aufhebung von Zugriffsrechten mithilfe einer Blockchain-Transaktion können alle Netzwerkteilnehmer die Legitimität von Verbindungen und Anforderungen überprüfen. Das Anschließen nicht autorisierter Geräte und das Abfangen oder Ersetzen von Daten mithilfe des Angriffs „Mann in der Mitte“ gehören damit der Vergangenheit an. So

funktioniert die Cloud-basierte Litecoin-basierte Blockchain-Plattform von

Uniquid . Zusätzlich zum Schutz vor nicht autorisierten Verbindungen bietet es Fehlertoleranz für den Autorisierungsprozess, da kein dedizierter Server vorhanden ist.

Eine weitere Verwendung von Blockchain in IoT / IIoT ist der Schutz der Lieferkette. Das Register ermöglicht die Verfolgung aller Produktions- und Bewegungsphasen von Bestandteilen des Endprodukts, Arzneimittels oder Lebensmittelprodukts, mit Ausnahme der Möglichkeit von Diebstahl oder Fälschung. Diese Fälle stehen jedoch in geringem Zusammenhang mit der Cybersicherheit.

Verschiedene Unternehmen bieten Blockchain-Lösungen für das Internet der Dinge an, aber die meisten Implementierungen sind experimenteller Natur.

Für eine solche Unentschlossenheit der Kunden gibt es mehrere Gründe:

- Risiken und Komplexität der Verwendung neuer Lösungen;

- die Anforderung, inkompatible Geräte zu aktualisieren oder zu ersetzen;

- die Notwendigkeit, bestehende Softwaresysteme zu verfeinern.

Trotz aller Erwartungen hat die Sicherheit des IoT bei der Verwendung der Blockchain noch keine nennenswerte Popularität erlangt.

DDoS-Schutz

Eines der Unternehmen

, das Blockchain zum Schutz vor DDoS-Angriffen anbot, war Gladius Startup. Das von ihnen entwickelte System sollte die Bandbreite dezentralisieren, um Angriffe abzuschwächen. Es sollte Sicherheitspools erstellen, die auf der nicht verwendeten Bandbreite der Netzwerkteilnehmer basieren und über eine verteilte Registrierung verwaltet werden.

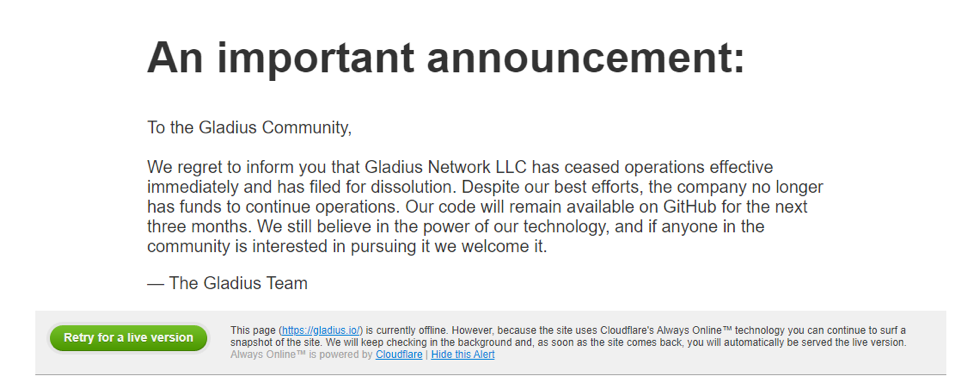

"Die Gladius Gemeinschaft

"Die Gladius Gemeinschaft

Wir bedauern, Ihnen mitteilen zu müssen, dass Gladius Network LLC den Betrieb eingestellt und die Liquidation beantragt hat. Trotz aller Bemühungen gingen dem Unternehmen die Mittel aus, um den Betrieb fortzusetzen. Unser Code wird drei Monate auf GitHub verfügbar sein. Wir glauben immer noch an die Leistungsfähigkeit unserer Technologie und freuen uns, wenn jemand in der Community daran interessiert ist, sie zu nutzen.

Gladius Team. "Gladius.io enthält jetzt einen Entschuldigungsstummel. Dies bedeutet, dass sich die Technologie aus irgendeinem Grund als nicht beansprucht herausstellte oder nicht die erforderliche Wirksamkeit zeigte.

Fazit

Blockchain hat Eigenschaften, die es ermöglichen, es für die Cyberabwehr zu verwenden. Heutzutage ist die Technologie jedoch nicht ausgereift genug, um von der Kategorie der modischen Neuheiten zum Mainstream überzugehen.

Die Blockchain bietet eine hervorragende Informationsintegrität, bietet jedoch keine wesentlichen Vorteile im Bereich der Vertraulichkeit und Zugänglichkeit im Vergleich zu anderen Technologien.

Darüber hinaus erfordert die Implementierung einer verteilten Registrierung die Lösung von Problemen im Zusammenhang mit der Organisation des Mining zur Transaktionsüberprüfung sowie die Entwicklung von Standards, APIs und Frameworks für Hersteller von IoT-Geräten.

Vergessen Sie nicht, dass die Blockchain wie jede andere Technologie Implementierungsfehler enthalten kann, deren Ausführung zum Verlust der Kontrolle über die in die Registrierung eingegebenen Daten führen kann.

Auf der Grundlage des Vorstehenden kann festgestellt werden, dass die Blockchain kein Allheilmittel für Cyberangriffe ist und daher traditionelle Schutzmaßnahmen nach wie vor ein unverzichtbarer Bestandteil der Informationssicherheitsinfrastruktur sind.