Gemäß den Anforderungen des FSB Russlands ist die Verwendung des Signaturschemas GOST R 34.10-2001 zur Erzeugung einer elektronischen Signatur nach dem 31. Dezember 2018 nicht zulässig. Der entsprechende Patch für Check Point mit Cryptography CryptoPro, der neue Algorithmen unterstützt, wurde jedoch 2018 nicht veröffentlicht. Um den Anforderungen der Regulierungsbehörde gerecht zu werden und plötzlich nicht mehr auf sichere Kommunikationskanäle verzichten zu müssen, stellten viele Unternehmen, die Check Point-Geräte mit Unterstützung für die GOST-Verschlüsselung verwenden, ohne auf einen neuen Patch zu warten, Zertifikate für Gateways nach den Algorithmen von GOST R 34.10 / 11-2001 aus.In dieser Publikation wird eine Situation erörtert, in der Check Point-Firewalls (MEs) bereits auf Version R77.30 aktualisiert sind und das CryptoPro CSP 3.9-Distributionskit für Check Point SPLAT / GAiA auf ihnen installiert ist. In diesem Fall können Sie das Zertifikat des Knotens speichern, der mit den Algorithmen GOST R 34.10 / 11-2012 ausgestellt wurde. Bei Verwendung der Clusterinstallation von Check Point ME (verteilte / eigenständige Full-HA-Bereitstellungen) kann die Kryptografie auf dem Gerät ohne Kommunikationsunterbrechungen aktualisiert werden. In der Praxis kommt es häufig vor, dass viele geografisch entfernte Standorte VPN-Tunnel mit einem zentralen Cluster erstellen. Um nicht eine große Anzahl von Sites gleichzeitig zu aktualisieren, können mit dem neuen Patch sowohl GOST R 34.10 / 11-2001-Algorithmen als auch neue GOST R 34.10 / 11-2012-Algorithmen für Geräte verwendet werden.

Die vom Hersteller empfohlene Methode zum Wechseln zu einer neuen Kryptografie lautet wie folgt:

- Migration (Export) der SMS-Server-Datenbank;

- Frisch installierter SMS-Server;

- Installation von CryptoPro CSP 4.0;

- Datenbankmigration (Import) auf einen aktualisierten SMS-Server.

- Fresh Install GW, die von SMS verwaltet werden;

- Installation von CryptoPro CSP 4.0 auf allen GW.

Mit dieser Methode können Sie das gemäß GOST R 34.10 / 11-2001 ausgestellte Gateway-Zertifikat nicht speichern, außerdem ist viel mehr Zeit erforderlich.

Wir werden

ein alternatives Aktualisierungsschema in Betracht ziehen, das von uns für eine große Anzahl von Geräten ausgearbeitet wurde. Für die Umsetzung wurde ein kleiner Stand aufgebaut:

SMS

SMS - Check Point Gateway-Verwaltungsserver (primärer Verwaltungsserver)

Gesteuerte Gateways: FW1-Node-1, FW1-Node-2

GW1-2 - Check Point (Sicherheitsgateways), GW-Cluster-Cluster-Mitglieder, Cluster-Modus: ClusterXL High Availability

SMS-GW - Check Point Gateway-Server (primärer Verwaltungsserver), Check Point Gateway (Sicherheitsgateway), Standalone-Bereitstellung

HOST1-2 - Ein Computer, mit dem der Verkehrsfluss zwischen Gateways überprüft wird

Aufgrund der begrenzten Ressourcen der Basisstation wird die Option für das Upgrade der Standalone-Voll-HA-Bereitstellung in diesem Stand nicht angezeigt. Sie ist jedoch identisch mit dem Upgrade der Standalone-Bereitstellung, mit dem einzigen Unterschied, dass die zu berücksichtigende Abfolge von Aktionen für das sekundäre Standalone-Gateway wiederholt werden muss.

Das Aktualisierungsschema besteht aus 2 Schritten:

- Kryptographie-Update auf Standalone-Gateway;

- SMS- und GW-Cluster aktualisieren.

Lassen Sie uns diese Schritte genauer betrachten.

1. Kryptographie-Update auf dem Standalone-Gateway (SMS + GW):

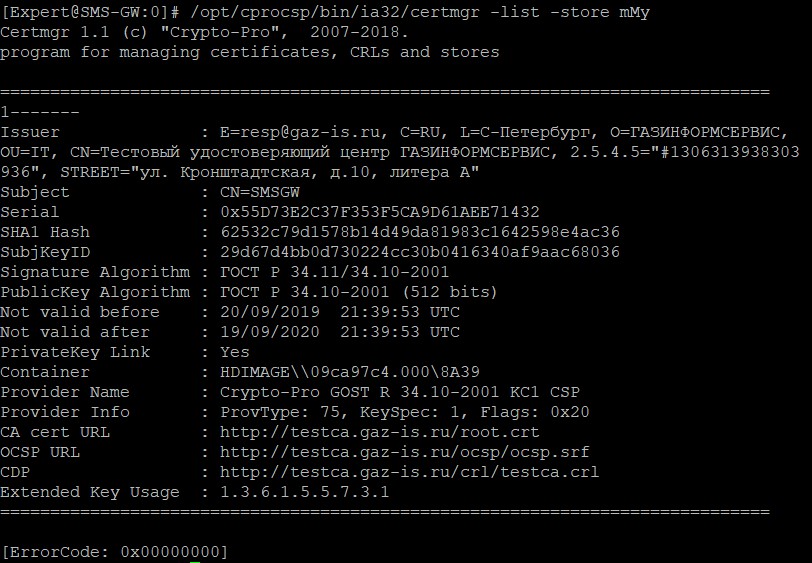

Überprüfen Sie, ob das Zertifikat derzeit installiert ist (um sicherzustellen, dass das Zertifikat nach dem Aktualisieren der Kryptografie unverändert bleibt):

1. Als Erstes müssen Sie CryptoPro 3.9 entfernen.

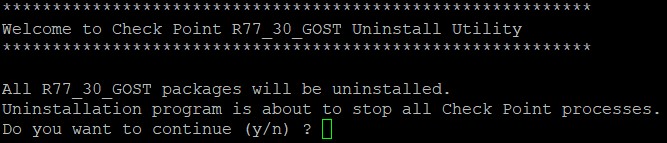

Der zu löschende Befehl (ausgeführt in der Befehls-Shell / bin / bash (Experte)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

Dann erhalten wir folgende Warnung:

Nach Abschluss des Skripts müssen Sie das Gateway neu starten.

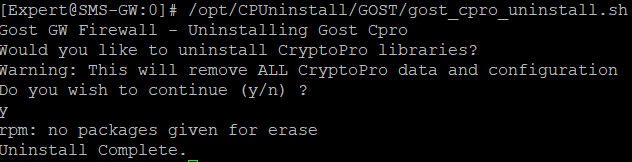

Nach dem Neustart müssen Sie den folgenden Befehl ausführen, um die möglicherweise verbleibenden Bibliotheken zu entfernen:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

Wenn die CryptoPro 3.9-Installationsdateien auf dem Gateway verbleiben, müssen Sie das Verzeichnis / var / gost_install in / var / gost_install_39 umbenennen oder dessen Inhalt löschen.

2. Als Nächstes müssen Sie die für die Installation des neuen GOST-Patches erforderlichen Dateien in das Verzeichnis / var / gost_install kopieren. Es wird empfohlen, das Archiv mit Kryptobibliotheken (enthält die Verzeichnisse rpm und kis) entlang des Pfads / var / gost_install zu kopieren und zu entpacken und den Patch entlang des Pfads / var / gost_install / hf zu kopieren und auch zu entpacken.

3. Starten der Installation von Crypto PRO 4.0:

/var/gost_install/hf/UnixInstallScript

Am Ende der Skriptausführung sollten Sie die folgende Meldung erhalten, nach der Sie das Gateway neu starten müssen:

4. Als nächstes müssen Sie die CryptoPro-Lizenz installieren:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

Sie müssen auch eine Verbindung über die Konsole herstellen, die Teil des Distributionskits für die Installation von CryptoPro ist, und die Richtlinie installieren.

Unmittelbar nach einem Neustart baut der Tunnel auf einem Zertifikat auf, das gemäß GOST R 34.10 / 11-2001 ausgestellt wurde. Überprüfen Sie dazu, welches Zertifikat installiert ist, setzen Sie IKE SA und IPsec SA zurück (mit dem Dienstprogramm TunnelUtil, das vom Befehl vpn tu aufgerufen wird), und stellen Sie sicher, dass der Tunnel wiederhergestellt wird:

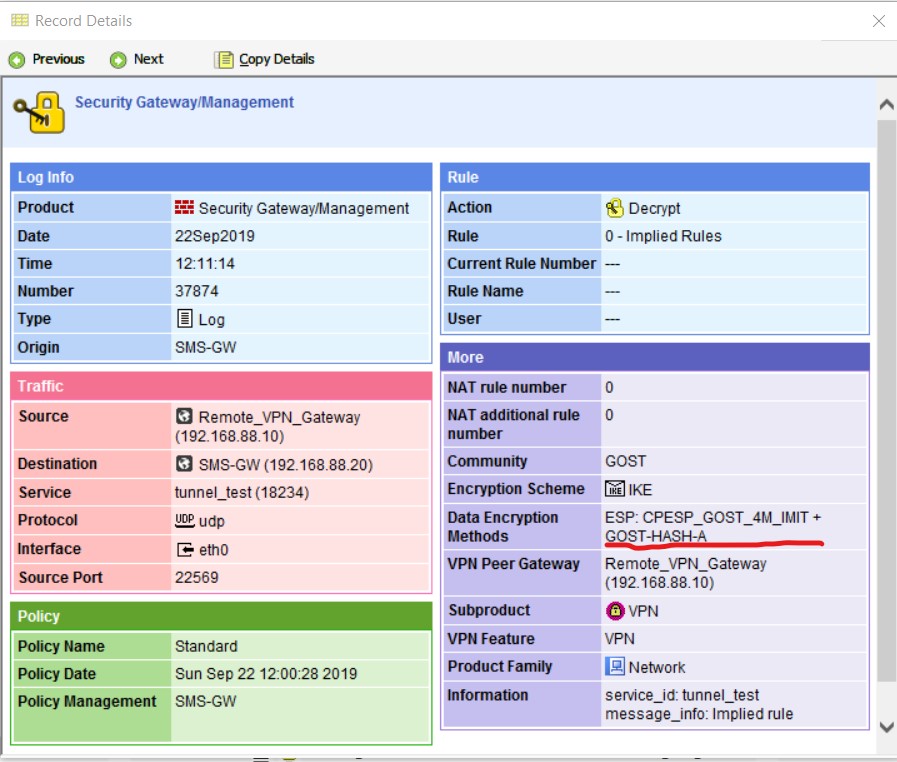

Wie Sie sehen, wird der Tunnel gerade neu aufgebaut. Überprüfen Sie, welche Art von Aufzeichnung in SmartView Tracker angezeigt wird:

Wie Sie sehen können, sind die Datenverschlüsselungsmethoden dieselben wie vor der Aktualisierung von CryptoPro auf dem Gateway.

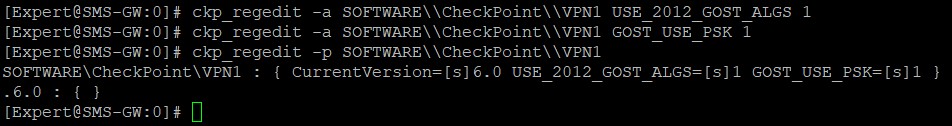

5. Um die GOST 2012-Algorithmen auf dem aktualisierten Knoten zu verwenden, müssen Sie die in README_GOST_2012_SIG_USAGE.txt im Distributionskit enthaltenen Befehle ausführen, um CryptoPro 4.0 zu installieren:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. In derselben Infodatei finden Sie Folgendes:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

Das heißt, in der neuen Version des Patches ist die Installation von SiteKey (und deren spätere Aktualisierung) auch für eigenständige Gateways erforderlich.

Führen Sie den folgenden Befehl aus, um den Site-Schlüssel zu generieren:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name> Net 6:

SiteKey ist eine Kombination aus Teil 0 und Teil 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

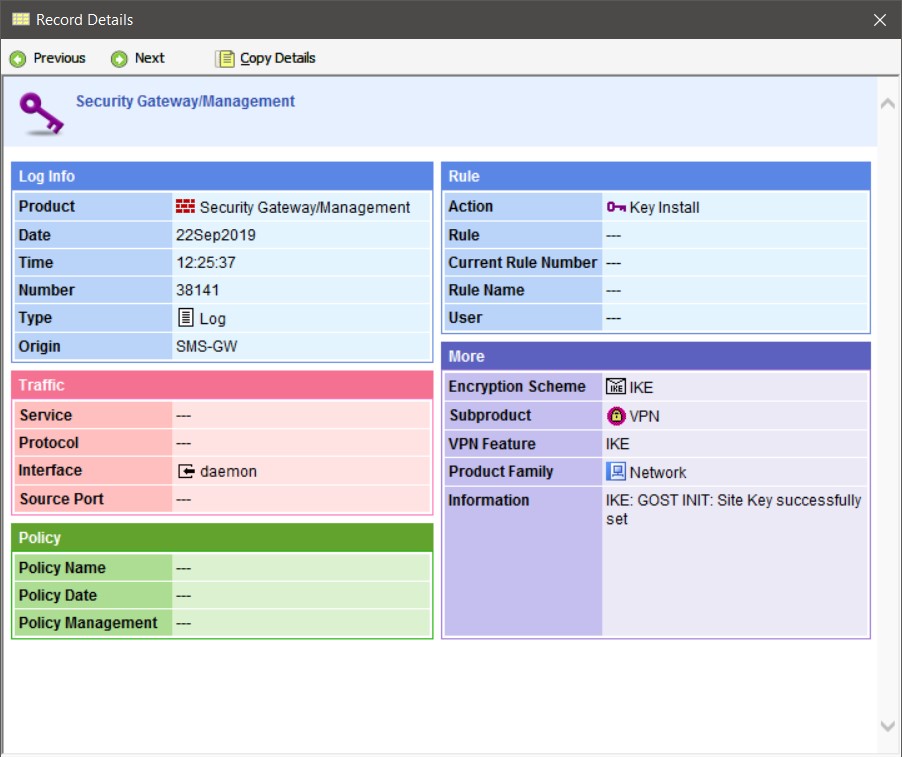

Nach der Installation wird der folgende Eintrag in SmartView Tracker angezeigt:

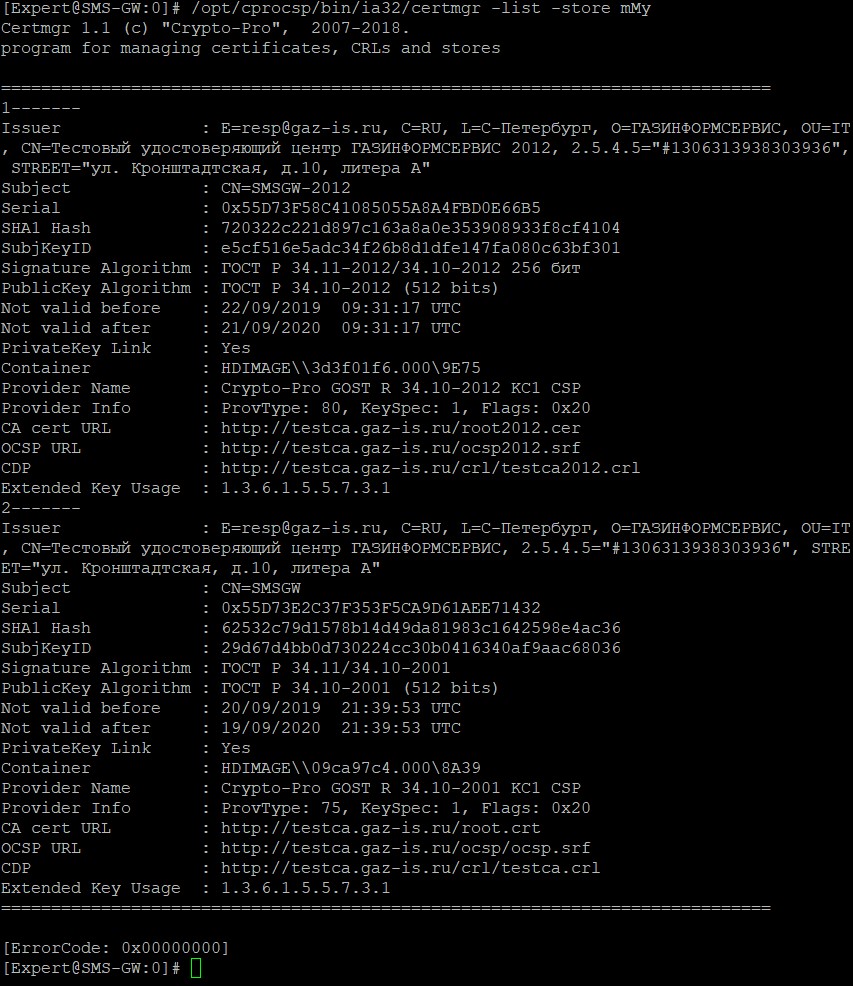

7. Danach muss nur noch das GOST 2012-Zertifikat ausgestellt werden (nachdem zuvor das Stammzertifikat der Zertifizierungsstelle gemäß dem neuen GOST installiert wurde). Die Vorgehensweise unterscheidet sich nicht davon, wie das Zertifikat für das vorherige GOST ausgestellt wurde, und wird daher hier nicht berücksichtigt. Stellen Sie sicher, dass beide Zertifikate auf dem Knoten installiert sind:

Zu diesem Zeitpunkt ist die Aktualisierung des Standalone-Gateways abgeschlossen.

2. Aktualisieren des SMS- und GW-Clusters

Das Verfahren zum Aktualisieren der Kryptografie auf SMS- und Cluster-Knoten unterscheidet sich nicht von dem in Absatz 1 gezeigten. Daher werden hier nur die Aktualisierungsergebnisse dargestellt.

Die Reihenfolge der Aktionen:

- Entfernung von CryptoPro 3.9;

- Entfernen alter Installationsdateien, Kopieren auf die GW1-2-Gateways und SMS-Installationsdateien CryptoPro 4.0;

- Installation von CryptoPro 4.0;

- Installation der CryptoPro-Lizenz;

- Die Aufnahme von Algorithmen 2012 GOST;

- Generierung und Installation von SiteKey;

- Ausstellung und Installation von Zertifikaten, die nach neuen Algorithmen ausgestellt wurden.

In dem Screenshot sehen Sie, dass 2 Zertifikate auf einem der Gateways des Clusters installiert sind:

Nach dem Update werden, da die gemäß GOST R 34.10 / 11-2001 und GOST R 34.10 / 11-2012 ausgestellten Zertifikate auf den Gateways installiert werden, bis Übereinstimmungskriterien für das entfernte Gateway installiert werden oder das gemäß GOST R 34.10 ausgestellte Zertifikat gelöscht wird / 11-2001 - Der Tunnel wird auf alten Zertifikaten gebaut. Um die alten gültigen Zertifikate nicht zu löschen, legen wir die Übereinstimmungskriterien fest:

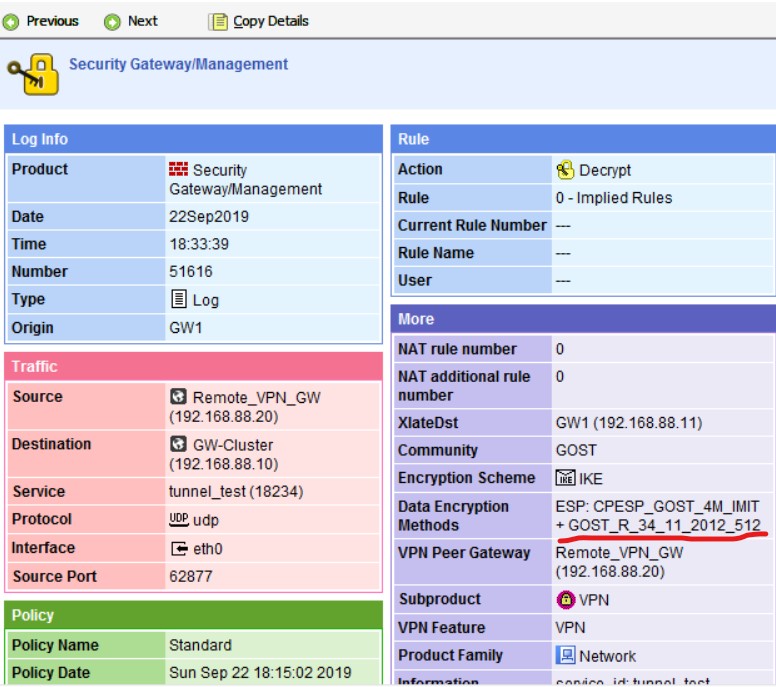

Danach sehen wir in SmartView Tracker, dass der Tunnel mit neuen Zertifikaten erstellt wird:

In diesem Fall kann das Kryptografie-Update als abgeschlossen betrachtet werden.

Mit der von uns vorgeschlagenen Methode können wir den Prozess der Aktualisierung der Kryptografie auf Firewalls optimieren und ohne Unterbrechung der Kommunikation implementieren.

Artem Chernyshev,Leitender Ingenieur, Gazinformservice