Open Security Collaborative Development ist eine offene internationale Initiative von Computersicherheitsspezialisten, die darauf abzielt, gemeinsame Probleme zu lösen, Wissen zu verbreiten und die Computersicherheit im Allgemeinen zu verbessern.

Es wurde im Herbst 2019 von befreundeten freien Projekten aus dem Bereich Informationssicherheit ins Leben gerufen. Die gemeinsame Entwicklung erfolgt in Form von zweiwöchigen Sprints. Der erste Sprint war der Erkennung von Bedrohungen im Allgemeinen und der Verbesserung des Regelsatzes des Sigma-Projekts im Besonderen gewidmet.

Warum Sigma?

Das Sigma- Projekt ist ein gängiges Signaturformat für SIEM-Systeme. Es verfügt über einen Konverter, der Suchabfragen für verschiedene SIEM-Systeme generiert, und eine Reihe von Erkennungsregeln, anhand derer diese Abfragen generiert werden.

Im Laufe der Zeit hat sich der Regelsatz des Sigma-Projekts zum größten und ausgereiftesten Regelsatz für die Erkennung von Bedrohungen durch die Community entwickelt. Darin finden Sie Bedrohungserkennungsregeln („Korrelationsregeln“) für neue Bedrohungen (z. B. Exploits für BlueKeep ), Penetrationstest-Tools ( Empire , Cobalt Strike ), böswilliges Verhalten ( Token-Diebstahl ) und vieles mehr. Die meisten Regeln sind an MITRE ATT & CK gebunden.

Auch wenn Sie Sigma Converter nicht verwenden, können Sie von den aktualisierten Regeln für die Bedrohungserkennung profitieren. Die meisten fortgeschrittenen Sicherheitsteams haben sich für Updates des Sigma-Projekts auf GitHub angemeldet. Dies ist eine großartige Zeit, um sich anzumelden, wenn Sie es noch nicht getan haben.

Es gibt Lücken und Probleme in diesem Projekt, während es gleichzeitig viele wertvolle öffentlich zugängliche Studien gibt (z. B. Eskalation von Windows- Berechtigungen, Querbewegung , Dump von Anmeldeinformationen ), deren Materialien dem Projektarchiv noch nicht hinzugefügt wurden. Darauf haben wir uns beim ersten Sprint konzentriert.

Wie war es

Rund 50 Personen haben ihre Teilnahme am Sprint bestätigt. Der Plan war ziemlich einfach:

- Der zweiwöchige Sprint beginnt am 21. Oktober 2019

- Die Teilnehmer wählen Aufgaben aus dem Backlog aus oder liefern / entwickeln andere Analysen

- Die Teilnehmer verlassen sich auf ein Handbuch , das den Arbeitsablauf beschreibt

- Die Ergebnisse werden überprüft und dem Sigma-Projekt-Repository auf GitHub hinzugefügt

Einige Tage später, am 24. Oktober 2019, veranstalteten wir auf der hack.lu-Konferenz einen Workshop , stellten die OSCD-Initiative vor und erklärten, was wir taten und warum. Obwohl die meisten Teilnehmer über Fernzugriff mit der Arbeit verbunden waren, haben wir den Zeitpunkt des Workshops sehr erfolgreich überprüft, da es möglich war, die entwickelten Regeln in einem Live-Diskussionsmodus zu diskutieren.

Am nächsten Tag berichteten wir über die ersten Ergebnisse des EU MITRE ATT & CK-Workshops in Luxemburg:

Und wir haben das erwartete Ergebnis (x2) erreicht, obwohl die tatsächliche Teilnehmerzahl am Ende des Sprints auf 30 Personen reduziert wurde.

Ergebnis

Während des zweiwöchigen Sprints haben die Teilnehmer:

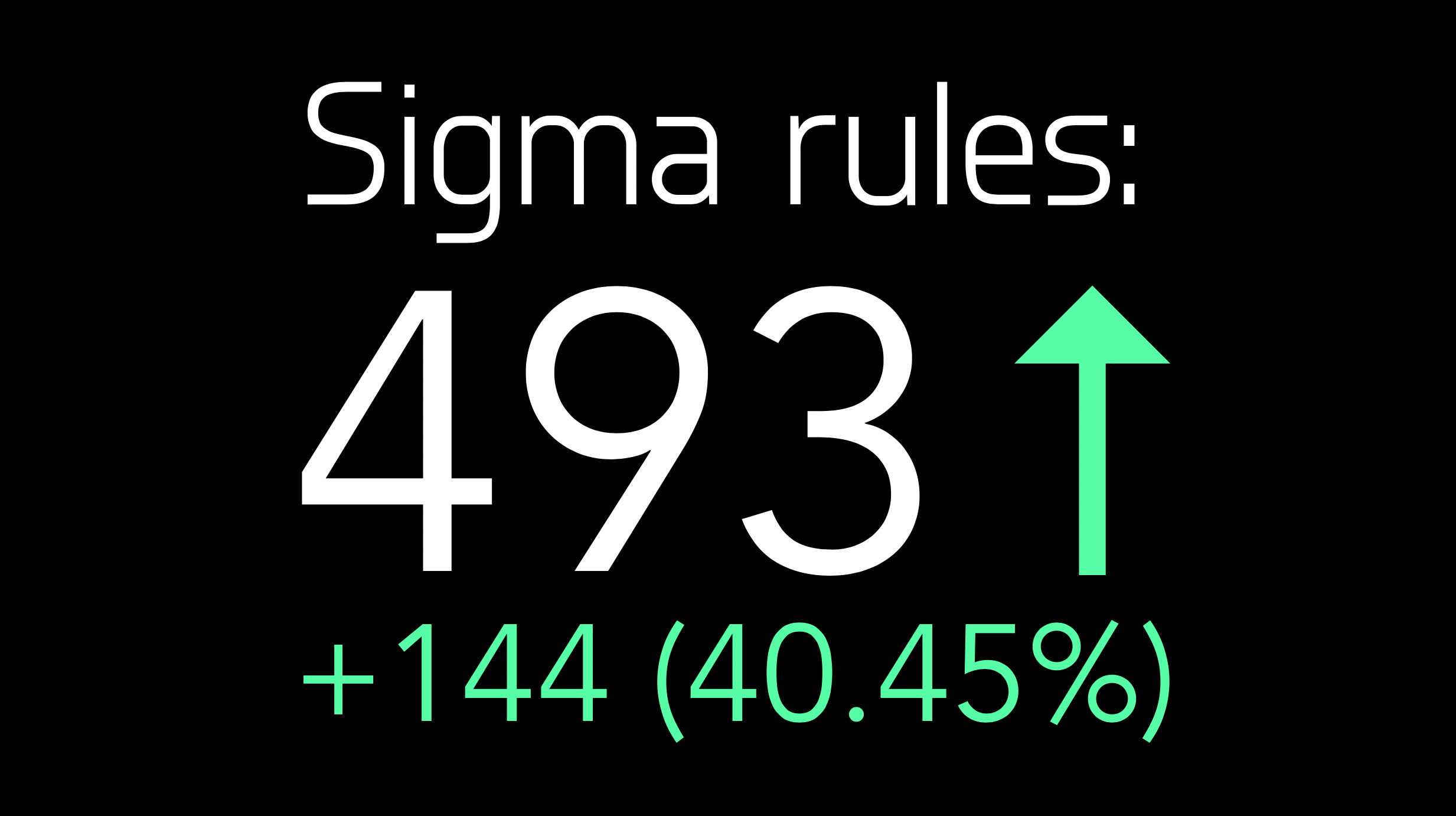

- 144 neue Sigma-Regeln hinzugefügt

- 19 bestehende verbessert

- löschte zwei bestehende Regeln (zerlegt und die Logik in andere, kontextualisierter)

So haben wir den Regelsatz des Sigma-Projekts um mehr als 40% erhöht.

Die Liste der hinzugefügten Regeln finden Sie in der Beschreibung der Pull-Anforderung im Hauptzweig des Sigma-Repository auf GitHub.

Rückstand

Obwohl wir im ersten Sprint viel erreicht haben, blieben viele Aufgaben, die unsere Streitkräfte in zwei Wochen nicht lösen konnten. Wir haben beschlossen, den Rückstand zu detaillieren und ihn zur weiteren Verarbeitung durch die Community in die Ausgaben des Sigma-Repositorys zu übertragen:

Wir sind davon überzeugt, dass die gemeinsame Lösung dieser (und anderer) Probleme die realistischste und schnellste Lösung für das in den letzten Wochen heiß diskutierte Problem der Veröffentlichung von "Offensive Security Tools" ist.

Wir bemühen uns sicherzustellen, dass unsere Erkennungsregeln die TTP-Ebene von The Pyramid of Pain abdecken, damit wir böswilliges Verhalten unabhängig vom verwendeten Tool erkennen können. "Offensive Security Tools" sind unsere besten Freunde bei der Erforschung und Entwicklung dieser Art von Regeln.

Danksagung

Der erste OSCD-Sprint hätte ohne Alexandre Dulonua und das Konferenzteam von hack.lu nicht stattgefunden. Sie stellten Informationssupport zur Verfügung, einen Termin auf der Konferenz für den OSCD-Workshop, und halfen bei der Beschaffung von Visum und Unterkunft. Dafür sind wir ihnen sehr dankbar.

Last but not least Sprint-Teilnehmer, die die ganze Arbeit gemacht haben:

- Thomas Packe, @blubbffiction ( Sigma-Projekt ) DE

- Teymur Kheirkharov, @HeirhabarovT ( BI.ZONE SOC ) RU

- Daniel Bohannon, @danielhbohannon ( FireEye ) USA

- Alexey Potapov ( PT ESC ) RU

- Kirill Kiryanov ( PT ESC ) RU

- Egor Podmokov ( PT ESC ) RU

- Anton Kutepov ( PT ESC ) RU

- Alexey Lednev ( PT ESC ) RU

- Anton Tyurin ( PT ESC ) RU

- Eva Maria Anhouse ( BSI ) DE

- Jan Hazenbusch ( BSI ) DE

- Diego Perez, @darkquassar (Independent Researcher) AR

- Mikhail Larin ( Jet CSIRT ) RU

- Alexander Akhremchik ( Jet CSIRT ) RU

- Dmitry Lifanov ( Jet CSIRT ) RU

- Alexey Balandin, @ Kriks87 ( Jet CSIRT ) RU

- Roman Rezvukhin ( CERT-GIB ) RU

- Alina Stepchenkova ( CERT-GIB ) RU

- Timur Zinnyatullin ( Angara Technologies Group ) RU

- Gleb Sukhodolsky ( Angara Technologies Group ) RU

- Victor Sergeev, @stvetro ( Help AG ) AE

- Ilyas Ochkov , @CatSchrodinger (Independent Researcher) RU

- James Pembeton, @ 4A616D6573 ( Hydro Tasmania ) AU

- Denis Beyu ( GKU ZU CITITO ) RU

- Mateus Otter, @ sn0w0tter ( Relativität ) PL

- Jacob Winesetl, @mrblacyk ( Tieto SOC ) PL

- Tom Kern ( NIL SOC ) SI

- Sergey Soldatov, @SVSoldatov ( Kaspersky MDR ) RU

- Ian Davis ( Tieto SOC ) CZ

Danke euch allen. Bis zum nächsten Sprint !

Frohe Weihnachten und ein gutes neues Jahr!