Dieser Artikel wurde vor einigen Jahren verfasst, als die Blockierung des Telegrammboten von der Community aktiv diskutiert wurde und enthält meine Gedanken dazu. Und obwohl dieses Thema heute fast vergessen ist, hoffe ich, dass es vielleicht noch für jemanden interessant sein wird

Dieser Text entstand aufgrund meiner Überlegungen zum Thema digitale Sicherheit und ich zweifelte lange daran, ob es sich lohnt, ihn zu veröffentlichen. Glücklicherweise gibt es eine große Anzahl von Spezialisten, die alle Probleme richtig verstehen, und ich kann ihnen nichts Neues erzählen. Neben ihnen gibt es jedoch immer noch eine große Anzahl von Publizisten und anderen Bloggern, die sich nicht nur irren, sondern mit ihren Artikeln auch eine große Anzahl von Mythen erzeugen.

Es ist für niemanden ein Geheimnis, dass in letzter Zeit ernsthafte Leidenschaften im digitalen Theater der Militäreinsätze wüten. Natürlich haben wir eines der am meisten diskutierten Themen der russischen Moderne im Sinn, nämlich die Blockierung des Telegrammboten.

Gegner, die dies blockieren, werden als Konfrontation zwischen Person und Staat, Meinungsfreiheit und totale Kontrolle über eine Person dargestellt. Befürworter hingegen lassen sich von Überlegungen zur öffentlichen Sicherheit und zum Kampf gegen kriminelle und terroristische Strukturen leiten.

Stellen Sie sich zunächst vor, wie der Telegramm-Messenger funktioniert. Wir können auf ihre Hauptseite gehen und nachlesen, wie sie sich positionieren. Einer der Hauptvorteile dieser speziellen Lösung wird die kompromisslose Betonung der Sicherheit des Endbenutzers sein. Aber was genau ist damit gemeint?

Wie bei vielen anderen öffentlichen Diensten werden Ihre Daten in verschlüsselter Form übertragen, jedoch nur an die zentralen Server, auf denen sie vollständig geöffnet sind, und jeder Administrator kann Ihre gesamte Korrespondenz problemlos einsehen, wenn Sie dies wirklich möchten. Bezweifle es? Überlegen Sie sich dann, wie die Synchronisationsfunktion zwischen Geräten implementiert ist. Wie gelangen sie zum dritten Gerät, wenn die Daten geheim sind? Schließlich stellen Sie keine speziellen Client-Schlüssel zur Entschlüsselung bereit.

Zum Beispiel müssen Sie, wie im ProtonMail-Mail-Dienst beschrieben, einen Schlüssel bereitstellen, der auf Ihrem lokalen Computer gespeichert ist und der vom Browser zum Entschlüsseln von Nachrichten in Ihrer Mailbox verwendet wird, um mit dem Dienst zusammenzuarbeiten.

Aber nicht so einfach. Neben regelmäßigen Chats gibt es auch geheime. Hier wird eigentlich nur zwischen zwei Geräten korrespondiert und von keiner Synchronisation die Rede. Diese Funktion ist nur auf mobilen Clients verfügbar. Chat-Screenshots werden auf Anwendungsebene blockiert und der Chat wird nach einer bestimmten Zeit zerstört. Aus technischer Sicht durchläuft der Datenstrom weiterhin die zentralen Server, wird dort aber nicht gespeichert. Darüber hinaus ist die Aufbewahrung selbst sinnlos, da nur Clients Entschlüsselungsschlüssel haben und verschlüsselter Datenverkehr keinen besonderen Wert hat.

Dieses Schema funktioniert, solange die Clients und der Server es ehrlich implementieren und das Gerät nicht über alle Arten von Programmen verfügt, ohne dass Sie Screenshots Ihres Bildschirms an Dritte senden. Vielleicht sollte der Grund für eine solche Abneigung gegen Telegramm von Strafverfolgungsbehörden in geheimen Chats gesucht werden? Hierin liegt meiner Meinung nach die Wurzel des Missverständnisses der Masse der Menschen. Und wir werden den Grund für dieses Missverständnis nicht vollständig verstehen können, bis wir herausgefunden haben, was Verschlüsselung im Allgemeinen ist und vor wem sie zum Schutz Ihrer Daten entwickelt wurde.

Stellen Sie sich vor, ein Angreifer möchte eine geheime Nachricht an seine Freunde weitergeben. So wichtig, dass es sich lohnt zu verwirren und rückzusichern. Ist Telegramm aus Sicht eines Spezialisten für Informationssicherheit eine so gute Wahl? Nein, das ist es nicht. Ich versichere, dass die Verwendung eines der beliebten Instant Messenger die schlechteste Option ist, die Sie auswählen können.

Das Hauptproblem ist die Verwendung eines Nachrichtensystems, bei dem Ihre Korrespondenz zuerst gesucht wird. Und selbst wenn es gut geschützt ist, kann die Tatsache, dass es vorhanden ist, Sie gefährden. Denken Sie daran, dass die Verbindung der Clients immer noch über zentrale Server erfolgt und zumindest die Tatsache, dass eine Nachricht zwischen zwei Benutzern gesendet wird, immer noch nachgewiesen werden kann. Daher ist es nicht sinnvoll, E-Mail, soziale Netzwerke und andere öffentliche Dienste zu nutzen.

Wie kann man dann Korrespondenz organisieren, die alle Sicherheitsanforderungen erfüllt? Im Rahmen unserer Überprüfung werden wir bewusst alle illegalen oder kontroversen Methoden ablehnen, um zu zeigen, dass das Problem ausschließlich im Rahmen des Gesetzes gelöst werden kann. Es wird keine Spyware, kein Hacker oder schwer zugängliche Software benötigt.

Fast alle Tools sind in den Standard-Dienstprogrammen enthalten, die mit jedem GNU / Linux-Betriebssystem geliefert werden. Ihr Verbot bedeutet, dass Computer als solche verboten sind.

Das weltweite Internet-Netzwerk ähnelt einem riesigen Netz von Servern, auf denen normalerweise das GNU / Linux-Betriebssystem ausgeführt wird, und Regeln für die Paketweiterleitung zwischen diesen Servern. Die meisten dieser Server sind nicht für eine direkte Verbindung verfügbar. Abgesehen davon gibt es jedoch immer noch Millionen von Servern mit vollständig zugänglichen Adressen, die uns alle bedienen und einen großen Datenverkehr durch uns leiten. Und niemand wird in diesem Chaos jemals nach Ihrer Korrespondenz suchen, besonders wenn sie sich nicht vom allgemeinen Hintergrund abhebt.

Wer einen geheimen Kommunikationskanal organisieren möchte, kauft einfach VPS (Virtual Machine in the Cloud) bei einem der Hunderten von Spielern auf dem Markt. Der Preis der Emission beträgt, da nicht schwer zu überprüfen, einige Dollar pro Monat. Dies kann natürlich nicht anonym erfolgen, und in jedem Fall ist diese virtuelle Maschine an Ihr Zahlungsmittel und damit an Ihre Identität gebunden. Die meisten Hoster kümmern sich jedoch nicht darum, was Sie auf ihrer Hardware ausführen, bis Sie ihre grundlegenden Grenzwerte überschreiten, z. B. die Anzahl der an Port 23 gesendeten Daten oder Verbindungen.

Obwohl eine solche Möglichkeit besteht, ist es für ihn einfach nicht rentabel, die wenigen Dollar, die er für Sie verdient hat, auszugeben, um Sie auch zu überwachen.

Und selbst wenn er dies tun möchte oder muss, muss er zuerst verstehen, welche Art von Software speziell von Ihnen verwendet wird, und auf der Grundlage dieses Wissens eine Tracking-Infrastruktur erstellen. Manuell wird dies nicht schwierig sein, aber die Automatisierung dieses Prozesses wird äußerst schwierig sein. Aus dem gleichen Grund ist die Aufrechterhaltung des gesamten Datenverkehrs, der durch Ihren Server geleitet wird, nur dann wirtschaftlich rentabel, wenn Sie nicht im Voraus in das Sichtfeld der relevanten Strukturen geraten, die dies möchten.

Der nächste Schritt besteht darin, einen sicheren Kanal auf eine der vielen vorhandenen Arten zu erstellen.

- Am einfachsten ist es, eine sichere SSH-Verbindung zum Server herzustellen. Mehrere Clients stellen eine Verbindung über OpenSSH her und kommunizieren beispielsweise mit dem Befehl wall. Billig und fröhlich.

- Aufstellen eines VPN-Servers und Verbinden mehrerer Clients über einen zentralen Server. Alternativ können Sie nach einem Chat-Programm für lokale Netzwerke suchen und loslegen.

- Einfaches FreeBSD NetCat verfügt plötzlich über integrierte Funktionen für primitiven anonymen Chat. Unterstützt die Zertifikatverschlüsselung und vieles mehr.

Sie müssen nicht erwähnen, dass Sie auf die gleiche Weise zusätzlich zu einfachen Textnachrichten auch beliebige Dateien übertragen können. Jede dieser Methoden ist in 5-10 Minuten implementiert und technisch nicht schwierig. Nachrichten sehen aus wie einfacher verschlüsselter Datenverkehr, von denen der Großteil im Internet stattfindet.

Dieser Ansatz wird Steganographie genannt - um Nachrichten zu verbergen, bei denen sie nicht einmal daran denken, nach ihnen zu suchen. Dies allein garantiert nicht die Sicherheit der Korrespondenz, sondern verringert die Wahrscheinlichkeit ihrer Erkennung auf Null. Befindet sich Ihr Server auch in einem anderen Land, ist die Datenerfassung möglicherweise aus anderen Gründen nicht möglich. Und selbst wenn dennoch jemand Zugriff darauf erhält, wird Ihre Korrespondenz bis zu diesem Zeitpunkt höchstwahrscheinlich nicht beeinträchtigt, da sie im Gegensatz zu öffentlichen Diensten nirgendwo lokal gespeichert wird (dies hängt natürlich von Ihrer Wahl ab) Kommunikationsmethode).

Sie haben jedoch möglicherweise Einwände gegen das, wonach ich am falschen Ort suche, die Weltnachrichtendienste haben lange über alles nachgedacht und alle Verschlüsselungsprotokolle hatten lange Lücken für den internen Gebrauch. Angesichts der Vorgeschichte des Problems ist dies eine sehr solide Aussage. Was ist in diesem Fall zu tun?

Alle Verschlüsselungssysteme, die der modernen Kryptografie zugrunde liegen, weisen eine gewisse Eigenschaft auf - die kryptografische Stärke. Es wird davon ausgegangen, dass jede Chiffre geknackt werden kann - es ist nur eine Frage der Zeit und der Ressourcen. Im Idealfall muss sichergestellt werden, dass dieser Prozess für den Cracker einfach nicht vorteilhaft ist, egal wie wichtig die Daten sind. Oder es hat so lange gedauert, dass die Daten zum Zeitpunkt des Hackings bereits an Bedeutung verlieren.

Diese Aussage ist nicht ganz richtig. Es ist richtig, wenn es um die heute gebräuchlichsten Verschlüsselungsprotokolle geht. Unter den verschiedensten Chiffren gibt es jedoch eine, die absolut rissfest und gleichzeitig sehr einfach zu verstehen ist. Es ist theoretisch unmöglich zu knacken, wenn alle Bedingungen erfüllt sind.

Die Idee hinter Vernams Chiffre ist sehr einfach: Im Voraus werden zufällige Schlüsselsequenzen erstellt, mit denen Nachrichten verschlüsselt werden. Darüber hinaus wird jeder Schlüssel nur einmal zum Ver- und Entschlüsseln einer Nachricht verwendet. Im einfachsten Fall erstellen wir eine lange Folge von zufälligen Bytes und konvertieren jedes Byte der Nachricht durch eine XOR-Operation mit dem entsprechenden Byte im Schlüssel und senden es auf einem unverschlüsselten Kanal weiter. Es ist leicht zu erkennen, dass die Verschlüsselung symmetrisch ist und der Schlüssel für die Ver- und Entschlüsselung derselbe ist.

Diese Methode hat Nachteile und wird nur selten verwendet. Der erzielte Vorteil besteht jedoch darin, dass Sie sicher sein können, dass die Daten nicht gelesen werden, wenn die beiden Parteien sich im Voraus auf den Schlüssel einigen und dieser Schlüssel nicht kompromittiert wird.

Wie funktioniert das Der Schlüssel wird im Voraus generiert und über einen alternativen Kanal zwischen allen Teilnehmern übertragen. Sie kann bei einem persönlichen Treffen im neutralen Raum übertragen werden, wenn die Möglichkeit besteht, eine mögliche Suche vollständig auszuschließen, oder einfach per E-Mail an einen USB-Stick zu senden. Wir leben immer noch in einer Welt, in der es keine technische Möglichkeit gibt, alle grenzüberschreitenden Speichermedien, Festplatten und Telefone zu überprüfen.

Nachdem alle Teilnehmer der Korrespondenz den Schlüssel erhalten haben, kann es lange dauern, bis die Kommunikationssitzung beginnt, was es schwieriger macht, diesem System entgegenzuwirken.

Ein Byte im Schlüssel wird nur einmal verwendet, um ein Zeichen der geheimen Nachricht zu verschlüsseln und von anderen Teilnehmern zu entschlüsseln. Verbrauchte Schlüssel können nach der Datenübertragung von allen Korrespondenzteilnehmern automatisch vernichtet werden. Nach dem Austausch mit geheimen Schlüsseln können Sie Nachrichten mit einem Gesamtvolumen senden, das der Länge entspricht. Diese Tatsache wird normalerweise als Nachteil dieser Verschlüsselung angeführt, was viel angenehmer ist, wenn der Schlüssel eine begrenzte Länge hat und nicht von der Größe der Nachricht abhängt. Diese Menschen vergessen jedoch den Fortschritt, und wenn dies während des Kalten Krieges ein Problem war, ist dies heute nicht mehr der Fall. Ausgehend von der Tatsache, dass die Möglichkeiten moderner Medien nahezu unbegrenzt sind und es sich im bescheidensten Fall um Gigabyte handelt, kann ein sicherer Kommunikationskanal unbegrenzt funktionieren.

In der Vergangenheit wurde die Vernam-Chiffre oder die Verschlüsselung mit einmaligen Notizblöcken häufig während des Kalten Krieges verwendet, um geheime Nachrichten zu übermitteln. Obwohl es Fälle gab, in denen versehentlich verschiedene Nachrichten mit denselben Schlüsseln verschlüsselt wurden, wurde das Verschlüsselungsverfahren verletzt, sodass sie entschlüsselt werden konnten.

Ist es schwierig, diese Methode in der Praxis anzuwenden? Ziemlich trivial, und die Automatisierung dieses Prozesses mit Hilfe moderner Computer ist für Anfänger unerreichbar.

Vielleicht besteht der Zweck des Blockierens darin, einen bestimmten Telegramm-Messenger zu beschädigen? Wenn ja, dann nochmal von. Der sofort einsatzbereite Telegramm-Client unterstützt Proxy-Server und das SOCKS5-Protokoll, mit dem der Benutzer externe Server mit IP-Adressen durcharbeiten kann, die nicht blockiert sind. Es ist nicht schwierig, einen öffentlichen SOCKS5-Server für eine kurze Sitzung zu finden, und es ist noch einfacher, einen solchen Server selbst auf Ihrem VPS zu errichten.

Obwohl das Messenger-Ökosystem immer noch geschädigt wird, werden diese Einschränkungen für die meisten Benutzer dennoch eine unüberwindliche Barriere darstellen und ihre Beliebtheit unter der Bevölkerung leiden.

Also, um es zusammenzufassen. Der ganze Hype um Telegram ist Hype und nichts weiter. Die Sperrung aus Gründen der öffentlichen Sicherheit ist technisch gesehen Analphabetisch und sinnlos. Alle Strukturen, die an sicherer Korrespondenz von entscheidender Bedeutung sind, können ihren Kanal mithilfe mehrerer komplementärer Techniken organisieren. Interessanterweise geschieht dies äußerst einfach, solange zumindest ein gewisser Zugang zum Netzwerk besteht.

Die Front der Informationssicherheit passiert heute nicht mehr über Instant Messenger, sondern über normale Netzwerkbenutzer, auch wenn diese dies nicht bemerken. Das moderne Internet ist eine Realität, mit der gerechnet werden muss und in der die scheinbar unerschütterlichen Gesetze in letzter Zeit nicht mehr gelten. Das Blockieren von Telegrammen ist ein weiteres Beispiel für einen Informationsmarktkrieg. Nicht der erste und schon gar nicht der letzte.

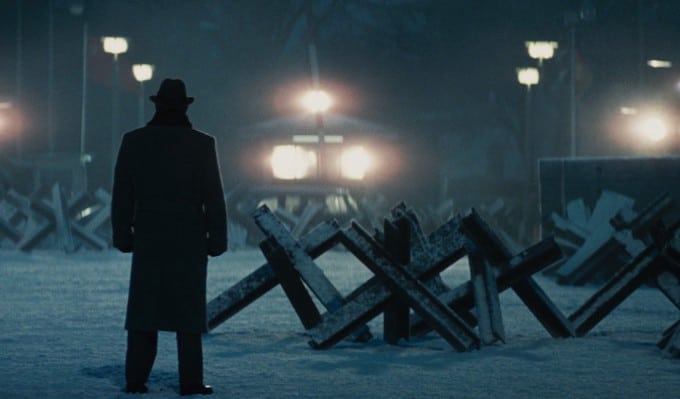

Vor einigen Jahrzehnten, vor der Massenentwicklung des Internets, bestand das Hauptproblem aller Arten von Agentennetzwerken darin, einen sicheren Kommunikationskanal untereinander einzurichten und ihre Arbeit mit dem Zentrum zu koordinieren. Enge Kontrolle über private Radiosender während des Zweiten Weltkriegs in allen teilnehmenden Ländern (eine Registrierung ist noch heute erforderlich), Kfz-Kennzeichen des Kalten Krieges (einige sind noch gültig), Minibänder am Boden des Schuhs - all dies sieht in einer neuen Runde der Zivilisation lächerlich aus. Wie die Trägheit des Bewusstseins zwingt sie die Staatsmaschine, jedes Phänomen, das außerhalb ihrer Kontrolle liegt, starr zu blockieren. Aus diesem Grund sollte das Sperren von IP-Adressen nicht als akzeptable Lösung angesehen werden und zeigt nur die mangelnde Kompetenz der Personen, die solche Entscheidungen treffen.

Das Hauptproblem unserer Zeit ist nicht die Speicherung oder Analyse persönlicher Korrespondenzdaten durch Dritte (dies ist eine recht objektive Realität, in der wir heute leben), sondern die Tatsache, dass die Menschen selbst bereit sind, diese Daten bereitzustellen. Jedes Mal, wenn Sie mit Ihrem bevorzugten Browser auf das Internet zugreifen, sehen sich Dutzende von Skripten genau an, wie und wo Sie darauf geklickt haben und welche Seite Sie besucht haben. Wenn Sie eine andere Anwendung für ein Smartphone installieren, sollten Sie das Anforderungsfenster zum Gewähren von Berechtigungen für das Programm als störende Barriere betrachten, bevor Sie es verwenden. Sie bemerken nicht, dass ein harmloses Programm in Ihr Notizbuch kriecht und alle Ihre Nachrichten lesen möchte. Sicherheit und Datenschutz werden gerne gegen Benutzerfreundlichkeit ausgetauscht. Und ein Mensch selbst trennt sich oftmals ganz freiwillig von seinen persönlichen Informationen und damit von seiner Freiheit und füllt so die Datenbank der privaten und staatlichen Weltorganisationen mit wertvollen Informationen über sein Leben. Und diese werden diese Informationen zweifellos für ihre eigenen Zwecke nutzen. Und auch im Wettlauf um Profit werden sie es an alle weiterverkaufen und dabei moralische und ethische Standards ignorieren.

Ich hoffe, dass Sie mit den Informationen in diesem Artikel einen neuen Blick auf das Problem der Informationssicherheit werfen und möglicherweise einige Ihrer Gewohnheiten bei der Arbeit im Netzwerk ändern können. Und die Experten werden heftig grinsen und weitermachen.

Friede zu dir nach Hause.