Tag des Schutzes personenbezogener Daten, Minsk, 2019. Veranstalter: Menschenrechtsorganisation Human Constanta.Anchorman (im Folgenden - Q): - Arthur Khachuyan ist verlobt ... Können wir im Rahmen unserer Konferenz „auf der dunklen Seite“ sagen?

Arthur Khachuyan (im Folgenden - AH): - Auf der Seite der Unternehmen - ja.

F: - Er sammelt Ihre Daten und verkauft sie an Unternehmen.

AH: - Eigentlich nein ...

F: - Und er wird Ihnen nur sagen, wie Unternehmen Ihre Daten verwenden können, was mit den Daten passiert, wenn sie online gehen. Er wird wahrscheinlich nicht sagen, was er dagegen tun soll. Wir werden weiter überlegen ...

AH:

AH: - Ich werde es erzählen, ich werde es erzählen. Eigentlich werde ich es nicht lange erzählen, aber bei der vorherigen Veranstaltung wurde ich einer Person vorgestellt, die sogar das Konto des Hundes auf Facebook gesperrt hatte.

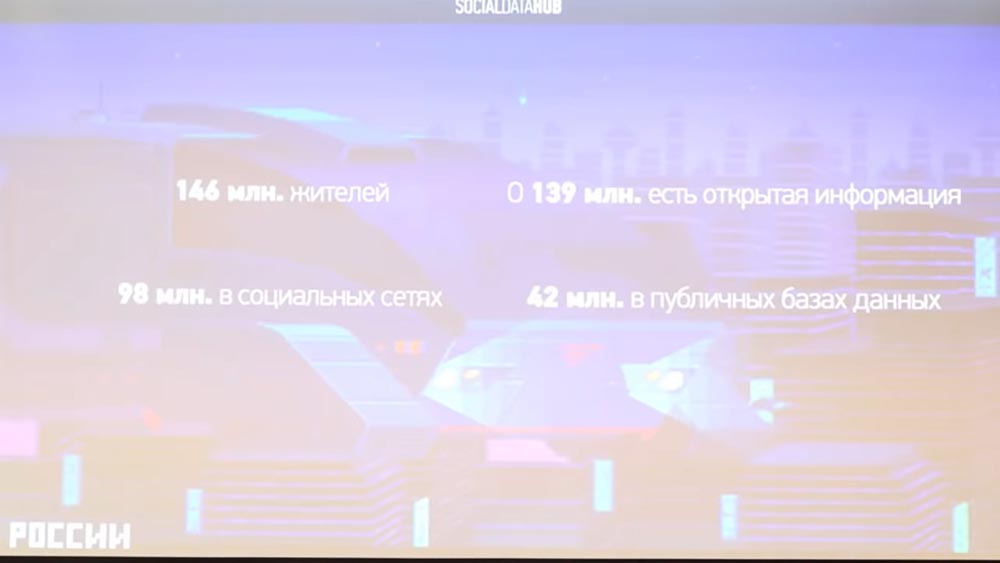

Hallo allerseits! Ich heiße arthur Ich mache wirklich die Verarbeitung und Datenerfassung. Natürlich verkaufe ich keine personenbezogenen Daten im öffentlichen Bereich an Dritte. Nur ein Scherz. Mein Tätigkeitsbereich ist die Gewinnung von Wissen aus Daten, die in offenen Quellen gespeichert sind. Wenn es sich bei etwas um rechtlich nicht personenbezogene Daten handelt, aber Wissen daraus extrahiert werden kann, ist dies so aussagekräftig, als ob diese Daten aus personenbezogenen Daten stammen würden. Ich werde nicht wirklich etwas Schreckliches sagen. Hier habe ich aber auch Zahlen über Russland, aber über Weißrussland.

Was ist das wahre Ausmaß?

Erst vorgestern war ich in Moskau in einer der führenden Regierungsparteien (ich werde nicht sagen, welche), und wir diskutierten die Einführung eines Projekts. Und das bedeutet, dass der IT-Direktor dieser Partei aufsteht und sagt: „Sie haben gesagt, - Zahlen und so weiter.“ Die 2. FSB-Abteilung hat eine Notiz für mich vorbereitet, in der steht, dass 24 Millionen Russen in sozialen Netzwerken sind. Und du sagst 120 mit etwas. Tatsächlich nutzen mehr als dreißig [Millionen] von uns das Internet nicht. “ Ich sage: „Ja? Na gut. "

Die Menschen erkennen den Maßstab nicht wirklich. Dies sind nicht unbedingt staatliche Stellen, die am Ende wahrscheinlich nicht verstehen, wie das Internet funktioniert, sondern beispielsweise meine Mutter. Sie begann gerade zu verstehen, dass die Karte bei Crossroads ihr aus einem Grund gegeben wurde, nicht wegen der miserablen Rabatte, die diese Crossroads anbot, sondern weil ihre Daten dann für OFD, Käufe, Prognosemodelle usw. verwendet wurden.

Im Allgemeinen gibt es so viele Einwohner, und es gibt Informationen über so viele in offenen Quellen. Nur der Nachname ist über jemanden bekannt, alles ist über jemanden bekannt, einschließlich Pornos, die er mag (ich scherze immer darüber, aber es ist wirklich so); und alle Arten von Informationen: Wie oft reisen Menschen, mit wem sie sich treffen, welche Einkäufe sie tätigen, mit wem sie leben, wie sie sich bewegen - es gibt viele Informationen, die schlechte, nicht sehr schlechte und gute Leute verwenden können aber trotzdem).

Es gibt soziale Netzwerke, bei denen es sich natürlich um eine riesige Menge offener Daten handelt, die die Schwächen von Menschen ausnutzen, die anscheinend nach Privatsphäre schreien. Wenn Sie sich jedoch einen Zeitplan für die letzten 5 Jahre vorstellen, nimmt die Hysterie in Bezug auf personenbezogene Daten zu, während gleichzeitig die Anzahl der geschlossenen Konten in sozialen Netzwerken von Jahr zu Jahr abnimmt. Vielleicht ist es nicht ganz richtig, daraus Schlussfolgerungen zu ziehen, aber: Das erste, was ein Unternehmen daran hindert, Daten zu sammeln, ist ein dumm geschlossenes Konto in sozialen Netzwerken, denn die Meinung einer Person in seinem geschlossenen Konto, die nicht 100.000 Abonnenten hat, ist es eigentlich nicht sehr interessant für irgendeine Art von Analyse; aber es gibt solche Fälle.

Woher kommen die Informationen über uns?

Haben Ihre alten Schulfreunde jemals an Sie geklopft, mit denen Sie lange nicht gesprochen haben, und dann ist dieser Account verschwunden? Es gibt einen unter den Bösen, die Telefone sammeln: Sie analysieren Freunde (und die Liste der Freunde ist fast immer offen, auch wenn eine Person ihr Profil schließt oder die Liste der Freunde "in umgekehrter Richtung" wiederhergestellt werden kann, indem alle anderen Benutzer gesammelt werden) dein Freund, mache eine Kopie seiner Seite, klopfe an deine Freunde, füge ihn hinzu und nach zwei Sekunden wird der Account gelöscht; Gleichzeitig bleibt jedoch eine Kopie Ihrer Seite erhalten. Tatsächlich haben die Jungs vor kurzem 68 Millionen Profile von Facebook irgendwohin geflogen - sie haben auf die gleiche Weise zu allen Freunden hinzugefügt, diese Informationen kopiert, sogar persönliche Nachrichten geschrieben, etwas getan ...

Soziale Netzwerke sind eine riesige Informationsquelle, in fast 80% der Fälle werden Informationen nicht direkt über eine bestimmte Person abgerufen, aber aus der unmittelbaren Umgebung sind es alle Arten von indirektem Wissen, Zeichen (wir nennen es den "Evil Ex" -Algorithmus), weil einer von meinen Ein Freund hat mich auf diese absolut geniale Idee gebracht. Sie hat ihren Freund nie beobachtet - sie hat immer seine fünf Freunde beobachtet und immer gewusst, wo er war. Dies ist eigentlich eine Gelegenheit, einen ganzen wissenschaftlichen Artikel zu schreiben.

Es gibt eine große Anzahl von Bots, die auch alle möglichen guten und schlechten Dinge tun. Es gibt harmlose, die Sie dumm abonnieren, damit Sie später für Kosmetika werben können; Es gibt jedoch ernsthafte Raster, die versuchen, ihre Meinung durchzusetzen, insbesondere vor den Wahlen. Ich weiß nicht, wie in Belarus, aber in Moskau hatte ich vor den Kommunalwahlen aus irgendeinem Grund eine große Anzahl von Freunden, von denen jeder für einen anderen Kandidaten kämpft, das heißt, sie analysieren auf keinen Fall die Inhalte, die ich konsumiere - sie versuchen es einfach unter Berücksichtigung der Tatsache, dass ich überhaupt nicht in Moskau registriert bin und nicht zur Wahl gehen werde, eine seltsame Reform durchzuführen.

Mülleimer - eine Quelle gefährlicher Informationen

Außerdem gibt es einen „Thor“, der nicht unterschätzt wird - jeder denkt, dass man nur hingehen muss, um Drogen zu kaufen oder herauszufinden, wie Waffen zusammengesetzt sind. Tatsächlich gibt es jedoch so viele Datenquellen. Sie sind fast alle illegal (wie zum Beispiel fast legal), weil sich jemand in die Basis eines Luftfahrtunternehmens auf einer Hacker-Website einhacken und sie dort hinwerfen könnte. Sie können diese Daten nicht legal verwenden, aber wenn Sie von dort etwas Wissen erhalten (wie zum Beispiel von einem amerikanischen Gericht), können Sie nicht die Audio-Gesprächsaufzeichnung verwenden, die ohne einen Haftbefehl erstellt wurde, sondern das Wissen, das Sie aus dieser Audio-Aufnahme erhalten haben Sie werden es nicht mehr vergessen - und hier ist es ungefähr das Gleiche.

Das ist eigentlich eine sehr gefährliche Sache, also mache ich immer Witze, aber es ist wahr. Ich bestelle immer Essen in einem Nachbarhaus, weil der „Delivery Club“ sehr oft kaputt ist und wirklich solche Probleme hat. Und vor kurzem war ich sehr überrascht: Ich bestellte Essen und auf die Kiste, die ich in den Papierkorb brachte, wurde ein Aufkleber geklebt, auf dem „Arthur Khachuyan“, Telefonnummer, Adresse der Wohnung, Türtelefoncode und E-Mail steht. Wir haben sogar versucht, mit der Stadt Moskau zu verhandeln, um den Zugang zum Müll zu ermöglichen: im Allgemeinen, um in das Mülllager zu kommen und rein aus Interesse zu versuchen, einen Hinweis auf diese personenbezogenen Daten zu finden - um so etwas wie eine Ministudie zu machen. Aber sie haben uns abgelehnt, als sie herausfanden, dass wir mit den Mitarbeitern von Roskomnadzor kommen wollen.

Aber es ist wirklich so. Hast du den großartigen Film Hacker gesehen? Sie stöberten im Müll herum, um einen Teil des Virus zu finden. Dies ist auch eine beliebte Sache - wenn Leute etwas in offene Quellen warfen, vergaßen sie es. Es könnte ein Schulort sein, an dem sie eine Dissertation über die Überlegenheit der weißen Rasse verfassten, und dann gingen sie zur Staatsduma und vergaßen es. Solche Fälle waren es tatsächlich.

Was mag das Vereinigte Russland?

Wenn Sie auf der LifeNews-Website zum Thema gehen ... Vor zwei Jahren haben die Studenten eine Studie für mich durchgeführt: Sie haben alle Teilnehmer an den Vorwahlen von „Einiges Russland“ mitgenommen (sie haben alle offiziell ihre Social-Media-Konten beim Allrussischen Zentralen Exekutivkomitee eingereicht). Sie haben gesehen, dass sie generell Pornos mögen kindisch, müllig, obskure Werbung von seltsamen erwachsenen Frauen ... Im Allgemeinen schienen die Leute es vergessen zu haben.

Dann schrieben sie in einem Brief, dass 20 Personen ihre Konten gestohlen hatten. Aber ihre Konten wurden vor zwei Wochen gestohlen, vor acht Monaten haben sie sie bei einer Wahlkommission eingereicht, und solche wie vor zwei Jahren ... Im Allgemeinen, wissen Sie, richtig? Es gibt wirklich eine riesige Menge an Informationen, die Sie selbst für Forschungszwecke immer verwenden können.

Minioptik: Gestern wurde bekannt, dass Roskomnadzor vor zwei Jahren die Forschung der Studenten des „Turms“ blockiert hatte. Vielleicht hat jemand diese Nachricht gesehen, nein? Es waren meine Studenten, die recherchierten: Sie von der Thora, von der Hydra-Website, wo Drogen verkauft werden (es tut mir leid - von Rampa), sammelten Informationen darüber, wie viel, was, in welcher Region Russlands es kostet, und machten die Recherchen. Es hieß "Consumer Party Goer Basket". Das ist natürlich eine lustige Sache, aber aus der Sicht der Datenanalyse ist der Datensatz tatsächlich interessant - dann ging ich für zwei weitere Jahre zu verschiedenen „Hackathons“. Das ist die Realität - dort gibt es viele interessante Dinge.

So bekommen Sie Kontakt zu „gekauften Seelen“ neugieriger Nutzer und warum Sie die Nutzungsvereinbarung lesen müssen

Wenn Sie eine Person fragen, vor welcher Art von Datenleck Sie Angst haben (insbesondere, wenn eine Person eine versiegelte Webcam hat), legt sie normalerweise immer die folgende Prioritätsstruktur fest: Hacker, Staat, Unternehmen.

Das ist natürlich ein Witz. Tatsächlich, aktive Datenanalysten, haben alle Arten von Datenforschern viel mehr getan als schreckliche Russen, Amerikaner oder andere Hacker (ersetzen Sie je nach Ihrer politischen Überzeugung jeden). Im Allgemeinen hat jeder Angst davor - haben Sie alle sicher eine Webcam? Sie können nicht einmal Ihre Hände heben.

Aber wenn Hacker etwas Illegales tun und der Staat eine gerichtliche Erlaubnis benötigt, um Daten zu erhalten, brauchen die letzten Kerle überhaupt nichts, weil sie so etwas wie eine Nutzungsvereinbarung haben, die niemand jemals liest. Und ich hoffe wirklich, dass solche Ereignisse die Menschen dazu bringen, die Vereinbarungen zu lesen. Ich weiß nicht wie in Belarus, aber in Moskau in der Mitte des Jahres, als die Welle der GetContact-Anwendung (Sie wussten wahrscheinlich Bescheid) unklar erschien, von wo aus es heißt: Geben Sie der Anwendung Zugriff auf alle Ihre Kontakte. und wir werden dir zeigen, wie lustig du mit jemandem warst.

Die Medien kamen nicht, aber viele hochrangige Mitarbeiter beschwerten sich bei mir, dass sie alle anfingen, sie ständig anzurufen. Anscheinend haben die Administratoren beschlossen, Shoigus Handy in dieser Datenbank zu finden, jemand anderes ... Wolotschkowa ... Eine harmlose Sache. Diejenigen, die die GetContact-Lizenzvereinbarung lesen, sagen jedoch: Spam in unbegrenzten Mengen zu unbegrenzten Zeiten, unkontrollierter Verkauf Ihrer Daten an Dritte, ohne Einschränkung der Rechte, Verjährung und im Allgemeinen alles, was möglich ist. Und das ist eigentlich keine so super seltene Geschichte. Hier ist Facebook für mich, während ich dort war, 15 Mal am Tag zeigte ich Benachrichtigungen: "Aber synchronisieren Sie Ihre Kontakte, und ich werde Sie alle Ihre Freunde finden, die Sie haben!"

Unternehmen interessieren sich nicht. FZ 152 und GDPR

In Wirklichkeit sind die Prioritäten jedoch umgekehrt, da Unternehmen privatrechtlich geschützt sind und daher in fast allen Fällen nicht nachgewiesen werden kann, dass dies nicht der Fall ist. Und da es groß, beängstigend und sehr teuer ist, ist es fast unmöglich. Und wenn Sie noch in Russland sind, mit veralteter Gesetzgebung, dann ist irgendwie alles völlig traurig.

Wissen Sie, wie sich das russische Recht (und es ist praktisch belarussisch) beispielsweise von der DSGVO unterscheidet? Das russische 152. Bundesgesetz schützt Daten (dies ist ein Relikt der sowjetischen Vergangenheit) - ein Dokument, das Daten vor Datenlecks schützt. Und die DSGVO schützt die Rechte der Nutzer - das Recht, einige Freiheiten, Privilegien oder etwas anderes zu verlieren, weil ihre Daten irgendwohin fließen (sie haben ein solches Konzept direkt in "date" eingegeben). Und wir haben alles, was sie Ihnen vorwerfen können - ein Bußgeld dafür, dass Sie kein zertifiziertes Open-Excel für die Verarbeitung personenbezogener Daten besitzen. Ich hoffe, dass sich dies eines Tages ändern wird, aber ich denke, dass dies nicht in naher Zukunft der Fall sein wird.

Was sind heute die wirklichen Ausrichtungsoptionen?

Die erste, wahrscheinlich beängstigende Geschichte, an die alle ständig dachten, ist das Lesen privater Nachrichten. Sicherlich gibt es unter Ihnen jemanden, der jemals etwas laut gesagt und dann gezielte Werbung erhalten hat. Ja waren da Hebe deine Hände.

Ich glaube wirklich nicht an die Geschichte, dass der bedingte Yandex Navigator direktes Audio im Stream für alle Benutzer erkennt, da diejenigen, die ein wenig mit der Spracherkennung verwirrt sind, Folgendes verstehen: Erstens das Yandex-Rechenzentrum "Fünfmal mehr sollte sein; Vor allem aber wären die Kosten für die Gewinnung einer solchen Person viel Geld wert (um Audio im Stream zu erkennen und zu verstehen, wovon die Person spricht). Aber! Tatsächlich gibt es Algorithmen, die Sie für bestimmte Keywords markieren, um dann eine Art Werbekommunikation zu betreiben.

Es gab eine Menge solcher Studien, und ich habe 100-mal aufgeräumt, jemandem etwas in Nachrichten geschrieben und dann plötzlich eine Werbung erhalten, die nichts damit zu tun zu haben schien. Es gibt eigentlich zwei Schlussfolgerungen. Gegen eine solche Geschichte - es wird angenommen, dass eine Person einfach in eine statistische Stichprobe fällt; Nehmen wir an, Sie sind ein 25-jähriger Mann, der in dem Moment, in dem Sie jemandem geschrieben haben, auf Englischkurse stoßen sollte. Zumindest sagt Facebook dies immer vor Gericht: Es gibt ein bestimmtes Verhaltensmodell, das wir Ihnen nicht zeigen. Es basiert auf Daten, die wir Ihnen nicht zeigen. Wir haben interne Studien, die wir Ihnen nicht genau zeigen. weil alles ein Geschäftsgeheimnis ist); Im Allgemeinen sind Sie in eine bestimmte statistische Stichprobe geraten, daher haben wir Ihnen dies gezeigt.

Wie Facebook die Privatsphäre der Nutzer ausflippte

Leider ist es im Allgemeinen nicht möglich zu beweisen, dass Sie keine Person im Unternehmen haben, die diese Handlungen irgendwie bestätigt. Aber nach amerikanischem Recht ist in diesem Fall die Geheimhaltungsvereinbarung dieses Mitarbeiters höher als sein Wunsch, Ihnen zu helfen. Immer noch interessant - es war ungefähr ein oder eineinhalb Jahre her - begann sich in Amerika ein Trend zu entwickeln, als Leute eine Browser-Erweiterung zum Verschlüsseln von Facebook-Nachrichten installierten: Sie schreiben einer Person etwas, er verschlüsselt es mit einem Schlüssel für das Gerät und schickt es in den Müll offener Zugang.

Facebook hat dieses Unternehmen seit anderthalb Jahren angeklagt, und es ist nicht klar, aus welchen Gründen (weil ich nicht gut im amerikanischen Recht bin), sie gezwungen, diesen Antrag zu entfernen, und dann eine Änderung der Nutzungsvereinbarung vorgenommen: Wenn Sie schauen, gibt es eine solche Klausel Damit Sie keine Nachrichten in verschlüsselter Form senden können - es ist irgendwie schwierig, dies zu beschreiben -, können Sie keine kryptografischen Algorithmen zum Ändern von Nachrichten verwenden. Das heißt, sie sagten: Entweder Sie benutzen unsere Plattform, schreiben im öffentlichen Bereich oder Sie schreiben nicht. Und ab hier stellt sich die Frage: Wofür brauchen sie in der Regel persönliche Nachrichten?

Private Nachrichten - die Quelle 100% zuverlässiger Informationen

Das ist eine sehr einfache Sache. Jeder, der den digitalen Fußabdruck und die Aktivitäten des Menschen analysiert, versucht, diese Daten auf irgendeine Weise für Marketingzwecke oder andere Zwecke zu nutzen - sie haben eine solche Messgröße wie Zuverlässigkeit. Das heißt, ein bestimmtes Bild einer Person - Sie verstehen genau, das ist keine Person selbst - dieses Bild ist immer ein bisschen erfolgreicher, ein bisschen besser. Private Nachrichten sind echtes Wissen, das über eine Person erlangt werden kann, sie sind fast immer zu 100% zuverlässig. Nun, weil selten jemand jemandem etwas in private Nachrichten schreibt, schummelt und das alles sehr einfach überprüft wird - dementsprechend auch nach anderen Nachrichten (Sie verstehen, wovon ich spreche). Das Fazit ist, dass das auf diese Weise extrahierte Wissen zu fast 100% zuverlässig ist, so dass jeder immer versucht, es zu bekommen.

Trotzdem ist dies alles wieder eine sehr schwierige beweisbare Geschichte. Und diejenigen, die glauben, dass die bedingte Vkontakte einen solchen Zugang von Strafverfolgungsbehörden für die persönliche Kommunikation hat, sind nicht ganz richtig. Wenn Sie sich nur die Geschichte der gerichtlichen Auskunftsersuchen ansehen - wie schlau Vkontakte (in diesem Fall Mail.ru) diese Anfragen abwehrt.

Sie haben immer das Hauptargument: Laut Gesetz müssen Strafverfolgungsbehörden darüber streiten, warum der Zugang zu privaten Nachrichten erforderlich ist. Wenn es sich um einen Mord handelt, sagt der Ermittler in der Regel immer, dass die Person höchstwahrscheinlich angegeben hat, wo sie die Waffe versteckt hat (in persönlichen Nachrichten). Aber wir alle verstehen, dass kein vernünftiger Verbrecher jemals seinen Komplizen in Vkontakte schreiben wird, wo er eine Schusswaffe versteckt hat. Dies ist jedoch eine der gebräuchlichen Optionen für das, was Beamte melden.

Und hier ist ein weiteres solch schreckliches Beispiel (ich wurde heute gebeten, schreckliche Beispiele zu nennen) - über Russland (ich hoffe, dass dies in Weißrussland nicht passieren wird): Laut Gesetz muss der Ermittler einen guten Grund haben, dass der Betreiber diese Informationen weitergibt.

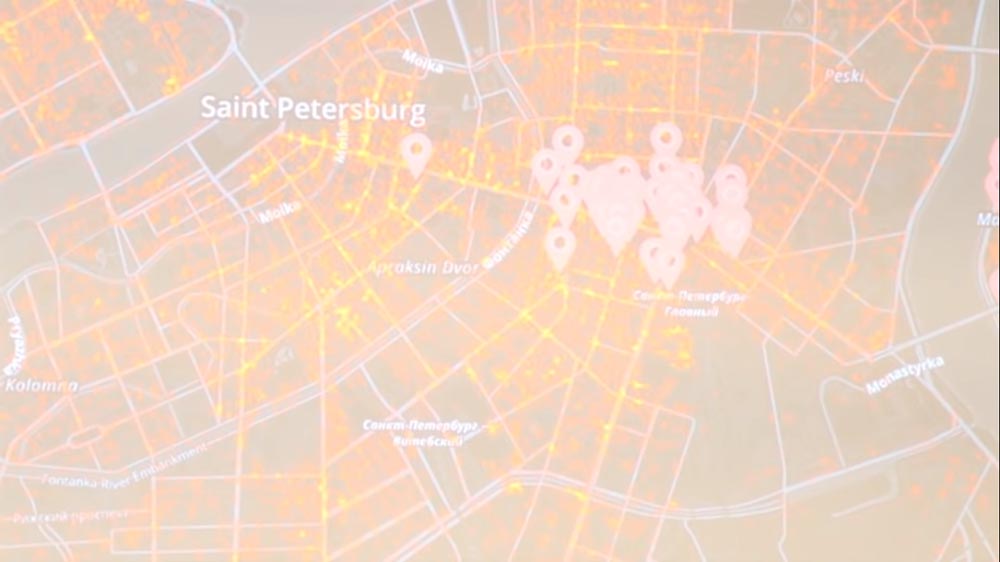

Natürlich werden diese verlässlichen Parameter nirgendwo beschrieben (was, in welcher Form sie sein sollten), aber jetzt gibt es in Russland immer mehr Präzedenzfälle, wenn eine solche Grundlage auftritt, wenn es ein bestimmtes Modell gibt, das ein bestimmtes, gutes oder schlechtes Verhalten vorhergesagt hat .Das heißt, niemand kann hier eingesperrt werden (und das ist gut so), weil Sie in eine bestimmte statistische Stichprobe reinrassiger Mörder geraten sind - und das ist gut so, weil es die Unschuldsvermutung verletzt; Es gibt jedoch Präzedenzfälle, in denen die Ergebnisse solcher Prognosen verwendet wurden, um eine gerichtliche Genehmigung für die Datenerfassung zu erhalten. Übrigens nicht nur in Russland. Auch in Amerika gibt es so etwas. Dort hat "Palantir" schon lange mit allen gestritten, die solche Dinge benutzen. Gruselgeschichte. Das ist meine Forschung. Wir taten dies: Wir gingen um Peter herum, schrieben an Orten mit grünen Punkten einige Schlüsselmomente an Freunde von „sauberen“ Konten - wie „Ich möchte Kaffee trinken“, „Wo kann ich Waschpulver kaufen?“ Und so weiter. Und dann jeweils geo-verknüpfte Werbung erhalten. Auf welche magische Weise ... oder wie sie dort sagten: „Zufall? Ich glaube nicht! "Dies sind private Vkontakte-Nachrichten. Verzeihen Sie mir Mail.ru, aber es ist. Jeder kann ein ähnliches Experiment wiederholen.Übrigens, als Mail eine Unterstützungserklärung dazu schrieb, sagte sie, dass es dort Wi-Fi-Punkte gibt, an denen Ihre Mac-Adresse erfasst wurde. Es gibt auch einen.

Das ist meine Forschung. Wir taten dies: Wir gingen um Peter herum, schrieben an Orten mit grünen Punkten einige Schlüsselmomente an Freunde von „sauberen“ Konten - wie „Ich möchte Kaffee trinken“, „Wo kann ich Waschpulver kaufen?“ Und so weiter. Und dann jeweils geo-verknüpfte Werbung erhalten. Auf welche magische Weise ... oder wie sie dort sagten: „Zufall? Ich glaube nicht! "Dies sind private Vkontakte-Nachrichten. Verzeihen Sie mir Mail.ru, aber es ist. Jeder kann ein ähnliches Experiment wiederholen.Übrigens, als Mail eine Unterstützungserklärung dazu schrieb, sagte sie, dass es dort Wi-Fi-Punkte gibt, an denen Ihre Mac-Adresse erfasst wurde. Es gibt auch einen.Erhebungsmethoden und gemeinsame Möglichkeiten zur "Weitergabe" personenbezogener Daten

Die nächste Geschichte ist die Gewinnung zusätzlichen Wissens, von dem ich ein Stück tatsächlich berührt habe. Tatsächlich enthält ein vollständiges Profil einer Person in sozialen Netzwerken 15 bis 20% des tatsächlichen Wissens, das der Datenbetreiber über sie speichert. Der Rest der Geschichte kommt von sehr interessanten Dingen. Warum entwickelt Google Ihrer Meinung nach viele Bibliotheken für die Bildverarbeitung? Insbesondere waren sie eine der ersten, die Bibliotheken zur Analyse und Kategorisierung von Objekten im Hintergrund und im Vordergrund entwickelt haben, egal wo. Denn es ist eine riesige Quelle von zusätzlichen Informationen über die Wohnung, das Auto, in dem eine Person wohnt, Luxusgüter ... Beim Zusammenführen der trainierten neuronalen Netze von Google kam es zu einigen Hacker-Angriffen (ich weiß nicht, wer das war, aber trotzdem). Es gab eine Menge interessanter Dinge über Brustgröße, Taillengröße - dass nur Menschen nicht versuchten, anhand von Fotoanalysen etwas über andere Menschen herauszufinden. Denn wenn eine Person ein Foto macht, denkt sie nicht immer darüber nach, wie viele interessante Dinge Sie von ihr lernen können? Und wie viele Pässe für Neugeborene sind in Russland ausgestellt? Oder: "Hurra, mein Baby hat ein Visum bekommen!" Dies ist im Allgemeinen ein Schmerz der modernen Gesellschaft.Solch ein offtopic (ich werde die Fakten heute mit Ihnen teilen): In Moskau ist der häufigste Abfluss personenbezogener Daten der Wohnungsbau und der kommunalen Dienstleistungen, wenn eine Liste der Schuldner an der Tür hängt, und diese Schuldner reichen dann eine Klage ein, weil auf ihre personenbezogenen Daten ohne sie öffentlich zugegriffen wurde Berechtigungen. Plötzlich wird Ihnen das passieren ... Die Quintessenz ist, dass wenn eine Person etwas tut, sie nicht weiß, was auf diesem Foto war, das nicht da war. Es gibt jetzt viele Autonummern.Irgendwie haben wir eine Studie durchgeführt - um zu verstehen, wie viele Personen mit offenen Fotos von Autos (bzw. Straftaten usw.) -, die leider nur in den zusammengeschlossenen Verkehrspolizeibasen durchgeführt werden konnten, in denen es nur eine Nummer gibt (nicht sehr zuverlässige Informationen), aber es war auch interessant.

Beim Zusammenführen der trainierten neuronalen Netze von Google kam es zu einigen Hacker-Angriffen (ich weiß nicht, wer das war, aber trotzdem). Es gab eine Menge interessanter Dinge über Brustgröße, Taillengröße - dass nur Menschen nicht versuchten, anhand von Fotoanalysen etwas über andere Menschen herauszufinden. Denn wenn eine Person ein Foto macht, denkt sie nicht immer darüber nach, wie viele interessante Dinge Sie von ihr lernen können? Und wie viele Pässe für Neugeborene sind in Russland ausgestellt? Oder: "Hurra, mein Baby hat ein Visum bekommen!" Dies ist im Allgemeinen ein Schmerz der modernen Gesellschaft.Solch ein offtopic (ich werde die Fakten heute mit Ihnen teilen): In Moskau ist der häufigste Abfluss personenbezogener Daten der Wohnungsbau und der kommunalen Dienstleistungen, wenn eine Liste der Schuldner an der Tür hängt, und diese Schuldner reichen dann eine Klage ein, weil auf ihre personenbezogenen Daten ohne sie öffentlich zugegriffen wurde Berechtigungen. Plötzlich wird Ihnen das passieren ... Die Quintessenz ist, dass wenn eine Person etwas tut, sie nicht weiß, was auf diesem Foto war, das nicht da war. Es gibt jetzt viele Autonummern.Irgendwie haben wir eine Studie durchgeführt - um zu verstehen, wie viele Personen mit offenen Fotos von Autos (bzw. Straftaten usw.) -, die leider nur in den zusammengeschlossenen Verkehrspolizeibasen durchgeführt werden konnten, in denen es nur eine Nummer gibt (nicht sehr zuverlässige Informationen), aber es war auch interessant.Ihre nächste Werbung hängt davon ab, wie Sie die vorherige "konsumiert" haben.

Dies ist die erste Geschichte. Die zweite Geschichte ist das Verhalten, der Inhalt, den die Leute konsumieren, denn eine der wichtigsten Metriken, die soziale Netzwerke über Sie aufbauen wollen, ist die Art und Weise, wie Sie mit Werbung interagieren. Unabhängig davon, wie genau und „fantastisch“ die Algorithmen sind, unabhängig davon, wie gut die künstliche Intelligenz und alles andere funktionieren, besteht die eigentliche Priorität eines sozialen Netzwerks darin, immer Geld zu verdienen. Wenn also die Bedingung „Coca-Cola“ kommt und sagt: „Ich möchte, dass alle Einwohner von Belarus meinen Beitrag sehen.“, Sehen sie, unabhängig davon, welche Algorithmen über diese Person denken und wie sie ihn ansprechen soll. Sie haben wahrscheinlich Werbung erhalten, zusätzlich zu Super-Super-Targeting, Blödsinn ganz ohne Bezug. Weil für diesen Unsinn viel Geld bezahlt wurde.Eine der wichtigsten Messgrößen ist jedoch, zu verstehen, mit welchen Inhalten Sie am besten interagieren, nämlich wie Sie darauf reagieren, um Ihnen eine ähnliche Werbegeschichte zu zeigen. Und dementsprechend ist dies eine Messgröße für die Interaktion mit Werbung: Wer verbietet es, wer nicht, wie klickt eine Person, ob sie nur die Überschriften liest oder vollständig in das Material fällt; und auf dieser Grundlage halten Sie sich weiterhin in dieser so genannten "Filterblase" auf, damit Sie weiterhin mit diesen Inhalten interagieren können. Wenn Sie es plötzlich interessant finden, versuchen Sie es für eine lange Zeit, für eine Woche, vielleicht für einen Monat. Bannen Sie einfach nacheinander Anzeigen aus sozialen Netzwerken: Es wird eine Art Ansage angezeigt - Sie schließen sie. Wenn Sie es analysieren und auf das Diagramm anwenden, wird es eine interessante Geschichte geben: Wenn Sie Werbung für eine Woche verbieten, wird sie Ihnen nächste Woche in einer erweiterten Version und im Allgemeinen aus verschiedenen Kategorien angezeigt. Das heißt, Sie lieben Hunde, und Sie sehen Anzeigen mit Hunden - Sie haben alle Hunde verboten, und dann zeigen sie Ihnen alle Arten von vielseitigem Unsinn aus verschiedenen Optionen, um zu versuchen, zu verstehen, was Sie brauchen.Und am Ende spucken sie aus, markieren Sie als jemanden, der nicht mit Werbung interagiert, setzen ein bedingtes Kreuz auf Sie und in diesem Moment schalten sie Ihnen Anzeigen mit außergewöhnlich reichen Marken. Das heißt, in diesem Moment sehen Sie nur Werbung für Coca-Cola, Kit-Kit, Unilever und all die Leute, die riesige Beute „verscheißen“, weil Sie die Aussichten abwickeln müssen. Führen Sie im Laufe des Monats ein Experiment durch: Verbieten Sie die Werbung für ein oder zwei Wochen, dann sehen Sie alles in einer Reihe, und verbieten Sie sie - am Ende sehen Sie nur Werbung, wie sich später herausstellt (und Werbeagenturen sagen), nur Kunden, die für das Ansehen bezahlen da nicht nachvollziehbar ist, wie Sie mit dieser Anzeige interagieren.

Wenn Sie es plötzlich interessant finden, versuchen Sie es für eine lange Zeit, für eine Woche, vielleicht für einen Monat. Bannen Sie einfach nacheinander Anzeigen aus sozialen Netzwerken: Es wird eine Art Ansage angezeigt - Sie schließen sie. Wenn Sie es analysieren und auf das Diagramm anwenden, wird es eine interessante Geschichte geben: Wenn Sie Werbung für eine Woche verbieten, wird sie Ihnen nächste Woche in einer erweiterten Version und im Allgemeinen aus verschiedenen Kategorien angezeigt. Das heißt, Sie lieben Hunde, und Sie sehen Anzeigen mit Hunden - Sie haben alle Hunde verboten, und dann zeigen sie Ihnen alle Arten von vielseitigem Unsinn aus verschiedenen Optionen, um zu versuchen, zu verstehen, was Sie brauchen.Und am Ende spucken sie aus, markieren Sie als jemanden, der nicht mit Werbung interagiert, setzen ein bedingtes Kreuz auf Sie und in diesem Moment schalten sie Ihnen Anzeigen mit außergewöhnlich reichen Marken. Das heißt, in diesem Moment sehen Sie nur Werbung für Coca-Cola, Kit-Kit, Unilever und all die Leute, die riesige Beute „verscheißen“, weil Sie die Aussichten abwickeln müssen. Führen Sie im Laufe des Monats ein Experiment durch: Verbieten Sie die Werbung für ein oder zwei Wochen, dann sehen Sie alles in einer Reihe, und verbieten Sie sie - am Ende sehen Sie nur Werbung, wie sich später herausstellt (und Werbeagenturen sagen), nur Kunden, die für das Ansehen bezahlen da nicht nachvollziehbar ist, wie Sie mit dieser Anzeige interagieren.Pornos werden oft von Leuten gesehen, die dazu neigen, tief in den Inhalt einzutauchen

Dementsprechend ist hier eine Geschichte über alle Arten von Verhaltensnachverfolgung. Mein Beispiel ist so interessant - Besucher einer staatlichen Website. Das Lustige ist, dass je tiefer die Betrachtung von Menschen ist, desto mehr bevorzugen diese Menschen es, Pornos gegenüber traditionellen Beziehungen anzusehen. "Wurf", über den ich die ganze Zeit rede, aber eigentlich habe ich sehr gute Beziehungen zu "Pornhub", und das ist immer eine sehr interessante Forschung, weil es ein Thema ist, das verboten zu sein scheint, aber viel über eine Person aussagt . Und die folgenden Punkte, die von hier über die Rückkehr des Verkehrs folgen ... Wir erinnern uns noch an "Pornohub"!Was sind personenbezogene Daten und kann das iPhone mit einem 3D-Gesichtsmodell entsperrt werden?

Mein Favorit ist die Umgehung des Gesetzes über personenbezogene Daten. Wenn Sie die technische Dokumentation von Facebook lesen, die einige interne Dokumente bereitgestellt hat (z. B. an das Gericht), werden Sie dort keine Erwähnung von Gesichtserkennung oder Sprachanalyse finden. Es wird sehr komplexe Formulierungen geben, die kein qualifizierter Anwalt innerhalb des Gesetzes finden wird. In Russland funktioniert das in etwa genauso - so etwas zeige ich Ihnen jetzt. Was siehst du hier? Jede normale Person wird diese Person sagen. Dies ist meiner Meinung nach übrigens Sasha Gray. Und rechtlich ist dies eine Matrix aus bestimmten dreidimensionalen Punkten, von denen es 300.000 Teile gibt. Im guten wie im schlechten Fall werden personenbezogene Daten gesetzlich nicht berücksichtigt. Im Allgemeinen betrachtet das russische ILV ein Foto nicht als personenbezogene Daten - es betrachtet personenbezogene Daten, wenn sich etwas anderes in der Nähe befindet (z. B. Name oder Telefonnummer), und dieses Foto an sich ist überhaupt nichts. Sobald das Gesetz zur Biometrie eingeführt und biometrische Daten mit personenbezogenen Daten gleichgesetzt wurden (also sehr grob), begann jeder sofort zu sagen: Das sind keine biometrischen Daten, das ist eine Reihe von Punkten! Insbesondere wenn Sie die direkte oder inverse Fouriertransformation aus dieser Reihe von Punkten nehmen, ist es so, als würden Sie eine Person zurückdeanonymisieren. Aus dieser Transformation können Sie nichts, aber Sie können sie identifizieren.Rein theoretisch verstößt dieses Ding nicht gegen das Gesetz.Ich habe auch eine andere Studie durchgeführt: Dies ist ein Algorithmus, der eine dreidimensionale Gesichtsrekonstruktion aus offenen Quellen erstellt. Wir berücksichtigen dies auf Instagram und können das Gesicht dann auf einem 3D-Drucker drucken. Wen übrigens interessiert, ich habe einen Link im öffentlichen Bereich; wenn plötzlich jemand das "iPhone" eines anderen entsperren will ... Der Witz ist, dass das "iPhone" nicht entsperrt werden kann, wird die Qualität dort gemindert.

Was siehst du hier? Jede normale Person wird diese Person sagen. Dies ist meiner Meinung nach übrigens Sasha Gray. Und rechtlich ist dies eine Matrix aus bestimmten dreidimensionalen Punkten, von denen es 300.000 Teile gibt. Im guten wie im schlechten Fall werden personenbezogene Daten gesetzlich nicht berücksichtigt. Im Allgemeinen betrachtet das russische ILV ein Foto nicht als personenbezogene Daten - es betrachtet personenbezogene Daten, wenn sich etwas anderes in der Nähe befindet (z. B. Name oder Telefonnummer), und dieses Foto an sich ist überhaupt nichts. Sobald das Gesetz zur Biometrie eingeführt und biometrische Daten mit personenbezogenen Daten gleichgesetzt wurden (also sehr grob), begann jeder sofort zu sagen: Das sind keine biometrischen Daten, das ist eine Reihe von Punkten! Insbesondere wenn Sie die direkte oder inverse Fouriertransformation aus dieser Reihe von Punkten nehmen, ist es so, als würden Sie eine Person zurückdeanonymisieren. Aus dieser Transformation können Sie nichts, aber Sie können sie identifizieren.Rein theoretisch verstößt dieses Ding nicht gegen das Gesetz.Ich habe auch eine andere Studie durchgeführt: Dies ist ein Algorithmus, der eine dreidimensionale Gesichtsrekonstruktion aus offenen Quellen erstellt. Wir berücksichtigen dies auf Instagram und können das Gesicht dann auf einem 3D-Drucker drucken. Wen übrigens interessiert, ich habe einen Link im öffentlichen Bereich; wenn plötzlich jemand das "iPhone" eines anderen entsperren will ... Der Witz ist, dass das "iPhone" nicht entsperrt werden kann, wird die Qualität dort gemindert.

Geschlossenes Profil ist ein Plus für die Sicherheit

Dies ist das erste und das zweite ... Ich habe mich bereits mit der Tatsache befasst, dass Informationen hauptsächlich aus der Umgebung des Benutzers stammen. Ich habe dieses Bild im 17. Jahr gemalt: Der durchschnittliche Benutzer russischer sozialer Netzwerke ist drinnen, er hat durchschnittlich 200-300 Freunde, seine Freunde sind Freunde und seine Freunde sind Freunde von Freunden. Dank der sozialen Netzwerke für die Einführung der Algorithmen von „intelligenten“ E-Bändern sollen integrierte Bänder die Wahrscheinlichkeit erhöhen, dass Sie auf interessante Inhalte stoßen. Dies ist die Anzahl der Personen, die den von Ihnen erstellten Inhalt zu einem beliebigen Zeitpunkt sehen können, auch wenn Ihr Konto nur auf die oberen Datenschutzstufen beschränkt ist (nur für Freunde von Freunden usw.). Dies sind Freunde von Freunden:

Dank der sozialen Netzwerke für die Einführung der Algorithmen von „intelligenten“ E-Bändern sollen integrierte Bänder die Wahrscheinlichkeit erhöhen, dass Sie auf interessante Inhalte stoßen. Dies ist die Anzahl der Personen, die den von Ihnen erstellten Inhalt zu einem beliebigen Zeitpunkt sehen können, auch wenn Ihr Konto nur auf die oberen Datenschutzstufen beschränkt ist (nur für Freunde von Freunden usw.). Dies sind Freunde von Freunden: Wenn jemand der Meinung ist, dass drei Handshakes ungefähr 800.000 Menschen umfassen, wenn er sich dafür entscheidet, "Freunde von Freunden" in "Meine Posts" in VK zu sehen, dann ist dies im Prinzip nicht so klein, sondern hängt von Ihrem Inhalt ab. Vielleicht machst du ein paar unanständige Streams und all diese Freunde von Freunden können mit diesem Inhalt interagieren. Einer von ihnen kann irgendwo etwas umbuchen, alle Leute haben ein ähnliches Band, das in der Tat höchstwahrscheinlich storniert wird, weil dies keine sehr gastfreundliche Sache ist. Daher kann der Inhalt jederzeit irgendwohin gelangen.VK brachte in diesem Jahr noch super geschlossene Profile auf den Markt, aber bisher haben nur sehr wenige Leute davon Gebrauch gemacht (ich werde nicht sagen, was, aber klein!). Vielleicht denken die Leute eines Tages darüber nach - ich hoffe es aufrichtig. Alle Forschungen zielen ständig darauf ab, den Menschen zu helfen, das Ausmaß der Probleme zu verstehen. Denn bis jemand bestimmte schreckliche Dinge berührt, wird er niemals darüber nachdenken. Lass uns weitermachen.

Wenn jemand der Meinung ist, dass drei Handshakes ungefähr 800.000 Menschen umfassen, wenn er sich dafür entscheidet, "Freunde von Freunden" in "Meine Posts" in VK zu sehen, dann ist dies im Prinzip nicht so klein, sondern hängt von Ihrem Inhalt ab. Vielleicht machst du ein paar unanständige Streams und all diese Freunde von Freunden können mit diesem Inhalt interagieren. Einer von ihnen kann irgendwo etwas umbuchen, alle Leute haben ein ähnliches Band, das in der Tat höchstwahrscheinlich storniert wird, weil dies keine sehr gastfreundliche Sache ist. Daher kann der Inhalt jederzeit irgendwohin gelangen.VK brachte in diesem Jahr noch super geschlossene Profile auf den Markt, aber bisher haben nur sehr wenige Leute davon Gebrauch gemacht (ich werde nicht sagen, was, aber klein!). Vielleicht denken die Leute eines Tages darüber nach - ich hoffe es aufrichtig. Alle Forschungen zielen ständig darauf ab, den Menschen zu helfen, das Ausmaß der Probleme zu verstehen. Denn bis jemand bestimmte schreckliche Dinge berührt, wird er niemals darüber nachdenken. Lass uns weitermachen.Die staatlichen Behörden wissen nicht, was personenbezogene Daten sind, und haben es nicht eilig, eine Definition zu geben

Jeder Fachmann auf dem Gebiet des Gesetzes über personenbezogene Daten sagt immer Folgendes: Sie müssen niemals verschiedene Datenquellen kombinieren, da Sie hier E-Mails haben (dies sind nur personenbezogene Daten mit einigen anonymen Kennungen), hier ist Ihr Name ... Wenn ja kombinieren Sie alles, es scheint, als würden sie persönliche Daten werden. Im Allgemeinen wäre es richtig, zuerst auf dieses Thema einzugehen, aber ich denke, Sie sind bereits darin vertieft und wissen vielleicht, wie das Gesetz funktioniert.

Tatsächlich weiß niemand, was persönliche Daten sind. Wichtiges Konzept! Wenn ich zu Regierungsbehörden komme, sage ich: "Eine Flasche Cognac für jemanden, der sagt, was persönliche Daten sind." Und niemand kann sagen. Warum? Nicht weil sie dumm sind, sondern weil niemand Verantwortung übernehmen will. Denn wenn Roskomnadzor sagt, dass dies personenbezogene Daten sind, wird morgen jemand etwas unternehmen, und sie werden schuld sein; und sie sind Exekutivorgane und sollten im Allgemeinen für nichts verantwortlich sein.

Unterm Strich besagt das Gesetz eindeutig, dass personenbezogene Daten die Daten sind, anhand derer eine Person identifiziert werden kann. Und dort wird ein Beispiel gegeben: Name, Heimatadresse, Telefonnummer. Wir alle wissen jedoch, dass Sie eine Person sowohl durch das Drücken der Tasten als auch durch die Interaktion mit der Benutzeroberfläche und durch andere indirekte Parameter identifizieren können. Interessenten: In fast allen Bereichen gibt es eine Vielzahl von Schlupflöchern.

Kennungen, die uns verraten

Hier hat zum Beispiel jeder damit begonnen, Punkte für die Erfassung von Mohnadressen zu setzen (wahrscheinlich aufgetaucht?) - intelligente (oder ich weiß nicht, gierige) Hersteller von Mobilgeräten wie Apple und Google haben schnell Algorithmen eingeführt, die eine zufällige Mohnadresse angeben, damit Sie dies nicht tun können war zu identifizieren, wann Sie durch die Stadt gehen und Ihre Mohnadresse an alle senden. Aber schlaue Jungs haben sich sogar die nächste Geschichte ausgedacht.

Beispielsweise können Sie eine Lizenz eines Mobilfunkanbieters erhalten. Wenn Sie eine Lizenz eines Mobilfunkbetreibers erhalten, erhalten Sie Zugriff auf so etwas - das SS7-Protokoll wird aufgerufen, mit dem Sie eine bestimmte Sendung von Mobilfunkbetreibern sehen. Es gibt eine Reihe von Kennungen aller Art, bei denen es sich nicht um personenbezogene Daten handelt. Davor war es IMEI, und jetzt hat es buchstäblich jemand aus der Sprache entfernt und beschlossen, in Russland (eine solche Initiative) eine einheitliche Basis dieser "Namen" beizubehalten. Sie scheint da zu sein, aber trotzdem.

Es gibt zum Beispiel eine Reihe von Identifikatoren - zum Beispiel IMSI (Mobile Equipment Identifier), bei denen es sich weder um personenbezogene Daten handelt, noch um Daten, die mit anderen Dingen verknüpft sind, und die dementsprechend ohne rechtliche Verfolgung gespeichert werden können, und dann mit wem - Tauschen Sie diese Kennungen aus, um später mit einer Person zu kommunizieren.

Die Kultur des Umgangs mit personenbezogenen Daten ist gering

Im Allgemeinen ist das Fazit, dass sich jetzt jeder sehr darum kümmert, die Daten miteinander zu kombinieren, und die meisten Unternehmen, die diese Kombination herstellen, denken manchmal nicht einmal darüber nach. Zum Beispiel kam eine Bank herein, schloss eine Geheimhaltungsvereinbarung mit einem Scoring-Unternehmen ab und ließ 100.000 seiner Kunden fallen ...

Und diese Bank hat in der Vereinbarung über die Weitergabe von Daten an Dritte nicht immer eine Vereinbarung getroffen. Diese Kunden haben dort etwas gescannt, und es ist nicht klar, wo diese Datenbank sich befand. Die meisten Unternehmen in Russland haben keine Kultur des Löschens von Daten ... - dieses „Excel“ hängt sicher irgendwo bei der Sekretärin des Computers.

Unsere Daten können bei jedem Einkauf im Laden verkauft werden.

Es gibt so viele Regelungen, die nahezu legal erscheinen (dh legal sind). Zum Beispiel ist die Geschichte wie folgt: Von den 15 größten russischen Banken sind nur zwei das SMS-Gateway selbst - Tinkoff und Alpha, das heißt, sie senden ihre eigenen SMS-Nachrichten. Andere Banken verwenden SMS-Gateways, um SMS an Endkunden zu senden. Diese SMS-Gateways haben fast immer das Recht, Inhalte zu analysieren (z. B. aus Sicherheitsgründen und um Schlussfolgerungen zu ziehen), um später aggregierte Statistiken zu verkaufen. Diese SMS-Gateways sind mit Steuerdatenbetreibern, die Schecks durchführen, „freundlich“.

Und es stellt sich Folgendes heraus: Sie kamen zur Kasse, dem Betreiber von Steuerdaten (sie gaben, gaben Ihre Telefonnummer nicht an - irgendwie dort angebracht) ... Sie erhalten eine SMS an die Telefonnummer, das Gateway dieser SMS-OK sieht die letzten 4 Ziffern der Karte und die Nummer Telefon. Wir wissen, zu welchem Zeitpunkt Sie eine Transaktion vom Steuerdatenbetreiber durchgeführt haben, und in SMS wissen wir (jetzt), zu welcher Nummer die Informationen zum Abschreiben eines solchen und eines solchen Geldbetrags mit diesen vier letzten Ziffern der Karte gekommen sind. Die letzten vier Ziffern der Karte sind keine Erkennungsmerkmale von Ihnen, sie verstoßen nicht gegen das Gesetz, da Sie mit ihnen keine Deanonymisierung vornehmen können, der Betrag der Transaktion auch nicht.

Wenn Sie sich jedoch mit dem Steuerdatenbetreiber abgesprochen haben, wissen Sie, in welchem Zeitfenster (plus oder minus 5 Minuten) diese SMS zu Ihnen kommen soll. So sind Sie schnell an Ihre Telefonnummer im OFD gebunden, und Ihre Telefonnummer ist an Werbekennungen gebunden, im Allgemeinen an alles - alles - alles. Deshalb können Sie dann eingeholt werden: Sie sind in den Laden gekommen und haben Ihnen dann einen anderen Unsinn ohne Erlaubnis geschickt. Ich denke, es gibt kaum jemanden in diesem Raum, der dem FAS mindestens einmal eine Erklärung wegen Spam geschrieben hat. Kaum da ... Außer mir wahrscheinlich.

Papiere - ein archaischer, aber effektiver Weg, um für Ihre Rechte zu kämpfen

Es funktioniert wirklich cool. Sie müssen zwar anderthalb Jahre warten, aber das FAS führt tatsächlich eine Überprüfung durch: Wer, wie, an wen hat es die Daten übermittelt, warum, wo und so weiter.

Frage des Publikums (im Folgenden - H): - In Belarus gibt es keine FAS. Dies ist ein anderes Land.

AH: - Ja, ich verstehe. Es gibt wahrscheinlich eine Art Analogon ...

Einwände kommen vom Publikum

AH: "Gutes, schlechtes Beispiel, Müll." Nicht der Punkt. Unter meinen Freunden kenne ich niemanden, der im Prinzip über die Existenz einer solchen Geschichte Bescheid weiß - was Sie schreiben können, und dann werden sie ein Jahr später arbeiten.

Die zweite Geschichte, die sich auch in Russland sehr entwickelt, aber ich denke, dass Sie ein Analogon in sich finden werden. Ich mache das wirklich gerne, wenn eine Regierungsbehörde nicht gut mit Ihnen, einer Bank oder etwas anderem kommuniziert - Sie sagen: "Geben Sie mir ein Stück Papier." Und Sie schreiben auf ein Blatt Papier: "Gemäß Paragraph 14 des 152. Bundesgesetzes bitte ich Sie, personenbezogene Daten in Papierform zu verarbeiten." Ich weiß nicht, wie genau das in Belarus gemacht wird, aber sicher wird es gemacht. Nach russischem Recht sind Sie nicht berechtigt, die Leistung auf dieser Grundlage zu verweigern.

Ich kenne sogar viele Leute, die dies an Mail.ru geschickt haben und darum gebeten haben, ihre persönlichen Daten in Papierform festzuhalten. Mail.ru hatte lange Zeit damit zu kämpfen. Ich kenne sogar einen Yandex-Entwickler, über den Witze gemacht wurden: Sie haben seinen VK-Account gelöscht und ihm ein paar gedruckte Screenshots geschickt. Sie sagten, dass sie ihm jedes Mal Screenshots schicken würden, wenn er seine Seite aktualisieren möchte.

Es ist lächerlich, aber dennoch eine echte Alternative, wenn sich jemand wirklich Sorgen um die Daten macht. Auf der anderen Seite sagte mir dasselbe ILV, dass diese Vereinbarung über die Verarbeitung personenbezogener Daten formal ist und das Gesetz mehrere weitere vorsieht Optionen, um diese Zustimmung zu geben. Und das, zum Beispiel, dass ich hier zu einer Veranstaltung eingeladen wurde, und wenn Human Constanta zum Beispiel nicht mit mir eine Vereinbarung über die Verarbeitung personenbezogener Daten im Rahmen der russischen Gesetze abschließen kann (weil die Tatsache, dass ich angekommen bin und einer Rede zugestimmt habe, die Zustimmung zu ist) Verarbeitung personenbezogener Daten), - sie erhalten diese Papiererlaubnis. Aber der Raketenwerfer sagte mir so etwas, als ob es überhaupt keine Tatsache wäre, dass sie wahrscheinlich eines Tages abfallen würden.

Ich hoffe, dass Russland niemals einen einzigen Betreiber für personenbezogene Daten schafft, Gott vergebe mir, denn schlimmer als alle personenbezogenen Daten in einen Korb zu legen, kann es nur in einen staatlichen Korb gelegt werden. Weil FIG weiß, was als nächstes mit all dem passieren wird.

Unternehmen tauschen personenbezogene Daten aus und Gesetze regeln dies lose.

Die meisten Unternehmen tauschen Informationen und Kennungen miteinander aus. Es kann ein Geschäft mit einer Bank sein und dann eine Bank mit einem sozialen Netzwerk, ein soziales Netzwerk mit etwas anderem ... Und am Ende haben diese Leute eine gewisse kritische Masse an Wissen, das auf irgendeine Weise genutzt werden kann, und all dieses Wissen versuchen jetzt, auf ihrer Seite zu bleiben. Aber trotzdem gerät es dann doch in eine Art Werbeverkehr oder woanders hin.

Die Weitergabe von Daten an Dritte ist das Lustigste, was passieren kann, da die Gesetze nicht beschreiben, um welche Art von Dritten es sich handelt, für die sie im Allgemeinen als "Dritte" gelten sollten. Übrigens ist dies eine sehr verbreitete Redewendung amerikanischer Anwälte - sie haben dort Dritte - wer, wen glauben Sie, sind Dritte: Großmutter, Urgroßmutter? Obwohl es in Amerika einen Präzedenzfall gab, als die Daten von jemandem veröffentlicht wurden, reichte eine Person eine Klage ein , und sie haben bewiesen, dass diese Person durch mehrere Freunde mit dem Dateneigentümer vertraut ist - eine gewisse Anzahl von Handshakes, sie haben seltsame soziologische Forschungen durchgeführt - und somit bewiesen, dass diese Personen nicht als Dritte zueinander betrachtet werden können. Es ist lächerlich. Die Tatsache, dass solche Daten übertragen werden, ist jedoch weit verbreitet.

Selbst wenn Sie zur Identifizierung zu der Site gehen, auf der sich der Counter befindet, hat dieser Counter das Recht, die Daten dieses Traffics an einen anderen Ort zu übertragen (z. B. "Clickstream", Inhaber von Werbeplattformen, "Pornhub"). "Pornhub", wenn einer von Ihnen ein Webentwickler ist, - sehen Sie nach, wie viele Tracking-Pixel sich auf der Website von "Pornhub" befinden. Gehen Sie einfach rein - es ist eine riesige Menge von Java-Skripten geladen, um die Arbeit der Site zu verbessern. Tatsächlich werden dort domänenübergreifende Cookies gesetzt, was einfach nicht der Fall ist, da diese Informationen im Clickstream-Markt immer einen hohen Stellenwert haben.

"Facebook" wackelt und wird die Maske nicht abreißen

Natürlich sagt keiner der großen Akteure jemandem, wer und wie er Daten verkauft. Aus diesem Grund versucht Europa beispielsweise, Facebook zu verklagen. Unmittelbar nach der Einführung der DSGVO versucht die Europäische Union bei Facebook, selbst Algorithmen für den Weiterverkauf von Daten an Dritte offenzulegen.

Facebook tut dies nicht und erklärt öffentlich, dass dies nicht der Fall ist, da es sich um die "Corporation of the World" handelt (zitiere ich aus dem Brief, den sie mir geschickt haben). Sie sind "gegen den böswilligen Einsatz von Technologie" (insbesondere wenn Sie dies tun) Gesichtserkennung an den Kreml verkaufen). Im Allgemeinen ist das Fazit, dass Facebook dies nicht fair tut: Sein Hauptzweck und vor allem, was passieren wird, sobald ein solcher Mechanismus aufgedeckt wird - es wird möglich sein, die Werbemarge wirklich zu berechnen, es wird möglich sein, die tatsächlichen Kosten von Werbung zu verstehen.

Bedingt, wenn Facebook Ihnen jetzt sagt, dass die Kosten für eine Werbeanzeige 5 Rubel betragen und wir sie für 3 Rubel an Sie verkaufen (und wir haben auch noch zwei Rubel übrig), und sie erhalten unter Vorbehalt 5% des Gewinns aus diesen Werbeanzeigen. Tatsächlich sind dies nicht 5%, sondern 505%, denn wenn dieser Algorithmus auftaucht (an wen und wie Facebook „Clickstream“, Daten über Besuche, Pixeldaten an verschiedene Werbenetzwerke übermittelt), stellt sich heraus, dass sie Geld verdienen viel mehr als sie darüber sagen. Und der Punkt hier ist nicht das Geld selbst, sondern die Tatsache, dass die Kosten für einen Klick nicht ein Rubel sind, sondern in der Tat - Hundertstel eines Pennys.

Im Allgemeinen ist das Fazit, dass jeder versucht, eine solche Übertragung zu verbergen, es spielt keine Rolle - Werbung, nicht werblicher Verkehr, aber es ist. Leider kann man dies in keiner Weise rechtlich anerkennen, da Unternehmen privat sind und alles, was in ihnen steckt, ihr Privatrecht und ihr Geschäftsgeheimnis ist. Aber ähnliche Geschichten tauchten dort oft auf.

Drogenhändler sind auf Avito vorhersehbar und "sengend"

Letztes Bild aus dieser Präsentation. Es ist lustig und es gibt bestimmte Kategorien von Menschen, die sich große Sorgen um ihre persönlichen Daten machen. Und das ist wirklich gut! In diesem Beispiel geht es um eine Gruppe von Menschen wie Drogendealer. Es scheint, dass Menschen, die über ihre persönlichen Daten sehr besorgt sein müssen ...

Dies ist eine Studie, die Anfang des Jahres unter Aufsicht der zuständigen Behörden durchgeführt wurde. Ja, dies ist ein Drehbuch, das Geld für den Kauf von Drogen in „Telegramm“ und „Tora“ erhielt, aber nur für diejenigen, die identifiziert werden konnten.

Tatsächlich brennen fast alle Moskauer Drogenhändler darauf, dass ihre Telefonnummer in der Regel nicht öffentlich bekannt ist. Früher oder später werden sie jedoch bei Avito etwas verkaufen, sodass Sie den ungefähren Aufenthaltsort dieser Personen nachvollziehen können. Die Quintessenz ist, dass rote Punkte dort sind, wo Menschen leben, und grüne Punkte dort, wo sie hingehen, damit Sie wissen, was. Dies war ein Teil des Algorithmus, der den Einsatz von Patrouillendiensten vorhersagte, aber diese Moskauer versuchen immer, sich irgendwie diagonal zu entfernen.

Sie glauben, dass sie, wenn sie von oben links leben, nach oben rechts gehen sollten und dort niemals gefunden werden. Ich sage Ihnen, wenn Sie versuchen, sich vor den allgegenwärtigen Algorithmen zu verstecken, ist es am coolsten, das Verhaltensmodell zu ändern: Richten Sie eine "Hostery" ein, um Besuche, Besitztümer usw. nach dem Zufallsprinzip zu sortieren. Ja, mein Gott, es gibt sogar Algorithmen, Plug-Ins, die die Browsergröße um einige Pixel verändern, so dass es unmöglich ist zu signieren, den Fingerabdruck des Browsers zu zählen und Sie irgendwie zu identifizieren.

Ich habe alles. Wenn Sie Fragen haben, lass es uns tun. Hier gibt es einen Link zur Präsentation.

Frage des Publikums (H): - Bitte sagen Sie mir, aus der Sicht der Verwendung von "Tora", aus der Sicht der Verkehrsüberwachung ... Empfehlen Sie es?

Es ist schwer sich zu verstecken, aber du kannst

AH: "Thor?" Es gibt keinen "Thor" in irgendeiner Form. Es stimmt, ich weiß nicht, wie in Weißrussland - in Russland, auf keinen Fall, gehen Sie nicht dorthin, weil fast die Mehrheit der bestätigten "Gnadennicken" plötzlich einige Pakete zu Ihrem Datenverkehr hinzufügt. Ich weiß nicht, welche, aber wenn Sie nachsehen: Es gibt „Knoten“, die den Datenverkehr kennzeichnen. Es ist nicht klar, wer dies zu welchen Zwecken tut. Es wird jedoch von jemandem in der Kopfzeile markiert, damit Sie es später nachvollziehen können. In Russland wird jetzt der gesamte Datenverkehr gespeichert, auch wenn er in verschlüsselter Form gespeichert ist, und alle Spring Packet-Trolle geben an, dass verschlüsselter Datenverkehr gespeichert ist, bleiben jedoch markiert, dh, er kann nicht verwendet und nicht entschlüsselt werden.

Z:

Z: - In Europa ist es wahrscheinlich schon seit zehn Jahren gelagert.

AH: - Ja, ich verstehe. Jeder lacht darüber - Sie speichern https, die nicht lesbar sind. Sie können den Inhalt nicht lesen, aber Sie können anhand des Gewichts der Pakete, der Länge usw. verstehen, woher die Pakete mit bestimmten Algorithmen stammen. Und wenn Sie alle Anbieter unter der Haube haben, haben Sie dementsprechend alle Backbone-Geräte und alle Pässe ... Verstehen Sie im Allgemeinen, wovon ich spreche?

Z: - Welchen Browser empfehlen Sie?

AH: Für den Thor?

Z: - Nein, überhaupt nicht.

AH: - Nun, ich weiß es nicht. Ich benutze eigentlich Chrome, aber nur, weil das Entwickler-Panel dort am bequemsten ist. Wenn ich plötzlich irgendwohin gehen muss, gehe ich in ein Café. Es ist zwar nicht erforderlich, sich bei einer echten SIM-Karte anzumelden.

Z:

Z: - Sie haben über einige Studenten gesprochen. Unterrichten Sie irgendwo oder führen Sie Kurse durch?

AH: - Ja, wir haben einen Master-Studiengang in Datenjournalismus. Wir bilden Journalisten aus, um Daten zu sammeln, zu analysieren - hier recherchieren sie regelmäßig.

Keine sicheren Apps

Z: - Auf Facebook, Vkontakte ist es nicht sicher, mit Freunden zu kommunizieren, um später keine kontextbezogene Werbung zu bekommen. Wie kann die Sicherheit erhöht werden?

AH: - Die Frage ist, was Sie für ein akzeptables Sicherheitsniveau halten. Im Prinzip ist das Wort "sicher" nicht. Die Frage ist, was Sie für zulässig halten. Einige halten es für akzeptabel, intime Fotos über Facebook auszutauschen, und einige Geheimdienstoffiziere glauben, dass alles, was durch den Mund gesagt wurde, auch für die nächste Person, tatsächlich bereits unsicher ist. Wenn Sie nicht möchten, dass das soziale Netzwerk etwas darüber erfährt, ist es besser, nicht darüber zu schreiben. Ich kenne keine sicheren Anwendungen. Ich fürchte, sie sind nicht da. Und dies ist unter dem Gesichtspunkt normal, dass jeder Besitzer einer Anwendung diese irgendwie monetarisieren muss, selbst wenn diese Anwendung kostenlos ist oder irgendeine Art von Medium. Es scheint frei zu sein, aber er muss immer noch von etwas leben. Daher gibt es nichts Sicheres. Sie müssen nur für sich selbst entscheiden, was zu Ihnen passt.

Z:

Z: - Was benutzt du?

AH: - Soziale Netzwerke?

Z: - Von den Boten.

AH: - Von den Boten benutze ich den Hauptboten der Russischen Föderation - "Telegramm".

Z:

Z: - "Viber." Ist er in Sicherheit?

AH: - Hören Sie, ich bin nicht sehr gut in Boten. Ehrlich gesagt glaube ich nicht an Sicherheit, ich glaube an nichts, weil es wahrscheinlich sehr seltsam wäre. Obwohl Telegramm Open Source ähnelt, werden seine Verschlüsselungsalgorithmen offenbart. Aber das ist auch so eine heikle Sache, weil der Open Source Client da ist und niemand die Server gesehen hat. Ich denke nicht: Es gibt eine Menge Spam, Bots und so weiter in Viber. Feigen wissen. Es scheint mir, dass all dies nicht sehr gut funktioniert.

Wer ist gefährlicher - Unternehmen oder der Staat?

Gastgeber (Q): - Und ich habe eine Frage an Sie. Schauen Sie, Sie haben ein paar Mal im Vorbeigehen darüber gesprochen - dass der Staat ... Zu viele Daten sind nicht sehr gut ... Ein Unternehmen hat zu viele Daten. Nun, es ist nur das Leben, nicht wahr? Also, wer hat mehr Angst - Unternehmen oder der Staat?

Wo sind die Tücken? AH:- Dies ist eine sehr schwierige Frage. Es ist begrenzt. Komplexe ethische Barriere. Ein Mann, wenn er nichts zu befürchten hat, wenn er im Prinzip nicht gegen das Gesetz verstoßen hat, warum braucht er dann Privatsphäre? Ich glaube nicht, aber dieser Staat glaubt es. Vielleicht steckt darin ein Körnchen Wahrheit. Hören Sie, ich habe größte Angst vor Hackern - einer Art Blechdose. In der Tat die größte Dose, die ich in meinem Leben gesehen habe (von diesem ganzen Thema): Vor ungefähr eineinhalb oder zwei Jahren wurde ein Pädophiler in einem Vorort von Moskau gefangen und während der Ermittlungsaktionen wurden mehrere Python-Handbücher auf seinem Computer gefunden, Skripte Api VK. Er sammelte die Berichte von Mädchen, analysierte, welche von ihnen in der Nähe sind, sammelte die Inhalte, die sie ... Kurz gesagt, Sie verstehen. Dies ist die größte Dose, die ich gesehen habe. Und ich habe tatsächlich Angst davor, dass jemand in einem schönen Moment so etwas mögen wird.Ein weiterer kleiner „Büroangestellter“: Die Europäische Staatssicherheitsorganisation berichtete in diesem Jahr, dass sich die Anzahl der Diebstähle von Bankkonten um etwa 20 Prozent erhöht habe, als eine geheime Frage geknackt wurde. Denken Sie jetzt nur an Ihre geheime Frage bei der Bank und darüber nach, ob ich die Antwort aus offenen Quellen herausfinden kann. Wenn der Mädchenname Ihrer Mutter vorhanden ist oder Ihr Lieblingsgericht ... Im Allgemeinen haben die Leute die Konten analysiert und auf dieser Grundlage den Spitznamen ihres Lieblingshaustiers verstanden - so ähnlich ...Z: - Sie sagten, dass Unternehmen und Konzerne die erforderlichen Informationen mithilfe von Algorithmen sammeln? Sie wissen wahrscheinlich wie?AH:- Es gab eine Bewegung von Personen, die einmal Fotos durch einen speziellen Filter fuhren, so dass dieser Filter die Analyse von Bildern unterbrach, so dass es später unmöglich sein würde, diese Personen später zu identifizieren. Also habe ich Ihnen ein Beispiel gegeben, dass Facebook mit der Nachrichtenkryptografie zu kämpfen hatte. Und wenn dieses Ding auftaucht und sich verbreitet, werden soziale Netzwerke dies mit Sicherheit bekämpfen. Außerdem funktioniert die Mustererkennung jetzt sehr gut und grenzt an die Tatsache, dass diese Ebene ausreicht, um dieses Foto zu „brechen“ (um den Algorithmus, der diese Bilder erkennt, zu „brechen“) - höchstwahrscheinlich ist darauf nichts klar wird nicht.Alle Arten von Glitch-Filtern funktionieren gut, wenn es sich um eine starke direkte Verzerrung in der Hälfte des Fotos handelt. Ihr Konto erhält dann alle Farben von LSD. Rein theoretisch finde ich es nicht sehr beängstigend, wenn Facebook zum Beispiel herausfindet, welche Art von Auto ich habe - wahrscheinlich, wenn ich mich nicht über Facebook beim Auto anmelde.

AH:- Dies ist eine sehr schwierige Frage. Es ist begrenzt. Komplexe ethische Barriere. Ein Mann, wenn er nichts zu befürchten hat, wenn er im Prinzip nicht gegen das Gesetz verstoßen hat, warum braucht er dann Privatsphäre? Ich glaube nicht, aber dieser Staat glaubt es. Vielleicht steckt darin ein Körnchen Wahrheit. Hören Sie, ich habe größte Angst vor Hackern - einer Art Blechdose. In der Tat die größte Dose, die ich in meinem Leben gesehen habe (von diesem ganzen Thema): Vor ungefähr eineinhalb oder zwei Jahren wurde ein Pädophiler in einem Vorort von Moskau gefangen und während der Ermittlungsaktionen wurden mehrere Python-Handbücher auf seinem Computer gefunden, Skripte Api VK. Er sammelte die Berichte von Mädchen, analysierte, welche von ihnen in der Nähe sind, sammelte die Inhalte, die sie ... Kurz gesagt, Sie verstehen. Dies ist die größte Dose, die ich gesehen habe. Und ich habe tatsächlich Angst davor, dass jemand in einem schönen Moment so etwas mögen wird.Ein weiterer kleiner „Büroangestellter“: Die Europäische Staatssicherheitsorganisation berichtete in diesem Jahr, dass sich die Anzahl der Diebstähle von Bankkonten um etwa 20 Prozent erhöht habe, als eine geheime Frage geknackt wurde. Denken Sie jetzt nur an Ihre geheime Frage bei der Bank und darüber nach, ob ich die Antwort aus offenen Quellen herausfinden kann. Wenn der Mädchenname Ihrer Mutter vorhanden ist oder Ihr Lieblingsgericht ... Im Allgemeinen haben die Leute die Konten analysiert und auf dieser Grundlage den Spitznamen ihres Lieblingshaustiers verstanden - so ähnlich ...Z: - Sie sagten, dass Unternehmen und Konzerne die erforderlichen Informationen mithilfe von Algorithmen sammeln? Sie wissen wahrscheinlich wie?AH:- Es gab eine Bewegung von Personen, die einmal Fotos durch einen speziellen Filter fuhren, so dass dieser Filter die Analyse von Bildern unterbrach, so dass es später unmöglich sein würde, diese Personen später zu identifizieren. Also habe ich Ihnen ein Beispiel gegeben, dass Facebook mit der Nachrichtenkryptografie zu kämpfen hatte. Und wenn dieses Ding auftaucht und sich verbreitet, werden soziale Netzwerke dies mit Sicherheit bekämpfen. Außerdem funktioniert die Mustererkennung jetzt sehr gut und grenzt an die Tatsache, dass diese Ebene ausreicht, um dieses Foto zu „brechen“ (um den Algorithmus, der diese Bilder erkennt, zu „brechen“) - höchstwahrscheinlich ist darauf nichts klar wird nicht.Alle Arten von Glitch-Filtern funktionieren gut, wenn es sich um eine starke direkte Verzerrung in der Hälfte des Fotos handelt. Ihr Konto erhält dann alle Farben von LSD. Rein theoretisch finde ich es nicht sehr beängstigend, wenn Facebook zum Beispiel herausfindet, welche Art von Auto ich habe - wahrscheinlich, wenn ich mich nicht über Facebook beim Auto anmelde.Oblivion Act funktioniert, aber nicht im Internet

Z: - Sind Sie auf einen Benutzer gestoßen, der Sie dazu bringt, ihn zu respektieren, zu löschen und Zugriff zu erhalten. Sie arbeiten mit großen Datenmengen und werden wahrscheinlich darüber informiert. Die Leute können Sie kontaktieren. Wie viele Prozent? AH: - Jetzt werde ich erzählen. Jetzt wird es wirklich interessant. Jetzt zähle ich, wie viele Personen sich anmelden werden, denn nach dem Ereignis melden sich immer 15-20% an und füllen ein Formular zum Löschen von Daten aus - es gibt eines. In Wirklichkeit sind dies etwa 7-8% der nicht analysierten geschlossenen Konten und etwa 5 von tausend Personen, die nach Löschung ihrer Daten fragen. Das ist sehr klein, auch meiner bescheidenen Meinung nach.Das Problem dabei ist: Es gibt so etwas wie das Gesetz des Vergessens. Aber das Gesetz über das Vergessen, zumindest in Russland, gilt rechtlich nur für Suchmaschinen. Es heißt direkt: Suchmaschinen. Und das ist die Entfernung nur von Links zu Materialien, nicht die Materialien selbst. In Wirklichkeit müssen Sie alle diese Quellen umgehen, um etwas aus dem Internet zu entfernen, also glaube ich im Grunde nicht daran. Wir versuchen, Benutzer vor dem Veröffentlichen zu warnen, was Sie zuerst bedenken müssen.Bisher ist dieser Prozentsatz sehr gering - 5-7 von Tausenden. Übrigens zum Vergessensgesetz: Jeder kennt so einen coolen Fall „Sechin gegen RBC“. Das Gesetz über das Vergessen hat funktioniert, der Artikel wurde gestrichen, aber es ist überall. Sie verstehen, dass etwas, das einmal ins Internet gelangt ist, niemals von dort verschwindet.

AH: - Jetzt werde ich erzählen. Jetzt wird es wirklich interessant. Jetzt zähle ich, wie viele Personen sich anmelden werden, denn nach dem Ereignis melden sich immer 15-20% an und füllen ein Formular zum Löschen von Daten aus - es gibt eines. In Wirklichkeit sind dies etwa 7-8% der nicht analysierten geschlossenen Konten und etwa 5 von tausend Personen, die nach Löschung ihrer Daten fragen. Das ist sehr klein, auch meiner bescheidenen Meinung nach.Das Problem dabei ist: Es gibt so etwas wie das Gesetz des Vergessens. Aber das Gesetz über das Vergessen, zumindest in Russland, gilt rechtlich nur für Suchmaschinen. Es heißt direkt: Suchmaschinen. Und das ist die Entfernung nur von Links zu Materialien, nicht die Materialien selbst. In Wirklichkeit müssen Sie alle diese Quellen umgehen, um etwas aus dem Internet zu entfernen, also glaube ich im Grunde nicht daran. Wir versuchen, Benutzer vor dem Veröffentlichen zu warnen, was Sie zuerst bedenken müssen.Bisher ist dieser Prozentsatz sehr gering - 5-7 von Tausenden. Übrigens zum Vergessensgesetz: Jeder kennt so einen coolen Fall „Sechin gegen RBC“. Das Gesetz über das Vergessen hat funktioniert, der Artikel wurde gestrichen, aber es ist überall. Sie verstehen, dass etwas, das einmal ins Internet gelangt ist, niemals von dort verschwindet.,

Z: - Glauben Sie, dass Menschen, die ihre Konten löschen und versuchen, ein „Schwarzes Loch“ zu werden, gegenüber anderen Wirtschaftsakteuren in einer nachteiligeren Position sind? AH: - Höchstwahrscheinlich, ja - diese Position wird für sich selbst unrentabel sein. Es gibt eine Reihe von Rabatten aller Art, Angebote, die davon abhängen. Aber rein theoretisch, wenn eine Person jetzt ein Konto löscht ... Es ist bei allen Extremisten beliebt, wenn sie ein Konto löschen und eine Fälschung machen, aber weiterhin mit demselben Inhalt interagieren - diese Person kann wiederum identifiziert werden (insbesondere, wenn sie sich in demselben sozialen Netzwerk befindet) , von einem Computer - das ist im Allgemeinen eine Frage); Grundsätzlich wird es durch das Modell des Konsums von Inhalten möglich sein, diese Person zu finden, wenn es eine solche Aufgabe gibt.Ich hoffe, dass in den nächsten 5 Jahren eine Art Technologie zur Monetarisierung dieser Daten auftaucht, wenn eine Person wirklich Geld bezahlen kann - Sie zahlen und wir werden Ihre Daten nicht verwenden. Und ich denke, wenn ein Abonnement auf einem Instagram-Konto eingeführt wird, wird es von niemandem verwendet. Die Alternative ist, die Nutzer für ihre Daten zu bezahlen. Dies ist jedoch nicht sehr schnell, da die Lobby der beängstigenden Geschäftsleute die Verabschiedung eines solchen Gesetzes nicht zulässt, obwohl es Spaß machen würde. Der Punkt ist jedoch, dass es unmöglich ist, den tatsächlichen Wert der Daten einer Person zu einem bestimmten Zeitpunkt einzuschätzen.

AH: - Höchstwahrscheinlich, ja - diese Position wird für sich selbst unrentabel sein. Es gibt eine Reihe von Rabatten aller Art, Angebote, die davon abhängen. Aber rein theoretisch, wenn eine Person jetzt ein Konto löscht ... Es ist bei allen Extremisten beliebt, wenn sie ein Konto löschen und eine Fälschung machen, aber weiterhin mit demselben Inhalt interagieren - diese Person kann wiederum identifiziert werden (insbesondere, wenn sie sich in demselben sozialen Netzwerk befindet) , von einem Computer - das ist im Allgemeinen eine Frage); Grundsätzlich wird es durch das Modell des Konsums von Inhalten möglich sein, diese Person zu finden, wenn es eine solche Aufgabe gibt.Ich hoffe, dass in den nächsten 5 Jahren eine Art Technologie zur Monetarisierung dieser Daten auftaucht, wenn eine Person wirklich Geld bezahlen kann - Sie zahlen und wir werden Ihre Daten nicht verwenden. Und ich denke, wenn ein Abonnement auf einem Instagram-Konto eingeführt wird, wird es von niemandem verwendet. Die Alternative ist, die Nutzer für ihre Daten zu bezahlen. Dies ist jedoch nicht sehr schnell, da die Lobby der beängstigenden Geschäftsleute die Verabschiedung eines solchen Gesetzes nicht zulässt, obwohl es Spaß machen würde. Der Punkt ist jedoch, dass es unmöglich ist, den tatsächlichen Wert der Daten einer Person zu einem bestimmten Zeitpunkt einzuschätzen.Facebook - undichte Leute

Z: - Guten Tag. In jüngerer Zeit gab es Neuigkeiten, dass Facebook beabsichtigt, alle seine Projekte zu integrieren, einschließlich Instagram und Facebook, Votsapp und so weiter. Wie denkst du aus Sicht der persönlichen Daten, wenn diese Programme jetzt auf meinem Smartphone separat hängen, aber immer noch zu Facebook gehören? .. Was wird als nächstes passieren? AH: - Ich verstehe. Rechtlich gesehen gehören sie zu Facebook und er kann sie unkontrolliert in sich vereinen, also denke ich, dass sich nichts ändern wird. Jetzt müssen Sie nur noch eine Anwendung hacken, um sofort alles zu bekommen. Und Facebook ... ich hoffe sie sehen aus. Gruselige Kerle im Allgemeinen an allen Orten.

AH: - Ich verstehe. Rechtlich gesehen gehören sie zu Facebook und er kann sie unkontrolliert in sich vereinen, also denke ich, dass sich nichts ändern wird. Jetzt müssen Sie nur noch eine Anwendung hacken, um sofort alles zu bekommen. Und Facebook ... ich hoffe sie sehen aus. Gruselige Kerle im Allgemeinen an allen Orten. In letzter Zeit sind viele Informationen dazu aufgetaucht - über Datenlecks von Facebook. Dasselbe geschah nicht, weil Facebook plötzlich begann, diese Daten zu verlieren, sondern weil die DSGVO das Unternehmen jetzt zwingt, im Voraus zu warnen. Die größte Strafe ist, wenn das Leck aufgetreten ist und das Unternehmen es nicht behalten hat. Daher spricht Facebook jetzt darüber. Das heißt aber nicht, dass es vor diesen Datenlecks keine gab.Z: - Hallo. Ich habe eine Frage zur Datenspeicherung. Jetzt führt jeder Staat ein Gesetz ein, um sicherzustellen, dass die Daten der Bürger im Hoheitsgebiet dieses Staates gespeichert werden. Welche Bedingung muss beachtet werden, um dieses Gesetz für eine Art internationale Anmeldung einzuhalten? .. Hier zum Beispiel Facebook: Es gibt eine Datenbank ...

In letzter Zeit sind viele Informationen dazu aufgetaucht - über Datenlecks von Facebook. Dasselbe geschah nicht, weil Facebook plötzlich begann, diese Daten zu verlieren, sondern weil die DSGVO das Unternehmen jetzt zwingt, im Voraus zu warnen. Die größte Strafe ist, wenn das Leck aufgetreten ist und das Unternehmen es nicht behalten hat. Daher spricht Facebook jetzt darüber. Das heißt aber nicht, dass es vor diesen Datenlecks keine gab.Z: - Hallo. Ich habe eine Frage zur Datenspeicherung. Jetzt führt jeder Staat ein Gesetz ein, um sicherzustellen, dass die Daten der Bürger im Hoheitsgebiet dieses Staates gespeichert werden. Welche Bedingung muss beachtet werden, um dieses Gesetz für eine Art internationale Anmeldung einzuhalten? .. Hier zum Beispiel Facebook: Es gibt eine Datenbank ...

Wie können diese Bedingungen eingehalten werden?

AH: - Hören Sie, legal ist es genug für Sie, einfach einen Server in diesem Land zu mieten und etwas darauf zu setzen. Das Problem ist, dass es keine zuständige Regulierungsbehörde gibt. Facebook-Daten sind nicht in Russland. Roskomnadzor kämpft mit ihnen, kämpft, kämpft, kämpft ... Facebook hat einen Teil der Server, auf denen die Schnittstelle dieses Facebook liegt, und es ist unmöglich zu überprüfen, wo die Daten tatsächlich liegen, wie sie synchronisiert werden.Z: - Überprüfen Sie den Verkehr? AH: - Überprüfen Sie den Verkehr?

AH: - Überprüfen Sie den Verkehr? Ja

Dann kann der Verkehr jedoch zu einem bestimmten Amtsleitungspunkt gehen. Außerdem kann es zwischen den Servern so etwas wie ein VPN oder etwas anderes geben. Rein theoretisch ist es in keiner Weise möglich zu überprüfen, dass beispielsweise ein Systemadministrator an einer Stelle diesen Server nicht betritt und von dort nichts aufnimmt. Das heißt, dieses Gesetz wurde nicht erlassen, um Daten zu schützen, sondern um es Unternehmen zu ermöglichen, Repräsentanzen zu eröffnen, Steuern zu zahlen und Eisen im Land zu lagern. Aber meiner Meinung nach ist dies eine sehr seltsame Initiative, um ehrlich zu sein.Z: - Das heißt, reicht es aus, die Schnittstelle tatsächlich zu überprüfen?AH:Jemand kann zu Ihnen kommen und überprüfen, ob Ihre Daten dort sind. Aber Sie können eine Art "exel" zeigen, und niemand kann es überprüfen, kaum jemand wird es überprüfen. Jetzt schauen sie sich einfach die IP-Adressen an: dass sich die mit der Domain verknüpfte IP-Adresse im Land befindet - sie prüfen nicht weiter. Jetzt werden sie wahrscheinlich kommen, um mich zu überprüfen.Es gibt keine Dienste, denen Sie zu 100% vertrauen können, aber anständige Menschen haben nichts zu befürchten

Z: - Solche Nachrichten, die an vielen Stellen nachgedruckt wurden: Von "Microsoft" hat der Typ sie veröffentlicht und einen Dienst zur Überprüfung seiner ...AH: - Etwas wie: Sind Ihre Passwörter nicht durchgesickert? Tatsächlich startet dasselbe Facebook nach den gleichen Lecks auf Facebook immer eine Art von Backup-Sites, auf denen Sie überprüfen können, ob es nicht in diese Datenbank gelangt ist - auch hier benötigt GDPR dies. Das heißt, wenn Sie so etwas nicht tun, wird es Ihnen nicht sehr gut gehen. Deshalb stellen alle diese Projekte jetzt als „das ist unsere Initiative“ vor. in der Tat verlangt das Gesetz es. Tatsächlich ist das eine sehr coole Sache, aber ich würde ähnlichen Überprüfungsdiensten nicht wirklich vertrauen, wenn Sie etwas Komplizierteres als Ihr Passwort senden müssen, da viele Leute die gleichen Passwörter haben.W:- Dort gibst du einfach eine E-Mail ein und sie sagen bereits, wie oft er kompromittiert wurde ...AH: - Ich vertraue solchen Dingen wirklich nicht, denn dann ist es sehr einfach, dich mit diesem Browser und einem echten Account zu verbinden. Insbesondere, wenn Sie die Dienste derselben Personen nutzen, die diese Website gestartet haben. Es war wie in jenem Jahr, in dem Facebook gesendet hat: Wenn Ihre intimen Fotos an Facebook durchgesickert sind, senden Sie sie uns und wir werden überprüfen, wo sie erwähnt wurden.Ich weiß nicht, was für ein PR-Albtraum es ist und wer es auf Facebook erfunden hat, aber es ist wirklich passiert. Sie wollten vergleichen, ob niemand Ihre Nacktheit in privaten Nachrichten weitergeleitet hat. Grundsätzlich verfolgt dies gute Ziele, aber so seltsam wie möglich. Ich würde dem nicht vertrauen.W:- Und noch eine Frage. Wie hoch ist das Leckagerisiko für den Durchschnittsnutzer? Beschädigungsgefahr durch Undichtigkeiten. AH: - Ich verstehe dich. Es hängt davon ab, welche Daten gespeichert werden sollen. Ich finde nicht sehr hoch. Das Schlimmste ist, wenn E-Mails und Passwörter irgendwo wegfließen und Sie dieses Passwort überall haben, dann ja. Im Allgemeinen denke ich, dass Benutzer vor nichts Angst haben sollten. Aber wenn sie natürlich keine Aufteilung in Google Mail speichern. Es gab viele Beispiele.Die berühmteste Geschichte ist in Google, als ein Mädchen in Utah entführt wurde, konnte es nicht gefunden werden, und irgendwann schickten die Entführer ihre Bilder in einem archivierten Anhang. Und Google hat beim Scannen dieses Anhangs Anzeichen von Kinderpornografie gefunden. Alles gefunden. Und sie haben es immer noch bei Google erfunden, das Geheimnis der Korrespondenz zu verletzen. Dieser Prozess dauerte lange. Trotzdem glaube ich, dass ein gewöhnlicher Benutzer nichts zu befürchten hat, wenn er seinen Reisepass nicht öffentlich hochlädt. Dies ist eine doppelte Geschichte - je nachdem, welche Art von Daten und welche Art von Benutzer. Vielleicht jetzt - es ist okay, aber nach 15 Jahren, wenn er eine Art Beamter wird, werden einige seiner Materialien auftauchen.

AH: - Ich verstehe dich. Es hängt davon ab, welche Daten gespeichert werden sollen. Ich finde nicht sehr hoch. Das Schlimmste ist, wenn E-Mails und Passwörter irgendwo wegfließen und Sie dieses Passwort überall haben, dann ja. Im Allgemeinen denke ich, dass Benutzer vor nichts Angst haben sollten. Aber wenn sie natürlich keine Aufteilung in Google Mail speichern. Es gab viele Beispiele.Die berühmteste Geschichte ist in Google, als ein Mädchen in Utah entführt wurde, konnte es nicht gefunden werden, und irgendwann schickten die Entführer ihre Bilder in einem archivierten Anhang. Und Google hat beim Scannen dieses Anhangs Anzeichen von Kinderpornografie gefunden. Alles gefunden. Und sie haben es immer noch bei Google erfunden, das Geheimnis der Korrespondenz zu verletzen. Dieser Prozess dauerte lange. Trotzdem glaube ich, dass ein gewöhnlicher Benutzer nichts zu befürchten hat, wenn er seinen Reisepass nicht öffentlich hochlädt. Dies ist eine doppelte Geschichte - je nachdem, welche Art von Daten und welche Art von Benutzer. Vielleicht jetzt - es ist okay, aber nach 15 Jahren, wenn er eine Art Beamter wird, werden einige seiner Materialien auftauchen.Wie funktioniert das mit dem Staat?