Darren Kitchen: Guten Tag, wir stehen am Rande der DefCon-Konferenz im Pavillon der Hackergruppe Hack 5 und ich möchte einen meiner Lieblingshacker, DarkMatter, mit seiner neuen Entwicklung namens WiFi Kraken vorstellen.

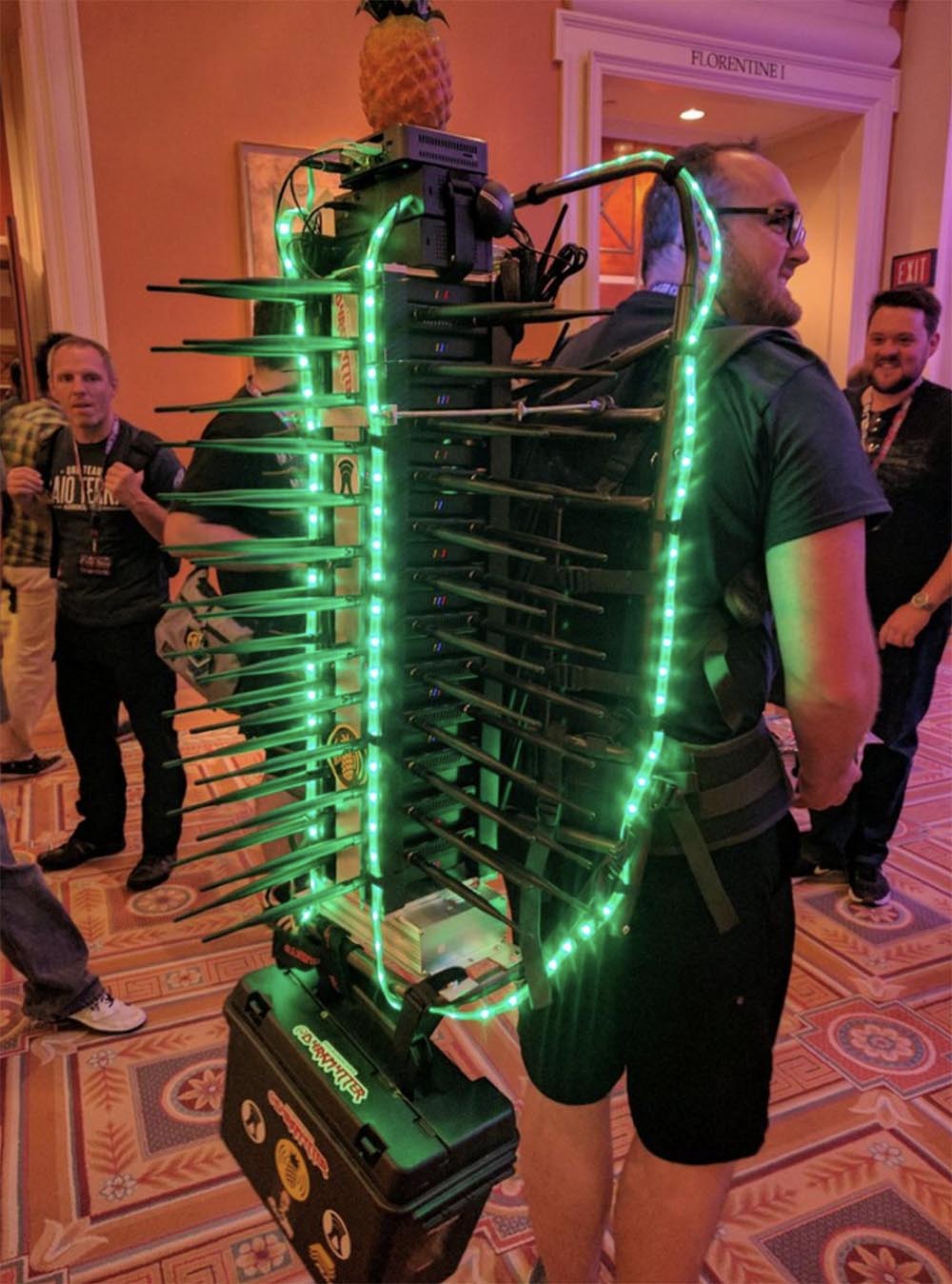

Als wir uns das letzte Mal trafen, hatten Sie einen riesigen Rucksack mit einem „Kaktus“, auf dem eine Ananas stand, und im Allgemeinen war es eine verrückte Zeit!

Anmerkung des Übersetzers: Mike hat eine echte Ananas auf sein Cactus-Gerät gelegt - ein Hinweis auf WiFi Pineapple, ein Hacker-Gerät zum Abfangen der drahtlosen Kommunikation, siehe Foto von der BlackHat-2017-Konferenz.

Mike Spicer: Ja, absolut verrückte Zeiten! Dieses Projekt läuft also unter dem Hashtag WiFi Kraken und repräsentiert eine neue Generation von Technologien im Bereich der Überwachung von drahtlosen Netzwerken. Als ich WiFi Cactus kreierte, erwarb ich viele Fähigkeiten und beschloss, dieses Wissen zum Leben zu erwecken, um damit in einem neuen Projekt praktische Ziele zu erreichen. Heute stelle ich euch Kraken vor!

Darren Kitchen: und was ist das Kraken? Wofür ist es und was ist der Zweck dieser Entwicklung?

Mike Spicer: Das Ziel ist es, alle Daten auf einmal zu erfassen, alle 50 Kanäle von WiFi Wireless im Bereich von 2,4 bis 5 GHz und zur gleichen Zeit.

Darren Kitchen: Warum verwenden Sie nicht nur einen Funkkanal, um alle Daten abzufangen?

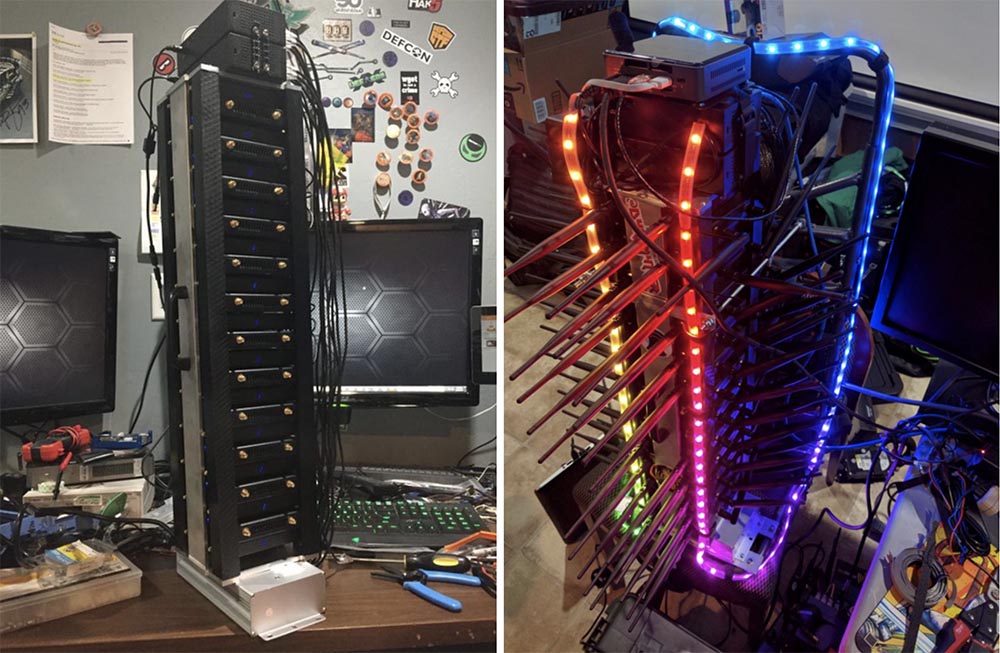

Anmerkung des Übersetzers: Mike Spicer ist der Erfinder von WiFi Cactus, einem Gerät zur Überwachung von 50 drahtlosen Kanälen, die von Mobilgeräten in einem Umkreis von 100 m verwendet werden. WiFi Cactus wurde erstmals auf der BlackHat-Konferenz am 27. Juli 2017 der Öffentlichkeit vorgestellt. Quelllink:

https: //blog.adafruit.com/2017/08/02/wificactus-when-you-need-to-know-about-hackers-wearablewednesday/

Mike Spicer:

Mike Spicer: Das ist problematisch genug. Schauen Sie sich die Situation an, in der wir uns gerade befinden - in diesem Raum können leicht 200-300 Personen mit einer Reihe von Geräten sein, die auf verschiedenen Kanälen kommunizieren. Wenn ich nur einen Kanal anhöre, kann ich einige wichtige Informationen überspringen, die zu diesem Zeitpunkt auf einem anderen Kanal übertragen wurden. Wenn Sie versuchen, alle Kanäle anzuhören, müssen Sie viel Zeit damit verbringen, von einem Kanal zum anderen zu springen. Cactus löst dieses Problem, indem Sie alle diese Kanäle gleichzeitig hören können.

Darren Kitchen: Welche Probleme hatte Kraken?

Mike Spicer: Eines der größten Probleme war der 100-Megabit-Ethernet-Port, den ich an mein Gerät angeschlossen habe und dessen Bandbreite nicht zu mir passte. Wenn Sie über 2 Funkgeräte verfügen, die mit 802.11-Endfunkmodulen 300 Megabit unterstützen, wird die Bandbreite erheblich eingeschränkt, wenn zu viele Daten übertragen werden. Ich wollte also den Sende- / Empfangskanal erweitern. In der nächsten Version von Cactus wechselte ich von einem 100-Megabyte-Switch zu einem Gigabit-Switch, der den Durchsatz um das Zehnfache erhöhte.

In Kraken habe ich einen völlig neuen Ansatz gewählt: Ich verbinde mich direkt mit dem PCI Express-Bus.

Darren Kitchen: Über PCIE - Ich sehe hier eine ganze Reihe von Funkmodulen, aus denen diese Aluminiumantennenecken herausragen.

Mike Spicer: Ja, dies ist eine interessante technische Lösung, die auf bei Amazon gekauften Teilen basiert. Ich musste mich mit Kabelmanagement quälen und die Antennen mit einer Aerosol-Sprühdose schwarz lackieren.

Die Basis sind WLAN-Prozessoradapter für Android-Geräte MediaTek MT 6752, am interessantesten ist die Verwendung des Linux-Kerneltreibers. Dies bedeutet, dass ich Kanäle überwachen, Daten einspeisen und all die interessanten Dinge tun kann, die wir Hacker gerne mit drahtlosen Karten machen.

Darren Kitchen: Ja, ich sehe hier 11 Karten für die drahtlose Kommunikation B, G, A, C.

Mike Spicer:

Mike Spicer: im 2,4-5 GHz Band, 20 und 40.

Darren Kitchen: minus zwanzig und plus vierzig. Somit können verschiedene Kommunikationsbereiche und Kombinationen davon verwendet werden. Darüber haben wir bereits gesprochen, als wir die Verwendung eines Funkscanners besprochen haben, der auf verschiedenen Funkkanälen abspringt. Sie hören Kanal 1 und verpassen alles, was zu diesem Zeitpunkt auf Kanal 6 passiert, hören Kanal 2 und verpassen den Rest und so weiter. Sagen Sie mir, wie viele Kombinationen von Frequenzen, Kanälen und Bereichen kann Ihr Gerät gleichzeitig verarbeiten?

Mike Spicer: Jüngsten Berechnungen zufolge gibt es 84 gleichzeitig überwachte Kanäle. Vielleicht kann jemand mehr Kanäle überwachen, aber die von mir verwendeten Kombinationen geben eine solche Zahl an. Mit diesem Projekt können jedoch nur 14 davon angehört werden, fast so viel wie Cactus zulässt, jedoch etwas weniger. Ich hoffe, dass ich in Kraken einige der Lösungen von Cactus anwenden kann, die es effizienter machen.

Darren Kitchen: Sagen Sie uns, was Sie für die Aufnahme verwenden?

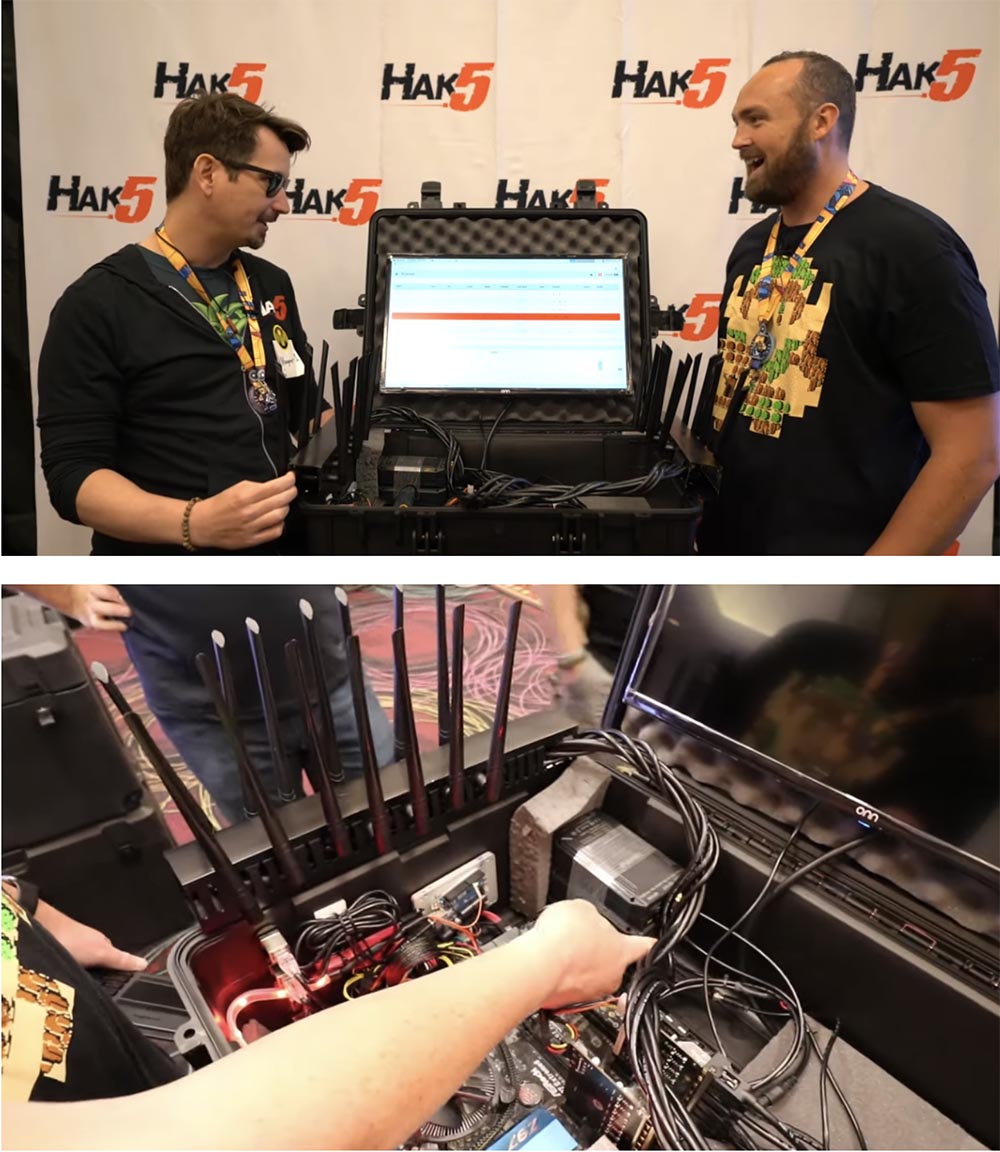

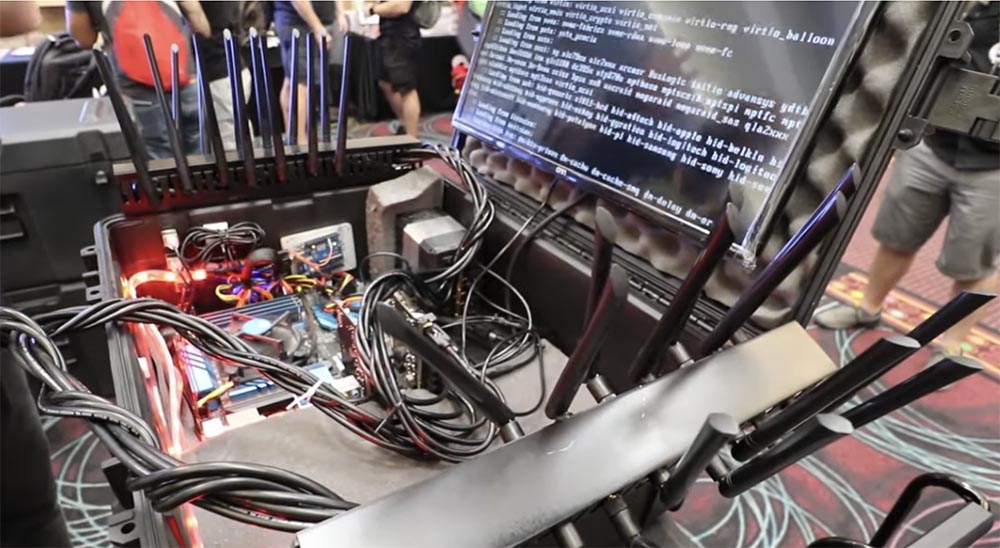

Mike Spicer: Ich verwende die Kismet-Software - dies ist ein Netzwerkdetektor, Paketanalysator und Intrusion Detection-System für 802.11-WLANs. Dies ist eine erstaunliche universelle Software, mit der ich fast alle Projekte für DefCon ausführen kann, superstabil und mit einer Web-Benutzeroberfläche. Er kann drahtlose Netzwerke scannen, berichten, was dort passiert, z. B. sehen Sie jetzt eine rote Linie auf dem Monitorbildschirm, was bedeutet, dass Benutzergeräte in diesem Moment Handshakes sind. Diese Software verarbeitet die Funkdaten in Echtzeit. Eines der Probleme, die ich mithilfe dieser Software auf diesem Gerät lösen konnte, war die Echtzeit-Datenvisualisierung, dh ich kann auf dem Monitor sehen, was gerade mit dem drahtlosen Netzwerk geschieht.

Darren Kitchen:

Darren Kitchen: und dafür müssen Sie nicht Ihren Rucksack mit einem "Kaktus" anziehen. Was genau ist in Krakens Black Box?

Mike Spicer: Grundsätzlich handelt es sich um einen Kartensatz für die drahtlose Kommunikation mit USB 3.0, da ich eine direkte Verbindung zum PCIE-Bus herstelle.

Darren Kitchen: Das heißt, Sie verwenden einen echten Computer mit einem ATX-Motherboard. Dies ist sehr ähnlich zu der Alpha-Version des Geräts, das vor vielen Jahren verwendet wurde und aus 6 Karten mit USB2.0 bestand. Hier wurde das ATX-Motherboard mit 14 USB-Anschlüssen verwendet und es musste ein USB-Adapter hinzugefügt werden, um mit PCIE-Karten zu arbeiten. Es gab Bandbreitenprobleme. Was ist in diesem Gerät installiert? Ich sehe Intell.

Mike Spicer: Ja, es wird der Intell i5-Prozessor verwendet, die vierte Generation, nichts teures, ich habe genommen, was ich hatte. Ich habe ein Ersatz-Motherboard bei mir. Wenn also etwas kaputt geht, tausche ich es einfach aus, um mögliche Probleme zu beheben. Ich habe für Kraken'a die günstigste billige Füllung aus Fertigteilen verwendet. Dies ist kein Pelikan-Gehege, ich habe das verwendet, was Bedingung 1 nannte, dieses Gehege ist steinhart und 150 Dollar billiger als ein Pelikan. Das ganze Gerät hat mich weniger als 700 Dollar gekostet.

Darren Kitchen: Und für 700 Dollar haben Sie einen großartigen Schnüffler für drahtlose Netzwerke entwickelt, bei dem es sich um viel mehr als ein einzelnes Radio handeln kann. Wie haben Sie die Lösung des Bandbreitenproblems gefunden, indem Sie auf Pineapple verzichtet haben?

Mike Spicer: Jetzt haben wir zwei USB3.0 und ich werde etwas über das Motherboard sagen. Wenn Sie hier schauen, können Sie den einzigen Root-USB-Hub sehen, der mit einem Bus ausgestattet ist, so dass alles über einen 5-Gigabit-USB-Port läuft. Dies ist sehr praktisch, da es dasselbe ist wie 250 Geräte, die an denselben Bus angeschlossen sind, aber in Bezug auf die Bandbreite überhaupt nicht kühl sind. Daher habe ich diese 7-Port-PCIE-USB-Karten mit einer Bandbreite von jeweils 5 Gigabyte gefunden und über einen PCIE-Bus zu einem gemeinsamen Kanal mit einer großen Bandbreite von etwa 10 Gigabit pro Sekunde zusammengefasst.

Der nächste Engpass ist eine SSD, die über 6 Gigabyte SATA verwendet wird. Im Durchschnitt habe ich also 500 Megabyte pro Sekunde oder 4 Gigabyte.

Darren Kitchen: Und Sie haben auch darüber gesprochen, wie Sie Ihre Rede benennen sollen.

Mike Spicer: Ich nannte es "Ich weiß, was Sie letzten Sommer getan haben - 3 Jahre Überwachung von DefCon-Drahtlosnetzwerken."

Darren Kitchen: Und welchen Datenverkehr haben Sie bei den letzten drei DefCon-Konferenzen überwacht?

Mike Spicer: Das interessanteste, was ich entdeckt habe, ist das API-Leck. Es gab 2 solcher Fälle, ein Leck stammte von der norwegischen Firma met.no, dem Entwickler der WeatherAPI-Wettervorhersage, und bezog sich auf die Zeit von Sonnenaufgang und Sonnenuntergang. Diese Anwendung hat eine HTTP-Anfrage gesendet, bei der der Längen- und Breitengrad die Hauptparameter des Lecks waren, sodass es völlig harmlos ist.

Darren Kitchen: Das heißt, jeder mit der MAC-Adresse eines einzigartigen Telefons könnte diese Anfrage abfangen ...

Mike Spicer: Ja, und geben Sie Ihre Daten ein, um die Zeit des Sonnenaufgangs zu ändern.

Darren Kitchen: Hoppla!

Mike Spicer: Das stimmt, hoppla ... Ich habe eine andere ähnliche Anwendung von weather.com gefunden, die das Gleiche tut. Es handelt sich um ein ZTE-Desktop-Widget, und als ich es fand, haben sie mich einfach umgehauen.

Darren Kitchen: Nun ja, sie haben einen verständlichen Ansatz - warum sollte man sich mit der Verfügbarkeit von HTTP befassen, es sind nur Wetterdaten, keine privaten Informationen ...

Mike Spicer: Ja, aber die Tatsache ist, dass die meisten dieser Anwendungen während der Installation aufgefordert werden, den Zugriff auf Informationen über Ihren Standort zuzulassen, und Sie geben ihnen eine solche Gelegenheit, da Sie sicher sind, dass Ihre persönlichen Daten sicher sind. Tatsächlich kann der Verlust von Informationen über HTTP Ihr Vertrauen in solche APIs vollständig untergraben.

Darren Kitchen:

Darren Kitchen: Sie sollten hier eine Reihe von einzigartigen Geräten gesehen haben!

Mike Spicer: Ja, es gibt so viele Geräte im drahtlosen Netzwerk! Während der vorherigen DefCon-Sitzung hat Kismet den Server „versetzt“, weil er Daten von einer verrückten Anzahl von Geräten verarbeitet hat, die gleichzeitig im WiFi-Netzwerk waren. Die Anzahl der im Netzwerk registrierten Geräte betrug 40.000! Ich habe noch nie die Gesamtzahl der Geräte gezählt, die ich mitgenommen habe, weil es so ist, als würde man in die Tiefen eines endlosen Kaninchenlochs schauen.

Darren Kitchen: Ja, Sie sind immer noch auf der DefCon! Hier werden MDK3, MDK4 gestartet, eine Reihe von MAC-Adressen werden angezeigt usw.

Mike Spicer: Ja, wenn die Leute zur gleichen Zeit ihre ESP32-Mikrocontroller in Betrieb nehmen, beginnt die Hölle.

Darren Kitchen: Gibt es irgendwelche Informationen über Kraken auf GitHub oder in deinem Blog?

Mike Spicer: Ja, ich habe den Code hochgeladen, da Wireshark bei einer Analyse der empfangenen Daten nicht damit fertig werden konnte. Wenn Sie eine Datei mit einer Größe von 2,3,5 GB haben und die HTTP-Anforderung anzeigen möchten, müssen Sie dies tun Warten Sie 30 Minuten. Ich bin ein einsamer Typ, der einfach den Verkehr analysiert, und ich habe kein Team, das das für mich erledigt, also muss ich meine Arbeit so effizient wie möglich erledigen. Ich habe mir verschiedene Tools angesehen und mit kommerziellen Entwicklern gesprochen, aber deren Produkte entsprachen nicht meinen Anforderungen. Es stimmt, es gab eine Ausnahme - das Network Miner-Programm, das von der NETRESEC-Gruppe entwickelt wurde. Vor drei Jahren gab mir der Entwickler eine kostenlose Kopie dieses Codes, ich schickte ihm meine Kommentare, sie aktualisierten die Software und jetzt funktioniert das Programm perfekt und es werden nicht alle Netzwerkpakete verarbeitet, sondern nur diejenigen, die drahtlos übertragen werden.

Es teilt den Datenverkehr automatisch in Teile auf und zeigt DNS- und HTTP-Dateien aller Art an, die wieder zusammengesetzt werden können. Dies ist ein Computerforensik-Tool, das tief in Anwendungen eintauchen kann.

Dieses Programm funktioniert gut mit großen Dateien, aber ich habe immer noch benutzerdefinierte Abfragesätze darin ausgeführt, und ich musste immer noch alle im DefCon-Funknetzwerk verwendeten SSIDs herausfinden. Also habe ich mein eigenes Instrument namens Pcapinator geschrieben, das ich am Freitag während meiner Präsentation vorstellen werde. Ich habe es auch auf meiner Seite unter github.com/mspicer veröffentlicht, damit Sie die Leistung überprüfen können.

Darren Kitchen: Die

Darren Kitchen: Die gemeinsame Diskussion und Erprobung unserer Produkte ist eine großartige Sache, eines der Hauptmerkmale unserer Community.

Mike Spicer: Ja, ich liebe es, wenn die Leute mir sagen: "Was denkst du über dieses oder jenes?" Und ich antworte: "Nein Leute, ich habe noch nie darüber nachgedacht, das ist eine verdammt gute Idee!" . Wie beim Kraken bestand meine Idee darin, alle diese Antennen hier anzubringen, das System einzuschalten und es 6 Stunden lang irgendwo in die Ecke zu stellen, bis der Akku leer ist, und alle lokalen WLAN-Geräte aufzufangen. Verkehr

Darren Kitchen: Nun , ich freue mich sehr, Sie kennenzulernen, und Sie kommen zu Hack 5, um zu sehen, was Mike für uns alle getan hat!

Ein bisschen Werbung :)

Vielen Dank für Ihren Aufenthalt bei uns. Mögen Sie unsere Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden

Cloud-basiertes VPS für Entwickler ab 4,99 US-Dollar empfehlen, ein

einzigartiges Analogon zu Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2697 v3 (6 Kerne) 10 GB DDR4 480 GB SSD 1 Gbit / s ab 19 Dollar oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2-mal billiger im Equinix Tier IV-Rechenzentrum in Amsterdam? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2 x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV ab 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

das Erstellen von Infrastruktur-Bldg. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?