Stellen Sie sich diese Situation vor. Kalter Oktobermorgen, Designinstitut im regionalen Zentrum einer der Regionen Russlands. Jemand aus der Personalabteilung besucht eine der Jobseiten auf der Website des Instituts, die vor ein paar Tagen veröffentlicht wurde, und sieht dort ein Foto einer Katze. Der Morgen hört schnell auf, langweilig zu sein ...

In diesem Artikel spricht Pavel Suprunyuk, technischer Leiter der Prüfungs- und Beratungsabteilung von Group-IB, darüber, welchen Platz Social-Engineering-Angriffe in praktischen Sicherheitsbewertungsprojekten einnehmen, welche ungewöhnlichen Formen sie annehmen können und wie sie sich vor solchen Angriffen schützen können. Der Autor stellt klar, dass der Artikel eine Übersicht enthält. Wenn jedoch ein Aspekt für die Leser von Interesse ist, beantworten Experten der Gruppe IB die Fragen in den Kommentaren.

Teil 1. Warum so ernst?

Zurück zu unserer Katze. Nach einiger Zeit löscht die Personalabteilung das Foto (Screenshots hier und unten sind teilweise retuschiert, um echte Namen nicht preiszugeben), aber es kehrt hartnäckig zurück, es wird wieder gelöscht, und dies passiert noch mehrmals. Die Personalabteilung weiß, dass die Katze die ernstesten Absichten hat, sie will nicht gehen, und sie bittet einen Web-Programmierer um Hilfe - die Person, die die Website erstellt und verstanden hat, und verwaltet sie jetzt. Der Programmierer besucht die Site, entfernt erneut die nervige Katze, stellt fest, dass sie im Auftrag der Personalabteilung selbst platziert wurde, geht dann davon aus, dass das Kennwort der Personalabteilung bei einigen Netzwerk-Hooligans durchgesickert ist, und ändert es. Die Katze erscheint nicht mehr.

Was ist wirklich passiert? In Bezug auf die Unternehmensgruppe, zu der das Institut gehört, haben Group-IB-Spezialisten Penetrationstests in einem Format durchgeführt, das Red Teaming ähnelt (mit anderen Worten, dies ist eine Imitation gezielter Angriffe auf Ihr Unternehmen unter Verwendung der fortschrittlichsten Methoden und Tools aus dem Arsenal der Hacker-Gruppen). Wir haben hier ausführlich über Red Teaming gesprochen. Es ist wichtig zu wissen, dass bei der Durchführung eines solchen Tests ein sehr breites Spektrum von Angriffen verwendet werden kann, einschließlich Social Engineering. Es ist klar, dass die Platzierung der Katze nicht das ultimative Ziel des Geschehens war. Und da war folgendes:

- Die Website des Instituts wurde auf einem Server im Netzwerk des Instituts selbst und nicht auf Servern von Drittanbietern gehostet.

- Es wurde ein Leck im Konto der Personalabteilung gefunden (Nachrichtenprotokolldatei im Stammverzeichnis der Site). Es war nicht möglich, die Site mit diesem Konto zu verwalten, aber es war möglich, die Jobseiten zu bearbeiten.

- Wenn Sie die Seiten ändern, können Sie Ihre Skripte in JavaScript platzieren. Normalerweise machen sie die Seiten interaktiv, aber in dieser Situation war es mit denselben Skripten möglich, aus dem Browser des Besuchers zu stehlen, was die Personalabteilung vom Programmierer und den Programmierer vom normalen Besucher unterschied - die Sitzungskennung auf der Site. Die Katze war ein Angriffsauslöser und ein Bild, um Aufmerksamkeit zu erregen. In der HTML-Auszeichnungssprache für Websites sah dies folgendermaßen aus: Wenn Sie ein Bild heruntergeladen haben, wurde JavaScript bereits ausgeführt und Ihre Sitzungs-ID sowie Informationen zu Ihrem Browser und Ihrer IP-Adresse wurden bereits gestohlen.

- Mit der gestohlenen Kennung der Administratorsitzung könnte man vollen Zugriff auf die Site erhalten, ausführbare Seiten in der PHP-Sprache platzieren und somit Zugriff auf das Betriebssystem des Servers und dann auf das lokale Netzwerk selbst erhalten, was ein wichtiges Zwischenziel des Projekts war.

Der Angriff endete teilweise erfolgreich - die Administrator-Sitzungs-ID wurde gestohlen, sie war jedoch an eine IP-Adresse gebunden. Wir konnten das nicht umgehen, wir konnten die Rechte auf der Site nicht auf die des Administrators erhöhen, aber wir haben unsere Stimmung verbessert. Das Endergebnis wurde letztendlich auf einem anderen Teil des Netzwerkumfangs erzielt.

Teil 2. Ich schreibe Ihnen - was ist mehr? Und ich rufe an und stampfe in Ihrem Büro herum und lasse Flash-Laufwerke fallen

Was in der Situation mit der Katze passiert ist, ist ein Beispiel für Social Engineering, wenn auch nicht ganz klassisch. Tatsächlich gab es mehr Ereignisse in dieser Geschichte: Es gab eine Katze, ein Institut, eine Personalabteilung und einen Programmierer, aber es gab auch E-Mails mit klärenden Fragen, die angeblich von „Kandidaten“ an die Personalabteilung selbst und an den Programmierer persönlich geschrieben wurden, um zu provozieren Sie gehen auf die Seite der Site.

Apropos Briefe. Gewöhnliche E-Mails - wahrscheinlich das Hauptinstrument für Social Engineering - haben seit einigen Jahrzehnten nicht an Relevanz verloren und führen manchmal zu den ungewöhnlichsten Konsequenzen.

Bei unseren Veranstaltungen erzählen wir oft die folgende Geschichte, da sie sehr aufschlussreich ist.

In der Regel erstellen wir basierend auf den Ergebnissen von Projekten mit Social Engineering Statistiken, die, wie Sie wissen, trocken und langweilig sind. So viele Prozent der Empfänger öffneten den Anhang aus dem Brief, so viele klickten auf den Link, aber diese drei gaben im Allgemeinen ihren Benutzernamen und ihr Passwort ein. In einem Projekt haben wir mehr als 100% der eingegebenen Passwörter erhalten - das heißt, es ist mehr herausgekommen, als wir gesendet haben.

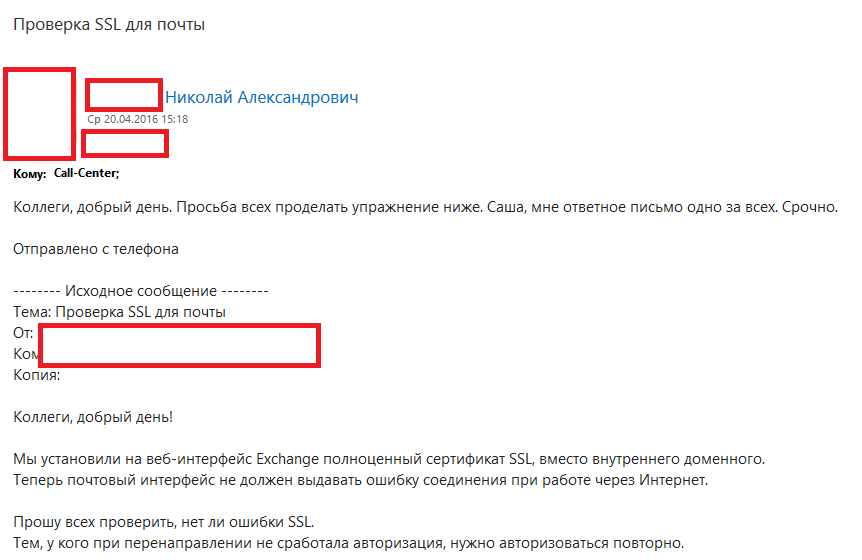

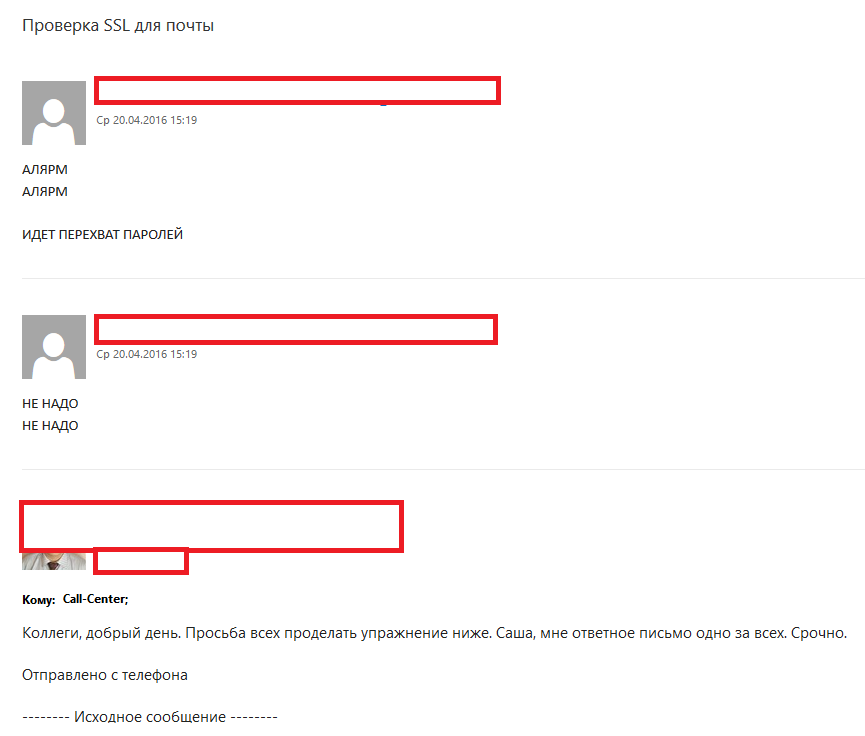

Es geschah wie folgt: Ein Phishing-Brief wurde versandt, angeblich von der staatlichen CISO-Corporation, in dem gefordert wurde, "Änderungen im Postdienst dringend zu testen". Der Brief fiel auf den Kopf einer großen Einheit, die technischen Support leistete. Der Führer war sehr fleißig bei der Ausführung von Befehlen der hohen Behörden und schickte sie an alle Untergebenen. Das Callcenter selbst war ziemlich groß. Im Allgemeinen sind Situationen, in denen jemand „interessante“ Phishing-E-Mails an seine Kollegen sendet und auch auf sie stößt, weit verbreitet. Für uns ist dies das beste Feedback zur Qualität des Briefschreibens.

Wenig später kamen wir zum Kern (der Brief wurde in einem kompromittierten Briefkasten zurückgezogen):

Dieser Erfolg des Angriffs wurde durch die Tatsache verursacht, dass die Mailingliste eine Reihe technischer Mängel im Mailsystem des Kunden aufwies. Es wurde so konfiguriert, dass es möglich war, Briefe im Namen eines beliebigen Absenders der Organisation selbst, auch aus dem Internet, unbefugt zu versenden. Das heißt, Sie könnten sich als CISO, als Leiter des technischen Supports oder als jemand anderes ausgeben. Darüber hinaus ersetzte das Mail-Interface, das Briefe aus "seiner" Domäne beobachtete, sorgfältig ein Foto aus dem Adressbuch, was dem Absender mehr Natürlichkeit verlieh.

In der Tat gilt ein solcher Angriff nicht für besonders ausgefeilte Technologien, sondern für die erfolgreiche Ausführung eines grundlegenden Fehlers in den E-Mail-Einstellungen. Sie versteht regelmäßig spezialisierte IT- und Informationssicherheitsressourcen, aber es gibt immer noch Unternehmen mit all diesen Fähigkeiten. Da niemand geneigt ist, die Service-Header des SMTP-Mail-Protokolls gründlich zu überprüfen, wird die Nachricht in der Regel durch Warnsymbole der Mail-Schnittstelle auf „Gefahr“ überprüft, die nicht immer das gesamte Bild widerspiegeln.

Interessanterweise funktioniert diese Sicherheitsanfälligkeit in einer anderen Richtung: Ein Angreifer kann eine E-Mail im Namen Ihres Unternehmens an einen externen Empfänger senden. Beispielsweise kann er eine Rechnung für die regelmäßige Zahlung in Ihrem Namen fälschen, indem er andere anstelle Ihrer Daten angibt. Wenn Sie das Thema Betrugsbekämpfung und Auszahlung nicht berücksichtigen, ist dies wahrscheinlich eine der einfachsten Möglichkeiten, mit Social Engineering Geld zu stehlen.

Ein Klassiker soziotechnischer Angriffe ist neben dem Diebstahl von Passwörtern durch Phishing die Verteilung ausführbarer Anhänge. Wenn diese Investitionen alle Sicherheitsmaßnahmen überwinden, über die moderne Unternehmen normalerweise verfügen, wird ein Kanal für den Fernzugriff auf den Computer des Opfers gebildet. Um die Folgen eines Angriffs zu veranschaulichen, kann die resultierende Fernbedienung für den Zugriff auf vertrauliche vertrauliche Informationen entwickelt werden. Es ist bemerkenswert, dass die überwiegende Mehrheit der Angriffe, die jeden in den Medien erschrecken, genau auf diese Weise beginnt.

In unserer Prüfungsabteilung betrachten wir aus Gründen des Interesses ungefähre Statistiken: Wie hoch ist der Gesamtwert der Vermögenswerte der Unternehmen, zu denen wir auf der Ebene des „Domain-Administrators“ Zugang erhalten haben, hauptsächlich aufgrund von Phishing und Versand von getätigten Investitionen? In diesem Jahr waren es rund 150 Milliarden Euro.

Es ist klar, dass das Versenden von provokanten E-Mails und das Posten von Fotos von Katzen auf Websites nicht die einzigen Methoden des Social Engineering sind. In diesen Beispielen haben wir versucht, die Vielfalt der Angriffsformen und deren Folgen aufzuzeigen. Zusätzlich zu Briefen kann ein potenzieller Angreifer Anrufe tätigen, um die erforderlichen Informationen abzurufen, Medien (z. B. Flash-Laufwerke) mit ausführbaren Dateien im Büro des Zielunternehmens zu verteilen, einen Job als Praktikant zu erhalten und unter dem Deckmantel eines Installationsprogramms für Überwachungskameras physischen Zugriff auf das lokale Netzwerk zu erhalten. All dies sind übrigens Beispiele aus unseren erfolgreich abgeschlossenen Projekten.

Teil 3. Doktrin ist Licht und verlernt ist Dunkelheit

Eine vernünftige Frage stellt sich: Nun, es gibt Social Engineering, es sieht gefährlich aus, aber was sollen Unternehmen damit anfangen? Kapitän beeilt sich zu helfen. Ein Teil des Schutzes wird darauf abzielen, bereits klassische Sicherheitsmaßnahmen zu werden, wie technische Mittel zum Schutz von Informationen, Überwachung, organisatorische und rechtliche Unterstützung von Prozessen, aber der Hauptteil sollte unserer Meinung nach auf die direkte Arbeit mit den Mitarbeitern als dem schwächsten Glied gerichtet sein. Egal wie sehr Sie die Ausrüstung stärken oder strenge Vorschriften erlassen, es wird immer einen Benutzer geben, der neue Wege beschreitet, um alles zu brechen. Darüber hinaus können weder Vorschriften noch Ausrüstung mit der Kreativität des Benutzers Schritt halten, insbesondere wenn ein qualifizierter Angreifer dies ihm mitteilt.

Zuallererst ist es wichtig, den Benutzer zu erziehen: um zu erklären, dass auch in seiner Routinearbeit Situationen im Zusammenhang mit Social Engineering auftreten können. Für unsere Kunden führen wir häufig digitale Hygienekurse durch , bei denen grundlegende Fähigkeiten zur Bekämpfung von Angriffen im Allgemeinen vermittelt werden.

Ich kann hinzufügen, dass eine der besten Schutzmaßnahmen nicht das Auswendiglernen von Informationssicherheitsregeln sein wird, sondern eine etwas distanzierte Einschätzung der Situation:

- Wer ist mein Gesprächspartner?

- Woher kam sein Angebot oder seine Bitte (es ist noch nie passiert und jetzt erscheint es)?

- Was ist in dieser Abfrage ungewöhnlich?

Selbst eine ungewöhnliche Schriftart oder ein für den Absender ungewöhnlicher Sprachstil können eine Reihe von Zweifeln auslösen, die den Angriff stoppen. Die vorgeschriebenen Anweisungen werden ebenfalls benötigt, funktionieren jedoch anders, können jedoch nicht alle möglichen Situationen angeben. IS-Administratoren schreiben ihnen beispielsweise, dass Sie Ihr Kennwort nicht für Ressourcen von Drittanbietern eingeben können. Und wenn das Passwort "Ihre", "Unternehmens" Netzwerkressource fragt? Der Benutzer denkt: „Es gibt bereits zwei Dutzend Dienste mit einem einzigen Konto in unserem Unternehmen, warum wird kein weiterer angezeigt?“ Daraus folgt eine weitere Regel: Ein gut organisierter Workflow wirkt sich auch direkt auf die Sicherheit aus: Wenn eine benachbarte Abteilung Informationen von Ihnen anfordert Nur schriftlich und nur durch Ihren Vorgesetzten kann eine Person „von einem vertrauenswürdigen Partner des Unternehmens“ dies nicht telefonisch anfordern - es ist Unsinn für Sie. Es lohnt sich besonders, vorsichtig zu sein, wenn Ihr Gesprächspartner verlangt, alles sofort zu erledigen, oder so schnell wie möglich, wie es in der Mode ist, zu schreiben. Selbst bei normaler Arbeit ist eine solche Situation oft nicht gesund und unter den Bedingungen möglicher Anfälle ein starker Auslöser. Keine Zeit zu erklären, führe meine Datei aus!

Wir stellen fest, dass Benutzer als Legenden für soziotechnische Angriffe immer Themen ausgesetzt sind, die in der einen oder anderen Form mit Geld zu tun haben: das Versprechen von Werbeaktionen, Vorlieben, Geschenken sowie Informationen, die angeblich von Klatsch und Intrigen vor Ort stammen. Mit anderen Worten, die banalen "Todsünden" wirken: Profitdurst, Gier und übermäßige Neugier.

Gutes Training sollte immer auch Übung beinhalten. Hier können Penetrationstest-Experten Abhilfe schaffen. Die nächste Frage: Was und wie werden wir testen? Wir von Group-IB bieten den folgenden Ansatz an - wählen Sie sofort den Testschwerpunkt: Bewerten Sie entweder die Angriffsbereitschaft nur durch die Benutzer selbst oder überprüfen Sie die Sicherheit des gesamten Unternehmens. Und um mit Social-Engineering-Methoden zu testen, echte Angriffe zu simulieren - das heißt, mit demselben Phishing ausführbare Dokumente, Anrufe und andere Techniken zu versenden.

Im ersten Fall wird der Angriff zusammen mit den Vertretern des Kunden, hauptsächlich mit seinen IT- und Informationssicherheitsspezialisten, sorgfältig vorbereitet. Legenden, Werkzeuge und Angriffstechniken sind konsistent. Der Kunde selbst stellt Fokusgruppen und Benutzerlisten für den Angriff zur Verfügung, die alle erforderlichen Kontakte enthalten. Ausnahmen bilden die Schutzmittel, da Nachrichten und ausführbare Lasten zwangsläufig beim Empfänger ankommen müssen, da bei einem solchen Projekt nur die Reaktion von Personen von Interesse ist. Optional können Sie Markierungen in den Angriff einfügen, anhand derer der Benutzer erraten kann, dass dies der Angriff ist. Beispielsweise können Sie in Nachrichten einige Rechtschreibfehler machen oder beim Kopieren der Unternehmensidentität Ungenauigkeiten hinterlassen. Am Ende des Projekts erhalten wir die sehr „trockene Statistik“: Welche Fokusgruppen und inwieweit haben sie auf die Szenarien reagiert?

Im zweiten Fall wird der Angriff ohne Vorkenntnisse durchgeführt, der „Black-Box“ -Methode. Wir sammeln unabhängig Informationen über das Unternehmen, seine Mitarbeiter und den Netzwerkumfang, bilden Legenden für Angriffe, wählen Methoden aus, suchen nach möglichen Schutzmaßnahmen für das Zielunternehmen, passen Tools an und schreiben Skripte. Unsere Experten verwenden sowohl die klassischen Open-Source-Intelligence-Methoden (OSINT) als auch das von Group-IB entwickelte Produkt Threat Intelligence, ein System, das bei der Vorbereitung auf Phishing über einen langen Zeitraum hinweg als Aggregator von Informationen über ein Unternehmen fungieren kann, einschließlich der Verwendung von Verschlusssachen . Damit der Angriff nicht zu einer unangenehmen Überraschung wird, stimmen seine Details natürlich auch mit dem Kunden überein. Es stellt sich als vollwertiger Penetrationstest heraus, der jedoch auf fortschrittlichem Social Engineering basieren wird. Eine logische Option ist in diesem Fall die Entwicklung eines Angriffs innerhalb des Netzwerks bis hin zur Erlangung der höchsten Rechte in internen Systemen. Übrigens verwenden wir in ähnlicher Weise soziotechnische Angriffe in

Red Teaming und in einigen Penetrationstests. Als Ergebnis erhält der Kunde ein unabhängiges, umfassendes Bild seiner Sicherheit gegen eine bestimmte Art von soziotechnischem Angriff sowie einen Nachweis der Wirksamkeit (oder umgekehrt, Ineffizienz) der gebauten Verteidigungslinie gegen externe Bedrohungen.

Wir empfehlen eine solche Schulung mindestens zweimal im Jahr. Erstens hat jedes Unternehmen eine Fluktuation und frühere Erfahrungen werden von den Mitarbeitern nach und nach vergessen. Zweitens ändern sich die Angriffsmethoden und -techniken ständig, und dies führt zu der Notwendigkeit, Sicherheitsprozesse und Schutzausrüstung anzupassen.

Wenn es um technische Maßnahmen zum Schutz vor Angriffen geht, helfen im Wesentlichen:

- Das Vorhandensein einer obligatorischen Zwei-Faktor-Authentifizierung für Dienste, die im Internet veröffentlicht werden. Die Freigabe solcher Dienste im Jahr 2019 ohne Single-Sign-On-Systeme, ohne Kennwortschutz und ohne Zwei-Faktor-Authentifizierung in einem Unternehmen mit einer Größe von mehreren Hundert Mitarbeitern ist gleichbedeutend mit einem offenen "break me" -Anruf. Ein ordnungsgemäß implementierter Schutz macht die schnelle Verwendung gestohlener Kennwörter unmöglich und gibt Zeit, um die Folgen eines Phishing-Angriffs zu beseitigen.

- Überwachung der Zugangskontrolle, Minimierung der Benutzerrechte in Systemen und Befolgung der Richtlinien für die sichere Konfiguration von Produkten, die von allen großen Herstellern herausgegeben werden. Dies ist oft einfacher Natur, aber sehr effektiv und in der Praxis schwierig umzusetzen, was aus Gründen der Geschwindigkeit zum Teil vernachlässigt wird. Und manche sind so notwendig, dass ohne sie kein Heilmittel sparen kann.

- Gut ausgebaute E-Mail-Filterlinie. Spam-Schutz, vollständiger Scan von Anhängen auf bösartigen Code, einschließlich dynamischer Tests über Sandboxes. Ein gut vorbereiteter Angriff impliziert, dass ein ausführbarer Anhang von Antivirentools nicht erkannt wird. Im Gegensatz dazu überprüft die Sandbox alles auf sich selbst und verwendet Dateien so, wie eine Person sie verwendet. Infolgedessen wird eine mögliche schädliche Komponente durch die in der Sandbox vorgenommenen Änderungen aufgedeckt.

- Mittel zum Schutz vor gezielten Angriffen. Wie bereits erwähnt, erkennen klassische Antiviren-Tools bei einem gut vorbereiteten Angriff keine schädlichen Dateien. Die fortschrittlichsten Produkte sollten die im Netzwerk auftretenden Ereignisse automatisch verfolgen - sowohl auf der Ebene der einzelnen Hosts als auch auf der Ebene des Netzwerkverkehrs. Bei Angriffen treten sehr charakteristische Ereignisketten auf, die verfolgt und gestoppt werden können, wenn Sie diese Art der Überwachung auf Ereignisse konzentrieren.

Der Originalartikel wurde in der Zeitschrift Information Security / Information Security # 6, 2019 veröffentlicht.