Ich schreibe die Geschichte der Entwicklung des

Cisco Threat Response-Systems fort , das allmählich zu einem vollwertigen Incident Management-System wird, das alle Cisco Information Security-Lösungen kombiniert. und solange frei. Beim letzten Mal habe ich

darüber gesprochen, wie die Klickrate in Cisco Email Security integriert werden kann, um E-Mail-Vorfälle zu untersuchen. Heute werden wir darüber sprechen, wie sich die Klickrate in das

Cisco Stealthwarch Enterprise Network Anomaly

Detection System integriert . Dies ist eine neue Integration und noch nicht jeder weiß davon.

Schauen Sie sich diesen Screenshot aus dem Cisco Stealthwatch-System an (dies ist übrigens ein echtes Bild von einem der Kunden). Was siehst du darauf? Innerhalb von fast 10 Minuten wurden ungefähr 3 GB Daten aus dem Iran in das Netzwerk hochgeladen (dieser Screenshot, wie Sie sehen können, stammt, obwohl er im Januar aufgenommen wurde, aus dem Jahr 2019 und nicht aus dem Jahr 2020, weshalb diese Geschichte nichts mit den jüngsten politischen Ereignissen zu tun hat) Naher Osten).

Kommunizieren Sie oft mit dem Iran? Machst du Geschäfte mit ihm? Nein? Warum laden dann einige interne Knoten viele Daten aus diesem Land? Warum? Was ist der Grund? Es ist unwahrscheinlich, dass sich die Websites von Youtube, Facebook, Gmail oder Dropbox im Iran befinden. Was ist dann der Grund für eine solche Anomalie?

Und hier ist ein weiterer Screenshot (von einem anderen Kunden bereits). Unverständlicher und recht intensiver SMB-Verkehr mit Nordkorea. Warum? Solcher Datenverkehr kann innerhalb des Unternehmensnetzwerks stattfinden, aber bei der Interaktion mit externen Ressourcen?

Eine andere wahre Geschichte. Schauen Sie sich den nächsten Screenshot von Cisco Stealthwatch an. Was überrascht oder stört dich dabei? Zu viel NTP-Verkehr. Möglicherweise ist dies ein Datenleck durch NTP, das nur wenige kontrollieren (DLP bestimmt nicht). Oder ist es ein DDoS-Angriff über NTP?

Wir sehen eine Anomalie, können uns aber nicht immer auf Stealthwatch-Daten verlassen, um zu sagen, womit diese oder jene verdächtige Aktivität zusammenhängt. In einigen Fällen hilft die Stealthwatch-Ereignisanreicherungsfunktion bei Threat Intelligence-Daten, aber es gibt Situationen, in denen eine genauere Untersuchung erforderlich ist. Mit Cisco Stealthwatch können Sie sehen, was in der Regel über herkömmliche Sicherheitsfunktionen hinausgeht oder was diese umgeht. Wenn wir jedoch Anomalien oder Missbrauch feststellen, haben wir sofort eine Reihe von Fragen:

- Was ist die Ursache für diese Anomalie?

- Wer ist seine Quelle?

- Ist dies eine eigenständige Anomalie oder Teil eines größeren Vorfalls?

- Was ist sonst noch mit dieser Anomalie verbunden?

Nachdem Sie Informationen von Stealthwatch erhalten haben, müssen Sie jeden Alarm auf alle von Ihnen verwendeten Threat Intelligence-Quellen überprüfen (zusätzlich zu den in Cisco Stealthwatch integrierten Feeds) und mit anderen Sicherheitsfunktionen vergleichen. Wenn Sie nicht über SIEM verfügen, dauert dies, auch unter Fachleuten, einige Zeit länger. SIEM kostet, wie auch die dazugehörige TI-Plattform, viel Geld. Wie kann man dieses Dilemma lösen?

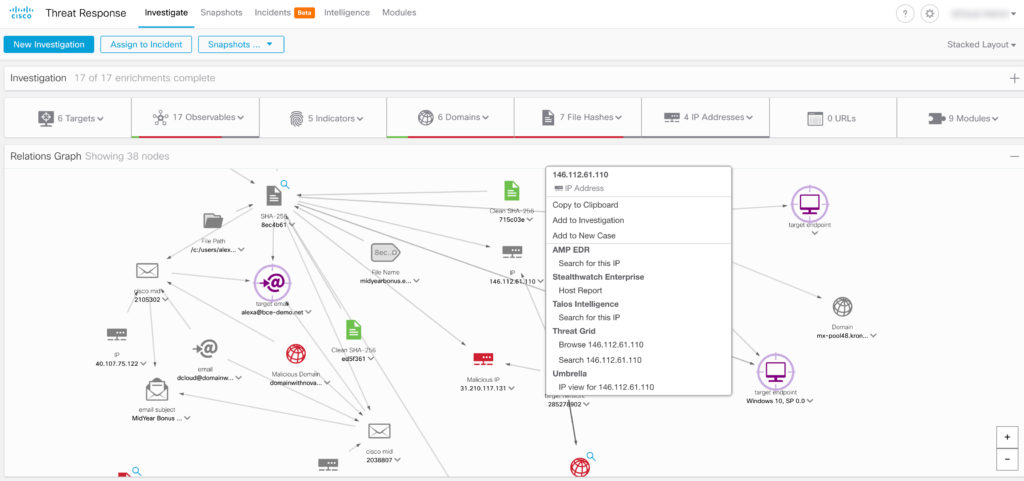

Cisco hat eine Lösung, über die ich bereits mehrmals über Habré geschrieben habe - dies ist "SOC out of the box" oder Cisco Threat Response - eine kostenlose Lösung, die den Großteil der Arbeit für IS-Analysten erledigt und Vorfallsdaten von verschiedenen Cisco-Lösungen und -Lösungen empfängt Dritte vergleichen sie automatisch und reichern sie mit Daten aus verschiedenen TI-Quellen an, die den Entwicklungspfad und das Ausmaß des Vorfalls in Sekundenschnelle anzeigen. Über die Klickrate können Sie auch auf erkannte Vorfälle reagieren, indem Sie entsprechende Befehle an Firewalls, Angriffspräventionssysteme, Lösungen der EDR-Klasse oder Cloud-basierte Tools zur Überwachung des DNS-Verkehrs senden.

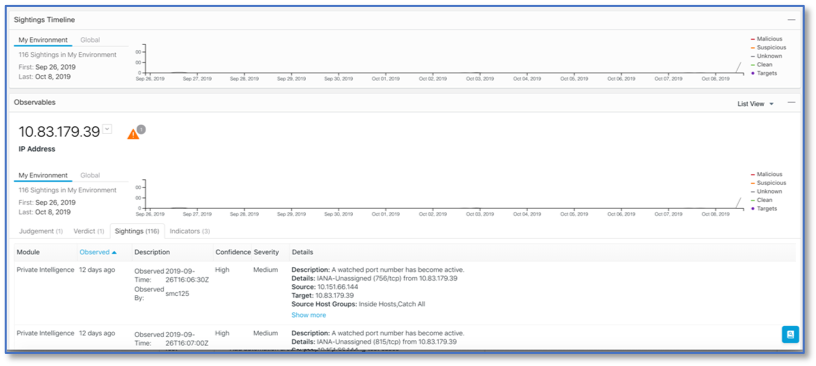

Anomalien, die Stealthwatch überwacht, werden an CTR Incident Manager gesendet. Auf diese Weise können Sie diese IB-Ereignisse zusammen mit anderen Ereignissen anzeigen, die von Cisco Firepower, Cisco AMP für Endpunkte, Cisco Threat Grid, Cisco Umbrella, Cisco E-Mail-Sicherheit usw. mit Security Insight empfangen wurden Im Dashboard können Sie eine Anfrage an CTR senden, um Anomalien oder Ereignisse zu melden, die Sie interessieren, ohne die gesamte Telemetrie an CTR weiterzugeben und ohne das Risiko zu erhöhen, vertrauliche Informationen preiszugeben.

An die CTR gesendete Ereignisse werden dann mit einem zusätzlichen Kontext angereichert, den die CTR sowohl von anderen Schutzmaßnahmen als auch von vielen externen TI-Quellen, z. B. VirusTotal, erhält. Die Integration von CTR und Stealthwatch funktioniert auch in umgekehrter Richtung. Bei Websites, die Sie verdächtigen oder in die Protokolle von Cisco Firepower oder AMP for Endpoints fallen, können Sie beispielsweise eine Anforderung von der Klickrate an Stealthwatch senden und weitere Informationen dazu abrufen.

Unsere Integration ermöglicht es Ihnen auch, CTR als Integrationsbus zu verwenden und dadurch Anfragen an andere Cisco-Produkte zu richten, die nicht direkt in Stealthwatch integriert sind. Durch die Identifizierung eines verdächtigen Hosts in Stealthwatch können Sie beispielsweise alle zugehörigen IP-Informationen im Cisco AMP für Endpoints Endpoint Protection System anfordern. Sie können diese IP-Adresse auch in der externen Cisco Talos TI-Quelle überprüfen (unabhängig davon, ob Sie über eine Cisco Steallthwatch Threat Intelligence-Lizenz verfügen).

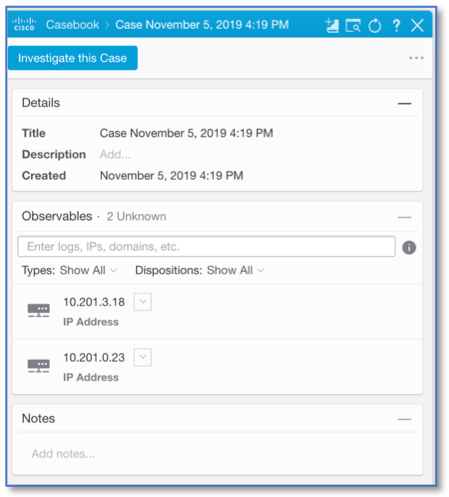

Das Casebook-Browser-Plugin, mit dem Sie automatisch alle erforderlichen Kompromissindikatoren von Webseiten extrahieren können, kann dies auch für die Stealthwatch-Oberfläche tun, wodurch der Untersuchungsprozess beschleunigt und die Zeit verkürzt wird, die zum zeitweisen Sammeln aller erforderlichen Informationen erforderlich ist. Geschwindigkeit ist jedoch einer der wichtigsten Erfolgsfaktoren bei der Untersuchung von Vorfällen und der Reduzierung von Schäden.

Nachdem Stealthwatch die Ereignisse, die für Sie von Interesse sind, in die CTR übertragen hat, wird eine Ereigniskarte erstellt, die alle erforderlichen Informationen zu der Anomalie enthält, die mit Daten aus anderen Schutzmaßnahmen angereichert werden können, einschließlich Lösungen von Drittanbietern, die in die CTR integriert sind. Wenn Sie mit Stealthwatch selbst Angriffe durch die Integration in Cisco ISE blockieren können, bietet CTR eine größere Auswahl an Optionen zum Neutralisieren von Bedrohungen. Diese können auf einem bestimmten Knoten über AMP für Endpunkte blockiert werden, auf dem Perimeter über Cisco Firepower und im Internet über Cisco Umbrella.

Wenn Sie mit Stealthwatch eine Anomalie untersuchen können, indem Sie sich nur auf die von den Netzwerkgeräten empfangenen Netzwerktelemetriedaten stützen, erweitert CTR diese Funktion (und ich erinnere mich, dass CTR eine kostenlose Lösung ist) und ermöglicht es Ihnen, auf der grafischen Oberfläche verwandte Sicherheitsereignisse anzuzeigen, um zu verstehen, ob Der Ort, der für uns von Interesse ist, ist das Opfer oder die Quelle der Bedrohung, als der Angriff begann, sei es das Ziel oder wir sind zusammen mit vielen anderen Opfern auf der ganzen Welt unter die Hand gefallen.

Eines der Probleme, das von den Befragten unserer Cisco CISO-Benchmark-Studie 2019 festgestellt wurde, ist die unzureichende Automatisierung der täglichen Aufgaben bei der Tätigkeit des Informationssicherheitsdienstes. 79% der IS-Verantwortlichen gaben an, dass die Arbeit mit IS-Ereignissen aus einer Vielzahl von Sicherheitstools schwieriger geworden ist als 2018. Die Cisco Threat Response-Lösung zielt darauf ab, die Investition in die Informationssicherheitstechnologie von Cisco durch eine sofort einsetzbare Automatisierung zu optimieren. Wenn Sie SIEM noch nicht haben und das Informationssicherheitssystem hauptsächlich auf Cisco-Lösungen basiert, können Sie versuchen, SecOps-Prozesse mit der kostenlosen Cisco Threat Response zu erstellen. Darüber hinaus reduziert die Klickrate den Zeit- und Arbeitsaufwand für die Untersuchung von Vorfällen erheblich und macht Ihre Informationssicherheitsvorgänge effizienter und effektiver.