Die wichtigste Neuigkeit der vergangenen Woche war eine Sicherheitslücke in der Windows-Kryptobibliothek, die durch eine fehlerhafte Überprüfung digitaler Zertifikate verursacht wurde. Das Problem wurde durch einen kumulativen Patch behoben, der am Dienstag, den 14. Januar, veröffentlicht wurde. Laut Microsoft gab es vor der Offenlegung der Informationen keine echten Angriffe. Die Sicherheitslücke scheint das erste Mal in der Geschichte zu sein, das von der US National Security Agency entdeckt wurde. Genauer gesagt, die NSA ist wahrscheinlich damit beschäftigt, Schwachstellen zu suchen und (möglicherweise) regelmäßig auszunutzen. Dies ist jedoch das erste Mal, dass Informationen im Auftrag der NSA öffentlich an den Anbieter übermittelt werden.

Die Sicherheitsanfälligkeit betrifft die neuesten Versionen von Windows 10 und Windows Server 2016/2019. Auf der CVSSv3-Skala wird sie mit 8,1 Punkten bewertet - im Ernst, aber es gab schlimmere Ereignisse. Für ein ungepatchtes System eröffnet es die Möglichkeit eines höchst glaubwürdigen MiTM-Angriffs. Das heißt, Sie können den Benutzer auf eine gefälschte Website verweisen, sodass der Browser nicht einmal schwört, dass das Zertifikat nicht vorhanden oder falsch ist. Ebenso wird Software mit einem gefälschten Zertifikat als legitim identifiziert. Dies ist nicht so gefährlich wie zuvor entdeckte Sicherheitslücken in RAS-Diensten, aber für eine ungewöhnliche Zusammenarbeit zwischen der NSA und Microsoft schon schlimm genug.

Primärquellen:

NachrichtenMicrosoft

BulletinMicrosoft Blog

Post- Details

Beratende Nationale Sicherheitsagentur

Proof of Concept:

Eins ,

Zwei ,

DreiEin Artikel von Brian Krebs, der als erster über die Sicherheitslücke und den bevorstehenden Patch berichtete

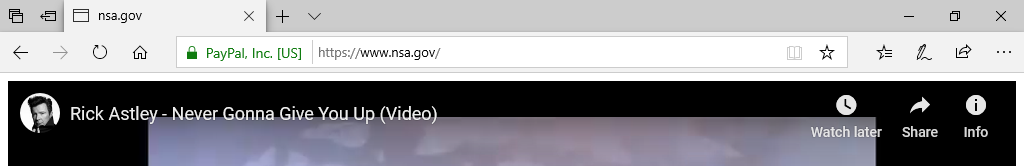

Lustige Bilder (

von hier ):

Aus den Screenshots geht hervor, wo das Problem liegt. Aufgrund eines Fehlers in der Crypt32.dll-Bibliothek überspringt Windows einen wichtigen Schritt beim Überprüfen von Kryptografieschlüsseln, die elliptische Kurven verwenden. Dementsprechend ist es möglich, ein eigenes Zertifikat zu erstellen, das das Betriebssystem als korrekt ansieht. Kudelski Security hat eine

Website erstellt , um nach Sicherheitslücken zu suchen. Die Seite ist mit einem gefälschten Github-Zertifikat signiert, und nach der Installation des Patches sollte der Browser die Nichtübereinstimmung von Domäne und Zertifikat feststellen. Auf einem nicht gepatchten System wird das Zertifikat als gültig erkannt und der Inhalt der Seite angezeigt:

Die ersten Berichte über die Sicherheitsanfälligkeit gaben an, dass sie seit fast 20 Jahren für alle Windows-Versionen gilt. Dies ist jedoch nicht der Fall. Es werden nur einige der neuesten Builds von Windows 10 und die neuesten Versionen von Windows Server unterstützt. Windows 7 musste nicht gepatcht werden. Und es wäre interessant, da die Unterstützung für dieses Betriebssystem in diesem Monat eingestellt wurde.

Der Umfang der Sicherheitsanfälligkeit wird auch durch die Funktionen der Interaktion der Software mit der Windows-Kryptobibliothek begrenzt. In allen Fällen können Sie eine digitale Signatur von Software von Drittanbietern fälschen. Es ist nicht möglich, Windows-Systemupdates zu fälschen - sie verwenden einen anderen Verschlüsselungsalgorithmus. Es ist möglich, Zertifikate für Websites in den Browsern Internet Explorer, Microsoft Edge und in anderen Browsern, die auf der Chromium-Engine basieren, zu fälschen. Firefox ist nicht betroffen, da es ein eigenes Zertifikat-Validierungssystem verwendet.

In einigen Fällen wird bei Antivirensoftware das Vorhandensein eines Zertifikats als Nachweis für die Unbedenklichkeit des Programms angesehen. Daher kann eine Sicherheitsanfälligkeit theoretisch die Infektion eines Computers mit Malware erleichtern. Kaspersky Lab zufolge funktioniert eine solche Nummer jedoch nicht mit seinen Produkten. Im Allgemeinen kann man sagen, dass es geklappt hat: Nicht gepatchte Systeme sind einem ernsthaften Risiko ausgesetzt, aber dafür müssen wir die Voraussetzungen für einen erfolgreichen MiTM-Angriff schaffen. Viel gefährlicher kann ein

Fehler im Internet Explorer sein, der bereits für echte Angriffe verwendet wird und für den es noch keinen Patch gibt.

Was ist noch passiert?

Zusammen mit dem Krypto-Fehler wurde eine weitere schwerwiegende Sicherheitslücke in Remotedesktopdiensten

geschlossen , mit der theoretisch beliebiger Code ausgeführt werden kann.

Ein

öffentlicher Exploit für kritische Sicherheitslücken in Cisco-Routern ist aufgetreten. Die Sicherheitsanfälligkeit,

die am 3. Januar geschlossen wurde , kann verwendet werden, um die vollständige Kontrolle über ein Netzwerkgerät zu erlangen.

Die nächsten kritischen

Schwachstellen wurden in Plugins für Wordpress (InfiniteWP Client und WP Time Capsule) gefunden. Ungefähr 300.000 Websites sind betroffen. Mit Bugs können Sie Administratorrechte erhalten, ohne ein Kennwort eingeben zu müssen.

Innerhalb von zwei Jahren wird Google

keine Cookies

mehr für Websites von Drittanbietern unterstützen. Dies ist nun die Hauptmethode, um das Nutzerverhalten für Werbezwecke zu verfolgen.

Letzte Woche

weigerte sich Apple erneut

, das Telefon des Terroristen auf Ersuchen des FBI freizuschalten. Letztes Mal (

2016 ) hat das FBI es alleine geschafft, aber seitdem hat sich der Schutz von Apple-Handys erheblich verbessert. Dies ist im Wesentlichen eine Fortsetzung der Diskussion über die Schwächung von Datenverschlüsselungsmethoden für nationale Sicherheitszwecke.