Grüße Willkommen zur sechsten Lektion von

Fortinet Getting Started . In der

letzten Lektion haben wir die Grundlagen der Arbeit mit der NAT-Technologie in

FortiGate erlernt und unseren

Testbenutzer im Internet veröffentlicht. Jetzt ist es Zeit, sich um die Sicherheit des Benutzers in seiner Weite zu kümmern. In dieser Lektion werden die folgenden Sicherheitsprofile behandelt: Webfilterung, Anwendungssteuerung sowie HTTPS-Überprüfung.

Um sich mit Sicherheitsprofilen vertraut zu machen, müssen wir uns noch mit einer weiteren Sache befassen - den Inspektionsmodi.

Standardmäßig wird der Flow Based-Modus verwendet. Es überprüft Dateien, wenn sie FortiGate ohne Pufferung passieren. Sobald das Paket eintrifft, wird es verarbeitet und weitergeleitet, ohne auf den Empfang der gesamten Datei oder Webseite zu warten. Es erfordert weniger Ressourcen und bietet mehr Leistung als der Proxy-Modus. Gleichzeitig sind jedoch nicht alle Sicherheitsfunktionen verfügbar. Beispielsweise kann ein Data Leak Prevention System (DLP) nur im Proxy-Modus verwendet werden.

Der Proxy-Modus funktioniert anders. Es werden zwei TCP-Verbindungen erstellt, eine zwischen dem Client und FortiGate und die zweite zwischen FortiGate und dem Server. Dies ermöglicht es ihm, Verkehr zu puffern, d. H. Eine vollständige Datei oder Webseite zu empfangen. Das Scannen von Dateien auf verschiedene Bedrohungen beginnt erst, nachdem die gesamte Datei gepuffert wurde. Auf diese Weise können Sie zusätzliche Funktionen anwenden, die im Flow-basierten Modus nicht verfügbar sind. Wie Sie sehen, ist dieser Modus angeblich das Gegenteil von Flow Based - Sicherheit spielt hier eine große Rolle, und die Leistung tritt in den Hintergrund.

Sehr oft fragen sie - welcher Modus ist besser? Aber es gibt kein allgemeines Rezept. Alles ist immer individuell und hängt von Ihren Bedürfnissen und Aufgaben ab. Später im Kurs werde ich versuchen, die Unterschiede zwischen den Sicherheitsprofilen im Flow- und Proxy-Modus aufzuzeigen. Auf diese Weise können Sie die Funktionalität vergleichen und entscheiden, welche für Sie am besten geeignet ist.

Lassen Sie uns direkt zu den Sicherheitsprofilen gehen und als Erster die Webfilterung in Betracht ziehen. Sie können damit überwachen oder verfolgen, welche Websites Benutzer besuchen. Ich denke, Sie sollten die Notwendigkeit eines solchen Profils in der gegenwärtigen Realität nicht näher erläutern. Wir werden besser verstehen, wie es funktioniert.

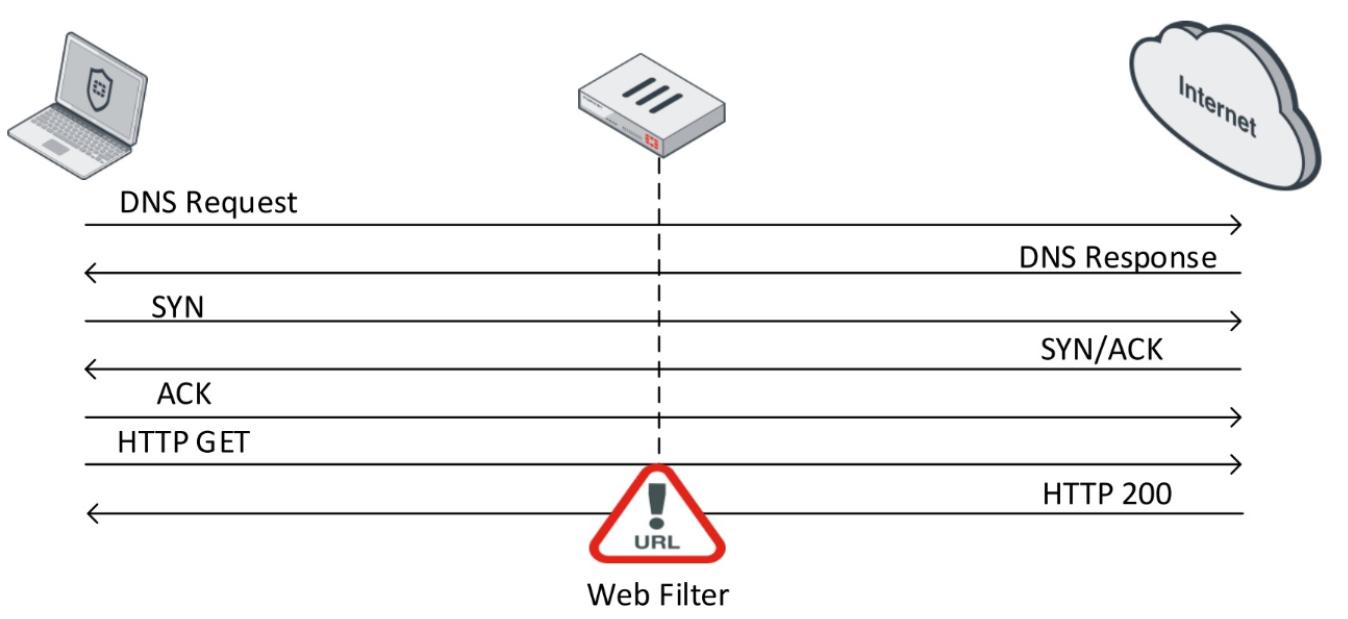

Nachdem die TCP-Verbindung hergestellt wurde, fordert der Benutzer mithilfe einer GET-Anforderung den Inhalt einer bestimmten Website an.

Wenn der Webserver positiv antwortet, sendet er als Antwort Informationen über die Website. Hier kommt der Webfilter ins Spiel. Der Inhalt dieser Antwort wird validiert. Während der Validierung sendet FortiGate in Echtzeit eine Anfrage an das FortiGuard Distribution Network (FDN), um die Kategorie dieser Website zu bestimmen. Nach dem Bestimmen der Kategorie einer bestimmten Website führt der Webfilter abhängig von den Einstellungen eine bestimmte Aktion aus.

Im Flow-Modus stehen drei Aktionen zur Verfügung:

- Zulassen - Zugriff auf die Website zulassen

- Sperren - Sperren Sie den Zugriff auf die Website

- Überwachen - Zugriff auf die Website zulassen und in die Protokolle schreiben

Im Proxy-Modus werden zwei weitere Aktionen hinzugefügt:

- Warnung - Geben Sie dem Benutzer eine Warnung, dass er versucht, eine bestimmte Ressource zu besuchen, und geben Sie dem Benutzer eine Auswahl - fahren Sie fort oder verlassen Sie die Website

- Authentifizieren - Benutzeranmeldeinformationen anfordern - Dies ermöglicht bestimmten Gruppen den Zugriff auf eingeschränkte Kategorien von Websites.

In

FortiGuard Labs finden Sie alle Kategorien und Unterkategorien des

Webfilters sowie Informationen darüber , zu welcher Kategorie eine bestimmte Website gehört. Im Allgemeinen ist diese Website für Benutzer von Fortinet-Lösungen recht nützlich. Ich rate Ihnen, sie in Ihrer Freizeit besser kennenzulernen.

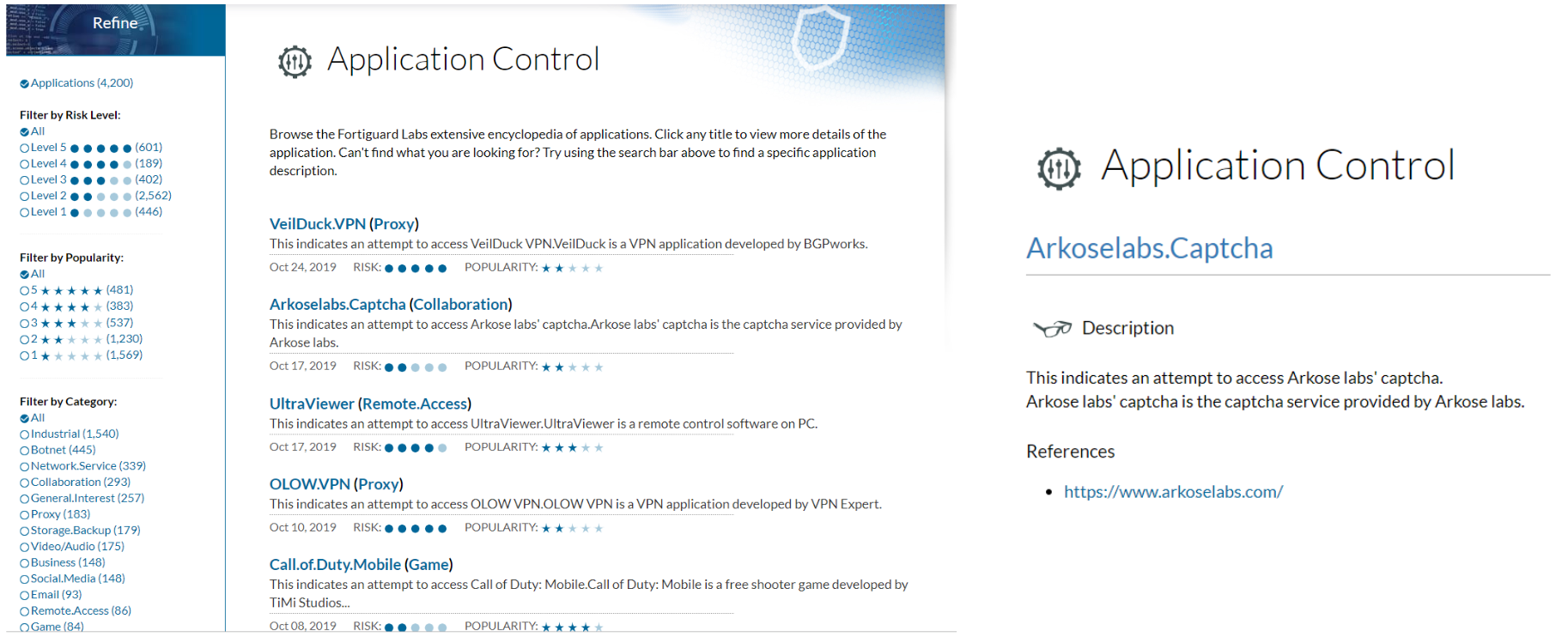

Sie können sehr wenig über Application Control sagen. Der Name zeigt, dass Sie damit den Betrieb von Anwendungen steuern können. Dies geschieht mit Hilfe von Mustern verschiedener Anwendungen, den sogenannten Signaturen. Basierend auf diesen Signaturen kann er eine bestimmte Anwendung bestimmen und eine bestimmte Aktion darauf anwenden:

- Zulassen - Zulassen

- Überwachen - Aktivieren Sie diese Option und schreiben Sie sie in die Protokolle

- Sperren - Deaktivieren

- Quarantäne - Notieren Sie das Ereignis in den Protokollen und blockieren Sie die IP-Adresse für eine bestimmte Zeit

Sie können auch vorhandene Signaturen in

FortiGuard Labs anzeigen .

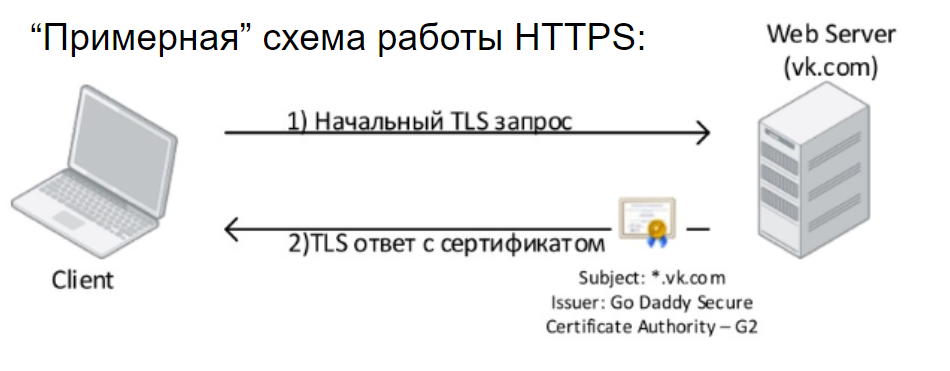

Betrachten Sie nun den HTTPS-Inspektionsmechanismus. Laut Statistik für Ende 2018 lag der Anteil des HTTPS-Verkehrs über 70%. Das heißt, ohne die Verwendung von HTTPS-Inspektion können wir nur etwa 30% des Datenverkehrs analysieren, der durch das Netzwerk fließt. Zunächst betrachten wir die Funktionsweise von HTTPS in grober Näherung.

Der Client initiiert eine TLS-Anforderung an den Webserver und empfängt eine TLS-Antwort. Außerdem wird ein digitales Zertifikat angezeigt, dem dieser Benutzer vertrauen muss. Dies ist das notwendige Minimum, das wir über die Arbeit von HTTPS wissen müssen, in der Tat ist das Schema seiner Arbeit viel komplizierter. Nach einem erfolgreichen TLS-Handshake beginnt die verschlüsselte Datenübertragung. Und das ist gut. Niemand kann auf die Daten zugreifen, die Sie mit dem Webserver austauschen.

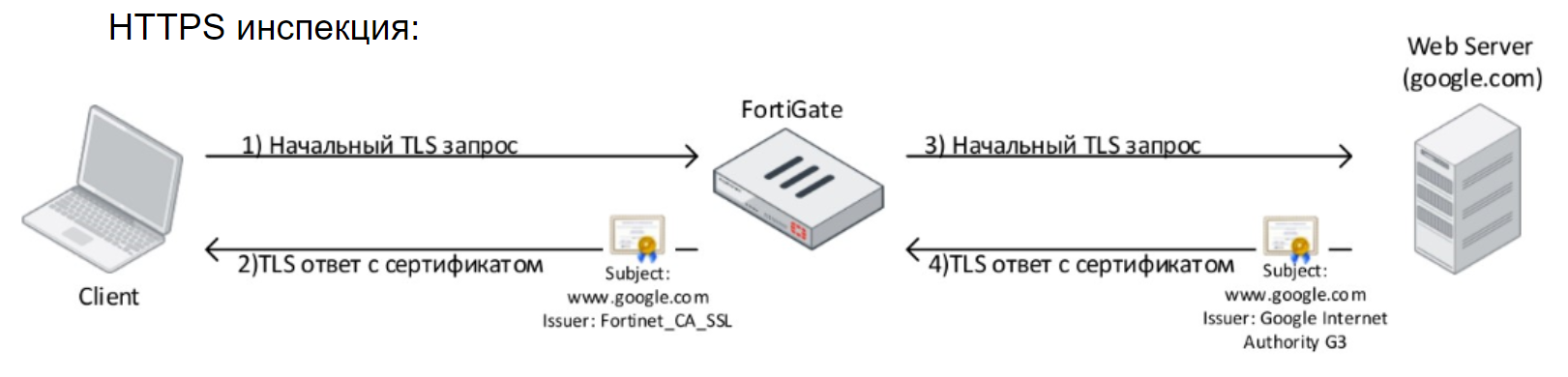

Für Sicherheitsunternehmen ist dies jedoch ein echtes Problem, da sie diesen Datenverkehr nicht sehen und dessen Inhalt weder mit Antiviren- noch Intrusion Prevention-Systemen oder DLP-Systemen überprüfen können. Es wirkt sich auch negativ auf die Qualität der Definition der im Netzwerk verwendeten Anwendungen und Webressourcen aus - genau das, was sich auf unser Unterrichtsthema bezieht. Die HTTPS-Inspektionstechnologie wurde entwickelt, um dieses Problem zu lösen. Die Essenz ist sehr einfach - tatsächlich organisiert das Gerät, das an der HTTPS-Inspektion beteiligt ist, einen Angriff in Man In The Middle. Es sieht ungefähr so aus: FortiGate fängt die Anforderungen eines Benutzers ab, organisiert eine HTTPS-Verbindung damit und löst von sich aus eine HTTPS-Sitzung mit der Ressource aus, auf die der Benutzer zugegriffen hat. Gleichzeitig wird ein von FortiGate ausgestelltes Zertifikat auf dem Computer des Benutzers angezeigt. Es muss vertrauenswürdig sein, damit der Browser die Verbindung zulässt.

In der Tat ist die HTTPS-Prüfung eine ziemlich komplizierte Sache und hat viele Einschränkungen, aber wir werden dies nicht als Teil dieses Kurses betrachten. Ich möchte nur hinzufügen, dass die Einführung der HTTPS-Inspektion keine Frage von Minuten ist, sondern in der Regel etwa einen Monat dauert. Es ist erforderlich, Informationen zu den erforderlichen Ausnahmen zu sammeln, die entsprechenden Einstellungen vorzunehmen, Feedback von Benutzern zu sammeln und die Einstellungen anzupassen.

Die obige Theorie sowie der praktische Teil werden in diesem Video-Tutorial vorgestellt:

In der nächsten Lektion werden wir uns mit anderen Sicherheitsprofilen befassen: Antivirus- und Intrusion Prevention-System. Um dies nicht zu verpassen, sollten Sie auf den folgenden Kanälen auf dem Laufenden bleiben: