Erfolgreiche Social Engineers haben in vielen Fällen starke menschliche Qualitäten. Sie sind charmant, höflich und einfach - die sozialen Qualitäten, die erforderlich sind, um eine schnelle Verbindung und Vertrauen herzustellen.

Kevin Mitnick

Die Überprüfung des Bewusstseins des Personals für Bedrohungen der Informationssicherheit ist einer der beliebtesten Fälle. Es wird in der Regel nach Methoden des Social Engineering durchgeführt.

Dieser Beitrag wurde von mir in Zusammenarbeit mit den Kollegen von Perspective Monitoring anhand von konkreten Fällen verfasst, die von unserer Arbeitsgruppe in der Praxis ausgearbeitet wurden.

Zweck: Überprüfung der Einhaltung der IS-Richtlinien durch die Mitarbeiter.

Methoden: Social Engineering.

Lokales Ziel: Beschaffung von Informationen, die die Implementierung des Angriffs auf die "Privilegieneskalation" ermöglichen.

Die Phasen der Durchführung sozialer Programme unterscheiden sich nicht wesentlich von den Phasen eines Pentests.

Planung

Die Hauptsache in einem sozialen Netzwerk ist es, ein klares Ziel zu setzen. Ohne zufälliges Setzen von Zielen erreichen Sie wenig, verwandeln ein soziales Netzwerk in einen Stand und sich selbst in Clowns.

Wir haben uns ein Ziel gesetzt: Gehen Sie zum Systemadministrator und lassen Sie sich über die Kontenstruktur, die Kennwortstruktur und im Idealfall über das Kennwort selbst informieren.

Sammlung und Analyse von Informationen

Dies ist die längste und langwierigste Etappe. Mit den Augen eines Unwissenden besteht die Arbeit eines Social Engineers aus Telefongesprächen, bei denen er durch die Kraft von Magie, Talent und Charme vertrauliche Informationen von ahnungslosen Benutzern abruft. In der Realität wird das Sammeln / Verhandeln von Informationen als ein mehrtägiges anstrengendes Training / eine anstrengende Leistung bei der Athletenmeisterschaft in Beziehung gesetzt.

Was wir brauchen: die umfassendsten Informationen über die Mitarbeiter des angegriffenen Unternehmens. Nämlich: Name, Position, Kontakte, Autorität. Die wichtigsten Informationen sind die im Unternehmen eingesetzten Technologien. Informationen über das Unternehmen selbst werden ebenfalls benötigt: Marktposition, finanzielle Situation, Gerüchte, Klatsch (letzteres ist besonders interessant, da es die informelle Situation im Unternehmen aufdeckt).

Was wir verwenden: Die Website des Unternehmens, das Sammeln von Informationen zu Open Source, Phishing und einige Informationen, die der Kunde bereitstellen kann.

Phishing ist eine ideale Lösung, aber für einen weißen Hacker ist dies aus Sicht eines Vertrags mit einem Kunden nicht immer möglich. Wir bereiten einen Brief mit einem böswilligen Anhang oder einem Link zu einer Phishing-Site vor. Das Ziel ist es, echte Benutzeranmeldeinformationen zu erhalten.

Damit eine Phishing-E-Mail ins Schwarze trifft, müssen Sie die Informationen über das Unternehmen und seine Besonderheiten sorgfältig untersuchen. Welche Technologien werden im Unternehmen eingesetzt? Wo befindet sich das Büro? Welche Boni bieten Mitarbeiter an? Welche Probleme hat das Unternehmen?

Beispiel für eine Phishing-E-Mail:

Sie können mehrere Buchstaben erstellen, die sich jeweils an die Zielgruppe richten.

Ist der Kunde gegen Phishing? Ok, wir bewaffnen uns mit Geduld und durchsuchen offene Quellen: Arbeitsseiten, Überprüfungsseiten, soziale Netzwerke, Blogs, Foren, thematische Gruppen. Machen Sie sich bereit, ein paar Tage für einen langweiligen und oft undankbaren Job zu töten.

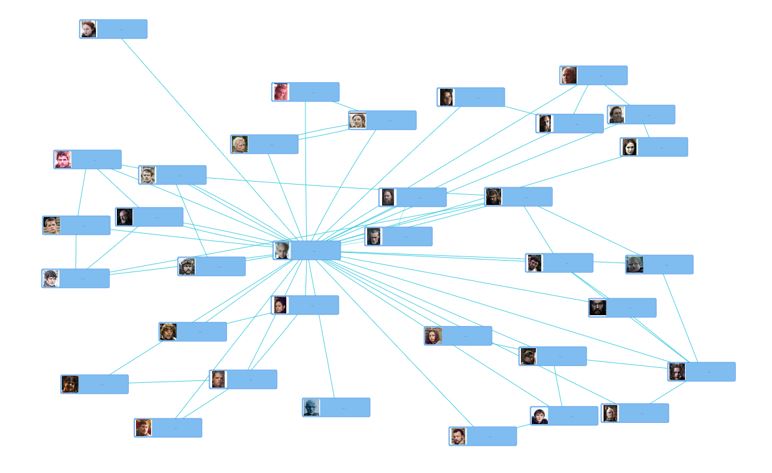

Das manuelle Sammeln von Informationen aus öffentlichen Quellen ist eine mühsame Aufgabe. Da es sich bei einem der von uns entwickelten Produkte um eine Sammlung von Open Source-Daten handelt, nimmt diese Phase nur wenig Zeit in Anspruch, da Alles ist schnell genug erledigt, die Kommunikation zwischen Objekten von Interesse wird automatisch aufgebaut.

Freundschaftsschema eines echten Kontos. Fotos ersetzt.

Das endgültige Ergebnis der Etappe kann Folgendes sein:

- ungefähre Organisationsstruktur des angegriffenen Unternehmens;

- Mitarbeiter E-Mail-Struktur

- Liste der potenziellen Mitarbeiter mit Posten;

- Kontakte von Mitarbeitern, Telefonen, E-Mails, Konten in sozialen Netzwerken.

Ausnutzung von Schwachstellen

Von allen Benutzern müssen wir mehrere Opfer auswählen: diejenigen, zu denen wir anrufen, und diejenigen, in deren Namen wir anrufen. Um ihre Verbindungen zu überdenken, basierend auf der Analyse von Konten in sozialen Netzwerken, schreiben Sie das angebliche psychologische Porträt.

Wenn unser Ziel ein Systemadministrator ist, dann sind die Zielgruppen: Empfang, Sekretariat, Personalabteilung, Buchhaltung, Personal des technischen Supports und in der Tat Administratoren.

Abhängig vom Grad der Anfälligkeit für Angriffe teilen wir Benutzer in die folgenden Gruppen ein.

Paranoid. Sie bekommen davon nichts. Es spielt keine Rolle, warum sie so sind, als Kind hat meine Mutter es verboten, mit Fremden zu sprechen, oder sie wurde kürzlich von einem bösen Wächter verprügelt. Sie sind erkennbar an Stoffsprache, Kälte und Formalismus.

Gleichgültig. Einem solchen Mitarbeiter ist es egal, wer ihn anruft und warum. Bevor er überhaupt ans Telefon geht, überlegt er bereits, wie er Sie so schnell wie möglich loswerden kann, egal wer Sie sind und was Sie brauchen. In einem kleinen Prozentsatz von Fällen, genau wegen ihres Unsinns, gibt Ihnen ein solcher Mitarbeiter alle notwendigen Informationen. Meist bezieht sich auf Mittagessen, das Ende des Arbeitstages, Beschäftigung oder mangelnde Autorität.

Feig. Mitarbeiter, die Angst vor dem Tod haben, ihren Vorgesetzten nicht zu gefallen, Regeln oder Ordnungen zu brechen, haben generell Vorrang vor kritischem Denken. Noch mehr Boss Metal in deiner Stimme und du knackst es.

Freundliche, gute Leute, die aufrichtig bereit sind zu helfen. Gleichzeitig versuchen sie aber nicht herauszufinden, wem sie tatsächlich helfen. Aber das ist unsere Zielgruppe.

Wie kann man einige von anderen unterscheiden? Ausbildung, Kenntnisse der Psychologie, Instinkt, Handeln, Erfahrung.

Ausgehend von der Analyse der Profile der Mitarbeiter sozialer Netzwerke wählen wir zwei Opfer aus: eine Sekretärin mit einem angesehenen und einen Administrator. Natürlich bevorzugt nicht 2, sondern 5-6. Die beste Wahl sind brillante Persönlichkeiten mit ausgeprägten Merkmalen, die sich leicht vorstellen und darstellen lassen. Das Angriffsszenario muss auch unter Berücksichtigung der Besonderheiten der Psychologie und der Verbindungen der gefundenen „Opfer“ geschrieben werden. Das Anrufen eines zufälligen Mitarbeiters, der nach einem Passwort fragt, ist ein Fehler.

Das Opfer, für das der Anruf getätigt wird: Die Sekretärin wird respektiert Die 21-jährige Ekaterina Petrova ist seit sechs Monaten im Unternehmen und hat in Abwesenheit als Wirtschaftswissenschaftlerin studiert. Helles Make-up, rosa Haare, viele Fotos in sozialen Netzwerken, ein Account in Tinder.

Wir nennen Dmitry, ein Mitarbeiter der technischen Support-Abteilung, 35 Jahre alt, Berufserfahrung im Unternehmen für 5 Jahre, ist ledig, will seinen Job ändern. Dies ist wichtig, da der Mitarbeiter möglicherweise psychisch weniger mit dem Unternehmen in Verbindung steht und die Sicherheit eher vernachlässigt.

Ein Angriffsszenario entwickeln

Legende: Ein krankgeschriebenes Mädchen kann über owa keine Arbeitspost eingeben. Sie muss einen Newsletter für Top-Manager über den Zeitpunkt der geschlossenen Konferenz verfassen. Sie hat das Passwort dreimal falsch eingegeben und bittet sie, ihr ein temporäres Passwort zu senden, das verspricht, das Passwort beim ersten Login zu ändern. Die Legende muss im Voraus erfunden und auswendig gelernt werden, um die Situation "Stirlitz war noch nie so nah am Scheitern" zu vermeiden. Es muss noch improvisiert werden, und das Chaos lässt sich besser reduzieren.

Die Hauptsache ist Vertrauen, lassen Sie die Person am anderen Ende des Drahtes nicht erholen. Verloren, verwirrt, begann zu murmeln, vergaß Ihren Namen, konnte nicht schnell herausfinden, was zu antworten war - verloren.

Skript aufrufen:

- Dim, hi! Das ist Katya. Haben sie einen moment

- Hallo! Was ist Katja?

- Ja, das bin ich! Katya Petrova, mit der Rezeption. Verdunkeln, speichern.Darüber hinaus sind mehrere Szenarien möglich:

- Dima weiß nicht mehr, wer Katya ist, aber er schämt sich, das zuzugeben.

- Dima "erkannte" Katya.

- Katya steht neben Dima und ist schockiert von dem, was passiert.

In diesem Fall wird er höchstwahrscheinlich etwas sagen wie "Was?" Was ist Katya ?? “und alles, was bleibt, ist auflegen und nie wieder Dima von dieser Nummer aus anrufen. Daher gibt es mehrere potenzielle Ziele, die im Voraus angegriffen werden können.

Sagen wir, bei uns ist alles in Ordnung und Dima ist bereit für den Dialog.

- Was ist passiert?

- Dim, ich bin zu Hause, krankgeschrieben. Ich kann nicht in unsere allgemeine Mailbox reeption@xxx.ru gehen, aber im Moment muss ich wirklich eine Mailingliste für unsere Tops erstellen. Wache, Ivanova wird mich töten. (Ivanova ist, wie wir bei der Informationsbeschaffung erfahren haben, die direkte Managerin von Katina) .

Während eines Anrufs ist es notwendig, den emotionalen Zustand von Dima blitzschnell zu erfassen. Ist er in Kontakt? Ist er zurückhaltend? Hat er es eilig? Flirtet er mit Katya? Ist er gleichgültig? Wenn Dima irgendwelche Hobbys hat, über die Sie in sozialen Netzwerken gelesen haben, können Sie sie auch einschrauben, aber sehr vorsichtig, um sie nicht erneut abzuspielen. Hier brauchen Sie Ihr ganzes Einfühlungsvermögen. "Zähle" eine Person, wähle den richtigen Ton - das Passwort ist in deiner Tasche.

Sie können ein Foto von Katya vor Augen halten. Für einige Zeit müssen Sie selbst Katya bis zum Knochenmark werden.

Betrachten Sie als nächstes 2 Optionen.

1) Dima ist ein fröhlicher Hieb, er ist am Chatten interessiert und bereit zu helfen.

- Was hast du versagt? Haben Sie das Layout und die Kappen überprüft?

"Warum kann ich nicht vorbeischauen?" Ja, ich habe das Passwort dreimal falsch eingegeben. Und so hat sie sich ausgedacht, wir benutzen diese Box nicht so oft. Ich habe vergessen, dass wir "si" oder "es" haben. Ja, ich habe es trotzdem versucht, und hier ist alles dreimal nicht so, wie ich mich erinnerte, aber es gab keine weiteren Versuche, es wurde eingesperrt. Was ist zu tun !!! Iwanow wird mich töten, als würde er mich töten. Hilf Dimaan ... Kannst du mir ein temporäres Passwort in den Warenkorb legen? Und am ersten Eingang werde ich es wieder ändern.Es kann viele Gesprächsoptionen geben. Ich habe die Kapsel vergessen, das Layout vertauscht und den falschen Browser gewählt. Die allgemeine Idee ist, dass Katya Dima mit seinen dummen, zwitschernden und schwachsinnigen Fragen quält, bis er ein neues Passwort ausspuckt und diktiert oder sendet.

Nach dem Ändern des Passworts haben Sie eine gewisse Zeit, genau bis sich jemand mit dem üblichen Passwort anmeldet und den technischen Support anruft. Was kann in der allgemeinen Box des Sekretariats genommen werden? Laden Sie beispielsweise ein Verzeichnis mit den Kontakten der Mitarbeiter herunter.

Zur Verteidigung von Dima kann ich sagen, dass die Situationen bei der Arbeit des technischen Supports nicht die gleichen sind und Benutzer manchmal eine noch größere Lernbehinderung und Vergesslichkeit aufweisen.

2) Dima ist ein trüber, berührungsloser Typ.

- Dmitry, ich brauche Fernzugriff auf E-Mail. In Verbindung mit dem Produktionsbedarf. Ich muss dringend. Das heißt, es gibt keine Anfrage, ich bin zu Hause, krankgeschrieben. Ja, ich bitte Sie ausnahmsweise, selbst eine Anfrage zu stellen! Mein Name ist Petrova Ekaterina Ivanovna, Abteilungssekretariat. Ich muss dringend eine Mailingliste für die Geschäftsleitung erstellen. Sollte ich der Geschäftsleitung schreiben, dass ich diesen Newsletter aufgrund eines Fehlers eines Mitarbeiters des technischen Supports nicht erhalten konnte?Und jetzt die perfekte Antwort von Dima: „Liebe Catherine, ich bitte Sie, von der im Unternehmensinformationssystem angegebenen Telefonnummer zurückzurufen. Ich habe kein Recht, Ihnen das Passwort mitzuteilen. "

Der Zweck des Bewusstseins-Tests ist es nicht, die unglückliche Dima zu bestrafen, die einem Mädchen mit rosa Haaren das Passwort zugespielt hat. Die Hauptsache ist, Schwachstellen zu identifizieren und zu beseitigen.

Was sollte ein Unternehmen tun, bei dem ein Social Engineering-Audit viele Schwachstellen im Zusammenhang mit dem Faktor Mensch aufdeckt? Unsere Empfehlungen:

- regelmäßige Schulung des Personals in den Grundlagen der Informationssicherheit, Schulungen unter Einbeziehung spezialisierter Unternehmen;

- Überprüfung des Bewusstseins der Mitarbeiter für Fragen der Informationssicherheit;

- Der Mitarbeiter muss genau wissen, welche Informationen vertraulich sind.

- Schulung von IT-Mitarbeitern im Kampf gegen Social Engineering.

Der schwächste Punkt des Systems ist die Person. Wenn Sie nicht auf den Faktor Mensch achten, verlieren Sie Daten durch einen normalen Benutzer, egal wie sicher und konsistent Ihr System mit allen Standards und Best Practices sein mag.