Ein professioneller Feiertag ist für viele von Chabrowtschan heute der Tag des Schutzes personenbezogener Daten. Und so möchten wir eine interessante Studie teilen. Proofpoint hat 2019 eine Studie zu Angriffen, Sicherheitslücken und zum Schutz personenbezogener Daten erstellt. Seine Analyse und Analyse ist unter dem Schnitt. Schöne Ferien, meine Damen und Herren!

Die faszinierendste Proofpoint-Studie ist der neue Begriff VAP. Im einleitenden Teil heißt es: "Nicht jeder in Ihrem Unternehmen ist ein VIP, aber jeder kann ein VAP werden." Das Akronym VAP steht für Very Attacked Person und ist eine eingetragene Marke von Proofpoint.

Kürzlich wurde allgemein angenommen, dass personalisierte Angriffe in Unternehmen in erster Linie gegen Top-Manager und andere VIPs gerichtet sind. Proofpoint argumentiert jedoch, dass dies schon lange nicht mehr der Fall ist, da der Wert einer einzelnen Person für Angreifer einzigartig und völlig unerwartet sein kann. Daher untersuchten Experten, welche Branchen im vergangenen Jahr am meisten angegriffen wurden, wo die Rolle von VAPs am unerwartetsten war und welche Angriffe hierfür eingesetzt wurden.

Sicherheitslücken

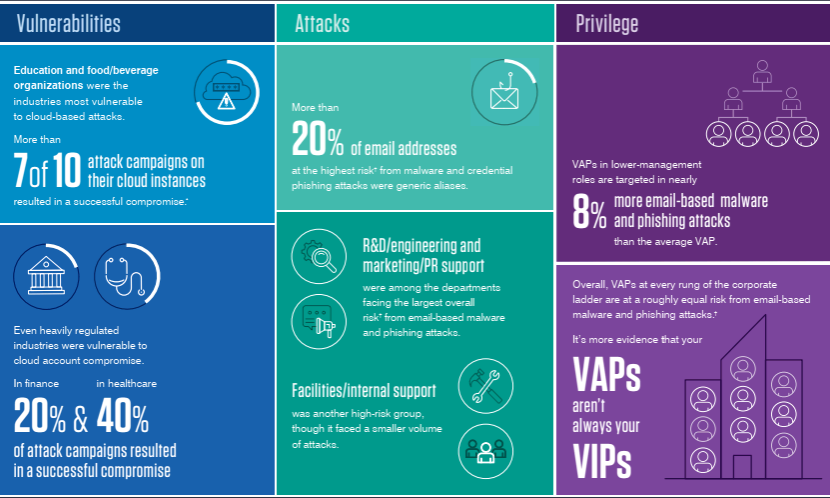

Am anfälligsten für Angriffe waren die Bereiche Bildung und öffentliches Catering (F & B), in denen Franchisevertreter, hauptsächlich kleine Unternehmen, die mit einem „großen“ Unternehmen verbunden sind, jedoch ein viel geringeres Maß an Kompetenz und Informationssicherheit aufweisen, am stärksten betroffen waren. Es traten ständig böswillige Einflüsse auf die Cloud-Ressourcen auf, und 7 von 10 Vorfällen führten zur Gefährdung vertraulicher Daten. Das Eindringen in die Cloud erfolgte durch das Hacken einzelner Accounts. Und selbst in Bereichen wie Finanzen und Gesundheitswesen, in denen verschiedene Vorschriften erlassen und Sicherheitsanforderungen gestellt wurden, gingen bei 20% (Finanzen) und 40% (Gesundheitswesen) der Angriffe Daten verloren.

Angriffe

Der Angriffsvektor wird für jede Organisation oder sogar für einen bestimmten Benutzer spezifisch ausgewählt. Die Forscher konnten jedoch interessante Muster identifizieren.

Beispielsweise stellte sich heraus, dass eine beträchtliche Anzahl gefährdeter E-Mail-Adressen häufig als Postfächer verwendet wurden - ungefähr ein Drittel der Gesamtzahl der Konten, die für Phishing und die Verbreitung von Malware anfällig sind.

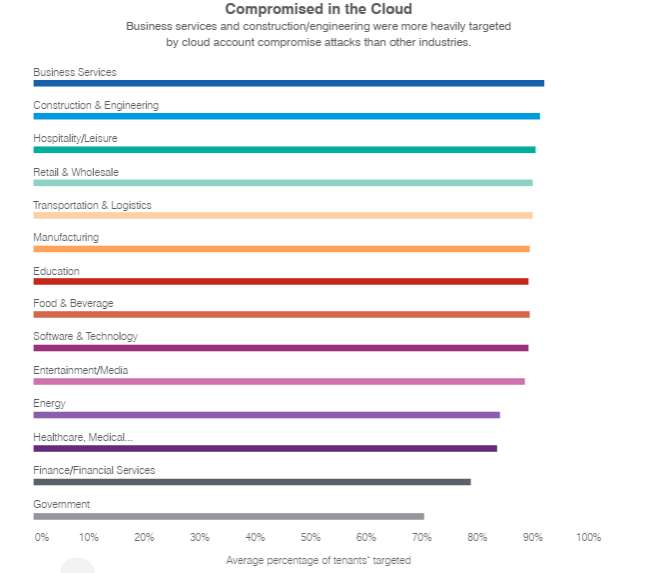

Was die Branchen selbst anbelangt, stehen Unternehmensdienstleistungen in Bezug auf die Intensität der Angriffe an erster Stelle, aber der allgemeine „Druck“ von Hackern bleibt für alle hoch - die Mindestanzahl von Angriffen auf Regierungsstrukturen, darunter jedoch böswillige Einflüsse und Versuche, Daten zu kompromittieren, wurden beobachtet 70 % der Studienteilnehmer.

Privilegien

Bei der Auswahl eines Angriffsvektors wählen Angreifer heute seine Rolle im Unternehmen sorgfältig aus. Laut der Studie sind die Konten untergeordneter Manager für durchschnittlich 8% mehr Angriffe per E-Mail verantwortlich, einschließlich der Verbreitung von Viren und Phishing. Gleichzeitig zielen Angreifer viel seltener auf Auftragnehmer und Manager.

Am anfälligsten für Angriffe auf Cloud-Konten waren die Abteilungen für Forschung und Entwicklung, Marketing und PR - sie erhalten 9% mehr bösartige E-Mails als das durchschnittliche Unternehmen. An zweiter Stelle stehen interne Service- und Supportdienste, die mit einem hohen Gefährdungsindex dennoch 20% weniger Angriffe verzeichnen. Experten erklären diese Schwierigkeit, gezielte Angriffe auf diese Einheiten zu organisieren. Personal- und Rechnungswesen werden jedoch viel seltener angegriffen.

Wenn wir über bestimmte Positionen sprechen, dann sind Vertriebsmitarbeiter und Manager auf verschiedenen Ebenen heute am anfälligsten für Angriffe. Einerseits sind sie verpflichtet, auch die seltsamsten Pflichtschreiben zu beantworten. Zum anderen kommunizieren sie ständig mit Finanziers, Logistikern und externen Auftragnehmern. Das gehackte Konto des Vertriebsleiters ermöglicht es Ihnen daher, viele interessante Informationen von der Organisation zu erhalten, und dies mit einer hohen Chance, diese zu monetarisieren.

Sicherheitsmethoden

Proofpoint-Experten identifizierten 7 Empfehlungen, die für die aktuelle Situation relevant sind. Für Unternehmen, die sich um ihre Sicherheit sorgen, empfehlen sie:

- Implementierung von personenbezogenen Abhilfemaßnahmen. Dies ist viel nützlicher als Systeme, die den Netzwerkverkehr über Knoten hinweg analysieren. Wenn der Sicherheitsdienst klar erkennt, wer den Angriff ausführt, wie oft er dieselben schädlichen E-Mails erhält und auf welche Ressourcen er Zugriff hat, können seine Mitarbeiter leichter eine angemessene Verteidigung aufbauen.

- Schulung der Benutzer zum Umgang mit böswilligen E-Mails. Im Idealfall sollten sie Phishing-Nachrichten erkennen und dem Sicherheitsdienst melden können. Verwenden Sie dazu am besten E-Mails, die so real wie möglich aussehen.

- Implementieren Sie die Kontosicherheit. Sie sollten immer im Hinterkopf behalten, was passiert, wenn das nächste Konto gehackt wird oder wenn der Manager auf einen böswilligen Link klickt. Für diesen Schutz benötigen Sie spezielle Software.

- Installation von E-Mail-Schutzsystemen mit Scan von ein- und ausgehenden Briefen. Regelmäßige Filter können Phishing-E-Mails, die mit besonderer Raffinesse verfasst wurden, nicht mehr verarbeiten. Daher ist es am besten, AI zu verwenden, um Bedrohungen zu erkennen und ausgehende E-Mails zu scannen, um zu verhindern, dass Angreifer gehackte Konten verwenden.

- Isolierung gefährlicher Webressourcen. Dies kann für freigegebene Postfächer sehr nützlich sein, die nicht mit einer Mehrfachfaktorauthentifizierung geschützt werden können. In solchen Fällen ist es am besten, verdächtige Links zu blockieren.

- Der Schutz von Social-Media-Konten als Mittel zur Wahrung der Markenbekanntheit wird immer wichtiger. Heutzutage werden auch mit Unternehmen verbundene Kanäle und Social-Media-Konten gehackt, und für deren Sicherheit sind spezielle Lösungen erforderlich.

- Lösungen von Anbietern intelligenter Lösungen. Angesichts der Vielzahl von Bedrohungen, der zunehmenden Verwendung von KI bei der Entwicklung von Phishing-Angriffen und der Vielzahl von Tools sind wirklich intelligente Lösungen erforderlich, um Hacking zu erkennen und zu verhindern.

Acronis-Ansatz zum Schutz persönlicher Daten

Leider reichen ein Virenschutz und ein Spamfilter nicht mehr aus, um vertrauliche Daten zu schützen. Aus diesem Grund ist einer der innovativsten Bereiche der Acronis-Entwicklung unser Cyber Protection Operations Center in Singapur, in dem die Dynamik bestehender Bedrohungen analysiert und neue böswillige Aktivitäten im globalen Netzwerk überwacht werden.

Das Konzept des Cyber-Schutzes, das an der Schnittstelle von Cyber-Sicherheits- und Datenschutztechniken liegt, sieht die Unterstützung von fünf Cyber-Sicherheitsvektoren vor, darunter Sicherheit, Zugänglichkeit, Datenschutz, Authentizität und Datensicherheit (SAPAS). Die Ergebnisse von Proofpoint bestätigen, dass die aktuellen Bedingungen einen gründlicheren Datenschutz erfordern. Daher besteht heutzutage nicht nur ein Bedarf an Datensicherungen (die zum Schutz wertvoller Informationen vor Zerstörung beitragen), sondern auch an Authentifizierung und Zugriffskontrolle. Zum Beispiel verwenden Acronis-Lösungen für diesen Zweck elektronische Notare, die auf der Basis von Blockchain-Technologien arbeiten.

Heute basieren die Acronis-Dienste auf Acronis Cyber Infrastructure, Acronis Cyber Cloud und verwenden auch die Acronis Cyber Platform API. Dadurch steht die Möglichkeit, Daten gemäß der SAPAS-Methodik zu schützen, nicht nur Anwendern von Acronis-Produkten, sondern auch dem gesamten Ökosystem von Partnern zur Verfügung.