Seis vulnerabilidades encontradas en Tesla Model S (una cerrada)

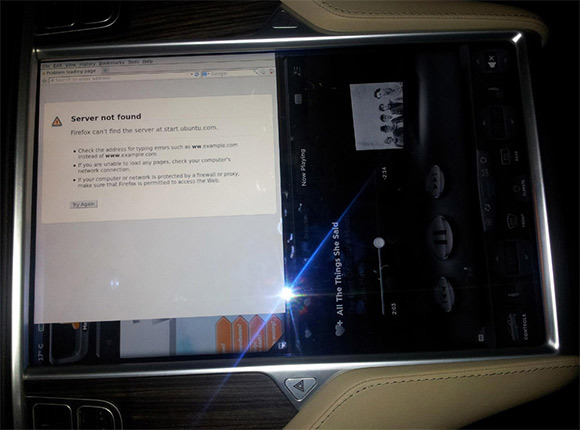

Tesla Model S es el automóvil más "conectado" del mundo y, al mismo tiempo, uno de los más seguros. En la conferencia Defcon 2015 en Las Vegas, todos tendrán la oportunidad de piratear (al menos intentar) el Modelo S. Mark Rogers, un conocido hacker y líder del equipo CloudFlare desde la década de 1980, y Kevin Mahuffy, cofundador de Lookout, contará y mostrará algunos que encontraron en vulnerabilidades de Tesla. Tesla Model S en el Salón del Automóvil de Shanghai Las conferencias de pirateo son una oportunidad para que Tesla encuentre nuevos empleados que puedan detectar vulnerabilidades del sistema y, de hecho, encuentren debilidades en el sistema informático. Defcon Tesla planeaba contratar hasta treinta personas el año pasado.En ausencia de errores, los analistas dicen que Tesla puede usar los resultados de la conferencia para publicidad .Dos expertos en seguridad Mark Rogers y Kevin Mahaffy encontraron seis vulnerabilidades en el Modelo S que podrían usarse para hackear un vehículo de forma local y remota. En el anuncio de la presentación, informaron que solo una de estas vulnerabilidades Tesla ya ha cerrado.Rogers y Mahaffy presentarán una herramienta que permite a los propietarios de Tesla Model S analizar datos de telemetría en tiempo real.En la conferencia de piratería SyScan 2014 en Beijing, Tesla instaló el Modelo S y varias computadoras, anunciando un concurso de piratería con un premio de diez mil dólares. Los hackers chinos irrumpieron en el sistema y obtuvieron el control de las cerraduras de las puertas, techos solares, faros, limpiaparabrisas y bocinas.La electrónica interna del Tesla Model S está integrada en una red Ethernet local, y la computadora ejecuta Ubuntu. Esto simplifica la conexión al automóvil. Una red de 100 Mbit / s conecta la consola principal, la pantalla y el dispositivo desconocido con direcciones IP en el segmento 192.168.90.0.

Las conferencias de pirateo son una oportunidad para que Tesla encuentre nuevos empleados que puedan detectar vulnerabilidades del sistema y, de hecho, encuentren debilidades en el sistema informático. Defcon Tesla planeaba contratar hasta treinta personas el año pasado.En ausencia de errores, los analistas dicen que Tesla puede usar los resultados de la conferencia para publicidad .Dos expertos en seguridad Mark Rogers y Kevin Mahaffy encontraron seis vulnerabilidades en el Modelo S que podrían usarse para hackear un vehículo de forma local y remota. En el anuncio de la presentación, informaron que solo una de estas vulnerabilidades Tesla ya ha cerrado.Rogers y Mahaffy presentarán una herramienta que permite a los propietarios de Tesla Model S analizar datos de telemetría en tiempo real.En la conferencia de piratería SyScan 2014 en Beijing, Tesla instaló el Modelo S y varias computadoras, anunciando un concurso de piratería con un premio de diez mil dólares. Los hackers chinos irrumpieron en el sistema y obtuvieron el control de las cerraduras de las puertas, techos solares, faros, limpiaparabrisas y bocinas.La electrónica interna del Tesla Model S está integrada en una red Ethernet local, y la computadora ejecuta Ubuntu. Esto simplifica la conexión al automóvil. Una red de 100 Mbit / s conecta la consola principal, la pantalla y el dispositivo desconocido con direcciones IP en el segmento 192.168.90.0.

Source: https://habr.com/ru/post/es381747/

All Articles