Casi mil millones de dispositivos Android vulnerables al acceso remoto a través de MMS

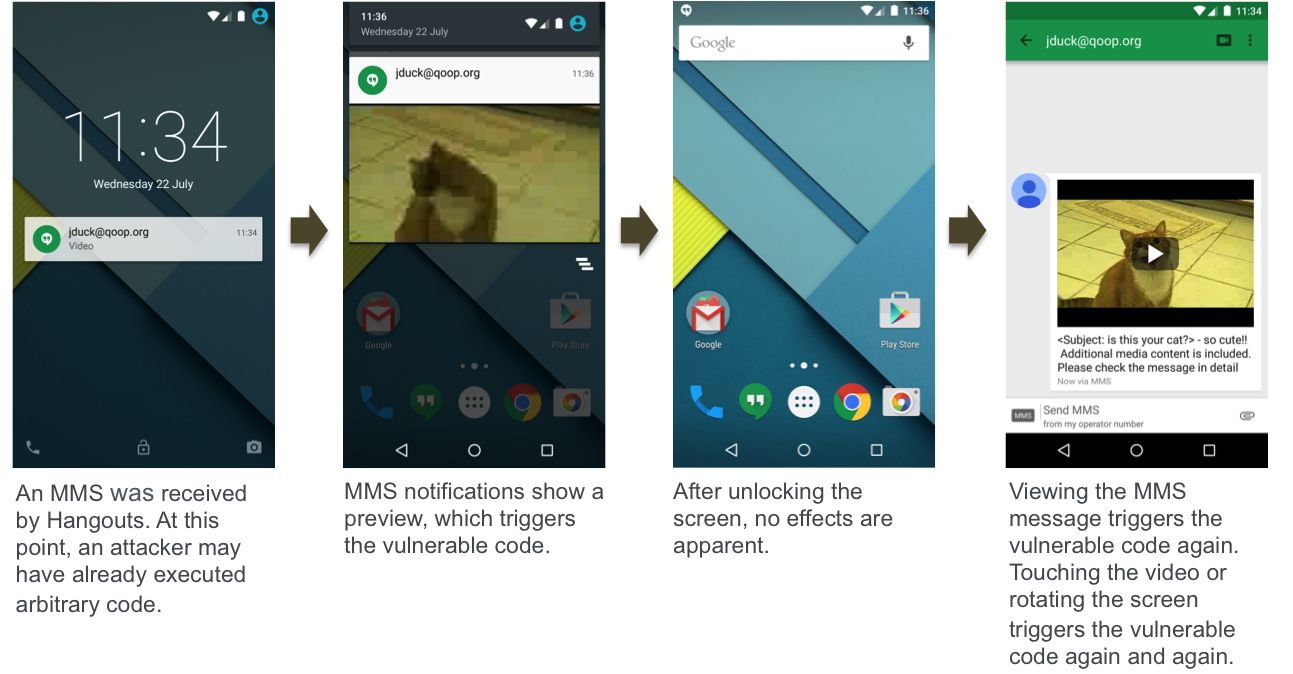

Las capturas de pantalla muestran un posible proceso de infección del teléfono. El usuario recibe un mensaje, aparece una notificación al respecto en la pantalla, y en este momento el malware ya está activado. En la pantalla desbloqueada, no se ve nada sospechoso. Abrir un mensaje reactivará el malware.

Las capturas de pantalla muestran un posible proceso de infección del teléfono. El usuario recibe un mensaje, aparece una notificación al respecto en la pantalla, y en este momento el malware ya está activado. En la pantalla desbloqueada, no se ve nada sospechoso. Abrir un mensaje reactivará el malware.

Los expertos en seguridad informática de Zimperium escribieron ayer en su blogsobre la vulnerabilidad que descubrieron de una de las bibliotecas integradas en el sistema operativo. Stagefright es una biblioteca para procesar archivos multimedia de varios formatos. Un empleado de la compañía encontró errores graves en él, lo que en el peor de los casos permitiría tomar el control de un teléfono inteligente incluso sin la intervención del usuario, al enviar un mensaje MMS especialmente formado. La vulnerabilidad está presente en el 95% de los dispositivos Android, cuyo número se estima actualmente en mil millones.Dado que el procesamiento y la decodificación de medios requieren mucho tiempo del procesador, la biblioteca está escrita en C ++ para garantizar un buen rendimiento. Y este lenguaje es más complejo y de bajo nivel que el habitual para Android Java, y los programas en él, según los expertos de Zimperium, son más propensos a errores relacionados con pérdidas de memoria.Entonces sucedió esta vez. Para atacar a un atacante, es suficiente saber su número de teléfono. Un archivo multimedia especialmente diseñado enviado a este número a través de MMS no solo puede ejecutar inmediatamente un código arbitrario en el teléfono al recibir el mensaje, sino que también puede eliminar completamente el mensaje malicioso después de eso. El propietario del teléfono ni siquiera tiene que abrir ningún archivo sospechoso; al final del proceso, solo verá una notificación sobre el MMS recibido. Las vulnerabilidades se ven afectadas por los teléfonos inteligentes con versiones de SO que comienzan con 2.2. En dispositivos con SO versión 4.3 (Jelly Bean) y posteriores, dicho ataque será más difícil. Además de enviar un mensaje MMS, los atacantes pueden explotar un error en el procesamiento de archivos multimedia y, por ejemplo, atrayendo a un usuario a un sitio web malicioso. Los detalles se revelarán en las conferencias de piratas informáticos de Black Hat USA el 5 de agosto y DEF CON 23 el 7 de agosto.Zimperium no solo ha enviado un mensaje de vulnerabilidad a Google, sino que también ha propuesto su propia versión de parches. El gigante de Internet respondió rápidamente y comenzó a lanzar actualizaciones para varias versiones del sistema operativo. Es cierto que el proceso de actualización de teléfonos inteligentes no es rápido ni 100% confiable, dado el uso de dispositivos con varias versiones del sistema operativo. Según los expertos en seguridad, es poco probable que los dispositivos con más de un año y medio reciban las actualizaciones necesarias.

Las vulnerabilidades se ven afectadas por los teléfonos inteligentes con versiones de SO que comienzan con 2.2. En dispositivos con SO versión 4.3 (Jelly Bean) y posteriores, dicho ataque será más difícil. Además de enviar un mensaje MMS, los atacantes pueden explotar un error en el procesamiento de archivos multimedia y, por ejemplo, atrayendo a un usuario a un sitio web malicioso. Los detalles se revelarán en las conferencias de piratas informáticos de Black Hat USA el 5 de agosto y DEF CON 23 el 7 de agosto.Zimperium no solo ha enviado un mensaje de vulnerabilidad a Google, sino que también ha propuesto su propia versión de parches. El gigante de Internet respondió rápidamente y comenzó a lanzar actualizaciones para varias versiones del sistema operativo. Es cierto que el proceso de actualización de teléfonos inteligentes no es rápido ni 100% confiable, dado el uso de dispositivos con varias versiones del sistema operativo. Según los expertos en seguridad, es poco probable que los dispositivos con más de un año y medio reciban las actualizaciones necesarias.Source: https://habr.com/ru/post/es382229/

All Articles