Banner de ransomware: ejecutar, sin piedad

Las pancartas “Windows está bloqueado: envíe SMS para desbloquear” y sus muchas variaciones les gusta restringir los derechos de acceso de los usuarios de Windows gratuitos. Además, a menudo las formas estándar para salir de una situación desagradable: corregir un problema desde el modo seguro, desbloquear códigos en los sitios web de ESET y DR, así como transferir el tiempo en un reloj de BIOS al futuro, no siempre funcionan.¿Realmente tiene que reinstalar el sistema o pagar ransomware? Por supuesto, puede seguir el camino más simple, pero no es mejor tratar de hacer frente a un monstruo obsesivo llamado Trojan.WinLock por nuestra cuenta y con nuestros propios recursos, especialmente porque puede tratar de resolver el problema de forma rápida y completamente gratuita.

¿Con quién estamos luchando?

Los primeros programas de ransomware se intensificaron en diciembre de 1989. Muchos usuarios recibieron disquetes que proporcionaban información sobre el virus del SIDA. Después de instalar un pequeño programa, el sistema dejó de funcionar. Para su reanimación, a los usuarios se les ofreció desembolsar. En octubre de 2007 se observó la actividad maliciosa del primer bloqueador de SMS que introdujo a los usuarios al concepto de "pantalla azul de la muerte".Trojan.Winlock (Winlocker) es un representante de una extensa familia de programas maliciosos, cuya instalación conduce a un bloqueo completo o dificultades significativas para trabajar con el sistema operativo. Utilizando la experiencia exitosa de sus predecesores y tecnologías avanzadas, los desarrolladores de Winlocker pasaron rápidamente una nueva página en la historia del fraude en Internet. Los usuarios recibieron la mayoría de las modificaciones del virus en el invierno de 2009-2010, cuando según las estadísticas, no se infectaron ni un millón de computadoras personales y computadoras portátiles. El segundo pico de actividad ocurrió en mayo de 2010. A pesar del hecho de que el número de víctimas de una generación entera de troyanos. Troyanos Winlock ha disminuido recientemente significativamente, y los padres de la idea han sido detenidos, el problema sigue siendo relevante.El número de versiones diferentes de winlockers superó los miles. En versiones anteriores (Trojan.Winlock 19, etc.), los atacantes exigieron 10 rublos para desbloquear el acceso. La ausencia de cualquier actividad del usuario después de 2 horas condujo a la eliminación automática del programa, que solo dejó recuerdos desagradables. Con el paso de los años, el apetito creció, y para desbloquear las capacidades de Windows en versiones posteriores, ya se requería 300 a 1000 rublos o más, los desarrolladores olvidaron modestamente el programa de eliminación automática.Como opciones de pago, se le ofrece al usuario SMS: pago a un número corto o una billetera electrónica en los sistemas WebMoney, Yandex Money. El factor que "alienta" a un usuario inexperto a realizar un pago es la probable visualización de sitios pornográficos, el uso de software sin licencia ... Y para aumentar la eficiencia, el atractivo del ransomware contiene amenazas de destruir datos en la computadora del usuario cuando intenta engañar al sistema.Trojan.Winlock rutas de distribución

En la mayoría de los casos, la infección ocurre debido a una vulnerabilidad del navegador. La zona de riesgo son todos los mismos recursos "para adultos". La versión clásica de la infección es un visitante de aniversario con un valioso premio. Otra forma tradicional de infección es a través de programas que se hacen pasar por instaladores acreditados, archivos autoextraíbles, actualizaciones: Adobe Flash, etc. La interfaz del troyano es colorida y variada, la técnica de enmascarar bajo las ventanas de un programa antivirus se usa tradicionalmente y la animación es menos común.Entre la variedad común de modificaciones, Trojan.Winlock se puede dividir en 3 tipos:- Pornformors o banners que son forzados solo cuando se abre la ventana del navegador.

- Banners que permanecen en el escritorio después de cerrar el navegador.

- Los banners que aparecen después de cargar el escritorio de Windows y bloquear el inicio del administrador de tareas, el acceso al editor de registro, la carga en modo seguro y, en algunos casos, el teclado.

En el último caso, para realizar un mínimo de manipulaciones simples que necesita un atacante, el usuario permanece a disposición del mouse para ingresar el código en la interfaz de la pantalla digital.Malos hábitos del troyano.

Para garantizar la distribución y la ejecución automática, los virus de la familia Trojan.Winlock modifican las claves de registro:- [... \ Software \ Microsoft \ Windows \ CurrentVersion \ Run] 'svhost' = '% APPDATA% \ svhost \ svhost.exe'- [... \ Software \ Microsoft \ Windows \ CurrentVersion \ Run] 'winlogon.exe' = '<SYSTEM 32> \ winlogon.exe'Para dificultar la detección en el sistema, el virus bloquea la visualización de archivos ocultos, lo crea y lo ejecuta:- % APPDATA% \ svhost \ svhost.exe

Lanzamientos para ejecución:- <SISTEMA 32> \ winlogon.exe

- % WINDIR% \ explorer.exe

- <SISTEMA 32> \ cmd.exe / c "" "% TEMP% \ uAJZN.bat" ""

- <SISTEMA 32> \ reg.exe AGREGAR "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run" / v "svhost" / t REG_SZ / d "% APPDATA% \ svhost \ svhost.exe" / f

Termina o intenta completar el proceso del sistema:Realiza cambios en el sistema de archivos:crea los siguientes archivos:- % APPDATA% \ svhost \ svhost.exe

- % TEMP% \ uAJZN.bat

Asigna un atributo 'oculto' para los archivos:- % APPDATA% \ svhost \ svhost.exe

Buscando ventanas:- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Tratamiento. Método 1. Hacer coincidir una combinación de códigos por detalles de pago o número de teléfono

La prevalencia y la gravedad del problema llevaron a los desarrolladores de software antivirus a buscar soluciones efectivas para el problema. Entonces, en el sitio web Dr.Web, la interfaz de desbloqueo en forma de ventana se presenta en el dominio público , donde debe ingresar el número de teléfono o la billetera electrónica utilizada para la extorsión. Ingresar los datos apropiados en la ventana (ver la figura a continuación) en presencia de un virus en la base de datos le permitirá obtener el código deseado.

Método 2. Busque el código de desbloqueo requerido por imagen en la base de datos del servicio Dr.Web

En otra página del sitio, los autores presentaron otra opción: una base de datos preparada de códigos de desbloqueo para versiones comunes de Trojan.Winlock, clasificada por imagen .El estudio antivirus ESET proporciona un servicio de búsqueda de código similar , donde Kaspersky Lab ha compilado una base de datos de casi 400,000 mil opciones de código de desbloqueo y Kaspersky Lab, que ha ofrecido no solo acceso a la base de datos de código, sino también su propia utilidad de recuperación: Kaspersky WindowsUnlocker .Método 3. Utilidades - desbloqueadores

Muy a menudo hay situaciones en las que, debido a la actividad del virus o un bloqueo del sistema, el modo seguro con soporte de línea de comandos, que permite las manipulaciones operativas necesarias, no está disponible, y la reversión del sistema por alguna razón también se vuelve imposible. En tales casos, la Solución de problemas de la computadora y el Disco de recuperación de Windows son inútiles, y debe usar las opciones de recuperación del Live CD.Para resolver la situación, se recomienda utilizar una utilidad de curación especializada, cuya imagen deberá descargarse desde un CD o una unidad USB. Para esto, se debe proporcionar la opción de arranque adecuada en el BIOS. Después de que el disco de inicio con la imagen en la configuración del BIOS tenga la máxima prioridad, el CD o la unidad flash con la imagen de la utilidad de recuperación será el primero en iniciarse.En el caso general, a menudo es posible ingresar al BIOS en una computadora portátil usando la tecla F2, en la PC DEL / DELETE, pero las teclas y sus combinaciones para la entrada pueden diferir (F1, F8, con menos frecuencia F10, F12 ..., Ctrl + Esc, Ctrl + Ins, Ctrl + Alt, Ctrl + Alt + Esc, etc.). Puede encontrar la combinación de teclas para ingresar al rastrear la información de texto en el área inferior izquierda de la pantalla en los primeros segundos de entrada. Obtenga más información sobre la configuración del BIOS y las características de varias versiones aquí .Dado que solo las últimas versiones de BIOS son compatibles con el funcionamiento del mouse, lo más probable es que tenga que mover el menú hacia arriba y hacia abajo utilizando las flechas hacia arriba y hacia abajo, los botones + +, -, F5 y F6.AntiWinLockerLiveCD

Una de las utilidades más populares y simples que hace frente de manera efectiva a los banners de ransomware: el "asesino de pancartas" AntiWinLockerLiveCD se ha ganado su reputación. Las principales funciones del programa :

Las principales funciones del programa :- Arreglando cambios a los parámetros más importantes del Sistema Operativo;

- Arreglando la presencia en el área de inicio de archivos sin firmar;

- Protección contra la sustitución de algunos archivos del sistema en Windows XP userinit.exe, taskmgr.exe;

- Protección contra el apagado por virus Administrador de tareas y Editor del registro;

- Protección del sector de arranque contra virus como Trojan.MBR.lock;

- Protección del área de sustitución de la imagen del programa por otra. Si el banner no permite que su computadora arranque, AntiWinLocker LiveCD / USB ayudará a eliminarlo en modo automático y restablecer la carga normal.

Recuperación automática del sistema :- ;

- ;

- ;

- ;

- (HiJack);

- HOSTS ;

- , (Userinit, taskmgr, logonui, ctfmon);

- (.job) AutorunsDisabled;

- Autorun.inf ;

- ( WinPE).

El tratamiento con la utilidad AntiWinLocker LiveCD no es una panacea, sino una de las formas más fáciles y rápidas de deshacerse del virus. La distribución LiveCD, incluso en su versión Lite liviana y gratuita, tiene todas las herramientas necesarias para esto: el administrador de archivos FreeCommander, que proporciona acceso a los archivos del sistema, acceso a los archivos de inicio y acceso al registro.El programa es un verdadero hallazgo para usuarios novatos, ya que le permite elegir el modo de exploración y corrección automática, durante el cual el virus y las consecuencias de su actividad se encontrarán y neutralizarán en unos minutos, prácticamente sin intervención del usuario. Después de reiniciar, la máquina estará lista para continuar trabajando en modo normal.La secuencia de acciones es extremadamente simple:Descargue el archivo AntiWinLockerLiveCD de la versión requerida a una computadora de terceros en formato ISO, inserte el CD-ROM en su unidad y luego, haga clic derecho en el archivo, seleccione "Abrir con", luego seleccione "Windows Disk Image Burner" - "Grabar" y reescribimos la imagen a un CD-ROM. El disco de arranque está listo.

- Colocamos el disco con la imagen en el disco de una PC / laptop bloqueada con parámetros de BIOS preconfigurados (ver arriba);

- Estamos esperando que la imagen del LiveCD se cargue en la RAM.

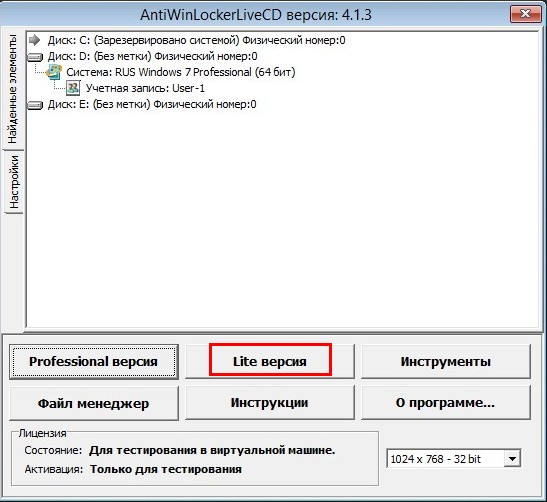

- Después de iniciar la ventana del programa, seleccione la cuenta bloqueada;

- Seleccionamos la versión Professional o Lite para el procesamiento de datos. La versión gratuita (Lite) es adecuada para resolver casi todas las tareas;

- , Windows ( ), , .

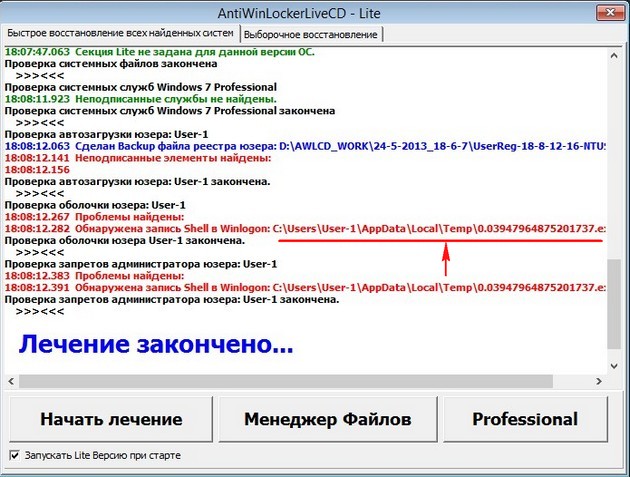

Para la pureza del experimento, puede marcar todos los elementos del menú excepto el último (restaurar el sector de arranque).Haga clic en "Iniciar" / "Iniciar tratamiento".Esperando resultados de verificación. Los archivos con problemas al final se resaltarán en rojo en la pantalla. Como esperábamos, el programa prestó especial atención a la búsqueda del virus en el ejemplo dado a sus hábitats tradicionales. La utilidad registró cambios en los parámetros de Shell que son responsables del shell gráfico del sistema operativo. Después del tratamiento y el cierre de todas las ventanas del programa en el orden inverso, presionando el botón "Salir" y reiniciando, la familiar pantalla de bienvenida de Windows recuperó su posición habitual. Nuestro problema ha sido resuelto con éxito.

Como esperábamos, el programa prestó especial atención a la búsqueda del virus en el ejemplo dado a sus hábitats tradicionales. La utilidad registró cambios en los parámetros de Shell que son responsables del shell gráfico del sistema operativo. Después del tratamiento y el cierre de todas las ventanas del programa en el orden inverso, presionando el botón "Salir" y reiniciando, la familiar pantalla de bienvenida de Windows recuperó su posición habitual. Nuestro problema ha sido resuelto con éxito. Entre las herramientas útiles adicionales del programa:

Entre las herramientas útiles adicionales del programa:- Editor de registro

- Línea de comando;

- Administrador de tareas;

- TestDisk;

- AntiSMS.

El escaneo automático mediante la utilidad AntiWinLockerLiveCD no siempre permite detectar un bloqueador.Si la limpieza automática no funciona, siempre puede aprovechar el Administrador de archivos marcando las rutas C: o D: \ Documentos y configuraciones \ Nombre de usuario \ Configuración local \ Temp (para Windows XP) y C: o D: \ Usuarios \ Nombre Usuario \ AppData \ Local \ Temp (para Windows 7). Si el banner se registra al inicio, es posible analizar los resultados del escaneo en modo manual, lo que le permite desactivar los elementos de inicio. Trojan.Winlock, como regla, no cava demasiado profundamente, y es bastante predecible. Todo lo que se necesita para recordarle su lugar es un par de buenos programas y consejos, y, por supuesto, prudencia en el ciberespacio ilimitado.

Trojan.Winlock, como regla, no cava demasiado profundamente, y es bastante predecible. Todo lo que se necesita para recordarle su lugar es un par de buenos programas y consejos, y, por supuesto, prudencia en el ciberespacio ilimitado.Prevención

¡Puramente no donde limpian a menudo, sino donde no tiran basura! - Cierto, pero en el caso de un troyano divertido, ¡como nunca antes! Para minimizar la probabilidad de infección, debe cumplir con algunas reglas simples y bastante factibles.Piense en una contraseña para la cuenta de administrador más complicada, que no permitirá que un malware directo la recupere utilizando el método de búsqueda más simple.En la configuración del navegador, marque la opción para borrar el caché después de la sesión, prohibir la ejecución de archivos de las carpetas temporales del navegador, etc.Siempre tenga un disco de tratamiento / unidad flash LiveCD (LiveUSB), grabado desde un recurso confiable (torrent).Guarde el disco de instalación con Windows y recuerde siempre dónde está. A la hora "H" de la línea de comandos, puede restaurar los archivos vitales del sistema a su estado original.Cree un punto de control de recuperación al menos cada dos semanas.Ejecute cualquier software dudoso: grietas, keygen, etc., ejecute en una PC virtual (VirtualBox, etc.). Esto brindará la oportunidad de reparar fácilmente segmentos dañados utilizando el shell de PC virtual.Realice copias de seguridad en medios externos regularmente. Prohibir escribir archivos en programas dudosos.¡Buena suerte en sus esfuerzos y solo reuniones agradables y, lo más importante, seguras!Epílogo del equipo de iCoverEsperamos que la información proporcionada en este material sea útil para los lectores del blog de iCovery ayudará a hacer frente al problema descrito en cuestión de minutos sin mucha dificultad. También esperamos que en nuestro blog encuentre muchas cosas útiles e interesantes, pueda familiarizarse con los resultados de pruebas y exámenes únicos de los últimos dispositivos, encontrar respuestas a las preguntas más apremiantes, cuya solución a menudo se requería ayer). Source: https://habr.com/ru/post/es382627/

All Articles