Quadrocopter enseñó a encontrar redes y dispositivos vulnerables a gran altitud

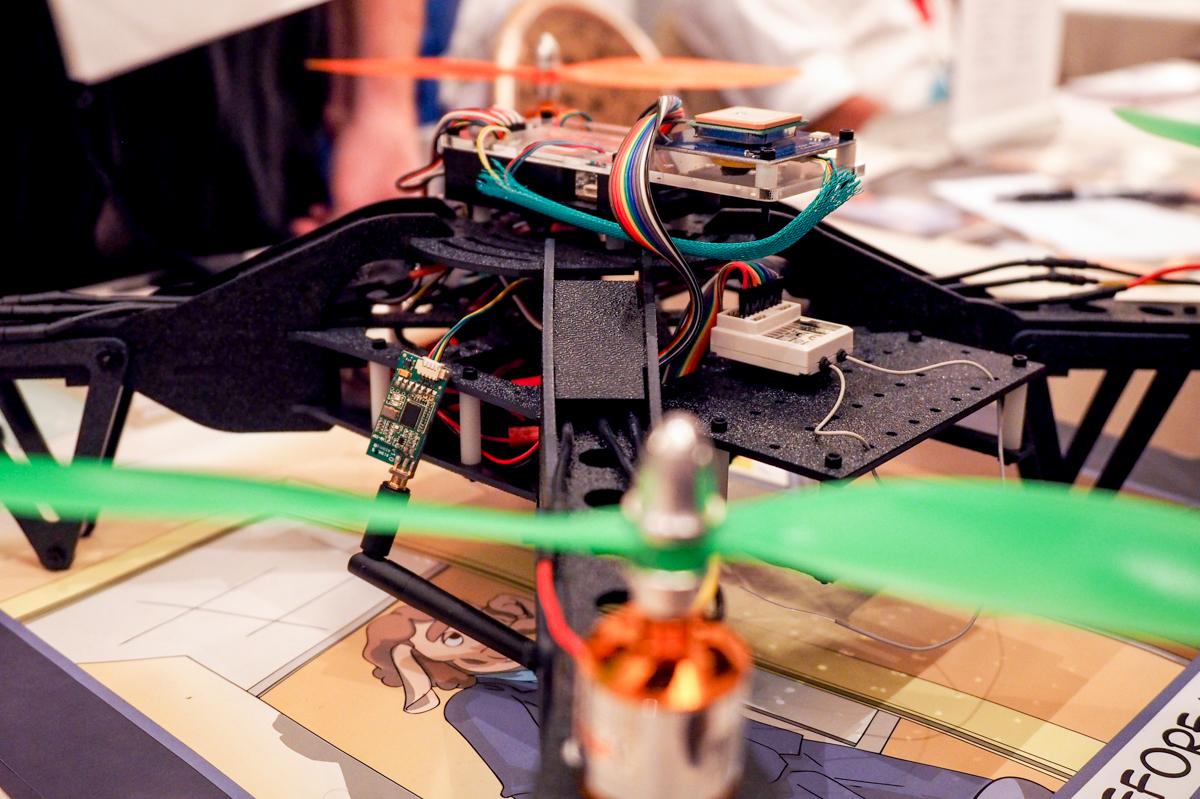

El trabajo habitual de un especialista en seguridad de la información es encontrar formas de comprometer la red de su propia empresa, para saber con qué debe lidiar. Los profesionales utilizan una gran cantidad de métodos para su trabajo. Uno de ellos está lanzando un quadrocopter con el correspondiente "relleno" de hardware y software. Entonces, el quadrocopter de Asalto Aéreo está equipado con un sistema Raspberry Pi con Kali Linux . Esta es una distribución utilizada para llevar a cabo varias pruebas de redes y dispositivos de seguridad.Dicho dron, que se eleva en el aire, se dedica a la búsqueda de dispositivos y redes que puedan ser pirateados. Toda esta información se transmite al operador en la Tierra. El dispositivo se basa en Open Source (tanto software como hardware), por lo que cualquier otra persona o grupo de especialistas con experiencia relevante puede restaurar su diseño.El hardware de Asalto aéreo también incluye GPS, por lo que el dron recuerda dónde el dispositivo o la red era susceptible de piratería. El dispositivo puede funcionar a grandes alturas, llegando a oficinas ubicadas en rascacielos y escaneando redes y dispositivos de red en dichos edificios. Pueden ser locales con equipos de red, donde prácticamente no hay personas, y en una situación normal no es fácil llegar allí.A pesar de que el dron está destinado exclusivamente a la investigación, existe la posibilidad de que alguien pueda usar dicho dispositivo para otro propósito, por ejemplo, robar información de una persona o empresa. Si crees que la red ubicada en el piso 30 es físicamente inaccesible para los atacantes, piénsalo de nuevo. El costo del helicóptero es de aproximadamente $ 2500, y estará disponible en unos días en el Muro de las Ovejas .En general, después de leer este material, si está trabajando en la oficina, mire por la ventana: ¿qué sucede si un quadcopter que se encuentra fuera de la ventana ya ha encontrado una vulnerabilidad en la red corporativa de su empresa?

El trabajo habitual de un especialista en seguridad de la información es encontrar formas de comprometer la red de su propia empresa, para saber con qué debe lidiar. Los profesionales utilizan una gran cantidad de métodos para su trabajo. Uno de ellos está lanzando un quadrocopter con el correspondiente "relleno" de hardware y software. Entonces, el quadrocopter de Asalto Aéreo está equipado con un sistema Raspberry Pi con Kali Linux . Esta es una distribución utilizada para llevar a cabo varias pruebas de redes y dispositivos de seguridad.Dicho dron, que se eleva en el aire, se dedica a la búsqueda de dispositivos y redes que puedan ser pirateados. Toda esta información se transmite al operador en la Tierra. El dispositivo se basa en Open Source (tanto software como hardware), por lo que cualquier otra persona o grupo de especialistas con experiencia relevante puede restaurar su diseño.El hardware de Asalto aéreo también incluye GPS, por lo que el dron recuerda dónde el dispositivo o la red era susceptible de piratería. El dispositivo puede funcionar a grandes alturas, llegando a oficinas ubicadas en rascacielos y escaneando redes y dispositivos de red en dichos edificios. Pueden ser locales con equipos de red, donde prácticamente no hay personas, y en una situación normal no es fácil llegar allí.A pesar de que el dron está destinado exclusivamente a la investigación, existe la posibilidad de que alguien pueda usar dicho dispositivo para otro propósito, por ejemplo, robar información de una persona o empresa. Si crees que la red ubicada en el piso 30 es físicamente inaccesible para los atacantes, piénsalo de nuevo. El costo del helicóptero es de aproximadamente $ 2500, y estará disponible en unos días en el Muro de las Ovejas .En general, después de leer este material, si está trabajando en la oficina, mire por la ventana: ¿qué sucede si un quadcopter que se encuentra fuera de la ventana ya ha encontrado una vulnerabilidad en la red corporativa de su empresa?Source: https://habr.com/ru/post/es383121/

All Articles