Hackear una planta de energía nuclear es mucho más fácil de lo que piensas.

2007 es un intento exitoso de desactivar el generador de entrenamiento de una planta de energía. 2010 es un ciberataque a gran escala en centrifugadoras en Irán. 2013 es una actividad récord de piratas informáticos en las instalaciones de infraestructura de EE. UU. 2015 es un enfoque especial en las amenazas al sector energético de EE. UU. En la Estrategia nacional de Ciberseguridad. Parece que las posibilidades de cambiar la historia de acuerdo con su escenario entre los e-sportsmen del juego están creciendo cada año. Lea sobre cuán reales son los temores y qué medidas se están tomando para prevenir una catástrofe controlada. La relevancia del problema de los ciberatacantes que atacan instalaciones de energía de importancia nacional se enfatizó especialmente en la última conferencia de Black Hat, celebrada en los Estados Unidos a principios de agosto de 2015. Marina Krotofil, Consultora Senior, ENCS (Red Europea para la Seguridad Cibernética - Centro Europeo de Información sobre Ciberseguridad) hizo una presentación. Es su modelo preliminar de simulación de ataques de piratas informáticos en plantas de energía que el Instituto de Estándares y Tecnología de EE. UU. (NIST) usa hoy para desarrollar contramedidas contra las amenazas cibernéticas.Jason Larsen, un consultor líder en seguridad cibernética en IOActive, preparó su informe y describió las posibles ubicaciones y direcciones de los ataques a las instalaciones de infraestructura energética existentes.

La relevancia del problema de los ciberatacantes que atacan instalaciones de energía de importancia nacional se enfatizó especialmente en la última conferencia de Black Hat, celebrada en los Estados Unidos a principios de agosto de 2015. Marina Krotofil, Consultora Senior, ENCS (Red Europea para la Seguridad Cibernética - Centro Europeo de Información sobre Ciberseguridad) hizo una presentación. Es su modelo preliminar de simulación de ataques de piratas informáticos en plantas de energía que el Instituto de Estándares y Tecnología de EE. UU. (NIST) usa hoy para desarrollar contramedidas contra las amenazas cibernéticas.Jason Larsen, un consultor líder en seguridad cibernética en IOActive, preparó su informe y describió las posibles ubicaciones y direcciones de los ataques a las instalaciones de infraestructura energética existentes.¿Donde duele?

Hay muchas oportunidades para entregar un ataque de información masiva con consecuencias fatales para un objeto de energía, como lo mostró el informe de Jason.Una de ellas es una técnica de golpe de ariete, que se puede utilizar para desactivar los componentes clave de una planta de energía. El efecto de golpe de ariete se logra gracias al comando de atornillado de la válvula síncrono y muy rápido.Es posible deshabilitar un objeto utilizando la rotación de engranaje no sincronizada o bombeando líquido caliente a un recipiente con su posterior cierre instantáneo. En el último caso, cuando el líquido se enfría, se forma un vacío, que deforma el recipiente con consecuencias catastróficas.Una forma alternativa es desactivar el sistema de suministro de agua para los aires acondicionados que proporcionan refrigeración en las habitaciones con equipos de servidor. La falla en la operación normal del sistema de enfriamiento implica una falla de los servidores, proporcionando control y automatización de todos los procesos de producción.Todas las vulnerabilidades enumeradas fueron y siguen siendo relevantes, ya que la documentación del proyecto y los protocolos reglamentarios de los dispositivos industriales con respecto a los datos y sistemas de control SCADA (Protocolo de control industrial) no proporcionan NINGÚN mecanismo para la autenticación y verificación de los comandos de control recibidos.El proyecto Aurora (2007) demostró perfectamente en qué se puede convertir este tipo de "no contabilizado". Como parte de un experimento en el Laboratorio Nacional de Idaho, se suponía que los piratas informáticos desactivaban la central eléctrica del centro de entrenamiento. Puedes juzgar qué tan exitoso fue el intento tú mismo:Las consecuencias de un ataque de piratas informáticos, acompañadas de una falla de la bomba y el generador, se parecen a esto.STUXNET y las centrifugadoras nucleares iraníes

Un ejemplo que demuestra claramente la vulnerabilidad de las instalaciones de energía nuclear existentes es el conocido gusano informático STUXNET, cuyo objetivo en 2010 fueron las centrífugas nucleares iraníes. Como resultado del ataque, por primera vez en la historia, los piratas informáticos lograron realizar una reprogramación a gran escala de las instalaciones industriales mediante el envío de comandos falsos y maliciosos utilizando vulnerabilidades en el sistema de seguridad de la consola de control en el PLC de Siemens.La singularidad del desarrollo de los hackers fue que, por primera vez en la historia de los ciberataques, el virus pudo destruir la infraestructura del objeto a nivel físico. Según una versión, STUXNET es un producto creado por especialistas de los servicios especiales de Estados Unidos e Israel para enterrar las esperanzas del proyecto nuclear de Irán. Como evidencia, se menciona la palabra MYTRUS contenida en el código del gusano. Además, la huella del autor se puede ver en la fecha codificada el 9 de mayo de 1979, el día de la ejecución del famoso industrial iraní de origen judío Habib Elganyan. Según Marina Krotofil, se conocen al menos dos métodos para superar todo el complejo de protección de TI, incluidas las contraseñas y el cifrado, seguidos de un acceso sin trabas al sistema de control de procesos en las centrales eléctricas. Otra forma de tomar el control de la estación es transferir datos pseudo-confiables a los operadores con todas las consecuencias resultantes.Krotofil habló en detalle sobre posibles problemas en las instalaciones químicas en su discurso en la conferencia de piratas informáticos de 2014 (Chaos Communications Congress (31C3)), presentando un informe con el elocuente título "Este maldito proceso químico vulnerable".Un video detallado de 50 minutos de Marina en una traducción accesible sobre el problema señalado se puede ver en el video:

Según Marina Krotofil, se conocen al menos dos métodos para superar todo el complejo de protección de TI, incluidas las contraseñas y el cifrado, seguidos de un acceso sin trabas al sistema de control de procesos en las centrales eléctricas. Otra forma de tomar el control de la estación es transferir datos pseudo-confiables a los operadores con todas las consecuencias resultantes.Krotofil habló en detalle sobre posibles problemas en las instalaciones químicas en su discurso en la conferencia de piratas informáticos de 2014 (Chaos Communications Congress (31C3)), presentando un informe con el elocuente título "Este maldito proceso químico vulnerable".Un video detallado de 50 minutos de Marina en una traducción accesible sobre el problema señalado se puede ver en el video:El caos controlado está más cerca que nunca

Jason Larsen está convencido de que uno de los signos indirectos, pero elocuentes, de la preparación a gran escala de los piratas informáticos para un ataque a las centrales nucleares son las pequeñas desviaciones observadas en los procesos de rutina. Así es como se comportan los sistemas sometidos a pruebas de sensibilidad, la velocidad de ejecución del comando de calentamiento del reactor y el comando de cerrar la válvula crítica. Larsen está seguro de que los piratas informáticos se están preparando más que seriamente y mejorando sistemáticamente su arsenal destructivo.Según Krotofil, la introducción incluso de la protección informática más avanzada no garantiza una solución al problema. Un programa integral ayudará a aumentar radicalmente la seguridad de las centrales nucleares, lo que implica:- Mejora de los sistemas de seguridad de TI.

- , .

- , .

2015

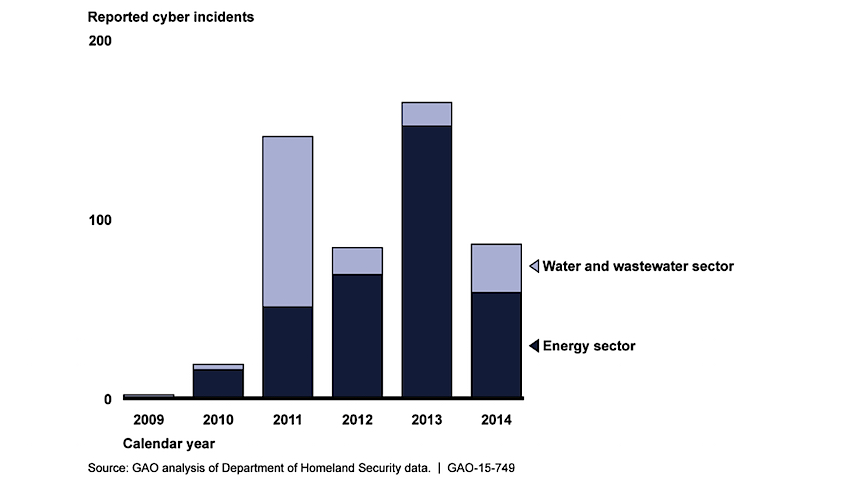

En un informe analítico proporcionado por la Oficina de Auditoría de EE. UU. Al Congreso, los expertos insisten en fortalecer la sostenibilidad de la infraestructura energética del Departamento de Defensa de EE. UU., Monitoreando y compartiendo activamente la información técnica actual con la agencia responsable de la ciberseguridad.De acuerdo con la Estrategia de Ciberseguridad actualizada, que se introdujo en abril de 2015, las instalaciones industriales SCADA, las redes centralizadas del complejo energético y el complejo de viviendas y servicios comunales del país cayeron hoy en la categoría de instalaciones de alto riesgo.Traemos a su atención una curiosa estadística de la Cámara de Contabilidad de los Estados Unidos sobre "incidentes cibernéticos", que tuvo lugar de 2009 a 2014.

El Proyecto Aurora y sus implicaciones

La situación paradójica de 2014 con el Departamento de Seguridad Nacional de los Estados Unidos merece especial atención. Como parte de la Ley de Libertad de Información recientemente adoptada, se envió una solicitud al Ministerio de Seguridad para obtener información sobre los resultados de la investigación de la operación Aurora relacionada con el ataque masivo en las cuentas de usuario de Google. Como resultado de la completa similitud entre los nombres del proyecto y el nombre del proyecto Aurora, que se llevó a cabo para simular un ataque de piratas informáticos en una planta de energía (ver arriba) y la supervisión del personal, los datos sobre los resultados de la investigación de dos experimentos se mezclaron. Entonces, en el modo de acceso, estaba todo el análisis interno del proyecto. Y esto es más de 800 páginas que contienen información sobre la vulnerabilidad de las centrales eléctricas y las instalaciones de suministro de agua a escala nacional.Además de la narrativa, el paquete de información contenía 3 diapositivas que ilustran claramente qué y cómo debe desactivarse para causar el máximo daño a la infraestructura estadounidense. Y es difícil imaginar un mejor regalo para los hackers.Después de analizar la información específica del sector disponible y de referirnos a la opinión de los principales expertos en ciberseguridad en relación con el incidente, podemos llegar a una conclusión decepcionante: si antes pudiéramos discutir la posibilidad fundamental de un ataque de piratas informáticos en plantas de energía nuclear u otros objetos de importancia nacional, hoy la pregunta parece más prosaica y difícil: cuándo y dónde tendrá lugar.Estimados lectores, les recordamos que están leyendo el blog iCover, un lugar donde puedes obtener buenos consejos? experiencia en el mundo de los gadgets y solo información actualizada e interesante. Y, por supuesto, no olvides suscribirte a nuestras rúbricas y prometemos que no será aburrido. Source: https://habr.com/ru/post/es384557/

All Articles