Mozilla: Error sec_error_unknown_issuer (pensamientos en voz alta)

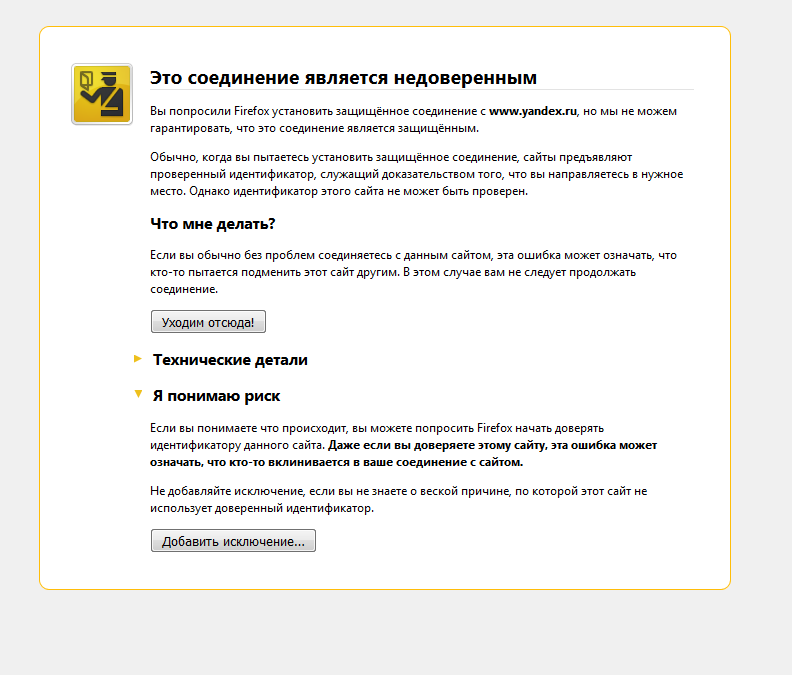

Esta mañana, después de una taza de café con chocolate caliente , se me ocurrió la idea de cambiar mi navegador Chrome habitual a Firefox. La razón de esto probablemente no fue el café, sino la desaceleración anormal de mi navegador recientemente. Después del primer lanzamiento, introduzco traicioneramente "google.ru" en la barra de direcciones y veo el siguiente error: El navegador ni siquiera da derecho a ignorar el error. Por costumbre, lo primero que hice fue mirar la fecha y la hora. Después de asegurarse de que las configuraciones de tiempo en la computadora estaban configuradas correctamente, cambió a otro recurso yandex.ru: las

El navegador ni siquiera da derecho a ignorar el error. Por costumbre, lo primero que hice fue mirar la fecha y la hora. Después de asegurarse de que las configuraciones de tiempo en la computadora estaban configuradas correctamente, cambió a otro recurso yandex.ru: las cosas estaban un poco mejor aquí, Firefox ya ofrece agregar el certificado al repositorio de confianza. Aquí tuve que encender el cerebro, porque Utilizo activamente el servicio Yandex.Money y cualquier fuga es importante para mí. En primer lugar, decidí comprobar qué es exactamente lo que no le gusta al navegador del certificado:

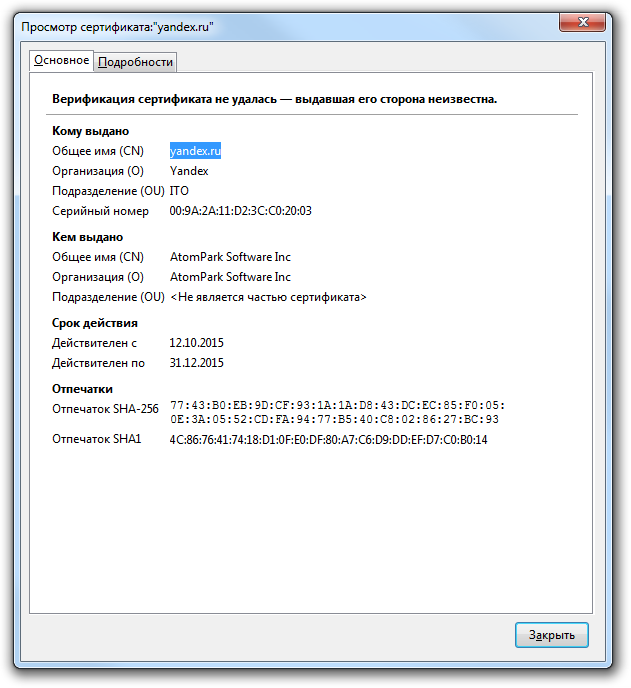

cosas estaban un poco mejor aquí, Firefox ya ofrece agregar el certificado al repositorio de confianza. Aquí tuve que encender el cerebro, porque Utilizo activamente el servicio Yandex.Money y cualquier fuga es importante para mí. En primer lugar, decidí comprobar qué es exactamente lo que no le gusta al navegador del certificado: no hay confianza en la parte que emitió el certificado. Y esa imagen en todos los recursos donde se utiliza una conexión HTTPS segura.

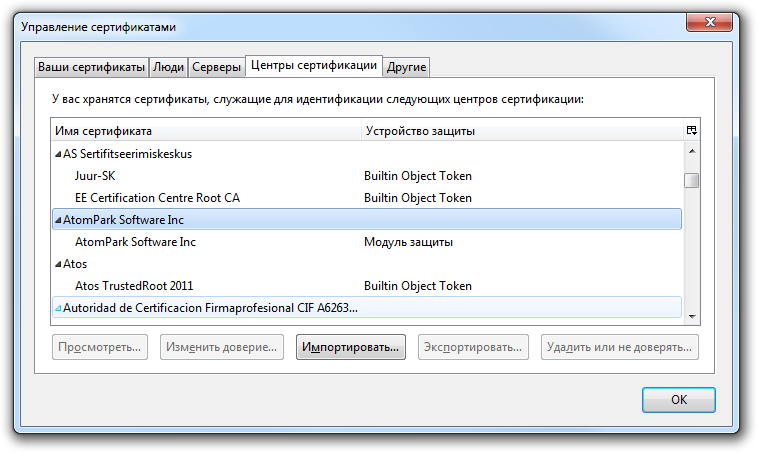

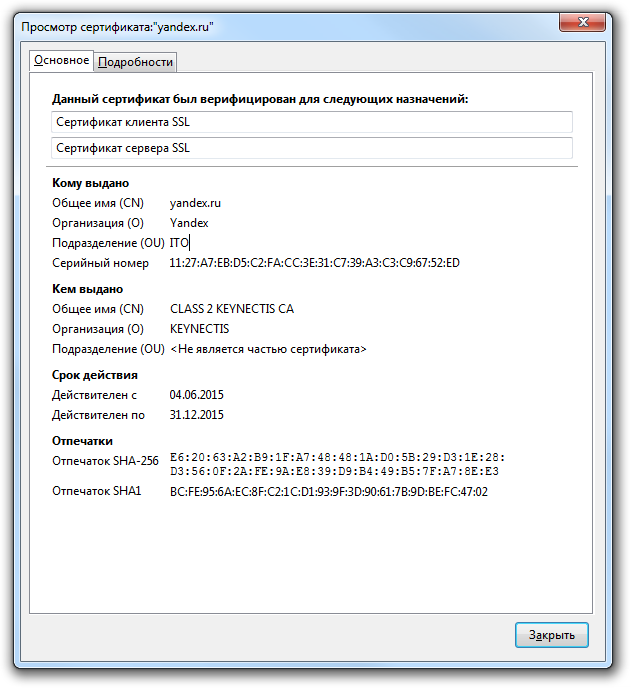

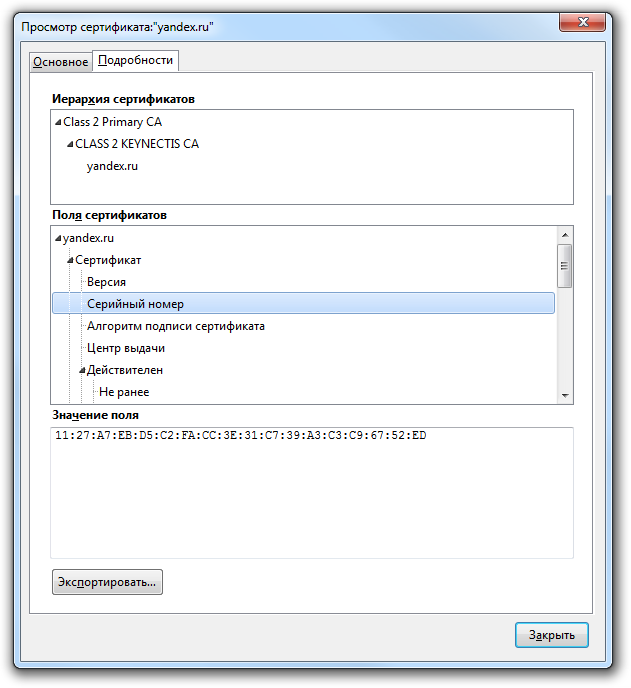

no hay confianza en la parte que emitió el certificado. Y esa imagen en todos los recursos donde se utiliza una conexión HTTPS segura.Mucha teoría:Para usar un canal de comunicación encriptado, su navegador usa el protocolo SSL (o TLS) (HTTPS lo usa), el cual, a su vez, usa un certificado de autenticación. Este certificado almacena información tanto para cifrar datos como para identificar el servidor WEB al que está accediendo. Además de toda la otra información almacenada en el certificado (tipo de cifrado, nombres alternativos, etc.), estamos interesados en una clave pública que resuelva el problema # 1: cifrado en redes abiertas e información sobre el centro que emitió este certificado, que resuelve el problema # 2 - Confianza en la clave pública.Lo describiré con ejemplos.Escenario 1:1. El servicio Yandex quiere organizar un canal de comunicación seguro con sus usuarios y genera un par de claves (públicas y privadas) para esto.2. Como cliente del servicio Yandex, recibo una clave pública de él y cifro todos sus datos con él. Al mismo tiempo, estoy seguro de que solo el propietario de la clave privada puede leer los datos, en nuestro caso, el propietario es el servicio Yandex.Por lo tanto, el servicio Yandex resuelve el problema de cifrado en redes abiertas.Pero, ¿qué pasa si un virus troyano se interpone entre usted y el servicio Yandex (por ejemplo, como un servidor proxy de transferencia) ... ???Escenario 2:1. El troyano recibe la clave pública del servicio Yandex.2. El troyano genera un par de sus claves y le transfiere la parte abierta en nombre del servicio Yandex.3. Todos los mensajes dirigidos a usted por el servicio Yandex son interceptados y descifrados por el troyano, y el troyano, a su vez, cifra estos datos con la clave de Yandex y se los transfiere. Aquí es donde surge el problema 2, es decir, el problema de confiar en la clave pública .Este problema lo resuelve un tercero en el que confían tanto el servicio Yandex como el cliente. En este caso, el registro señalaba a AtomPark Software Inc, que emitió el mismo certificado de autenticidad al servicio Yandex.Volvamos a mi certificado y asegurémonos de confiar en un tercero. En el campo Nombre común (CN) del grupo Emitido por hay una entrada de AtomPark Software Inc. El primer signo de confianza para esta autoridad de certificación es la presencia de su certificado raíz en el almacén de confianza. En Mozille, esta lista se puede abrir así: Configuración-> Avanzado-> Certificados-> Ver certificados-> Autoridades de certificación. Encontré un certificado por su nombre: a primera vista, todo está en orden. Decidí verificar las huellas digitales de los certificados SHA1. Subí a la jerarquía y vi lo siguiente:

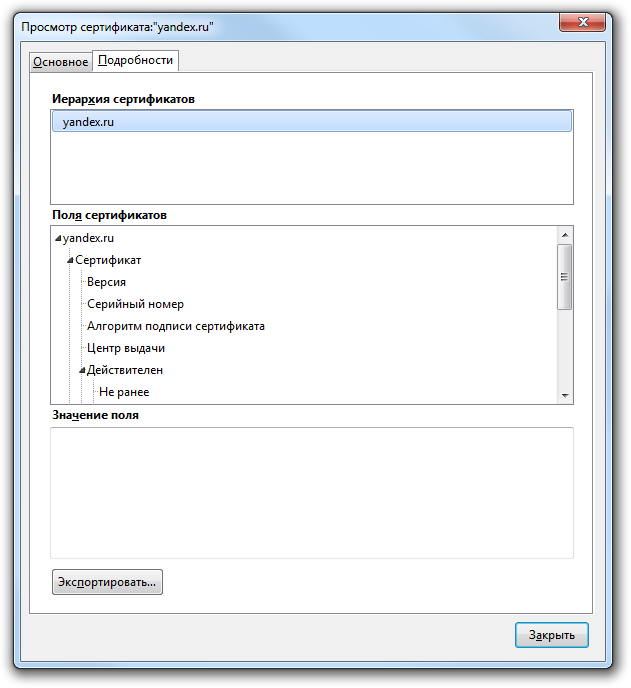

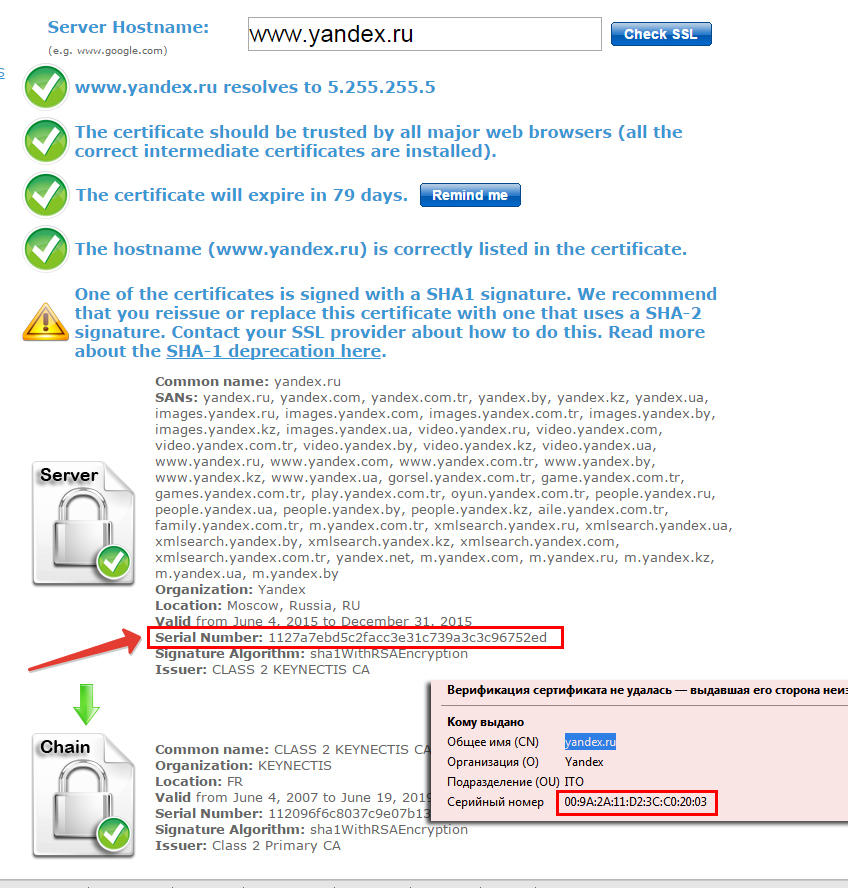

a primera vista, todo está en orden. Decidí verificar las huellas digitales de los certificados SHA1. Subí a la jerarquía y vi lo siguiente: En la jerarquía de certificados, el certificado raíz es el certificado en sí (autofirmado).Para finalmente asegurarse de que se trata de un certificado no válido, desde un navegador Chrome realizó la verificación en línea del certificado actual sslshopper.comy comprobé los números de serie:

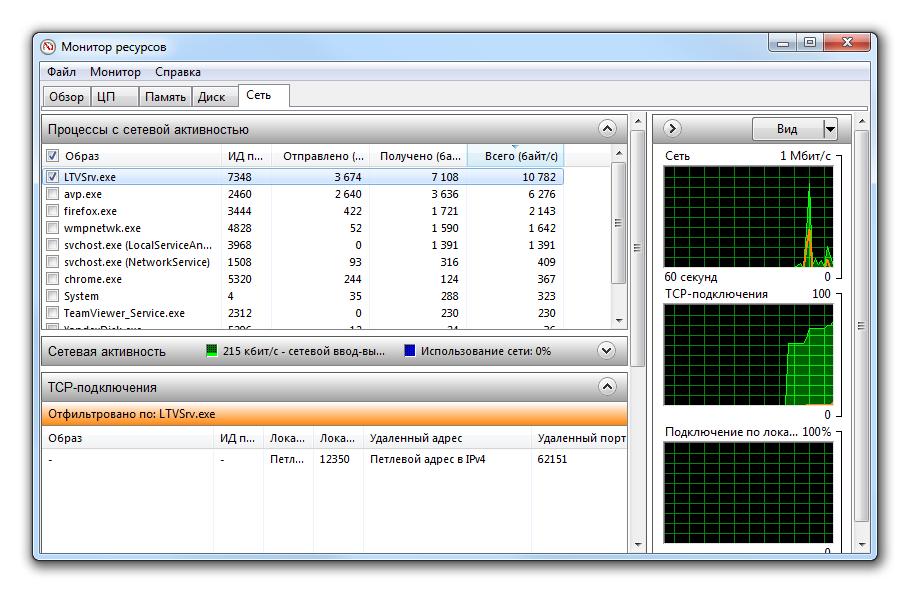

En la jerarquía de certificados, el certificado raíz es el certificado en sí (autofirmado).Para finalmente asegurarse de que se trata de un certificado no válido, desde un navegador Chrome realizó la verificación en línea del certificado actual sslshopper.comy comprobé los números de serie: ahora era necesario encontrar este troyano. Todo estaba limpio en la configuración del proxy, y el antivirus no dio ningún resultado. Ingresé a la supervisión de la red y noté cierta aplicación que estaba activa cada vez que accedía a los servicios web:

ahora era necesario encontrar este troyano. Todo estaba limpio en la configuración del proxy, y el antivirus no dio ningún resultado. Ingresé a la supervisión de la red y noté cierta aplicación que estaba activa cada vez que accedía a los servicios web: el primer enlace en Internet reveló todos los mapas. Resultó que recientemente nuestra gerencia hizo algunas enmiendas a la política para proteger la información confidencial. Se decidió instalar el programa StaffCop para todo el personal, que monitorea las actividades de los empleados. Después de deshabilitar este servicio, no solo se resolvieron los problemas con los certificados, sino también con mi navegador Chrome principal. A pesar de la gran descripción, de hecho, el problema se resolvió muy rápidamente, y espero que la secuencia de mis acciones ayude a alguien.Y finalmente, cómo deberían ser los certificados "correctos":

el primer enlace en Internet reveló todos los mapas. Resultó que recientemente nuestra gerencia hizo algunas enmiendas a la política para proteger la información confidencial. Se decidió instalar el programa StaffCop para todo el personal, que monitorea las actividades de los empleados. Después de deshabilitar este servicio, no solo se resolvieron los problemas con los certificados, sino también con mi navegador Chrome principal. A pesar de la gran descripción, de hecho, el problema se resolvió muy rápidamente, y espero que la secuencia de mis acciones ayude a alguien.Y finalmente, cómo deberían ser los certificados "correctos":

Source: https://habr.com/ru/post/es385219/

All Articles