Red insegura: error de programación

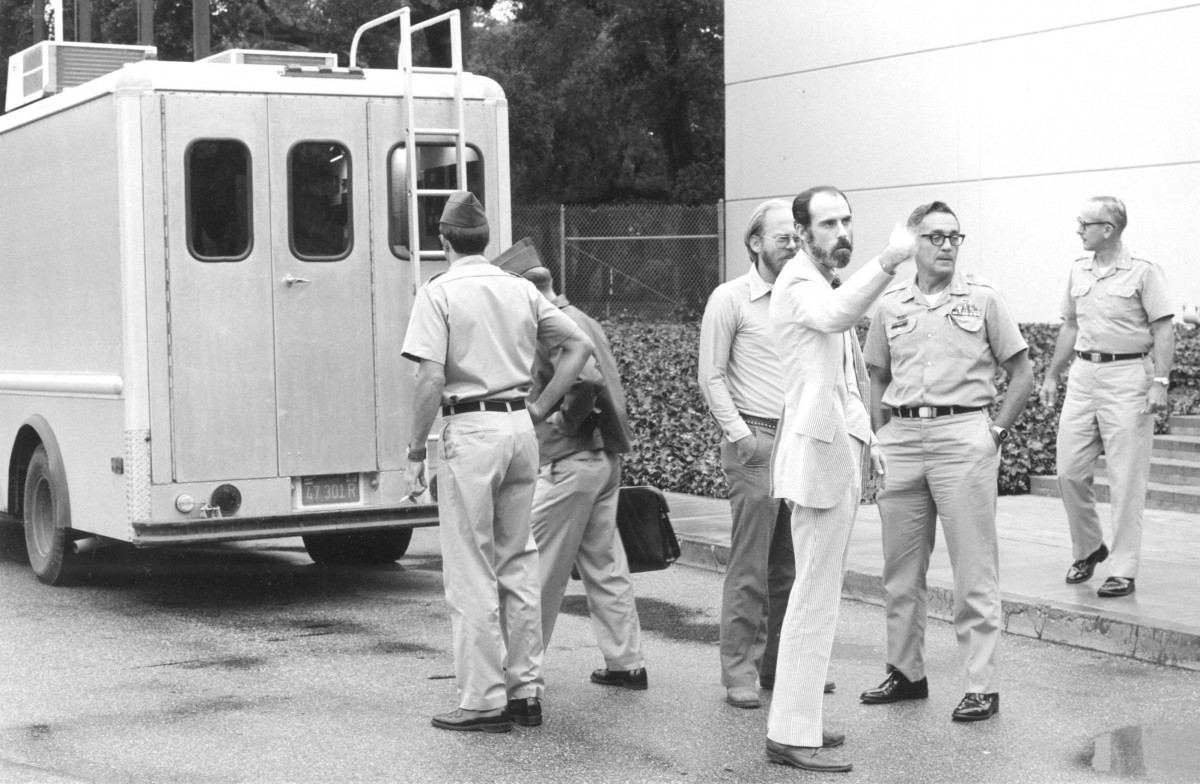

El 29 de octubre de 1969, se realizó el primer intento de comunicación entre dos computadoras remotas.David D. Clark, un científico del MIT cuyo aura de sabiduría le valió el apodo de "Albus Dumbledore", recuerda muy bien cuando se encontró con el lado oscuro de Internet. Dirigió una reunión de ingenieros de redes cuando recibió la noticia de la propagación de un peligroso gusano informático (el primer virus extendido).Uno de los ingenieros que trabajaba para una empresa informática líder se responsabilizó del error de seguridad del que se aprovechó el gusano. El ingeniero dijo con voz cambiante: "Maldición, pensé que solucioné este error".Pero cuando el ataque en noviembre de 1988 comenzó a deshabilitar miles de computadoras y la factura de su daño comenzó a llegar a millones, quedó claro que el problema no era un error de una persona. El gusano utilizó la esencia misma de Internet, una conexión rápida, abierta y sin obstáculos, para transferir código malicioso a través de redes diseñadas para transmitir archivos o correos electrónicos inofensivos.Décadas después, se gastaron millones en seguridad informática, pero las amenazas solo crecen cada año. Los piratas informáticos pasaron de simples ataques a computadoras a amenazas para el sector real: bancos, vendedores, servicios gubernamentales, estudios de Hollywood y, desde allí, sistemas críticos como represas, plantas de energía y aviones no están lejos de allí.En retrospectiva, este desarrollo de eventos parece inevitable, pero sorprendió a quienes nos dieron la red en su forma actual. Los científicos, después de pasar años desarrollando Internet, no podían imaginar cuán popular y necesario se volvería. Y nadie imaginó que estaría disponible para casi todos para su uso con fines útiles y perjudiciales."No es que no pensemos en la seguridad", recuerda Clark. "Sabíamos que había personas en las que no se podía confiar, y creíamos que podíamos excluirlas".Fue un grave error. Desde una comunidad en línea de varias docenas de investigadores, Internet se ha convertido en un sistema al que tienen acceso 3.000 millones de personas. Mucha gente vivía en todo el planeta en el año 1960, en un momento en que los pensamientos sobre la creación de una red informática acababan de comenzar a aparecer.Los desarrolladores de redes se centraron en cuestiones técnicas y la necesidad de una transferencia de información confiable y rápida. Prevían que las redes debían protegerse de posibles intrusiones o amenazas militares, pero no que Internet debía protegerse de los propios usuarios, que en algún momento comenzarían a atacarse entre sí."No pensamos en cómo romper específicamente el sistema", dijo Vinton G. Cerf, un vicepresidente de Google bien cuidado pero entusiasmado que desarrolló componentes clave de la Web en los años 70 y 80. "Ahora, por supuesto, podemos argumentar que esto era necesario, pero la tarea de lanzar este sistema no era trivial en sí misma".Las personas que se encuentran en los orígenes de la red, la generación de sus fundadores, están disgustadas con las declaraciones de que de alguna manera podrían prevenir su estado inseguro hoy. Como si los diseñadores de carreteras fueran responsables del robo en las carreteras, o los arquitectos, del robo en las ciudades. Argumentan que los crímenes y la agresión en línea son manifestaciones de la naturaleza humana que no se pueden evitar, y que es imposible defenderse de ellos por medios técnicos."Creo que dado que hoy no conocemos la solución a estos problemas, es estúpido pensar que podríamos resolverlos hace 30-40 años", dijo David H. Crocker, quien comenzó a trabajar en redes de computadoras a principios de los 70. e involucrado en el desarrollo del correo electrónico.Pero el ataque de 1988 de Morris Worm, llamado así por su autor, Robert T. Morris, estudiante de la Universidad de Cornell, fue una alarma para los arquitectos de Internet. Llevaron a cabo su trabajo en un momento en que no había teléfonos inteligentes, cafés de Internet o incluso la popularidad generalizada de las computadoras personales. Como resultado del ataque, experimentaron ira, porque uno de ellos quería dañar el proyecto que crearon, y ansiedad, porque Internet era muy vulnerable.Cuando se transmitió un informe en el canal NBC Today sobre el motín de un gusano informático, quedó claro que Internet, junto con sus problemas, surgiría de un mundo ideal de científicos e ingenieros. Como Surf recordó: "un grupo de geeks que no tenían intención de destruir la red".Pero fue demasiado tarde. Los fundadores de Internet ya no lo controlaban, nadie lo controlaba. Las personas con malas intenciones pronto descubrirán que Internet es perfecto para sus propósitos, permitiéndole encontrar formas rápidas, fáciles y baratas de llegar a todos y a todo a través de la red. Y pronto esta red cubrirá todo el planeta. David Clark en MIT Lab

David Clark en MIT LabPreparativos de guerra nuclear

La idea de Internet era que los mensajes se pueden dividir en pedazos, enviar a través de la red mediante una secuencia de transmisiones y volver a ensamblar en el lugar de recepción, de manera rápida y eficiente. Los historiadores atribuyen las primeras ideas en este campo al científico galés Donald W. Davies y al ingeniero estadounidense Paul Baran, que querían convencer a su pueblo de la posibilidad de una guerra nuclear.Baran describió sus ideas en un artículo histórico en 1960, mientras trabajaba en el centro de investigación Rand Corp. Escribió que la amenaza de guerra se cernía sobre el planeta, pero las personas tienen el poder de hacer mucho para minimizar sus consecuencias.Una de las tareas era crear un sistema confiable de mensajes redundantes que pudiera funcionar después del "bombardeo soviético" y permitir a los sobrevivientes ayudarse mutuamente, mantener un gobierno democrático y pasar a un contraataque. Esto, según Baran, "ayudaría a los sobrevivientes de esta masacre a sacudirse las cenizas y restaurar rápidamente la economía".Las fantasías de Davis eran más pacíficas. En ese momento, las computadoras eran hipopótamos grandes y caros del tamaño de una habitación. Necesitaban poder atender a varios usuarios al mismo tiempo, pero para esto necesitaban mantener constantemente costosas líneas telefónicas en modo de conexión, incluso cuando había largos períodos de silencio en ellas.Davis, a mediados de los años 60, sugirió que sería más fácil cortar los datos en pedazos y enviarlos de aquí para allá en modo continuo, permitiendo que varios usuarios usen la misma línea telefónica mientras tienen acceso simultáneo a una computadora. Davis incluso construyó una pequeña red en el Reino Unido para ilustrar su idea.Estas dos fantasías, una sobre la guerra, la otra sobre el mundo, trabajaron juntas para avanzar a Internet desde el concepto hasta el prototipo, y luego a la realidad.La principal organización que impulsó el desarrollo de Internet fue la Agencia de Proyectos de Investigación Avanzada de los Estados Unidos (ARPA), creada en 1958 en respuesta al lanzamiento del primer satélite artificial de la Tierra desde la URSS, y alimentada por los temores sobre el retraso en el campo científico.Diez años después, ARPA comenzó a trabajar en una red informática innovadora y contrató a científicos de las mejores universidades del país. Este grupo formó el núcleo colegiado de los fundadores de Internet.En el momento del primer vínculo entre las universidades de California y Utah en 1969, los objetivos eran modestos: era un proyecto de investigación puramente científico. Los usuarios de ARPANET, el antepasado de Internet, intercambiaron mensajes, archivos y recibieron acceso remoto a las computadoras.Sería necesario tener un don extraordinario de previsión, según la historiadora de tecnología Janet Abbeit, para que las personas al comienzo del desarrollo de Internet puedan comprender los problemas de seguridad que surgieron años más tarde cuando Internet ocupó un lugar central en la economía, la cultura y los conflictos de todo el mundo. En Internet de los años 70 y 80 no solo hubo pocos problemas obvios, sino en general cualquier tipo de información que valiera la pena robar.»La gente ingresa a los bancos no porque no haya seguridad. Lo hacen porque hay dinero ", dice Abbeit, autor del libro" Inventando Internet "." Creían que estaban construyendo una escuela y se convirtió en un banco ". Leonard Kleinrock, al lado de la computadora, el predecesor de los enrutadores

Leonard Kleinrock, al lado de la computadora, el predecesor de los enrutadoresLa primera super aplicación

El entusiasmo en el trabajo fue facilitado por la complejidad de la tarea intelectual de desarrollar una tecnología que muchos predijeron que sería un fracaso. Los pioneros de Internet estaban terriblemente molestos por el sistema de telefonía AT&T Bell, en el que veían una estructura inflexible, costosa y monopolística, y querían deshacerse de todas estas cualidades al crear su red.Baran, quien se fue en 2011, una vez habló sobre una reunión con los ingenieros de Bell, donde trató de explicar el concepto de una red digital, pero fue interrumpido en el medio de la oración. “El viejo ingeniero de redes analógicas parecía sorprendido. Miró a sus colegas y puso los ojos en blanco, como si no creyera lo que escucha. Después de una pausa, dijo: Hijo, la telefonía en realidad funciona de la siguiente manera ... ”Y continuó explicando cómo funciona el micrófono de carbono. "Fue un choque de conceptos sin salida".Pero fue en las líneas pertenecientes a AT&T donde ARPANET comenzó a funcionar, transfiriendo datos entre dos "Procesadores de mensajes de interfaz (IMP)", los predecesores de los enrutadores modernos del tamaño de una cabina telefónica. Uno de ellos, de pie en la UCLA, envió mensajes al segundo en el Instituto de Investigación de Stanford, a más de 300 millas de distancia, el 29 de octubre de 1969. La tarea consistía en iniciar sesión de forma remota, pero logró obtener solo dos letras "LO" de "INICIAR SESIÓN" antes de que la computadora en Stanford "se estrellara".Leonard Kleinrock, informático de UCLA, uno de los primeros desarrolladores de tecnologías de red, al principio se desanimó con un experimento tan infructuoso, especialmente cuando se lo compara con la frase "Este es un pequeño paso para el hombre y uno grande para la humanidad", pronunció en el primer alunizaje varios meses antes.Más tarde, sin embargo, Kleinrock consideró que "LO" podría considerarse como "Lo y he aquí" (Mire y se sorprenda), una frase perfecta para tal avance tecnológico. "Incluso a propósito, no podríamos haber preparado un mensaje más conciso, poderoso y perspicaz que lo que sucedió por casualidad", señaló más tarde.ARPANET estaba creciendo y pronto estaba combinando computadoras ubicadas en 15 ubicaciones diferentes en todo el país. Pero las principales barreras no fueron la tecnología ni la falta de interés por parte de AT&T. Simplemente no estaba claro por qué esa red podría ser útil. El intercambio de archivos no era particularmente solicitado, y el acceso remoto a una computadora en ese momento era bastante inconveniente.Pero fue muy agradable hablar con amigos y colegas a largas distancias. La primera "aplicación popular" fue el correo electrónico, que apareció en 1972. Y durante el año siguiente, ocupó el 75% de todo el tráfico de red.La popularidad instantánea del correo electrónico predijo cómo la comunicación por computadora tomaría el lugar de formas más tradicionales como cartas, telégrafos y teléfonos. Y al mismo tiempo se convertirá en la fuente de todo tipo de problemas de seguridad.Pero en esa época nadie pensaba en tales cosas, las preocupaciones estaban relacionadas con la construcción de una red y demostrar su necesidad. En una conferencia de computadora de tres días en el Washington Hilton en octubre de 1972, el equipo de ARPA realizó su primera demostración pública de una red y un paquete de aplicaciones, incluido un juego de "inteligencia artificial", donde la computadora remota retrató a un psicoterapeuta haciendo preguntas y compartiendo observaciones.En general, la manifestación se disparó con fuerza, pero hubo una sola. Robert Metcalfe, un estudiante de Harvard que luego se involucrará en Ethernet y en la fundación de 3Com, de repente mostró que el sistema se había bloqueado al demostrar las capacidades de la red.No funcionó por un corto período de tiempo, pero incluso eso fue suficiente para molestar a Metcalf. Y luego se enojó cuando vio a un grupo de directores de AT&T con idénticos trajes a rayas que se reían del fracaso."Gorgotearon felices", recuerda esta temprana colisión de telefonía y redes de computadoras. “No pensaron en lo perturbador que fue el evento. Este otoño pareció confirmar que la red era un juguete ".

"Se parece al sexo seguro".

La rivalidad se convirtió en caricatura cuando los Networkers desafiaron a los Netheads vs Bellheads. Acerca de esto recuerda Billy Brackenridge [Billy Brackenridge], un programador que luego consiguió un trabajo en Microsoft. "Los Bellovics necesitaban un control completo, y los Networkers eran anarquistas".Las razones de esta confrontación radicaron tanto en la cultura (crecimiento joven contra el establecimiento) como en la tecnología. Dijeron que la telefonía actualmente en funcionamiento tiene un núcleo "inteligente" (centrales telefónicas automáticas y conmutadores) y bordes "tontos": teléfonos simples en todas las empresas y hogares. Internet, por el contrario, tiene un núcleo "tonto", la red solo transmite datos, y bordes "inteligentes", es decir, computadoras que están bajo el control de los usuarios.El núcleo "tonto" no permitía abordar problemas de seguridad de forma centralizada, pero facilitaba la conexión de los nuevos usuarios. Y este sistema funcionó mientras sus colegas con motivos similares y un alto grado de confianza mutua estuvieran conectados a él. Pero en los "bordes" estaba el papel responsable de los guardianes de la red."Y tenemos un sistema en el que la seguridad está garantizada a través de la vigilancia de las personas", dice Janet Abbot, una historiadora de Virginia Tech. “Recuerda el sexo seguro. Resultó que la compañía de Internet es peligrosa, y todos deben protegerse de lo que puedan encontrar allí. Existe la sensación de que el proveedor de Internet no lo protegerá. Y el gobierno no protegerá. Debes protegerte a ti mismo.Pocos mostraron una vigilancia similar durante la era ARPANET. Todos los que tenían un inicio de sesión con contraseña (no importa, obtenido oficialmente por él o tomado de un colega) pueden iniciar sesión en la red. Todo lo que se necesitaba era acceso a la terminal y al teléfono de la computadora deseada.Algunos advirtieron sobre los riesgos emergentes ya en los albores de la red. Metcalfe publicó un llamamiento oficial al grupo de trabajo ARPANET en diciembre de 1973, en el que advirtió que la red era demasiado accesible para los extraños.“Todo podría ser jodidos y jodidos, y bromas en fiestas, si en las últimas semanas las personas que sabían lo que estaban arriesgando no habrían dejado caer al menos dos servidores en circunstancias sospechosas. Y la contraseña de la rueda del tercer sistema se vio comprometida. Dos estudiantes de Los Ángeles fueron los culpables de esto ”, escribió Metcalf. "Sospechamos que la cantidad de violaciones de las reglas de seguridad es en realidad mucho mayor de lo que pensábamos, y está en constante crecimiento".A medida que aumentaba el número de personas a las que se les negaba el acceso a la red, también aumentaba el desacuerdo sobre el propósito de la red. Oficialmente, estaba controlado desde el Pentágono, pero los intentos militares de limpieza se enfrentaron a la resistencia de la comunidad en línea, que gravitaba hacia la experimentación y apreciaba la libertad. Las sociedades no autorizadas como el boletín electrónico de ciencia ficción florecieron.La tensión en el entorno del usuario creció cuando llegó la década de 1980, luego la década de los 90 con su WWW y la década de 2000 con teléfonos inteligentes. Y la red en constante expansión ha incorporado grupos de personas de intereses opuestos: músicos y oyentes que querían música gratis. Gente que quería comunicarse sin testigos y gobiernos con sus escuchas telefónicas. Galletas criminales y sus víctimas.El estudiante del MIT Clark llama a estos conflictos "lucha". Estos ralladores, cuya aparición los creadores de Internet simplemente no esperaban, se convirtieron en la esencia misma de Internet. "El objetivo original de lanzar y fomentar Internet ya no funcionaba", escribió Clark en 2002. "Los jugadores poderosos crean el entorno en línea de hoy a partir de intereses que se contradicen entre sí".El problema surgió en 1978, cuando un anunciante de Digital Equipment Corp envió a cientos de usuarios de ARPANET mensajes sobre la próxima presentación de nuevas computadoras. Los historiadores de Internet consideran este evento la aparición de spam.Esto desencadenó la reacción lacónica pero capitalizada del Pentágono, de donde vino el mensaje de la "VIOLACIÓN GLAD" de las reglas. "SE TOMAN MEDIDAS APROPIADAS PARA EVITAR PRECEDENTES SIMILARES EN EL FUTURO".Pero en paralelo con estos eventos, algunos usuarios continuaron defendiendo la idea de un Internet abierto, que puede servir para muchos propósitos, incluidos los comerciales."¿Tendré que regañar el servicio de citas en línea?", Escribió Richard Stallman, un luchador por la libertad en línea. "Espero que no. Pero incluso si es así, que no te detenga cuando quieras informarme que ese servicio se ha abierto ". Steve Crocker, quien trabajó a la vanguardia de la tecnología de red, preside la Corporación de Internet para Nombres y Números Asignados (ICANN), una organización sin fines de lucro que regula la emisión de direcciones web.

Steve Crocker, quien trabajó a la vanguardia de la tecnología de red, preside la Corporación de Internet para Nombres y Números Asignados (ICANN), una organización sin fines de lucro que regula la emisión de direcciones web.Alarmas de la NSA

En telefonía durante una conversación, la línea de comunicación permanece abierta y los usuarios pagan por minuto. En Internet, los datos se transmiten poco a poco, a medida que surge la oportunidad. Estas piezas se llaman paquetes. Y su sistema de transmisión es la conmutación de paquetes.El resultado es algo así como un sistema de correo neumático ramificado, a través del cual puede transferir todo lo que cabe en la cápsula. La tarea principal era garantizar la construcción correcta de la ruta del paquete y realizar un seguimiento de los paquetes entregados con éxito. Luego fue posible reenviar paquetes que no llegaron, posiblemente a lo largo de otras rutas, en busca de una ruta exitosa.Aunque la tecnología requiere alta precisión, puede funcionar sin ninguna supervisión central. Aunque el Pentágono monitoreaba la red, su supervisión gradualmente quedó en nada. Hoy, ni una sola agencia de EE. UU. Tiene el control sobre Internet como lo practican varios países para la telefonía.Al principio, la red funcionaba en un protocolo simple (un conjunto de reglas que permitía que diferentes computadoras trabajaran juntas). La red creció, al igual que los clientes. Grandes universidades conectaban sus computadoras con redes locales. Otros utilizaron comunicaciones por radio e incluso por satélite para proporcionar conmutación.Para conectar todas estas redes, fue necesario crear un nuevo protocolo. Por orden de ARPA (renombrado DARPA en 1972), Surf y su colega Robert E. Kahn se hicieron cargo en los años 70. El protocolo TCP / IP que desarrollaron permitió que cualquier red se comunicara entre sí, independientemente del hardware, el software o los idiomas de computadora en los sistemas. Pero la transición de un ARPANET limitado a una red global ha planteado las preocupaciones de seguridad que tenían Cerf y Kahn."Por supuesto, reconocimos la importancia de la seguridad, pero solo desde un punto de vista militar, en el sentido de trabajar en un entorno hostil", recuerda Surf. "No lo pensé desde el punto de vista del comercio o la gente, sino solo desde el punto de vista de los militares".Sería posible incluir el cifrado en TCP / IP, tal codificación de mensajes en los que solo el destinatario podría leerlo. Y aunque el cifrado primitivo se conoce desde hace siglos, una nueva generación de variedades informáticas comenzó a aparecer en la década de 1970.Una implementación exitosa del cifrado haría que la red fuera inaccesible para las escuchas telefónicas y facilitaría la tarea de establecer el remitente del mensaje. Si el propietario de la clave es una persona con un cierto nivel de confianza, entonces otros mensajes que utilicen esta clave se pueden atribuir con gran confianza. Esto es cierto incluso cuando el nombre real del remitente no se utiliza o se desconoce.Pero en los años en que Surf y Kahn desarrollaban TCP / IP, la introducción del cifrado ubicuo era desalentador. Cifrar y descifrar mensajes consumía mucha energía de la computadora, además, no estaba claro cómo las claves de cifrado podían distribuirse de forma segura.Motivos políticos también entraron. La Agencia de Seguridad Nacional, que, según Cerf, apoyó activamente las tecnologías seguras de conmutación de paquetes, se opuso firmemente a permitir que todos encripten en redes públicas o comerciales. Se creía que incluso los algoritmos de cifrado en sí mismos amenazaban la seguridad nacional, y caían bajo la prohibición de exportación junto con otras tecnologías militares.Steve Crocker, hermano de David Crocker y amigo de Cerf, que también trabajó en redes, dijo: "Entonces la NSA aún tuvo la oportunidad de visitar al profesor y decir: No publiquen este trabajo de criptografía".Los años 70 terminaron, y Surf y Kahn abandonaron los intentos de incorporar la criptografía en TCP / IP, descansando, en su opinión, en obstáculos insuperables. Y aunque nadie canceló la capacidad de cifrar el tráfico, Internet se ha convertido en un sistema que funciona a la intemperie. Cualquier persona con acceso a la red puede rastrear las transferencias. Y con una pequeña extensión de cifrado, fue difícil asegurarse de que se está comunicando con la persona adecuada.Kleinrock dice que el resultado es una red que combina disponibilidad, velocidad y eficiencia sin precedentes con el anonimato. "Esta es la fórmula perfecta para el lado oscuro". Vinton Surf

Vinton SurfOperación Catalejo

TCP / IP se ha convertido en un triunfo de la ingeniería, permitiendo que redes completamente diferentes trabajen juntas. Desde finales de los 70 hasta principios de los 80, DARPA patrocinó varias pruebas para la confiabilidad y eficiencia de los protocolos, y la capacidad de trabajar en diferentes canales, desde antenas portátiles hasta aviones voladores.Un componente militar también estuvo presente. Cerf tenía un "objetivo personal", como lo expresó, para demostrar que las ideas de Baran sobre un sistema de comunicaciones capaz de sobrevivir a una catástrofe nuclear eran realistas. Las ideas dieron lugar a diferentes pruebas en las que las estaciones de radio digital se comunicaban entre sí bajo la complejidad cada vez mayor de las condiciones ambientales.La prueba más seria reprodujo la Operación Spyglass, una campaña de la Guerra Fría que requería que al menos un centro de comando aéreo estuviera en el aire todo el tiempo, fuera del alcance de un posible ataque nuclear. Como parte de esa operación, 29 años seguidos, los aviones despegaban y aterrizaban constantemente como estaba programado en el aeródromo del Comando Aéreo Estratégico en Omaha.Una vez, a principios de los años 80, dos petroleros de la fuerza aérea volaron sobre los desiertos del Medio Oeste, y una camioneta especialmente equipada cabalgó a lo largo de la carretera de abajo. Las estaciones de radio digital transmitieron mensajes a través de TCP / IP, y crearon una red temporal de medios aéreos y terrestres, que se extiende por cientos de millas. Incluía un centro de comando estratégico ubicado en un búnker subterráneo.Para probar tecnologías, el centro de comando transmitió un archivo condicional con instrucciones condicionales para llevar a cabo un contraataque nuclear. Tal proceso llevaría horas cuando se transmite por voz a través de la radio, y a través de TCP / IP, la transmisión se realizó en menos de un minuto. Esto mostró cómo las computadoras pueden compartir información de manera fácil y sencilla, vinculando incluso redes dañadas por la guerra.Nacimiento de la red

El 1 de enero de 1983, la culminación del trabajo de todos los ingenieros fue el "reinicio global". Cada computadora que quería comunicarse con la red tenía que cambiar a TCP / IP. Y gradualmente todos se cruzaron, uniendo redes dispares en una nueva y global.Así nació internet.Por supuesto, había barreras de entrada prácticas, debido al alto costo de las computadoras y las líneas de transmisión. La mayoría de las personas en línea en los años 70 y 80 estaban asociadas con universidades, agencias gubernamentales o compañías de tecnología muy avanzadas. Pero las barreras se redujeron y se creó una comunidad que superó a cualquier nación, mientras que era incontrolable.Los militares hicieron su sistema seguro basado en TCP / IP e introdujeron el cifrado para protección. Pero la Internet civil tardó décadas en difundir esta tecnología básica para la seguridad. Este proceso aún está incompleto, se aceleró solo después de las revelaciones de 2013, en las que el alcance de las escuchas telefónicas de la NSA se hizo evidente.El cifrado no resolvería todos los problemas modernos, muchos de los cuales surgen de la naturaleza abierta de Internet y la enorme importancia de la información y todos los sistemas conectados a ella. Pero reduciría las escuchas telefónicas y simplificaría la verificación de las fuentes de información, y estos dos problemas aún no se han resuelto.Surf dice que le gustaría que él y Kahn lograran habilitar el cifrado en TCP / IP. "Tendríamos cifrado de forma más permanente, es fácil para mí imaginar este universo alternativo".Pero muchos discuten sobre si sería realista introducir el cifrado al comienzo de Internet. Las grandes solicitudes a las computadoras podrían hacer de esta una tarea desalentadora. Quizás en este caso otra red con protocolos diferentes se volvería dominante."No creo que Internet se vuelva tan popular si introducen el cifrado obligatorio", escribe Matthew Green, un criptólogo. "Creo que tomaron la decisión correcta".Viejos defectos, nuevos peligros

Internet, nacido como un proyecto del Pentágono, se ha convertido en una red global sin escalas, aranceles, policía, ejército, reguladores y pasaportes, sin la posibilidad de un control de identidad. Los gobiernos nacionales se han arraigado gradualmente en Internet para hacer cumplir las leyes, aplicar medidas de seguridad y atacarse mutuamente. Pero todo esto no tiene suficiente integridad.El gusano Morris ha expuesto los defectos de un sistema de núcleo romo con bordes inteligentes. La seguridad también se ha convertido en una preocupación para la región. Y la mayoría de los hacks ocurren allí: todos van de una computadora a otra. Internet no es un lugar para ataques, sino un sistema de entrega.El gusano Morris también enseña que los problemas son difíciles de resolver incluso después de haber sido ampliamente publicitados. Robert Morris fue condenado por un delito informático y se le dio un período de prueba antes de que pudiera convertirse en empresario y profesor en el MIT. Pero no quería abandonar Internet: simplemente experimentó con programas autorreplicantes y aprovechó el error de "desbordamiento del búfer" que se descubrió por primera vez en la década de 1960. Y en 1988, todavía era un problema, y todavía lo usan los hackers de hoy, 50 años después de su descubrimiento.Muchos científicos están convencidos de que la tarea de aplicar seguridad a un sistema que se desarrolló en la era pasada es tan compleja que debe eliminar todo y comenzar de nuevo. DARPA ha gastado $ 100 millones en los últimos cinco años en el programa Clean Sheet, que está luchando con problemas que no podría haber previsto en los días de ARPANET."El problema es que la seguridad es complicada y la gente dice:" bueno, la agregaremos más tarde ". Pero no puede agregarlo más tarde ", dijo Peter G. Neumann, uno de los primeros expertos en computadoras que encabezó la columna RISKS Digest sobre temas de seguridad en línea desde 1985. "La seguridad no se puede agregar a algo que no estaba destinado a ser seguro".No todos piensan de la misma manera. Pero el legado mixto de Internet, tan sorprendente, tan inseguro, continúa causando preocupación entre la generación de sus fundadores."Desearía poder hacerlo mejor", dice Steve Crocker, quien ahora está luchando con los problemas de Internet como presidente de ICANN. "Podríamos haber hecho más, pero casi todo lo que hicimos se hizo en respuesta a problemas, y no anticipando problemas futuros".Clark, un científico del MIT, a menudo dijo lo mismo. Unos meses antes del ataque de Morris Worm, escribió un trabajo que enumera las prioridades de los desarrolladores de Internet. En la descripción de siete objetivos importantes, la palabra "seguridad" nunca fue mencionada.Después de 20 años, en 2008, Clark escribió una nueva hoja de prioridades en el proyecto de la National Science Foundation para construir una Internet mejorada. El primer párrafo simplemente significa: "Seguridad". Source: https://habr.com/ru/post/es385661/

All Articles