¿Cuánto cuesta un hacker del Reino Medio?

¡Bienvenido a nuestros lectores en las páginas del blog iCover ! Hacia el final del año pasado, Trend Micro, una compañía analítica, publicó un informe actualizado titulado "Innovaciones en el metro cibernético chino". Este documento detallado, basado en estadísticas para el período 2014-2015, habla sobre el costo de los "servicios" que proporcionan los piratas informáticos chinos y las tendencias actuales del cibercriminal chino. Abriremos ligeramente algunas páginas interesantes del informe y nos detendremos brevemente en las direcciones más "populares" de esto, como lo muestran los datos publicados, de un mercado en desarrollo activo. Según Trend Micro, una de las implementaciones de spyware más buscadas es la Apple App Store. Resulta que es muy posible que una aplicación maliciosa se instale cómodamente en este sitio, y los hackers chinos están listos para eludir la protección de la tienda de aplicaciones por $ 4000. Al mismo tiempo, puede publicar el programa utilizando sus propios servicios de refuerzo en la clasificación TOP-5 de aplicaciones pagas. El costo de publicar el programa en las aplicaciones gratuitas TOP 25 ya costará $ 7200. Los analistas de Trend Micro han observado un aumento significativo en la demanda de dichos servicios y, en consecuencia, sus precios desde 2013. Entonces, por ejemplo, el último servicio en esa línea de tiempo cuesta más de dos veces más barato y cuesta $ 3400.La siguiente tabla muestra las tasas comparativas para el retiro de la aplicación en los TOP de la App Store.

Según Trend Micro, una de las implementaciones de spyware más buscadas es la Apple App Store. Resulta que es muy posible que una aplicación maliciosa se instale cómodamente en este sitio, y los hackers chinos están listos para eludir la protección de la tienda de aplicaciones por $ 4000. Al mismo tiempo, puede publicar el programa utilizando sus propios servicios de refuerzo en la clasificación TOP-5 de aplicaciones pagas. El costo de publicar el programa en las aplicaciones gratuitas TOP 25 ya costará $ 7200. Los analistas de Trend Micro han observado un aumento significativo en la demanda de dichos servicios y, en consecuencia, sus precios desde 2013. Entonces, por ejemplo, el último servicio en esa línea de tiempo cuesta más de dos veces más barato y cuesta $ 3400.La siguiente tabla muestra las tasas comparativas para el retiro de la aplicación en los TOP de la App Store. Además de los datos analíticos relacionados con el mercado de servicios móviles, el informe también afecta a otros segmentos de actividad maliciosa de los piratas informáticos, incluidos el correo no deseado, la piratería de correo electrónico, la creación de troyanos, la preparación y la realización de ataques DDoS, etc. La disponibilidad de precios es desagradablemente sorprendente:

Además de los datos analíticos relacionados con el mercado de servicios móviles, el informe también afecta a otros segmentos de actividad maliciosa de los piratas informáticos, incluidos el correo no deseado, la piratería de correo electrónico, la creación de troyanos, la preparación y la realización de ataques DDoS, etc. La disponibilidad de precios es desagradablemente sorprendente:- Se pueden pedir 80,000 mensajes de spam de iMessages por $ 630;

- 50,000 correos no deseados cuestan $ 95;

- piratear correos electrónicos corporativos costará $ 95;

- para un ataque DDoS con una capacidad de 100 Mbps, deberá pagar solo $ 79 por mes;

- la creación de un troyano, en promedio, se ordena por $ 315;

- supera la calificación del costo de los servicios fraudulentos que piratean un dongle encriptado, estimado en $ 12,600;

- Puede ordenar y tomar un curso para principiantes en uno de los foros de darknet por $ 500.

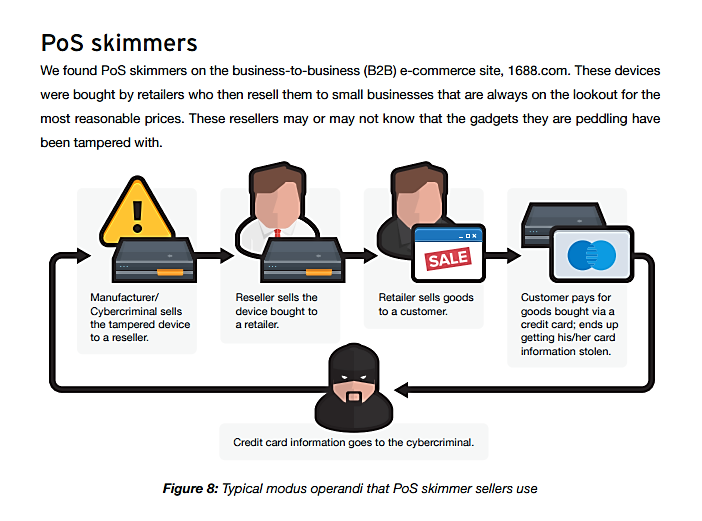

Cabe señalar aquí que para muchos servicios de estafadores cibernéticos del Reino Medio, incluidos los enumerados en la lista anterior, los precios, por el contrario, disminuyeron ligeramente. La dinámica de los cambios en los precios de oferta en el mercado en 2014-2015, en comparación con 2013, se refleja en la tabla resumen. A pesar de la popularidad de las propuestas anteriores en el mercado negro de servicios cibernéticos, el servicio relacionado con la fabricación y venta de terminales de PoS maliciosos lidera el grado de daño causado. El nivel de producción y distribución de tales terminales infectados con malware hoy, por desgracia, se puede llamar masivo. Las ventas se organizan principalmente en varios recursos B2B como 1688.com, lzise.com y otros. Clientes: organizaciones que atienden a empresarios en varios niveles. La compra se lleva a cabo a través de una cadena de minoristas, lo que aumenta ligeramente el costo final de la solución, pero permite que los cibercriminales permanezcan más allá de la línea de visión.

A pesar de la popularidad de las propuestas anteriores en el mercado negro de servicios cibernéticos, el servicio relacionado con la fabricación y venta de terminales de PoS maliciosos lidera el grado de daño causado. El nivel de producción y distribución de tales terminales infectados con malware hoy, por desgracia, se puede llamar masivo. Las ventas se organizan principalmente en varios recursos B2B como 1688.com, lzise.com y otros. Clientes: organizaciones que atienden a empresarios en varios niveles. La compra se lleva a cabo a través de una cadena de minoristas, lo que aumenta ligeramente el costo final de la solución, pero permite que los cibercriminales permanezcan más allá de la línea de visión. En la gran mayoría de los casos, los emprendedores desconocen la amenaza para ellos y sus negocios debido a tal adquisición. En cuanto a los piratas informáticos, desde el momento de la venta y la activación del terminal PoS y hasta que se revela el hecho de fraude, reciben automáticamente todos los datos sobre las tarjetas del usuario en tiempo real en el formato de mensajes SMS (consulte la figura a continuación).

En la gran mayoría de los casos, los emprendedores desconocen la amenaza para ellos y sus negocios debido a tal adquisición. En cuanto a los piratas informáticos, desde el momento de la venta y la activación del terminal PoS y hasta que se revela el hecho de fraude, reciben automáticamente todos los datos sobre las tarjetas del usuario en tiempo real en el formato de mensajes SMS (consulte la figura a continuación). El costo del dispositivo, listo para ser instalado como una superposición de teclado, es de 2.000 yuanes (US $ 312). La información sobre el código se almacena en la memoria del chip, que luego de un tiempo es extraída físicamente por el atacante para leer y procesar los datos recopilados y usarlos para retirar fondos de las tarjetas de los propietarios. Por lo tanto, según la información proporcionada por Trend Micro, una red de terminales PoS "equipados" de esta manera, instalada en pequeños hoteles y restaurantes, permitió que solo 1.100 usuarios confiscaran información personal sobre las tarjetas del 1 de agosto de 2015 y expongan $ 236.507 ( más de 1,500,000 yuanes). De rasgoque la actividad de los piratas informáticos ya no se limita al territorio del Imperio Celestial: el robo de datos individuales y fondos de usuarios se puede llevar a cabo mucho más allá de China continental, de hecho, en todo el mundo.Otra área desarrollada activamente es la producción y comercialización de paneles para cajeros automáticos. Los dispositivos combinados de robo de cajeros automáticos que permiten a un atacante capturar simultáneamente los datos de la banda magnética de una tarjeta y registrar un código PIN utilizando una cámara que los piratas informáticos de China venden, en promedio, por $ 600 (alrededor de 4.000 yuanes) (ver figura a continuación).

El costo del dispositivo, listo para ser instalado como una superposición de teclado, es de 2.000 yuanes (US $ 312). La información sobre el código se almacena en la memoria del chip, que luego de un tiempo es extraída físicamente por el atacante para leer y procesar los datos recopilados y usarlos para retirar fondos de las tarjetas de los propietarios. Por lo tanto, según la información proporcionada por Trend Micro, una red de terminales PoS "equipados" de esta manera, instalada en pequeños hoteles y restaurantes, permitió que solo 1.100 usuarios confiscaran información personal sobre las tarjetas del 1 de agosto de 2015 y expongan $ 236.507 ( más de 1,500,000 yuanes). De rasgoque la actividad de los piratas informáticos ya no se limita al territorio del Imperio Celestial: el robo de datos individuales y fondos de usuarios se puede llevar a cabo mucho más allá de China continental, de hecho, en todo el mundo.Otra área desarrollada activamente es la producción y comercialización de paneles para cajeros automáticos. Los dispositivos combinados de robo de cajeros automáticos que permiten a un atacante capturar simultáneamente los datos de la banda magnética de una tarjeta y registrar un código PIN utilizando una cámara que los piratas informáticos de China venden, en promedio, por $ 600 (alrededor de 4.000 yuanes) (ver figura a continuación).

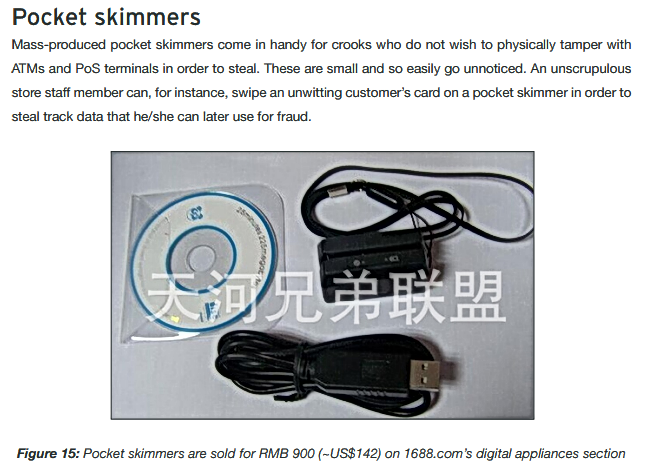

Un skimmer por 5,000 yuanes ($ 780 US) con un chip integrado comprado en lzise.com le permitirá realizar compras no autorizadas después de leer la información del titular de la tarjeta de crédito. Un skimmer avanzado con un teclado que aumenta la probabilidad de una lectura precisa del PIN costará $ 900.La opción de "marcha" es un skimmer de nivel de entrada que cabe fácilmente en el bolsillo de una chaqueta, solo $ 140. Son estos dispositivos los que utilizan algunos vendedores deshonestos de tiendas fuera de línea, empleados de restaurantes, hoteles y otros establecimientos en los que los clientes desprevenidos pagan con tarjetas de crédito, entregándolos temporalmente al pequeño personal de servicio.

Un skimmer por 5,000 yuanes ($ 780 US) con un chip integrado comprado en lzise.com le permitirá realizar compras no autorizadas después de leer la información del titular de la tarjeta de crédito. Un skimmer avanzado con un teclado que aumenta la probabilidad de una lectura precisa del PIN costará $ 900.La opción de "marcha" es un skimmer de nivel de entrada que cabe fácilmente en el bolsillo de una chaqueta, solo $ 140. Son estos dispositivos los que utilizan algunos vendedores deshonestos de tiendas fuera de línea, empleados de restaurantes, hoteles y otros establecimientos en los que los clientes desprevenidos pagan con tarjetas de crédito, entregándolos temporalmente al pequeño personal de servicio. La tendencia de nuestros días es la creciente popularidad de los sistemas de pago electrónicos y móviles. Entonces, en relación con el mercado Celestial, se espera que durante el próximo año el volumen de pagos electrónicos no monetarios realizados a través de Internet y dispositivos móviles crezca un 27%. Y al mismo tiempo, el método tradicional de pago utilizando terminales PoS sigue siendo muy solicitado. Si hace dos años, el fraude con el robo de fondos de tarjetas de crédito utilizando PoS, como se señala en el informe de la compañía, podría atribuirse a casos aislados, ahora la situación ha cambiado drásticamente. Como evidencia, Trend Micro cita un ejemplo de uno de esos "puntos críticos" donde toda la red de terminales PoS infectados funcionaba y, muy probablemente, continúa funcionando: el metro chino. Entonces, en febrero del año pasado, la publicación señala:Hacker de Hangzhou condenado por robar datos de usuarios de tarjetas de crédito y hacerse cargo de la cantidad del pedido5,130,000 yuanes (más de $ 800,000) .En 2014-2015, los servicios siguieron siendo populares para crear certificados de autenticación no válidos, enviar cartas falsas, integrar una aplicación maestra especial que redirigía a los usuarios a una página de pago ficticia y muchos otros trucos para recargar cuentas de hackers mensuales y diarias con cientos de miles de yuanes.Para obtener más información sobre las opciones de fraude y el costo de los servicios de los piratas informáticos profesionales de China, consulte la Fuente debuena suerte y tenga cuidado.

La tendencia de nuestros días es la creciente popularidad de los sistemas de pago electrónicos y móviles. Entonces, en relación con el mercado Celestial, se espera que durante el próximo año el volumen de pagos electrónicos no monetarios realizados a través de Internet y dispositivos móviles crezca un 27%. Y al mismo tiempo, el método tradicional de pago utilizando terminales PoS sigue siendo muy solicitado. Si hace dos años, el fraude con el robo de fondos de tarjetas de crédito utilizando PoS, como se señala en el informe de la compañía, podría atribuirse a casos aislados, ahora la situación ha cambiado drásticamente. Como evidencia, Trend Micro cita un ejemplo de uno de esos "puntos críticos" donde toda la red de terminales PoS infectados funcionaba y, muy probablemente, continúa funcionando: el metro chino. Entonces, en febrero del año pasado, la publicación señala:Hacker de Hangzhou condenado por robar datos de usuarios de tarjetas de crédito y hacerse cargo de la cantidad del pedido5,130,000 yuanes (más de $ 800,000) .En 2014-2015, los servicios siguieron siendo populares para crear certificados de autenticación no válidos, enviar cartas falsas, integrar una aplicación maestra especial que redirigía a los usuarios a una página de pago ficticia y muchos otros trucos para recargar cuentas de hackers mensuales y diarias con cientos de miles de yuanes.Para obtener más información sobre las opciones de fraude y el costo de los servicios de los piratas informáticos profesionales de China, consulte la Fuente debuena suerte y tenga cuidado.

Estimados lectores, siempre estamos felices de conocerte y esperarte en las páginas de nuestro blog. Estamos listos para continuar compartiendo con usted las últimas noticias, artículos de revisión y otras publicaciones e intentaremos hacer todo lo posible para que el tiempo que pase con nosotros sea útil para usted. Y, por supuesto, no olvides suscribirte a nuestras secciones .Nuestros otros artículos y eventos. Source: https://habr.com/ru/post/es387201/

All Articles