ModPOS - Troyano en venta

¡Bienvenido a nuestros lectores en las páginas del blog iCover ! Como saben, el volumen de ventas realizadas en días de existencias a gran escala por parte de los minoristas está creciendo en órdenes de magnitud. Y es precisamente en estos días que los piratas informáticos tienen una gran oportunidad para probar tipos prometedores de armas cibernéticas creadas para redistribuir activamente los flujos de efectivo en las condiciones más "de campo". Es precisamente un malware de este tipo: el nuevo troyano ModPOS, o mejor dicho, su última versión que fue virtualmente encarcelada para los minoristas en los EE. UU. Y Europa del Este, que fue informado por un grupo de analistas de virus iSight Partners . Y esta bestia, queridos lectores, vale la pena conocerla "por adelantado". Como probablemente haya adivinado por el nombre del troyano, el propósito de ModPOS son los terminales POS, o más bien, los terminales de grandes minoristas. Este es un troyano con su propia historia única. Durante mucho tiempo, ModPOS se ocultó de cualquier antivirus existente y estuvo activo, principalmente durante los períodos de venta.

Como probablemente haya adivinado por el nombre del troyano, el propósito de ModPOS son los terminales POS, o más bien, los terminales de grandes minoristas. Este es un troyano con su propia historia única. Durante mucho tiempo, ModPOS se ocultó de cualquier antivirus existente y estuvo activo, principalmente durante los períodos de venta.Árbol genealógico

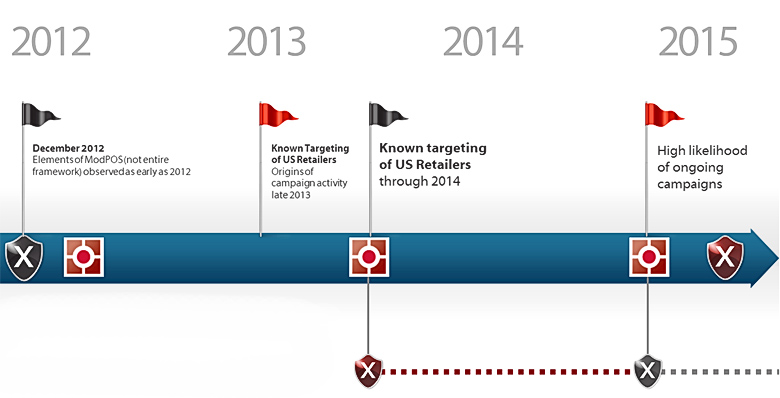

Los primeros casos de infección con ModPOS temprano, como mostró el estudio, tuvieron lugar en 2012. Y algunos fragmentos del malware han atraído la atención de los analistas virales desde 2013. Al mismo tiempo, ModPOS logró perderse entre cientos de miles y decenas de millones de muestras de spyware procesadas automáticamente por redes antivirus. Al mismo tiempo, los problemas con la identificación de ModPOS en una máquina virtual se complicaron por métodos sofisticados para contrarrestar la depuración y la ofuscación de código.Para restaurar el código fuente, estudiarlo en detalle y tener una idea de la estructura general de ModPOS y las funciones de sus segmentos individuales, los analistas de virus se vieron obligados a realizar una increíble cantidad de operaciones manuales. Maratón de 4 años. modpos: una historia de confrontación (ilustración: isight partners).Según Maria Noboa, analista senior de iSight, “por lo general, el malware de ingeniería inversa lleva unos veinte minutos. En el caso de ModPOS, nos llevó unas tres semanas confirmar su naturaleza maliciosa. La misma cantidad de tiempo restauramos su estructura y tratamos de comprender los mecanismos de trabajo. Esta es la amenaza más difícil que hemos encontrado ”.Los autores del desarrollo ModPOS han demostrado una competencia excepcional. Entonces, según un estudio, solo una pieza de código de shell contenía más de seiscientas funciones. El troyano creado, según los analistas del grupo involucrado en su descifrado, se distinguió por su mayor funcionalidad y modularidad con un énfasis especial en la ofuscación del código, el barrido sofisticado de rastros de trabajo, el uso de métodos no estándar para ocultar la actividad actual y la recuperación garantizada en caso de eliminación de sus componentes individuales.“Podemos decir que este no es un troyano separado, sino un marco a gran escala, una plataforma compleja que incluye muchos módulos y complementos. Juntos, permiten a los atacantes recopilar información completa sobre la compañía objetivo, incluida toda la información sobre pagos directamente de los sistemas de ventas y las credenciales personales de los gerentes ”, Noboa comparte sus impresiones.ModPOS es una extensión cualitativamente nueva en el segmento de robo de datos de tarjetas bancarias, donde la mayor parte de las transacciones fraudulentas se han llevado a cabo tradicionalmente y continúan realizándose con skimmers (superposiciones en el teclado del cajero automático junto con una cámara en miniatura) o shimmers (skimmers ultrafinos integrados directamente en el lector de tarjetas) . El troyano ModPOS puede transformarse teniendo en cuenta las características únicas del sistema específico que infecta. Esto provoca la característica de que los hashes de sus módulos nunca son los mismos, así como las firmas generadas automáticamente. Durante al menos tres años, logró eludir no solo las capacidades de los escáneres de firmas, sino también los analizadores heurísticos, así como las herramientas de análisis de comportamiento, ya que ModPOS trabajó en el nivel más bajo.

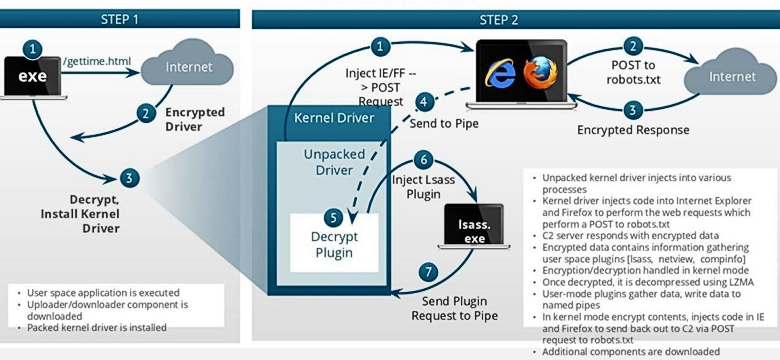

Maratón de 4 años. modpos: una historia de confrontación (ilustración: isight partners).Según Maria Noboa, analista senior de iSight, “por lo general, el malware de ingeniería inversa lleva unos veinte minutos. En el caso de ModPOS, nos llevó unas tres semanas confirmar su naturaleza maliciosa. La misma cantidad de tiempo restauramos su estructura y tratamos de comprender los mecanismos de trabajo. Esta es la amenaza más difícil que hemos encontrado ”.Los autores del desarrollo ModPOS han demostrado una competencia excepcional. Entonces, según un estudio, solo una pieza de código de shell contenía más de seiscientas funciones. El troyano creado, según los analistas del grupo involucrado en su descifrado, se distinguió por su mayor funcionalidad y modularidad con un énfasis especial en la ofuscación del código, el barrido sofisticado de rastros de trabajo, el uso de métodos no estándar para ocultar la actividad actual y la recuperación garantizada en caso de eliminación de sus componentes individuales.“Podemos decir que este no es un troyano separado, sino un marco a gran escala, una plataforma compleja que incluye muchos módulos y complementos. Juntos, permiten a los atacantes recopilar información completa sobre la compañía objetivo, incluida toda la información sobre pagos directamente de los sistemas de ventas y las credenciales personales de los gerentes ”, Noboa comparte sus impresiones.ModPOS es una extensión cualitativamente nueva en el segmento de robo de datos de tarjetas bancarias, donde la mayor parte de las transacciones fraudulentas se han llevado a cabo tradicionalmente y continúan realizándose con skimmers (superposiciones en el teclado del cajero automático junto con una cámara en miniatura) o shimmers (skimmers ultrafinos integrados directamente en el lector de tarjetas) . El troyano ModPOS puede transformarse teniendo en cuenta las características únicas del sistema específico que infecta. Esto provoca la característica de que los hashes de sus módulos nunca son los mismos, así como las firmas generadas automáticamente. Durante al menos tres años, logró eludir no solo las capacidades de los escáneres de firmas, sino también los analizadores heurísticos, así como las herramientas de análisis de comportamiento, ya que ModPOS trabajó en el nivel más bajo. algoritmo de trabajo modpos (ilustración: isight partners).Actuando como un rootkit a nivel del kernel, ModPOS presenta sus propios controladores que pueden interceptar las funciones del sistema y usar el cifrado para contrarrestar los intentos de analizar el código y ocultar sus acciones reales. Entre los módulos ModPOS, se detectaron un sniffer, un keylogger y un cargador para nuevos componentes.Los analistas del grupo iSIGHT que estudiaron ModPOS concluyeron que usar el estándar internacional para transacciones con tarjeta bancaria (EMV) como un medio de protección contra un troyano no es efectivo. ModPOS tiene la capacidad de copiar directamente datos de terminales de pago y RAM. Además, el malware puede simular transacciones ya después de eliminar la tarjeta. Solo los sistemas de pago que proporcionan cifrado de extremo a extremo de la cadena desde el terminal hasta el centro de procesamiento de pagos tienen inmunidad suficiente contra ModPOS. En manos de los estafadores y el hecho de que en muchos lugares los terminales antiguos todavía están instalados, que funcionan en modo de compatibilidad. Ignorando el chip, leyeron datos de la banda magnética de la tarjeta a la antigua usanza, como era el caso en todas partes antes de la integración EMV.El análisis del código ModPOS por parte de especialistas de iSIGHT, en su opinión, lleva a la idea de que el desarrollo se centró principalmente en los sistemas de pago de los sistemas minoristas estadounidenses. Al mismo tiempo, también se identificaron equipos para interactuar con nodos de red cuyas direcciones IP se encuentran en Europa del Este.El análisis de la información recibida y la decodificación del código ModPOS permitieron a iSIGHT Partners compilar una base de sistemas de pago que, con un alto grado de probabilidad, ya se han convertido en víctimas del malware. Sus propietarios ya están notificados. El grupo de expertos está colaborando activamente con el Centro de Contramedidas de Amenaza Cibernética R-CISC con la esperanza de que los esfuerzos conjuntos aceleren significativamente la detección y neutralización de ModPOS.Fuentes decomputerra.ru, isightpartners.com.

algoritmo de trabajo modpos (ilustración: isight partners).Actuando como un rootkit a nivel del kernel, ModPOS presenta sus propios controladores que pueden interceptar las funciones del sistema y usar el cifrado para contrarrestar los intentos de analizar el código y ocultar sus acciones reales. Entre los módulos ModPOS, se detectaron un sniffer, un keylogger y un cargador para nuevos componentes.Los analistas del grupo iSIGHT que estudiaron ModPOS concluyeron que usar el estándar internacional para transacciones con tarjeta bancaria (EMV) como un medio de protección contra un troyano no es efectivo. ModPOS tiene la capacidad de copiar directamente datos de terminales de pago y RAM. Además, el malware puede simular transacciones ya después de eliminar la tarjeta. Solo los sistemas de pago que proporcionan cifrado de extremo a extremo de la cadena desde el terminal hasta el centro de procesamiento de pagos tienen inmunidad suficiente contra ModPOS. En manos de los estafadores y el hecho de que en muchos lugares los terminales antiguos todavía están instalados, que funcionan en modo de compatibilidad. Ignorando el chip, leyeron datos de la banda magnética de la tarjeta a la antigua usanza, como era el caso en todas partes antes de la integración EMV.El análisis del código ModPOS por parte de especialistas de iSIGHT, en su opinión, lleva a la idea de que el desarrollo se centró principalmente en los sistemas de pago de los sistemas minoristas estadounidenses. Al mismo tiempo, también se identificaron equipos para interactuar con nodos de red cuyas direcciones IP se encuentran en Europa del Este.El análisis de la información recibida y la decodificación del código ModPOS permitieron a iSIGHT Partners compilar una base de sistemas de pago que, con un alto grado de probabilidad, ya se han convertido en víctimas del malware. Sus propietarios ya están notificados. El grupo de expertos está colaborando activamente con el Centro de Contramedidas de Amenaza Cibernética R-CISC con la esperanza de que los esfuerzos conjuntos aceleren significativamente la detección y neutralización de ModPOS.Fuentes decomputerra.ru, isightpartners.com.

Estimados lectores, siempre estamos felices de conocerte y esperarte en las páginas de nuestro blog. Estamos listos para continuar compartiendo con usted las últimas noticias, artículos de revisión y otras publicaciones e intentaremos hacer todo lo posible para que el tiempo que pase con nosotros sea útil para usted. Y, por supuesto, no olvides suscribirte a nuestras secciones .Nuestros otros artículos y eventos. Source: https://habr.com/ru/post/es387283/

All Articles