El dispositivo InterApp roba contraseñas, contactos y fotos de teléfonos inteligentes y no deja rastros

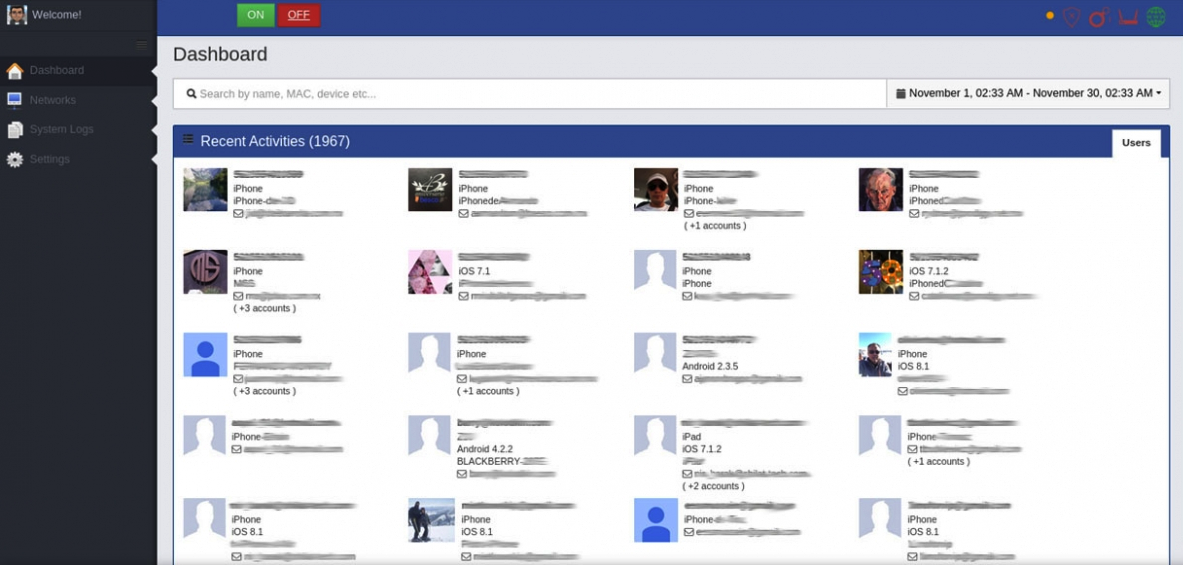

La startup Rayzone Group, con sede en Tel Aviv, que ejecuta órdenes para la defensa de Israel, ha lanzado un pequeño dispositivo InterApp que puede descifrar simultáneamente cientos de teléfonos inteligentes en Android e iOS y obtener inicios de sesión y contraseñas de redes sociales, correo electrónico, DropBox, fotos de la galería, lista de contactos e información sobre geolocalización La condición principal es WiFi habilitado. Interfaz de aplicación para dispositivo InterAppCompañía RayZone describe su producto InterApp cómo cambiar las reglas del juego de un sistema inteligente diseñado para la seguridad y los organismos armados para que puedan reunir discretamente información, utilizando las vulnerabilidades de aplicaciones del teléfono inteligente. Para usar el dispositivo, no necesita ninguna habilidad técnica, a juzgar por la captura de pantalla de la interfaz: la aplicación es bastante simple e intuitiva. El dispositivo se ejecuta en diferentes plataformas y recibe simultáneamente datos de cientos de teléfonos inteligentes en sistemas operativos iOS y Android. Dicho dispositivo será útil para los servicios antiterroristas y de seguridad en lugares concurridos, por ejemplo, en aeropuertos y centros comerciales.Todo lo que se necesita de los dispositivos atacados es el módulo WiFi incluido. No se requieren conexiones a ninguna red ni navegar por Internet. No hay detalles sobre cómo funciona el gadget. Comprar el dispositivo no funciona: los representantes de la compañía dicen que está destinado exclusivamente a servicios gubernamentales y no responden las preguntas de los periodistas.Rayzone afirma que el dispositivo no deja rastros de su presencia en los teléfonos inteligentes.Según el folleto, InterApp recibe los siguientes datos de los dispositivos que ataca:

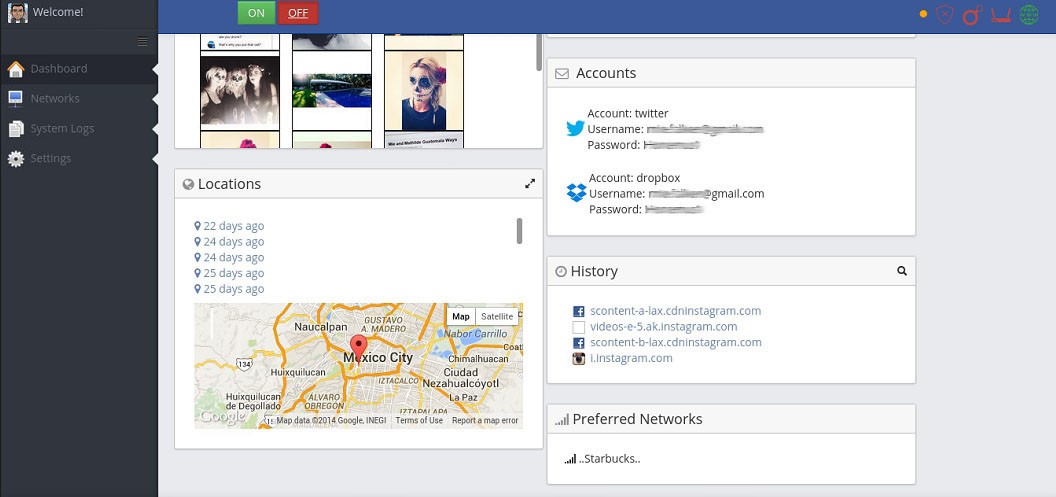

Interfaz de aplicación para dispositivo InterAppCompañía RayZone describe su producto InterApp cómo cambiar las reglas del juego de un sistema inteligente diseñado para la seguridad y los organismos armados para que puedan reunir discretamente información, utilizando las vulnerabilidades de aplicaciones del teléfono inteligente. Para usar el dispositivo, no necesita ninguna habilidad técnica, a juzgar por la captura de pantalla de la interfaz: la aplicación es bastante simple e intuitiva. El dispositivo se ejecuta en diferentes plataformas y recibe simultáneamente datos de cientos de teléfonos inteligentes en sistemas operativos iOS y Android. Dicho dispositivo será útil para los servicios antiterroristas y de seguridad en lugares concurridos, por ejemplo, en aeropuertos y centros comerciales.Todo lo que se necesita de los dispositivos atacados es el módulo WiFi incluido. No se requieren conexiones a ninguna red ni navegar por Internet. No hay detalles sobre cómo funciona el gadget. Comprar el dispositivo no funciona: los representantes de la compañía dicen que está destinado exclusivamente a servicios gubernamentales y no responden las preguntas de los periodistas.Rayzone afirma que el dispositivo no deja rastros de su presencia en los teléfonos inteligentes.Según el folleto, InterApp recibe los siguientes datos de los dispositivos que ataca:- Direcciones de correo electrónico, contraseñas y contenidos del usuario

- Contraseñas e inicios de sesión de Twitter, Facebook y otras aplicaciones de redes sociales

- Contraseña y contenido de DropBox

- Identificadores de MSISDN e IMEI

- Dirección MAC, modelo y sistema operativo del dispositivo.

- Lista de contactos

- Fotos

- Información personal: género, edad, dirección, educación, etc.

Entre los otros productos de la compañía se encuentran la plataforma de análisis de datos grandes TA9, una pinza para identificadores IMSI en redes Pirahna 2G, 3G y 4G, un dispositivo para detectar y neutralizar otras trampas ArrowCell IMSI y el sistema inteligente de geolocalización GeoMatrix. RayZone es parte del Hacking Team , un desarrollador italiano de sistemas para infiltrarse y rastrear usuarios. Captura de pantalla de la

Captura de pantalla de la aplicación del dispositivo InterAppLos expertos en seguridad de la información desaconsejan el uso de WiFi en teléfonos inteligentes, ya que los dispositivos son más fáciles de descifrar. La compañía británica Sensepost descubrió que, con la ayuda de drones, puedes penetrar en dispositivos que vuelan sobre la ciudad. Los teléfonos inteligentes envían señales continuamente en un intento de encontrar redes WiFi familiares y conectarse a ellas, incluso si se trata de una red de cafés en la que el usuario estaba sentado hace unas semanas. Sensepost usó un quadcopter regular comprado por Amazon y el software Snoopy que escribieron, que buscaba estas señales y engañaba al dispositivo haciéndose pasar por una red familiar. Después de conectarse al quadrocopter, todos los datos de las aplicaciones de correo electrónico, Facebook e incluso el software bancario se enviaron a las personas que controlan el dron.

aplicación del dispositivo InterAppLos expertos en seguridad de la información desaconsejan el uso de WiFi en teléfonos inteligentes, ya que los dispositivos son más fáciles de descifrar. La compañía británica Sensepost descubrió que, con la ayuda de drones, puedes penetrar en dispositivos que vuelan sobre la ciudad. Los teléfonos inteligentes envían señales continuamente en un intento de encontrar redes WiFi familiares y conectarse a ellas, incluso si se trata de una red de cafés en la que el usuario estaba sentado hace unas semanas. Sensepost usó un quadcopter regular comprado por Amazon y el software Snoopy que escribieron, que buscaba estas señales y engañaba al dispositivo haciéndose pasar por una red familiar. Después de conectarse al quadrocopter, todos los datos de las aplicaciones de correo electrónico, Facebook e incluso el software bancario se enviaron a las personas que controlan el dron.

Source: https://habr.com/ru/post/es388291/

All Articles