Vulnerabilidad de 0 días del kernel de Linux descubierta desde 2012 solo ahora

¡Bienvenido a nuestros lectores en las páginas del blog iCover ! La empresa de seguridad israelí Perception Point descubrió recientemente una peligrosa vulnerabilidad de 0 días con el identificador CVE-2016-0728 en el kernel de Linux. Según la información proporcionada, la vulnerabilidad crea una oportunidad para que los atacantes obtengan el control a nivel de derechos de superusuario sobre decenas de millones de PC y servidores locales, y no menos del 66% de los teléfonos inteligentes y tabletas con sistema operativo Android. Dado que el número total de usuarios de dispositivos móviles Android solo ha superado los 1.400 millones, entonces, según el laboratorio, el nivel de distribución de CVE-2016-0728 es global. Cuán reales son los miedos, sugerimos discutirlos en Geektimes. Como saben, la base del sistema operativo móvil más popular de Android hoy en día es el kernel de Linux. Los expertos de Perception Point afirman que una vulnerabilidad de Local Privilege Escalation (LPE) ha estado presente en el kernel durante más de tres años desde 2012 y se encuentra en todas las versiones con el kernel de Linux desde 3.8 a 4.5 en git y en versiones de Android KitKat (4.4 ) y superior. Para los usuarios de dispositivos con sistema operativo Android, la situación se complica por el hecho de que es muy difícil para los especialistas de Google verificar el código ejecutable de los juegos y aplicaciones móviles que se crearon con el NDK (Native Development Kit) y se colocaron en Google Play.Usando CVE-2016-0728, según Perception Point, los atacantes con acceso al servidor local pueden obtener el control total sobre el dispositivo y los derechos de superusuario. Al mismo tiempo, según los expertos, los atacantes también podrán aumentar sus privilegios en el sistema al máximo nivel de raíz. Al mismo tiempo, en los casos en que el sistema operativo se encuentra en un entorno de virtualización, los usuarios no pueden ejecutar código o solo un usuario en el sistema, las computadoras y servidores comunes están en relativa seguridad.La vulnerabilidad CVE-2016-0728 integrarse en un subsistema del kernel de Linux llaverosen la función join_session_keyrings, que proporciona la capacidad de almacenar en caché y almacenar claves de autenticación y certificados de cifrado. El error asociado con la liberación incorrecta de objetos conduce al uso repetido del área de memoria ya liberada (use-after-free) cuando el proceso intenta reemplazar su llavero de sesión actual con la misma instancia. El código C que explota esta vulnerabilidad consta de 100 líneas, implementa más de 4 mil millones de llamadas al sistema y demora aproximadamente media hora.Las tecnologías que dificultan la explotación de la vulnerabilidad incluyen SELinux, SMAP (Supervisor Mode Access Protection), SMEP (Supervisor Mode Execution Protection).

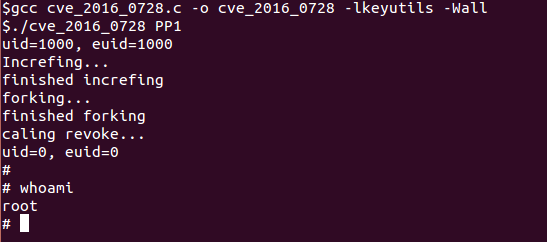

Como saben, la base del sistema operativo móvil más popular de Android hoy en día es el kernel de Linux. Los expertos de Perception Point afirman que una vulnerabilidad de Local Privilege Escalation (LPE) ha estado presente en el kernel durante más de tres años desde 2012 y se encuentra en todas las versiones con el kernel de Linux desde 3.8 a 4.5 en git y en versiones de Android KitKat (4.4 ) y superior. Para los usuarios de dispositivos con sistema operativo Android, la situación se complica por el hecho de que es muy difícil para los especialistas de Google verificar el código ejecutable de los juegos y aplicaciones móviles que se crearon con el NDK (Native Development Kit) y se colocaron en Google Play.Usando CVE-2016-0728, según Perception Point, los atacantes con acceso al servidor local pueden obtener el control total sobre el dispositivo y los derechos de superusuario. Al mismo tiempo, según los expertos, los atacantes también podrán aumentar sus privilegios en el sistema al máximo nivel de raíz. Al mismo tiempo, en los casos en que el sistema operativo se encuentra en un entorno de virtualización, los usuarios no pueden ejecutar código o solo un usuario en el sistema, las computadoras y servidores comunes están en relativa seguridad.La vulnerabilidad CVE-2016-0728 integrarse en un subsistema del kernel de Linux llaverosen la función join_session_keyrings, que proporciona la capacidad de almacenar en caché y almacenar claves de autenticación y certificados de cifrado. El error asociado con la liberación incorrecta de objetos conduce al uso repetido del área de memoria ya liberada (use-after-free) cuando el proceso intenta reemplazar su llavero de sesión actual con la misma instancia. El código C que explota esta vulnerabilidad consta de 100 líneas, implementa más de 4 mil millones de llamadas al sistema y demora aproximadamente media hora.Las tecnologías que dificultan la explotación de la vulnerabilidad incluyen SELinux, SMAP (Supervisor Mode Access Protection), SMEP (Supervisor Mode Execution Protection). Resultado de PoC para la vulnerabilidad CVE-2016-0728 (punto de percepción)Según los expertos de Perception Point, no hay datos que confirmen la actividad de los piratas informáticos con respecto a la vulnerabilidad CVE-2016-0728, pero hasta el lanzamiento de los parches correspondientes para las distribuciones y actualizaciones de Linux para el sistema operativo Android, la probabilidad de piratear millones de dispositivos usando CVE-2016-0728 sigue siendo lo suficientemente alto.Perception Point pasó todos los resultados al equipo de desarrollo del kernel de Linux. Puede seguir la situación actual con respecto a CVE-2016-0728 aquí . Será interesante conocer la opinión de nuestros lectores que han recibido una experiencia real y útil para resolver y evaluar el problema considerado. Quiero creer que ella no es tan global y seria, como se afirma en el laboratorio israelí.Puede realizar un seguimiento de las actualizaciones en las siguientes páginas:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 y 6 no se ven afectados),Ubuntu ,Fedora .Detalles del informe: percepción- point.io Fuente 2: opennet.ruFuente 3: thenextweb.com

Resultado de PoC para la vulnerabilidad CVE-2016-0728 (punto de percepción)Según los expertos de Perception Point, no hay datos que confirmen la actividad de los piratas informáticos con respecto a la vulnerabilidad CVE-2016-0728, pero hasta el lanzamiento de los parches correspondientes para las distribuciones y actualizaciones de Linux para el sistema operativo Android, la probabilidad de piratear millones de dispositivos usando CVE-2016-0728 sigue siendo lo suficientemente alto.Perception Point pasó todos los resultados al equipo de desarrollo del kernel de Linux. Puede seguir la situación actual con respecto a CVE-2016-0728 aquí . Será interesante conocer la opinión de nuestros lectores que han recibido una experiencia real y útil para resolver y evaluar el problema considerado. Quiero creer que ella no es tan global y seria, como se afirma en el laboratorio israelí.Puede realizar un seguimiento de las actualizaciones en las siguientes páginas:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 y 6 no se ven afectados),Ubuntu ,Fedora .Detalles del informe: percepción- point.io Fuente 2: opennet.ruFuente 3: thenextweb.com

Nuestros otros artículos y eventos. Source: https://habr.com/ru/post/es389307/

All Articles