El crypto ransomware Petya no recibirá dinero: nosotros mismos generamos la clave de desbloqueo del disco duro

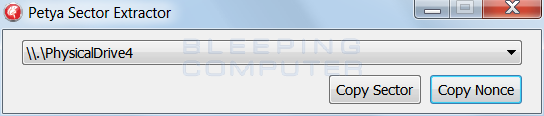

El 3 de abril, apareció en Habrahabr información sobre el descubrimiento de un nuevo crypto ransomware que encripta no archivos individuales, sino toda la partición del disco (volumen). El programa se llama Petya y su propósito es la tabla de asignación de archivos NTFS. El ransomware funciona bajo en el disco, con pérdida completa de acceso del usuario a los archivos de volumen.Petya también descubrió un esquema de enmascaramiento especial para ocultar la actividad. Inicialmente, el crypto ransomware le pide al usuario que active UAC, disfrazándose de aplicaciones legales. Tan pronto como se obtienen los privilegios extendidos, el software malicioso entra en vigencia. Tan pronto como se encripta el volumen, el crypto ransomware comienza a exigir dinero al usuario, y se otorga un cierto período de tiempo para el pago del "rescate". Si el usuario no paga los fondos durante este tiempo, el monto se duplica. "Campo de milagros", y más.Pero el crypto ransomware en sí no estaba muy bien protegido. El usuario de Twitter con el apodo de leostone ha desarrollado un generador de claves para Petya, que le permite eliminar el cifrado del disco. La clave es individual, y la selección tarda unos 7 segundos.El mismo usuario creó un sitio que genera claves para usuarios cuyas PC fueron afectadas por Petya. Para obtener la clave, debe proporcionar información del disco infectado.¿Que necesito hacer?Los medios infectados deben insertarse en otra PC y ciertos datos deben extraerse de ciertos sectores del disco duro infectado. Estos datos deben ejecutarse a través del decodificador Base64 y enviarse al sitio para su procesamiento.Por supuesto, esta no es la forma más fácil, y para muchos usuarios puede ser imposible. Pero hay un camino. Otro usuario, Fabian Wosar , creó una herramienta especial que hace todo por su cuenta. Para que funcione, debe reorganizar el disco infectado a otra PC con sistema operativo Windows. Una vez hecho esto, descargue Petya Sector Extractor y guárdelo en el escritorio. Luego ejecute PetyaExtractor.exe. Este software escanea todas las unidades para Petya. Tan pronto como se detecta un disco infectado, el programa comienza la segunda etapa de trabajo.

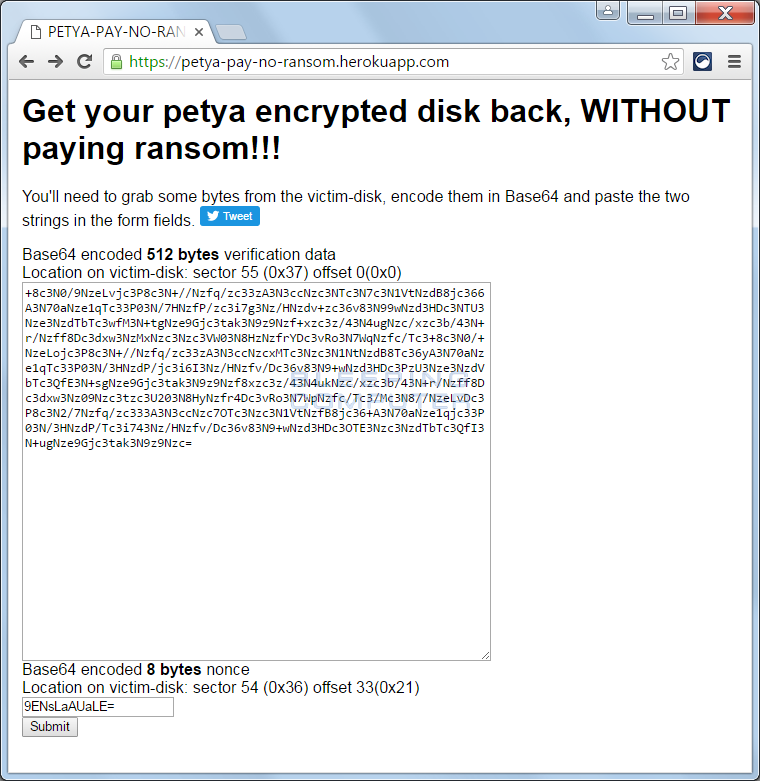

El 3 de abril, apareció en Habrahabr información sobre el descubrimiento de un nuevo crypto ransomware que encripta no archivos individuales, sino toda la partición del disco (volumen). El programa se llama Petya y su propósito es la tabla de asignación de archivos NTFS. El ransomware funciona bajo en el disco, con pérdida completa de acceso del usuario a los archivos de volumen.Petya también descubrió un esquema de enmascaramiento especial para ocultar la actividad. Inicialmente, el crypto ransomware le pide al usuario que active UAC, disfrazándose de aplicaciones legales. Tan pronto como se obtienen los privilegios extendidos, el software malicioso entra en vigencia. Tan pronto como se encripta el volumen, el crypto ransomware comienza a exigir dinero al usuario, y se otorga un cierto período de tiempo para el pago del "rescate". Si el usuario no paga los fondos durante este tiempo, el monto se duplica. "Campo de milagros", y más.Pero el crypto ransomware en sí no estaba muy bien protegido. El usuario de Twitter con el apodo de leostone ha desarrollado un generador de claves para Petya, que le permite eliminar el cifrado del disco. La clave es individual, y la selección tarda unos 7 segundos.El mismo usuario creó un sitio que genera claves para usuarios cuyas PC fueron afectadas por Petya. Para obtener la clave, debe proporcionar información del disco infectado.¿Que necesito hacer?Los medios infectados deben insertarse en otra PC y ciertos datos deben extraerse de ciertos sectores del disco duro infectado. Estos datos deben ejecutarse a través del decodificador Base64 y enviarse al sitio para su procesamiento.Por supuesto, esta no es la forma más fácil, y para muchos usuarios puede ser imposible. Pero hay un camino. Otro usuario, Fabian Wosar , creó una herramienta especial que hace todo por su cuenta. Para que funcione, debe reorganizar el disco infectado a otra PC con sistema operativo Windows. Una vez hecho esto, descargue Petya Sector Extractor y guárdelo en el escritorio. Luego ejecute PetyaExtractor.exe. Este software escanea todas las unidades para Petya. Tan pronto como se detecta un disco infectado, el programa comienza la segunda etapa de trabajo. La información extraída debe cargarse en el sitio indicado anteriormente. Habrá dos campos de texto titulados Base64 codificados con 512 bytes de datos de verificación y Base64 codificados con 8 bytes nonce. Para obtener la clave, debe ingresar los datos extraídos por el programa en estos dos campos.Para hacer esto, en el programa, haga clic en el botón Copiar sector y pegue los datos copiados en el búfer en el campo del sitio Base64 codificado con datos de verificación de 512 bytes.Luego, en el programa, seleccione el botón Copiar Nonce y pegue los datos copiados en Base64 codificados con 8 bytes nonce en el sitio.Si todo se hace correctamente, debería aparecer esta ventana:

La información extraída debe cargarse en el sitio indicado anteriormente. Habrá dos campos de texto titulados Base64 codificados con 512 bytes de datos de verificación y Base64 codificados con 8 bytes nonce. Para obtener la clave, debe ingresar los datos extraídos por el programa en estos dos campos.Para hacer esto, en el programa, haga clic en el botón Copiar sector y pegue los datos copiados en el búfer en el campo del sitio Base64 codificado con datos de verificación de 512 bytes.Luego, en el programa, seleccione el botón Copiar Nonce y pegue los datos copiados en Base64 codificados con 8 bytes nonce en el sitio.Si todo se hace correctamente, debería aparecer esta ventana: Para obtener la contraseña de descifrado, haga clic en el botón Enviar. Se generará una contraseña durante aproximadamente un minuto.

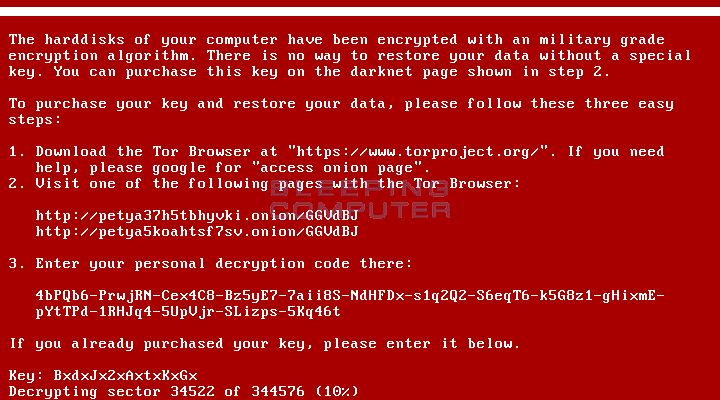

Para obtener la contraseña de descifrado, haga clic en el botón Enviar. Se generará una contraseña durante aproximadamente un minuto. Anotamos la contraseña y conectamos el disco infectado nuevamente. Tan pronto como aparezca la ventana de virus, ingrese su contraseña.

Anotamos la contraseña y conectamos el disco infectado nuevamente. Tan pronto como aparezca la ventana de virus, ingrese su contraseña. Petya comienza a descifrar el volumen, y todo comienza a funcionar cuando se completa el proceso.

Petya comienza a descifrar el volumen, y todo comienza a funcionar cuando se completa el proceso.Source: https://habr.com/ru/post/es392727/

All Articles