La API de Facebook le permite acceder a los enlaces enviados a través de Facebook Messenger

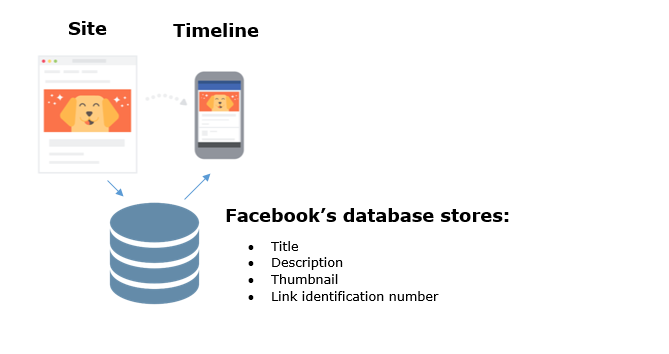

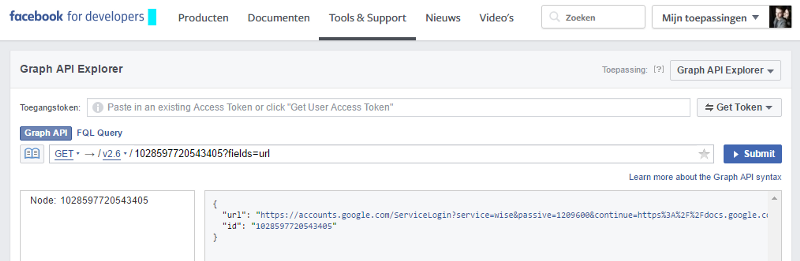

Esta semana, los expertos en seguridad de Checkpoint encontraron una vulnerabilidad que les permitió modificar mensajes y enlaces enviados a través de Facebook Messenger. Facebook solucionó rápidamente este error, pero los usuarios pudieron encontrar una nueva vulnerabilidad que permite el acceso a todos los enlaces enviados a través de la red social messenger.La vulnerabilidad se basa en cómo funciona Facebook con enlaces. Cuando se envía el enlace por primera vez, Facebook recopila toda la información de la página, desde el título hasta la imagen de vista previa, y luego la guarda en la base de datos con números de identificación únicos. Este método no permite vincular los enlaces a la cuenta desde la que se enviaron, pero con la debida paciencia y una gran cantidad de datos recopilados, es teóricamente posible comparar enlaces compartidos con cuentas específicas.El usuario del blog Medium, Inti De Seukelire, señala que todos los enlaces reciben números únicos, pero no están encriptados de ninguna manera, esto le permite acceder absolutamente a cualquier enlace que esté almacenado en la base de datos de Facebook. Para probar su teoría, utilizó un enlace a un archivo en Google Docs, que envió a un amigo.Después de enviar el enlace en la red social messenger, recibió un número único para este enlace en el depurador de Facebook (una herramienta que le permite encontrar errores en la información recopilada de la página) y pudo obtener el enlace de la base de datos a través de la API de Facebook. Es de destacar que Facebook guarda enlaces en su base de datos solo después de hacer clic en ellos, sin lo cual no están registrados en la base de datos.Utilizando un script simple, Inti De Seukelire creó un analizador con un generador de identificador único que le permite encontrar enlaces almacenados en la base de datos de Facebook enviados en mensajes privados en Facebook Messenger. Si Facebook usara un hashing criptográficamente fuerte para generar tales identificadores, entonces sería casi imposible seleccionarlos. Por sí solo, la capacidad de recoger un identificador hace poco, pero el hecho de que entre los objetos puede identificar enlaces y extraerlos de la base de datos independientemente de la configuración de propiedad y privacidad es mucho más grave.

Esta semana, los expertos en seguridad de Checkpoint encontraron una vulnerabilidad que les permitió modificar mensajes y enlaces enviados a través de Facebook Messenger. Facebook solucionó rápidamente este error, pero los usuarios pudieron encontrar una nueva vulnerabilidad que permite el acceso a todos los enlaces enviados a través de la red social messenger.La vulnerabilidad se basa en cómo funciona Facebook con enlaces. Cuando se envía el enlace por primera vez, Facebook recopila toda la información de la página, desde el título hasta la imagen de vista previa, y luego la guarda en la base de datos con números de identificación únicos. Este método no permite vincular los enlaces a la cuenta desde la que se enviaron, pero con la debida paciencia y una gran cantidad de datos recopilados, es teóricamente posible comparar enlaces compartidos con cuentas específicas.El usuario del blog Medium, Inti De Seukelire, señala que todos los enlaces reciben números únicos, pero no están encriptados de ninguna manera, esto le permite acceder absolutamente a cualquier enlace que esté almacenado en la base de datos de Facebook. Para probar su teoría, utilizó un enlace a un archivo en Google Docs, que envió a un amigo.Después de enviar el enlace en la red social messenger, recibió un número único para este enlace en el depurador de Facebook (una herramienta que le permite encontrar errores en la información recopilada de la página) y pudo obtener el enlace de la base de datos a través de la API de Facebook. Es de destacar que Facebook guarda enlaces en su base de datos solo después de hacer clic en ellos, sin lo cual no están registrados en la base de datos.Utilizando un script simple, Inti De Seukelire creó un analizador con un generador de identificador único que le permite encontrar enlaces almacenados en la base de datos de Facebook enviados en mensajes privados en Facebook Messenger. Si Facebook usara un hashing criptográficamente fuerte para generar tales identificadores, entonces sería casi imposible seleccionarlos. Por sí solo, la capacidad de recoger un identificador hace poco, pero el hecho de que entre los objetos puede identificar enlaces y extraerlos de la base de datos independientemente de la configuración de propiedad y privacidad es mucho más grave. La mayoría de los usuarios no sufrirán dicha vulnerabilidad, pero aquellos que comparten información confidencial a través de Facebook deberían pensar nuevamente en cambiar el messenger.

La mayoría de los usuarios no sufrirán dicha vulnerabilidad, pero aquellos que comparten información confidencial a través de Facebook deberían pensar nuevamente en cambiar el messenger. Después de un pequeño análisis de vulnerabilidad, Inti De Seukelire pudo obtener la siguiente información:

Después de un pequeño análisis de vulnerabilidad, Inti De Seukelire pudo obtener la siguiente información:- Nombres

- Ubicación de los enlaces enviados;

- Archivos adjuntos que deben cerrarse como parte de la configuración de privacidad de Facebook;

- Datos de la aplicación: nivel de amigos, sus apodos y mucho más;

- Enlaces a documentos confidenciales y otro contenido de este tipo.

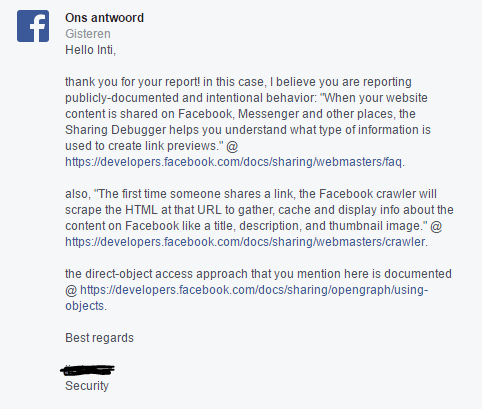

En respuesta a una solicitud para corregir esta vulnerabilidad, los representantes de Facebook dijeron que todas las acciones se llevaron a cabo en el marco de la política de redes sociales existente y no la contradicen. En mayo, los usuarios presentaron una demanda contra Facebook, en la que acusaron a la red social de escanear mensajes personales. El escaneo es necesario para garantizar la seguridad de los archivos en sí mismos, por ejemplo, filtrar enlaces a archivos maliciosos, pero algunos temen que Facebook use tales herramientas con fines de marketing.

En mayo, los usuarios presentaron una demanda contra Facebook, en la que acusaron a la red social de escanear mensajes personales. El escaneo es necesario para garantizar la seguridad de los archivos en sí mismos, por ejemplo, filtrar enlaces a archivos maliciosos, pero algunos temen que Facebook use tales herramientas con fines de marketing.Source: https://habr.com/ru/post/es394953/

All Articles