Micrófono y criptografía: extraiga claves RSA de 4096 bits a una distancia de 10 metros

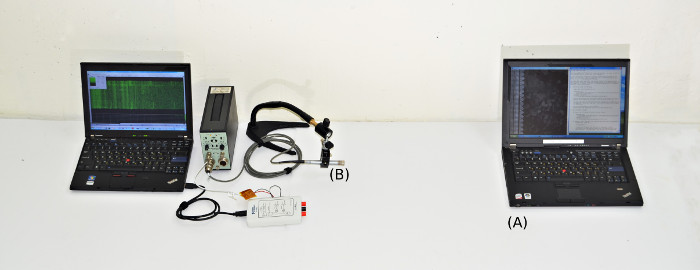

Es posible, pero muy difícil, defenderse contra un "ataque criptográfico acústico". Equipo utilizado para llevar a cabo un ataque criptográfico acústico.Un conocido especialista en el campo de la criptografía Adi Shamir ha estado trabajando en un proyecto para la extracción acústica de claves criptográficas durante varios años. Comenzó la investigación en esta área en 2004 , y ahora continúa mejorando los métodos de "criptoanálisis acústico". El problema en el que Shamir está trabajando con el equipo es la capacidad de extraer claves RSA utilizando un micrófono, un teléfono inteligente o micrófono dedicado.Anteriormente, un experto con un equipo de colegas (que incluye un desarrollador de software Lev Pakhmanov) publicó un trabajo que demuestra la implementación práctica de su idea. Se las arreglaron para extraer las claves RSA desde una distancia de 4 metros usando un micrófono parabólico regular, y desde una distancia de 30 centímetros usando un micrófono de teléfono inteligente. Ahora, los expertos han mejorado el resultado al aprender a extraer claves desde una distancia de 10 metros.Como se mencionó anteriormente, ahora los desarrolladores han logrado un nuevo resultado en términos de extracción de clave acústica. El trabajo se basa en el efecto de generar sonidos de alta frecuencia trabajando computadoras portátiles y PC de escritorio. Estos sonidos son generados por una serie de componentes electrónicos de los sistemas informáticos, y son estas señales acústicas las que, después del análisis, revelan todos los secretos de su PC, incluida la identificación del software, las claves criptográficas y otros datos. Hace más de 10 años, Adi Shamir señaló la posibilidad teórica de tal trabajo. Pero la implementación práctica del proyecto siguió 9 años después , cuando el desarrollador Lev Pakhmanov se unió al equipo de investigadores. Los investigadores todavía están trabajando en el mismo equipo, y este mes publicaron un nuevo artículo con los resultados de la implementación.tu proyectoSegún los expertos, durante mucho tiempo se creyó que la información se podía leer desde una PC o computadora portátil solo con acceso físico directo (o remoto). Pero el problema es que los procesadores de nuestras PC y computadoras portátiles consisten en mil millones de transistores, en la placa base hay muchos elementos semiconductores en miniatura. Todo esto produce un sonido de alta frecuencia durante la operación, que sirve como fuente de información sobre la computadora de la "víctima".Los autores decidieron encontrar respuestas a dos preguntas. La primera es si es posible llevar a cabo un ataque exitoso en una computadora sin tener acceso físico a ella y, en general, penetrar en el sistema. La segunda pregunta es el precio, el costo del equipo, el software y todo lo demás que pueda ser necesario para dicho trabajo. Como se mencionó anteriormente, ambas respuestas a estas preguntas se encontraron con éxito. Al llevar a cabo un "ataque acústico", los expertos pudieron extraer una clave de 4096 bits en aproximadamente una hora. El trabajo se realizó desde una distancia de 10 metros utilizando un micrófono parabólico. Además, se realizó un trabajo similar desde una distancia de 30 centímetros, utilizando solo el micrófono del teléfono inteligente.

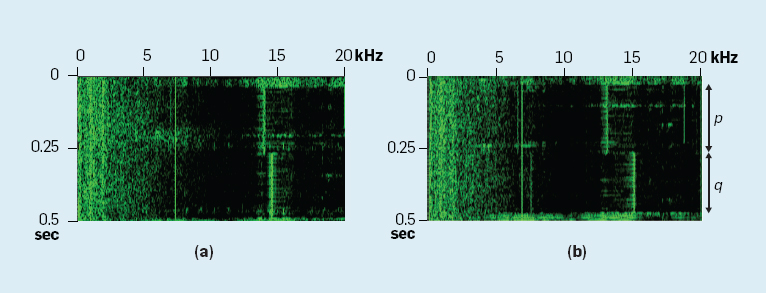

Equipo utilizado para llevar a cabo un ataque criptográfico acústico.Un conocido especialista en el campo de la criptografía Adi Shamir ha estado trabajando en un proyecto para la extracción acústica de claves criptográficas durante varios años. Comenzó la investigación en esta área en 2004 , y ahora continúa mejorando los métodos de "criptoanálisis acústico". El problema en el que Shamir está trabajando con el equipo es la capacidad de extraer claves RSA utilizando un micrófono, un teléfono inteligente o micrófono dedicado.Anteriormente, un experto con un equipo de colegas (que incluye un desarrollador de software Lev Pakhmanov) publicó un trabajo que demuestra la implementación práctica de su idea. Se las arreglaron para extraer las claves RSA desde una distancia de 4 metros usando un micrófono parabólico regular, y desde una distancia de 30 centímetros usando un micrófono de teléfono inteligente. Ahora, los expertos han mejorado el resultado al aprender a extraer claves desde una distancia de 10 metros.Como se mencionó anteriormente, ahora los desarrolladores han logrado un nuevo resultado en términos de extracción de clave acústica. El trabajo se basa en el efecto de generar sonidos de alta frecuencia trabajando computadoras portátiles y PC de escritorio. Estos sonidos son generados por una serie de componentes electrónicos de los sistemas informáticos, y son estas señales acústicas las que, después del análisis, revelan todos los secretos de su PC, incluida la identificación del software, las claves criptográficas y otros datos. Hace más de 10 años, Adi Shamir señaló la posibilidad teórica de tal trabajo. Pero la implementación práctica del proyecto siguió 9 años después , cuando el desarrollador Lev Pakhmanov se unió al equipo de investigadores. Los investigadores todavía están trabajando en el mismo equipo, y este mes publicaron un nuevo artículo con los resultados de la implementación.tu proyectoSegún los expertos, durante mucho tiempo se creyó que la información se podía leer desde una PC o computadora portátil solo con acceso físico directo (o remoto). Pero el problema es que los procesadores de nuestras PC y computadoras portátiles consisten en mil millones de transistores, en la placa base hay muchos elementos semiconductores en miniatura. Todo esto produce un sonido de alta frecuencia durante la operación, que sirve como fuente de información sobre la computadora de la "víctima".Los autores decidieron encontrar respuestas a dos preguntas. La primera es si es posible llevar a cabo un ataque exitoso en una computadora sin tener acceso físico a ella y, en general, penetrar en el sistema. La segunda pregunta es el precio, el costo del equipo, el software y todo lo demás que pueda ser necesario para dicho trabajo. Como se mencionó anteriormente, ambas respuestas a estas preguntas se encontraron con éxito. Al llevar a cabo un "ataque acústico", los expertos pudieron extraer una clave de 4096 bits en aproximadamente una hora. El trabajo se realizó desde una distancia de 10 metros utilizando un micrófono parabólico. Además, se realizó un trabajo similar desde una distancia de 30 centímetros, utilizando solo el micrófono del teléfono inteligente. La señal acústica del portátil en el trabajo.Los coautores del estudio sostienen que un ataque acústico no es la única forma de extraer claves de cifrado. Esto también se puede hacer utilizando otros métodos más rápidos, por ejemplo, análisis de los campos eléctricos o electromagnéticos de una PC o computadora portátil objetivo. Este es un canal de información mucho más rápido.

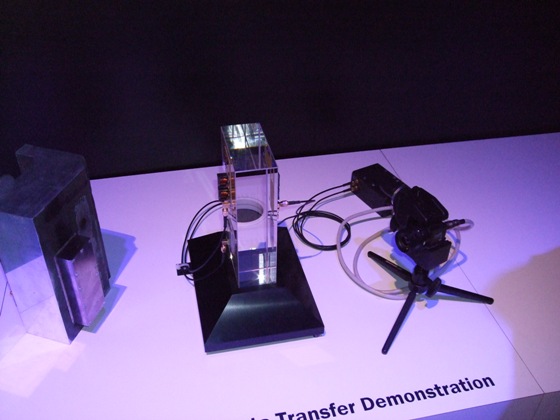

La señal acústica del portátil en el trabajo.Los coautores del estudio sostienen que un ataque acústico no es la única forma de extraer claves de cifrado. Esto también se puede hacer utilizando otros métodos más rápidos, por ejemplo, análisis de los campos eléctricos o electromagnéticos de una PC o computadora portátil objetivo. Este es un canal de información mucho más rápido. Los investigadores confirman las palabras con hechos: el mismo equipo demostró la capacidad de extraer claves de GnuPG en computadoras portátiles en cuestión de segundos analizando la radiación electromagnética al descifrar el texto codificado en una computadora portátil. Los científicos utilizaron el Funcube Dongle Pro +, conectado al Rikomagic MK802 IV, una pequeña computadora con Android. El sistema funcionaba solo con un rango de 1.6-1.75 MHz. Al final resultó que, incluso puede trabajar con una radio AM normal conectada a un teléfono inteligente. Tal sistema prácticamente no cuesta nada, sin embargo, para la implementación práctica de la idea, se necesita un software especial, que no todos pueden escribir. Pero los criptógrafos se las arreglaron y obtuvieron un sistema realmente funcional.

Los investigadores confirman las palabras con hechos: el mismo equipo demostró la capacidad de extraer claves de GnuPG en computadoras portátiles en cuestión de segundos analizando la radiación electromagnética al descifrar el texto codificado en una computadora portátil. Los científicos utilizaron el Funcube Dongle Pro +, conectado al Rikomagic MK802 IV, una pequeña computadora con Android. El sistema funcionaba solo con un rango de 1.6-1.75 MHz. Al final resultó que, incluso puede trabajar con una radio AM normal conectada a un teléfono inteligente. Tal sistema prácticamente no cuesta nada, sin embargo, para la implementación práctica de la idea, se necesita un software especial, que no todos pueden escribir. Pero los criptógrafos se las arreglaron y obtuvieron un sistema realmente funcional. "Cripto ataque eléctrico", donde una persona es la herramienta principal para interceptar señales eléctricasEs cierto que aquí ya se requiere acceso físico a la computadora o computadora portátil de la víctima; debe conectar un explorador regular o algunos sistemas adicionales como Funcube Dongle Pro +. Esto no siempre es posible hacer. Sin embargo, los expertos llevaron a cabo con éxito un ataque contra PC o portátiles con diferentes versiones de GnuPG, que utilizan diferentes tipos de implementaciones de algoritmos de cifrado de destino.

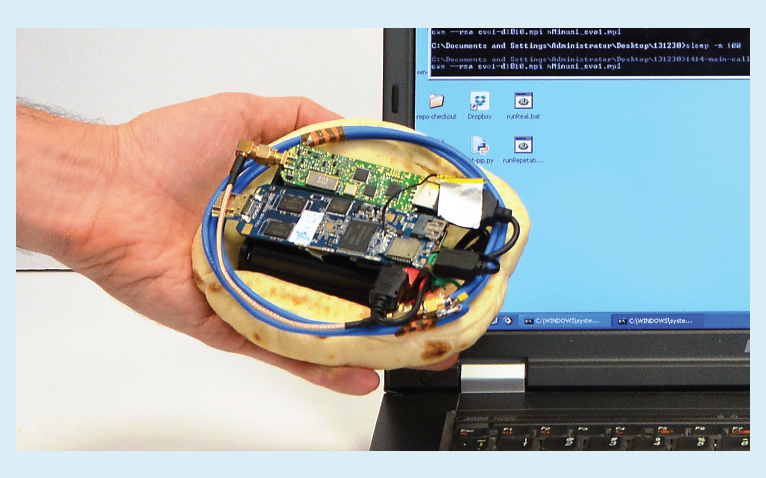

"Cripto ataque eléctrico", donde una persona es la herramienta principal para interceptar señales eléctricasEs cierto que aquí ya se requiere acceso físico a la computadora o computadora portátil de la víctima; debe conectar un explorador regular o algunos sistemas adicionales como Funcube Dongle Pro +. Esto no siempre es posible hacer. Sin embargo, los expertos llevaron a cabo con éxito un ataque contra PC o portátiles con diferentes versiones de GnuPG, que utilizan diferentes tipos de implementaciones de algoritmos de cifrado de destino. Y este es un criptoataque electromagnético (el receptor está oculto en el pan, sí)¿Cómo protegerse?Sí, los autores del trabajo también ofrecen métodos de protección contra los tipos de ataques que descubren. Esto, por ejemplo, es una capa de equipo informático que absorbe el sonido, cuando se trata de un ataque acústico. En el caso de un ataque electromagnético, una jaula de Faraday puede ayudar, además de una conexión de red de fibra óptica y aislamiento optoelectrónico. Es cierto que tales métodos de protección están lejos de ser siempre convenientes y bastante caros. Por lo tanto, la cuestión de proteger las computadoras portátiles y las PC de escritorio normales sigue abierta.También puede usar la protección de software. Según los investigadores, la implementación de software de algoritmos criptográficos debe realizarse de tal manera que se excluya la posibilidad de análisis y decodificación de una señal acústica o electromagnética. Esto puede ser "ruido digital" con datos obviamente incorrectos, modificaciones algorítmicas que complican el análisis y otros métodos.

Y este es un criptoataque electromagnético (el receptor está oculto en el pan, sí)¿Cómo protegerse?Sí, los autores del trabajo también ofrecen métodos de protección contra los tipos de ataques que descubren. Esto, por ejemplo, es una capa de equipo informático que absorbe el sonido, cuando se trata de un ataque acústico. En el caso de un ataque electromagnético, una jaula de Faraday puede ayudar, además de una conexión de red de fibra óptica y aislamiento optoelectrónico. Es cierto que tales métodos de protección están lejos de ser siempre convenientes y bastante caros. Por lo tanto, la cuestión de proteger las computadoras portátiles y las PC de escritorio normales sigue abierta.También puede usar la protección de software. Según los investigadores, la implementación de software de algoritmos criptográficos debe realizarse de tal manera que se excluya la posibilidad de análisis y decodificación de una señal acústica o electromagnética. Esto puede ser "ruido digital" con datos obviamente incorrectos, modificaciones algorítmicas que complican el análisis y otros métodos. Source: https://habr.com/ru/post/es394963/

All Articles