En la primera parte de la revisión, examinamos en detalle el enrutador Draytek.Las series 2912 / 2912n de partes tales como posicionar el dispositivo en el mercado, el patrón de uso del enrutador, sus funciones clave y ejemplos de su uso, se familiarizaron con las especificaciones técnicas detalladas del dispositivo, analizaron la configuración y la apariencia del enrutador, examinaron en detalle las funciones de los indicadores e interfaces del dispositivo. Todo lo que vimos demuestra claramente que el dispositivo tiene capacidades muy amplias que una empresa SMB / SOHO o una pequeña sucursal de una gran empresa pueden necesitar y, por lo tanto, el dispositivo tiene un gran potencial para su uso en redes corporativas. Las pruebas de carga mostraron buenos resultados, no esperaba otros resultados, porque el dispositivo está lejos de un nivel inicial, por lo tanto, debe ser productivo. En esta parte de la revisión, analizaremos más de cerca la interfaz web del dispositivo, nos familiarizaremos con sus características y un ejemplo de configuración de funciones e interfaces como WAN y LAN, equilibrio de carga, red inalámbrica, VPN, firewall, control de ancho de banda NAT, así como funciones USB, Diagnóstico y monitoreo de un enrutador.A continuación se muestra un diagrama de conexión general del enrutador.Fig. 0De manera predeterminada, el enrutador incluye una red inalámbrica abierta con el nombre Draytek y un servidor DHCP, puede conectarse a él o usar uno de los puertos LAN.Después de conectarse al enrutador desde una PC y obtener con éxito una dirección IP de la red 192.168.1.0/24,abra su interfaz web. Para ello, en el navegador web, escriba IP LAN por defecto 192.168.1.1,Nombre de usuario: admin, contraseña: admin. Recomiendo cambiar inmediatamente la contraseña a una más segura.Fig. 1Llegamos al menú de estado en línea donde se muestra la información básica sobre el dispositivo

En esta parte de la revisión, analizaremos más de cerca la interfaz web del dispositivo, nos familiarizaremos con sus características y un ejemplo de configuración de funciones e interfaces como WAN y LAN, equilibrio de carga, red inalámbrica, VPN, firewall, control de ancho de banda NAT, así como funciones USB, Diagnóstico y monitoreo de un enrutador.A continuación se muestra un diagrama de conexión general del enrutador.Fig. 0De manera predeterminada, el enrutador incluye una red inalámbrica abierta con el nombre Draytek y un servidor DHCP, puede conectarse a él o usar uno de los puertos LAN.Después de conectarse al enrutador desde una PC y obtener con éxito una dirección IP de la red 192.168.1.0/24,abra su interfaz web. Para ello, en el navegador web, escriba IP LAN por defecto 192.168.1.1,Nombre de usuario: admin, contraseña: admin. Recomiendo cambiar inmediatamente la contraseña a una más segura.Fig. 1Llegamos al menú de estado en línea donde se muestra la información básica sobre el dispositivo Fig. 2Llamo la atención sobre el hecho de que la versión de firmware 3.7.8.1_R está preinstalada en los enrutadores entregados a Rusia, este firmware difiere del habitual en que carece de cifrado, excepto por el protocolo PPTP, se ve así:

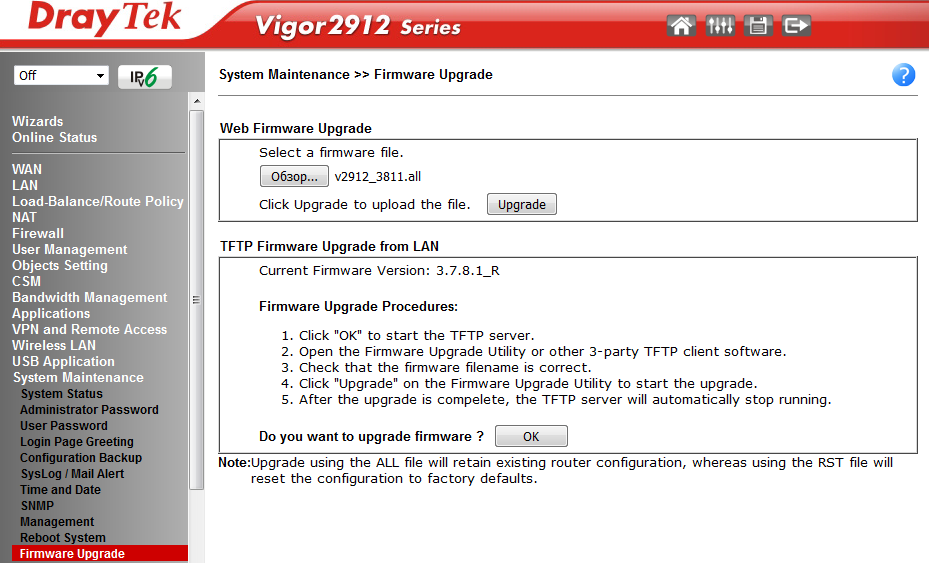

Fig. 2Llamo la atención sobre el hecho de que la versión de firmware 3.7.8.1_R está preinstalada en los enrutadores entregados a Rusia, este firmware difiere del habitual en que carece de cifrado, excepto por el protocolo PPTP, se ve así: Fig. 3Si esto no es suficiente, puede instalar el firmware completo descargándolo del sitio web Draytek.comen la sección Soportes -> Descargas -> Firmware - Serie Vigor2912 .Seleccioné el último 3.8.1.1 y lo descargué, luego lo descomprimí, abrí Mantenimiento del sistema >> Actualización de firmware en la interfaz web del enrutador y seleccioné el archivo v2912_3811.all, luego hice clic en "Actualizar".

Fig. 3Si esto no es suficiente, puede instalar el firmware completo descargándolo del sitio web Draytek.comen la sección Soportes -> Descargas -> Firmware - Serie Vigor2912 .Seleccioné el último 3.8.1.1 y lo descargué, luego lo descomprimí, abrí Mantenimiento del sistema >> Actualización de firmware en la interfaz web del enrutador y seleccioné el archivo v2912_3811.all, luego hice clic en "Actualizar". Fig. 4Después de una actualización exitosa, reinicie el enrutador y obtenga el firmware más reciente sin ninguna restricción.Para mayor claridad, a continuación se muestra una imagen del diagrama de red para el enrutador Draytek 2912n, que consideraremos.

Fig. 4Después de una actualización exitosa, reinicie el enrutador y obtenga el firmware más reciente sin ninguna restricción.Para mayor claridad, a continuación se muestra una imagen del diagrama de red para el enrutador Draytek 2912n, que consideraremos. Fig. 4-1Para conectarse a Internet, utilizamos dos interfaces WAN con varias reglas de enrutamiento; en caso de accidente en el primer canal, el tráfico pasará automáticamente por la copia de seguridad.Utilizamos dos subredes: LAN0 = 192.168.1.0 / 24 y LAN1 = 192.168.2.0 / 24. Y tres redes inalámbricas con SSID: DrayTek, DrayTek_Guest y DrayTek_Unencrypted. Se combinan mediante la configuración de VLAN con redes inalámbricas. Los clientes remotos pueden conectarse a través de VPN utilizando Smart VPN Client y los protocolos PPTP e IPSec. Para la aplicación SmartMonitor, la duplicación de puertos LAN está habilitada.En general, independientemente del modelo del enrutador Draytek, la estructura del menú tiene una organización similar, no puede encontrar ninguna función, o descubrir más de ellas que en otro modelo o versión de firmware, pero la estructura permanece sin cambios. A la izquierda hay un bloque de elementos de menú global estructurados por subsistemas de enrutador: asistentes, interfaces WAN y LAN, luego un bloque de configuraciones de firewall (Firewall, Configuración de objetos, CSM) y gestión de usuarios (Gestión de usuarios), luego un bloque de configuraciones Aplicaciones especiales de enrutadores (Aplicaciones). El siguiente es el bloque de configuración de VPN, seguido del menú responsable de configurar la red inalámbrica (LAN inalámbrica),un menú separado para configurar el puerto USB (Aplicación USB) y finalmente el menú de funciones de servicio (Mantenimiento del sistema) y el menú de diagnóstico del enrutador (Diagnóstico).Todos los elementos están estructurados de forma simple y lógica, de acuerdo con las funciones de red, sin ninguna lógica específica y confusa.Cada elemento del menú global incluye uno o más subelementos.Considere los elementos del menú principal, ya que el enrutador tiene una configuración que coincide con el diagrama de red que se presentó anteriormente, a medida que revise los nuevos elementos del menú, quedará claro cómo se configuran ciertas funciones de red.

Fig. 4-1Para conectarse a Internet, utilizamos dos interfaces WAN con varias reglas de enrutamiento; en caso de accidente en el primer canal, el tráfico pasará automáticamente por la copia de seguridad.Utilizamos dos subredes: LAN0 = 192.168.1.0 / 24 y LAN1 = 192.168.2.0 / 24. Y tres redes inalámbricas con SSID: DrayTek, DrayTek_Guest y DrayTek_Unencrypted. Se combinan mediante la configuración de VLAN con redes inalámbricas. Los clientes remotos pueden conectarse a través de VPN utilizando Smart VPN Client y los protocolos PPTP e IPSec. Para la aplicación SmartMonitor, la duplicación de puertos LAN está habilitada.En general, independientemente del modelo del enrutador Draytek, la estructura del menú tiene una organización similar, no puede encontrar ninguna función, o descubrir más de ellas que en otro modelo o versión de firmware, pero la estructura permanece sin cambios. A la izquierda hay un bloque de elementos de menú global estructurados por subsistemas de enrutador: asistentes, interfaces WAN y LAN, luego un bloque de configuraciones de firewall (Firewall, Configuración de objetos, CSM) y gestión de usuarios (Gestión de usuarios), luego un bloque de configuraciones Aplicaciones especiales de enrutadores (Aplicaciones). El siguiente es el bloque de configuración de VPN, seguido del menú responsable de configurar la red inalámbrica (LAN inalámbrica),un menú separado para configurar el puerto USB (Aplicación USB) y finalmente el menú de funciones de servicio (Mantenimiento del sistema) y el menú de diagnóstico del enrutador (Diagnóstico).Todos los elementos están estructurados de forma simple y lógica, de acuerdo con las funciones de red, sin ninguna lógica específica y confusa.Cada elemento del menú global incluye uno o más subelementos.Considere los elementos del menú principal, ya que el enrutador tiene una configuración que coincide con el diagrama de red que se presentó anteriormente, a medida que revise los nuevos elementos del menú, quedará claro cómo se configuran ciertas funciones de red.Menú de magos

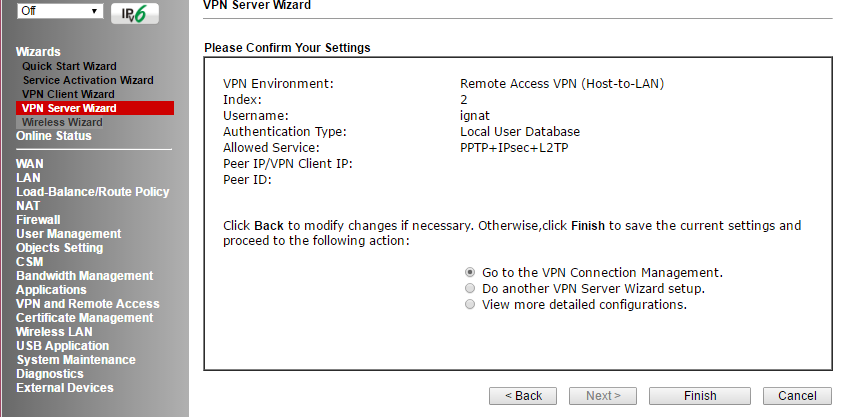

Estos son los asistentes de configuración que le permiten configurar las funciones básicas del enrutador con unos pocos clics. Son una cadena de varios cuadros de diálogo, la última ventana muestra una lista de todas las configuraciones realizadas y el botón "Finalizar" para su aplicación. Me pareció que los datos del asistente son para administradores completamente vagos, ya que sin ellos, configurar las funciones básicas en el enrutador no es difícil.Asistente de inicio rápido : se utiliza para configurar rápidamente la conexión de las interfaces WAN 1-3.Asistente de activación del servicio : activa el filtro temático inteligente de los sitios Filtro de contenido web.El siguiente asistente de cliente VPN y asistente de servidor VPNLo encontré interesante, con la ayuda de ellos es fácil configurar la VPN en los modos LAN-a-LAN y Remote Dial-in User, activar el servicio y registrar usuarios. A continuación, un ejemplo de 3 pasos para agregar y activar un usuario de VPN.Elegimos PPTP, luego necesitamos configurarlo en el lado del cliente, usaremos el cliente Draytek Smart VPN. Volver a la configuración de VPN en el menú VPN y acceso remoto . Fig. 5

Fig. 5 Fig. 6

Fig. 6 Fig. 7El Asistente inalámbrico es para la configuración inicial de una red inalámbrica. A continuación se muestra la ventana final al finalizar el asistente.

Fig. 7El Asistente inalámbrico es para la configuración inicial de una red inalámbrica. A continuación se muestra la ventana final al finalizar el asistente. Fig. 8En un par de clics, se configura la red inalámbrica.

Fig. 8En un par de clics, se configura la red inalámbrica.Menú de estado en línea

El siguiente elemento del menú contiene dos subelementos: la primera Conexión física : muestra el estado físico de la LAN, las interfaces WAN 1-3 y los medidores de nivel de enlace, lo mismo, pero solo se pueden ver las interfaces virtuales en el menú WAN virtual . Fig. 9Para obtener más información sobre el estado del sistema, consulte Mantenimiento del sistema -> Estado del sistema .

Fig. 9Para obtener más información sobre el estado del sistema, consulte Mantenimiento del sistema -> Estado del sistema .Menú WAN

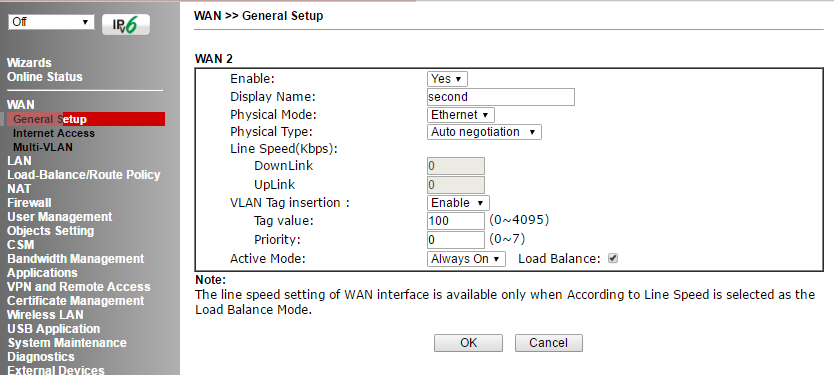

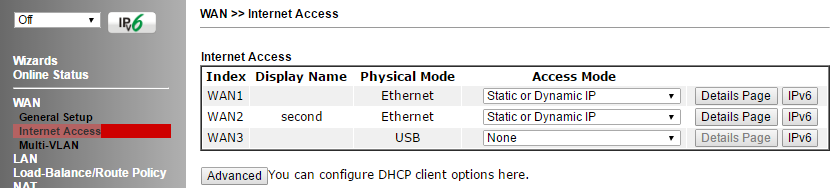

En este menú, se realizan todas las configuraciones relacionadas con la conexión del enrutador a los proveedores de Internet. En nuestro ejemplo, WAN 1 y 2 están activas . 10-1La configuración del modo de equilibrio de carga está disponible cuando se usan dos o tres interfaces WAN simultáneamente. Usamos el modo Auto Weigh, en este modo el enrutador distribuye automáticamente la carga. La interfaz WAN 3 se puede utilizar al conectar un módem 3 / 4G.A continuación se muestra una configuración detallada de la interfaz WAN 2, utilizamos el modo de equilibrio de carga.

. 10-1La configuración del modo de equilibrio de carga está disponible cuando se usan dos o tres interfaces WAN simultáneamente. Usamos el modo Auto Weigh, en este modo el enrutador distribuye automáticamente la carga. La interfaz WAN 3 se puede utilizar al conectar un módem 3 / 4G.A continuación se muestra una configuración detallada de la interfaz WAN 2, utilizamos el modo de equilibrio de carga. Fig. 10-2Las interfaces se configuran directamente en el submenú Acceso a Internet .

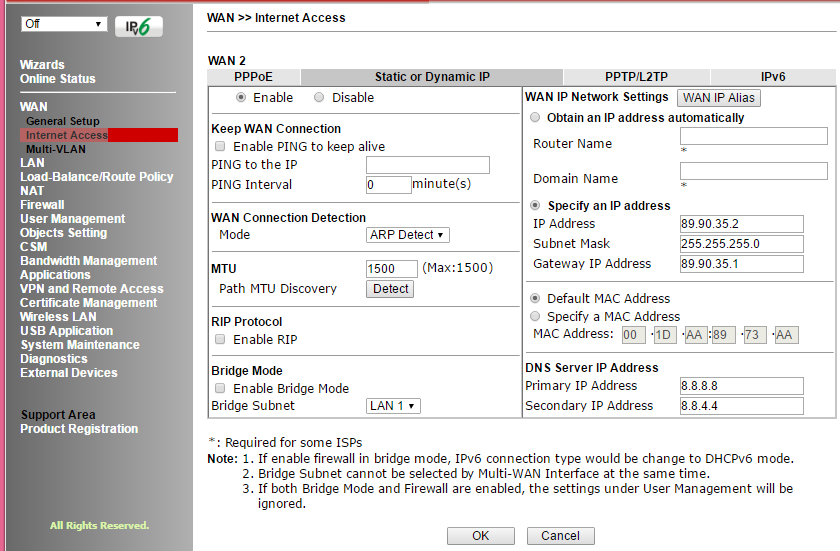

Fig. 10-2Las interfaces se configuran directamente en el submenú Acceso a Internet . Fig. 10-3Ir a la página de detalles WAN 2, aquí están las configuraciones para el modo de conexión, usamos una IP estática, un cliente DHCP funciona en la primera interfaz. Además de los métodos que utilizamos, puede conectarse a Internet utilizando los protocolos PPTP / L2TP o PPPoE, así como IPv6.

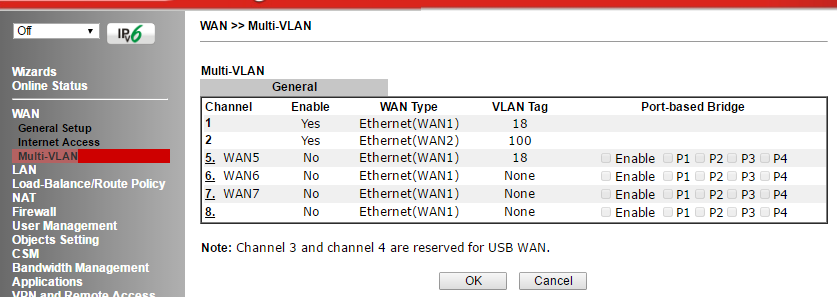

Fig. 10-3Ir a la página de detalles WAN 2, aquí están las configuraciones para el modo de conexión, usamos una IP estática, un cliente DHCP funciona en la primera interfaz. Además de los métodos que utilizamos, puede conectarse a Internet utilizando los protocolos PPTP / L2TP o PPPoE, así como IPv6. Fig. 11Sub-menú multi-VLAN permite al administrador crear perfiles de WAN específica 1-2 interfaz física y crean un puente a la interfaz LAN LAN para un máximo rendimiento.

Fig. 11Sub-menú multi-VLAN permite al administrador crear perfiles de WAN específica 1-2 interfaz física y crean un puente a la interfaz LAN LAN para un máximo rendimiento. Fig. 12Es decir, sobre la base de la interfaz física de WAN 1-2, creamos una WAN virtual adicional 5-7 en la VLAN especificada por nosotros y la "conectamos" con los puertos LAN necesarios 1-3 (el cuarto puerto solo puede funcionar en modo NAT), opcionalmente, podemos asignar interfaz WAN virtual 5-7 dirección IP manualmente o recibir a través de DHCP, es decir, convertirla en L3. Como ejemplo, podemos reenviar el tráfico de IPTV de WAN a LAN.

Fig. 12Es decir, sobre la base de la interfaz física de WAN 1-2, creamos una WAN virtual adicional 5-7 en la VLAN especificada por nosotros y la "conectamos" con los puertos LAN necesarios 1-3 (el cuarto puerto solo puede funcionar en modo NAT), opcionalmente, podemos asignar interfaz WAN virtual 5-7 dirección IP manualmente o recibir a través de DHCP, es decir, convertirla en L3. Como ejemplo, podemos reenviar el tráfico de IPTV de WAN a LAN.Menú LAN

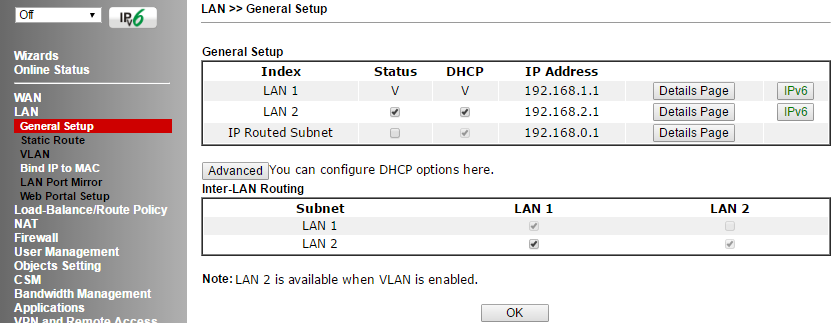

El artículo es responsable de configurar la red local y contiene varios subelementos. El enrutador admite dos segmentos de LAN independientes con su propia configuración, por defecto es 192.168.1.1/24 y 192.168.2.1/24, también puede agregar una red enrutada. En ambos segmentos, se habilita DHCP, que emite direcciones IP para conectar terminales de usuario. Por cierto, un servidor DHCP se puede configurar para transmitir cualquier opción DHCP adicional, es muy conveniente si la red tiene servicios especializados, por ejemplo, un servidor TFTP. Fig. 13Además, puede habilitar o deshabilitar el enrutamiento entre LAN 1 y 2. En la sección Enrutamiento entre LANEn el siguiente submenú LAN >> Configuración de ruta estática , puede agregar hasta 10 rutas estáticas a otras redes detrás de direcciones IP en subredes LAN 1-2.SubmenúLAN >> La configuración de VLAN le permite combinar los puertos LAN especificados P2-4 en una VLAN (P1 actúa como WAN2 en nuestro ejemplo) con redes inalámbricas SSID 1-4 y, opcionalmente, agregar etiquetas de VLAN prioritarias. Cuando la etiqueta VLAN está habilitada, el tráfico con las etiquetas especificadas en el campo VID aparecerá en los puertos LAN correspondientes; las etiquetas no se transmitirán a través de redes inalámbricas. En nuestro ejemplo, dos VLAN independientes. VLAN0 incluye puertos LAN P 2-4 y una red inalámbrica con SSID1; todo esto está en el segmento LAN 1. VLAN1 incluye redes inalámbricas con SSID2 y SSID3; todo esto está en el segmento LAN 2.

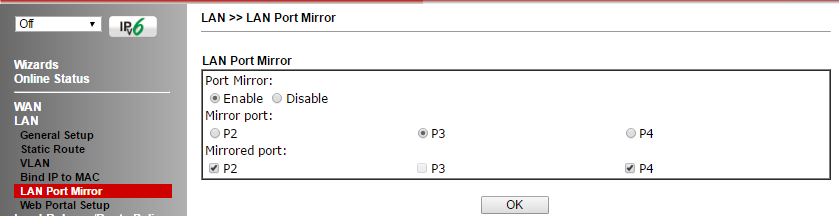

Fig. 13Además, puede habilitar o deshabilitar el enrutamiento entre LAN 1 y 2. En la sección Enrutamiento entre LANEn el siguiente submenú LAN >> Configuración de ruta estática , puede agregar hasta 10 rutas estáticas a otras redes detrás de direcciones IP en subredes LAN 1-2.SubmenúLAN >> La configuración de VLAN le permite combinar los puertos LAN especificados P2-4 en una VLAN (P1 actúa como WAN2 en nuestro ejemplo) con redes inalámbricas SSID 1-4 y, opcionalmente, agregar etiquetas de VLAN prioritarias. Cuando la etiqueta VLAN está habilitada, el tráfico con las etiquetas especificadas en el campo VID aparecerá en los puertos LAN correspondientes; las etiquetas no se transmitirán a través de redes inalámbricas. En nuestro ejemplo, dos VLAN independientes. VLAN0 incluye puertos LAN P 2-4 y una red inalámbrica con SSID1; todo esto está en el segmento LAN 1. VLAN1 incluye redes inalámbricas con SSID2 y SSID3; todo esto está en el segmento LAN 2. Fig. 14 Elenrutador puede funcionar en el modo de crear VLAN sin etiquetar basadas en puertos o VLAN basadas en etiquetas VID.Siguiente elemento en LAN >> Enlace IP a MAC. Le permite crear listas con direcciones MAC y direcciones IP coincidentes, si la función está habilitada, no se pueden cambiar todas las direcciones IP asignadas a las direcciones MAC. Las hojas creadas pueden guardarse en un archivo y restaurarse a la configuración del enrutador desde un archivo guardado previamente.En el menú LAN >> LAN Port Mirror , puede habilitar la copia de todo el tráfico desde el puerto LAN Mirrored especificado al puerto Mirror receptor. Esta función es útil para depurar una red usando un sniffer o cuando se usa la aplicación para monitorear y analizar la actividad de red de Draytek Smart Monitor, la información sobre esta aplicación se puede encontrar en la primera parte de esta revisión.

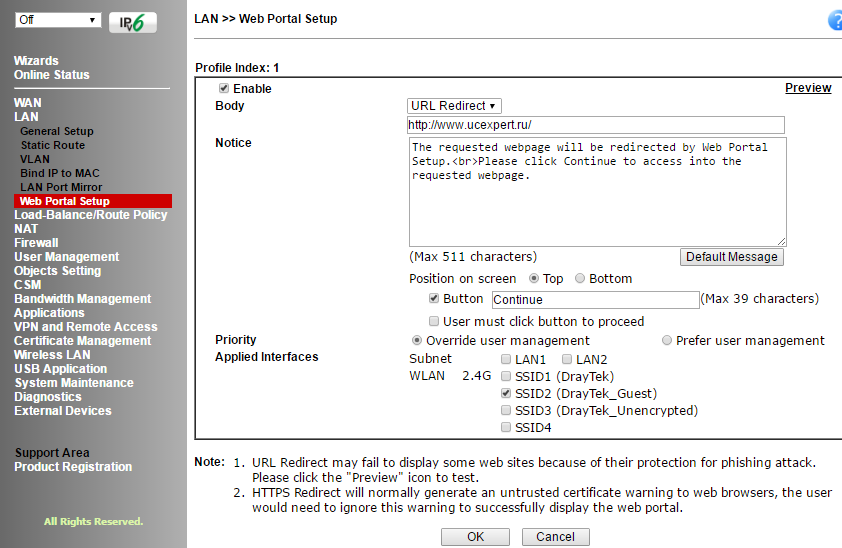

Fig. 14 Elenrutador puede funcionar en el modo de crear VLAN sin etiquetar basadas en puertos o VLAN basadas en etiquetas VID.Siguiente elemento en LAN >> Enlace IP a MAC. Le permite crear listas con direcciones MAC y direcciones IP coincidentes, si la función está habilitada, no se pueden cambiar todas las direcciones IP asignadas a las direcciones MAC. Las hojas creadas pueden guardarse en un archivo y restaurarse a la configuración del enrutador desde un archivo guardado previamente.En el menú LAN >> LAN Port Mirror , puede habilitar la copia de todo el tráfico desde el puerto LAN Mirrored especificado al puerto Mirror receptor. Esta función es útil para depurar una red usando un sniffer o cuando se usa la aplicación para monitorear y analizar la actividad de red de Draytek Smart Monitor, la información sobre esta aplicación se puede encontrar en la primera parte de esta revisión. Fig. 15Submenú LAN >> Configuración del portal weble permite determinar los perfiles asignados a las interfaces de red LAN o WLAN-inalámbricas y especificar el enlace URL del sitio web en ellas para la redirección automática del usuario el primer intento de abrir una página web, después de conectarse a través de la interfaz especificada en el perfil, por ejemplo, SSID1.

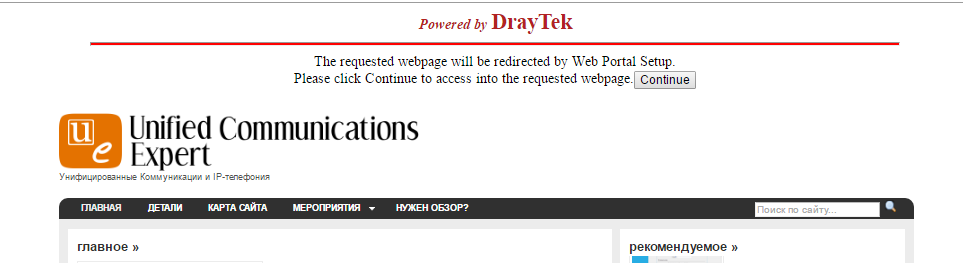

Fig. 15Submenú LAN >> Configuración del portal weble permite determinar los perfiles asignados a las interfaces de red LAN o WLAN-inalámbricas y especificar el enlace URL del sitio web en ellas para la redirección automática del usuario el primer intento de abrir una página web, después de conectarse a través de la interfaz especificada en el perfil, por ejemplo, SSID1. Fig. 16Esta función se utiliza con fines publicitarios o para notificar a un usuario que se conecta a Internet a través de la red de una empresa específica.En el ejemplo, cuando intente abrir cualquier página web por primera vez, el usuario será redirigido al sitio web www.ucexpert.ru , donde en la parte superior de la pantalla aparecerá un mensaje pidiéndole al usuario que haga clic en el botón Continuar para continuar la sesión web e ir al sitio deseado.A continuación se muestra un ejemplo de una página tepec.

Fig. 16Esta función se utiliza con fines publicitarios o para notificar a un usuario que se conecta a Internet a través de la red de una empresa específica.En el ejemplo, cuando intente abrir cualquier página web por primera vez, el usuario será redirigido al sitio web www.ucexpert.ru , donde en la parte superior de la pantalla aparecerá un mensaje pidiéndole al usuario que haga clic en el botón Continuar para continuar la sesión web e ir al sitio deseado.A continuación se muestra un ejemplo de una página tepec. Fig. 17

Fig. 17Load-Balance/Route Policy

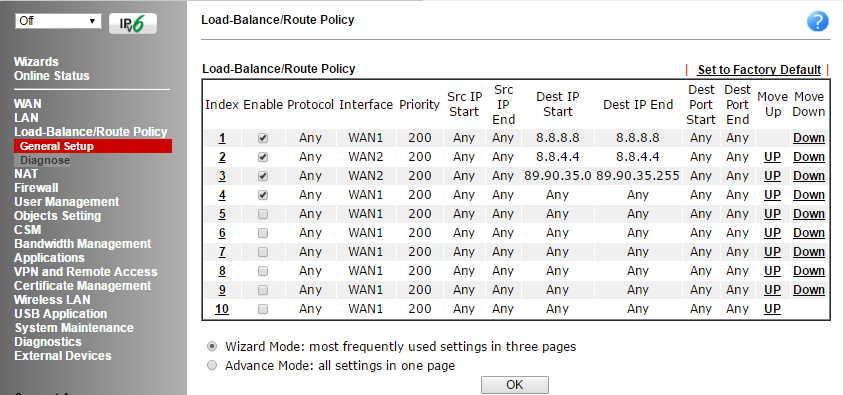

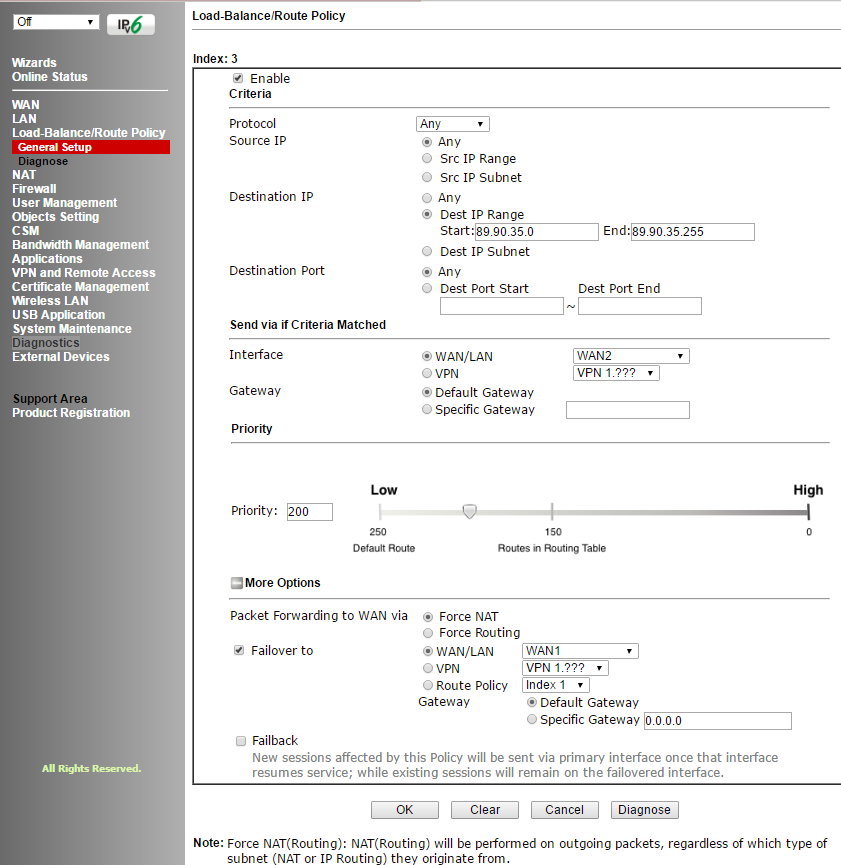

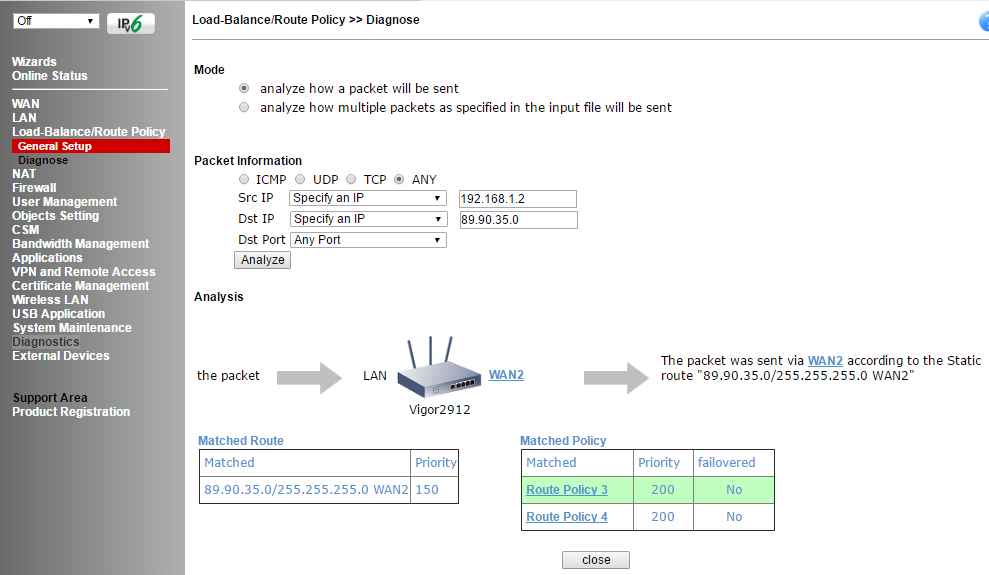

Este elemento del menú contiene el subelemento Configuración general (configuración directa de las reglas de equilibrio de carga y políticas de enrutamiento y Diagnóstico) , un subelemento para depurar las reglas configuradas, donde puede simular la ruta de uno o más paquetes a través de la tabla de reglas configuradas y verificar el resultado. Fig. 18En el ejemplo, los paquetes que dejan las direcciones IP LAN de cualquier enrutador en IP 8.8.8.8 pasarán por WAN1, la segunda regla funciona de manera similar, solo para IP de destino 8.8.4.4 y los paquetes ya pasarán por WAN2. En la tercera regla, se indica toda la subred, en la cuarta regla se indica que todo el tráfico debe enviarse a través de WAN1, en caso de falla de WAN1, enviar a WAN2. Cada regla tiene prioridad, cuanto menor es, antes se ejecuta la regla.La siguiente imagen muestra los criterios por los cuales puede establecer una regla, hay muchos de ellos, también puede determinar dónde enviar el paquete si la regla no funcionó.

Fig. 18En el ejemplo, los paquetes que dejan las direcciones IP LAN de cualquier enrutador en IP 8.8.8.8 pasarán por WAN1, la segunda regla funciona de manera similar, solo para IP de destino 8.8.4.4 y los paquetes ya pasarán por WAN2. En la tercera regla, se indica toda la subred, en la cuarta regla se indica que todo el tráfico debe enviarse a través de WAN1, en caso de falla de WAN1, enviar a WAN2. Cada regla tiene prioridad, cuanto menor es, antes se ejecuta la regla.La siguiente imagen muestra los criterios por los cuales puede establecer una regla, hay muchos de ellos, también puede determinar dónde enviar el paquete si la regla no funcionó. Fig. 19La siguiente figura muestra el diagnóstico de ruta.

Fig. 19La siguiente figura muestra el diagnóstico de ruta. Fig. 20

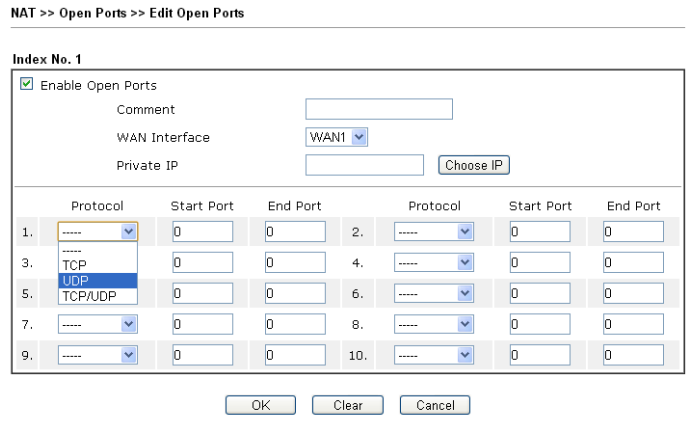

Fig. 20Menú NAT

Las funciones de traducción de traducción de direcciones de red (NAT) están configuradas en el menú, contiene el submenú de redirección de puertos: reenvío de puertos desde el puerto de la interfaz WAN especificada a la dirección IP y el puerto en la LAN, esto puede ser necesario para servidores FTP, servidores de correo, etc. d.El submenú Host DMZ le permite especificar un host DMZ en la LAN para cada una de las interfaces WAN.El submenú Puertos abiertos le permite mantener abiertos los rangos de puertos especificados para aplicaciones especiales, como P2P, y enrutarlos a direcciones IP específicas en la LAN. Fig.La activación de 21 puertos es una variación de puertos abiertos. Si después de activar la regla de Puertos abiertos, estos puertos están constantemente abiertos, entonces, al aplicar la regla de Activación de puertos, estos puertos se abrirán solo cuando las condiciones de las reglas sean las mismas, entonces los puertos se cerrarán nuevamente por tiempo de espera.La operación de la función en el elemento del submenú correspondiente se define mediante un conjunto de reglas.

Fig.La activación de 21 puertos es una variación de puertos abiertos. Si después de activar la regla de Puertos abiertos, estos puertos están constantemente abiertos, entonces, al aplicar la regla de Activación de puertos, estos puertos se abrirán solo cuando las condiciones de las reglas sean las mismas, entonces los puertos se cerrarán nuevamente por tiempo de espera.La operación de la función en el elemento del submenú correspondiente se define mediante un conjunto de reglas.Menú de cortafuegos

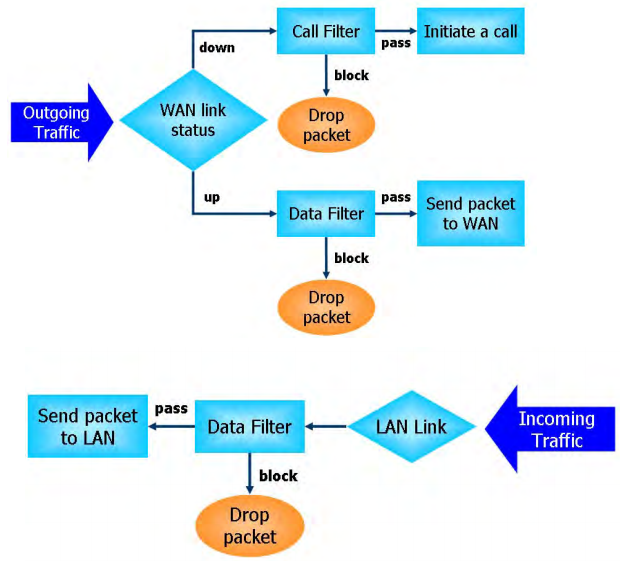

En este menú, se configuran las reglas de firewall global, se establecen los conjuntos y el orden de las reglas de verificación de tráfico, y se especifican las reglas de filtrado de tráfico predeterminadas.El firewall se puede dividir en 3 subsistemas:- Filtro IP configurable por el usuario basado en conjuntos de reglas de Filtro de llamadas / Filtro de datos

- Filtro de inspección de paquetes con estado (SPI)

- Protección contra ataques de denegación de servicio (DoS) / DoS distribuido (DDoS)

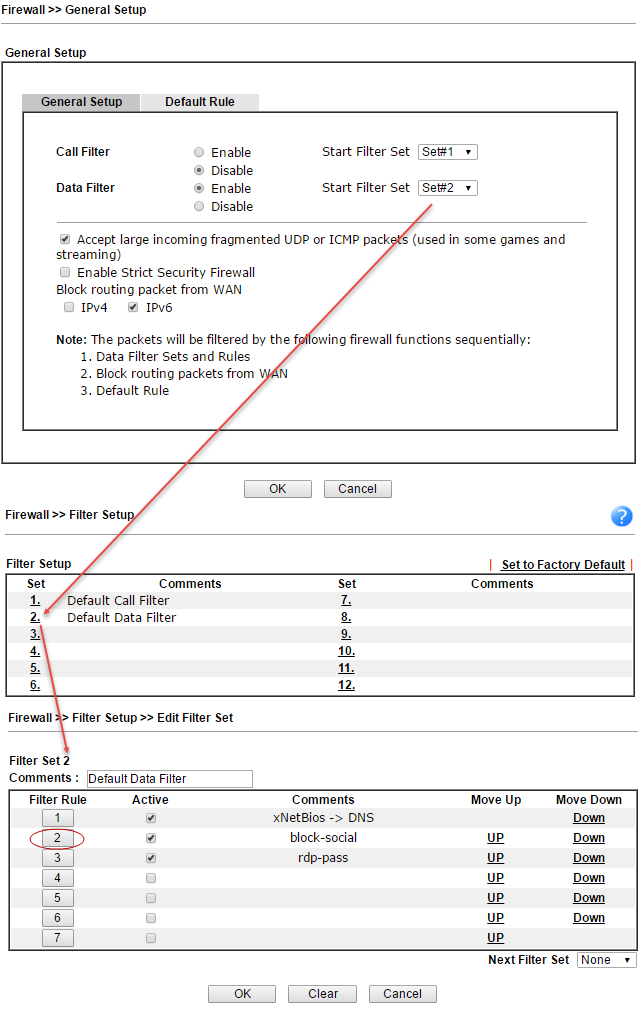

La arquitectura del firewall usa dos conjuntos independientes de reglas de Filtro de llamadas y Filtro de datos.El conjunto de reglas del Filtro de llamadas se aplica al tráfico enviado desde la red local a la WAN cuando no hay una conexión a Internet activa (la interfaz WAN no está activa) y antes de que se establezca la conexión, el tráfico pasa a través de las reglas del Filtro de llamadas, si los paquetes no están bloqueados, la conexión se establece.Cuando la interfaz WAN está activa, todos los paquetes entran inmediatamente en el conjunto de reglas del Filtro de datos, y todo el tráfico que llega a las interfaces WAN también llega allí. Fig. 22Las reglas de firewall pueden especificar objetos (definidos a través del menú Configuración de objetos), como direcciones IP o grupos de direcciones IP, protocolo y rango de puertos y sus grupos, palabras clave y grupos de palabras clave, perfiles de extensión de archivo, usuarios (ciertos en el menú Administración de usuarios) y, por último, en el menú CSM (Administración de seguridad de contenido), defina aplicaciones, por ejemplo, Skype, URL e incluso el tema de ciertos sitios que usan el sistema de filtro de contenido web.Es decir, podemos trabajar con el tráfico desde el nivel de la red hasta el nivel de la aplicación, además de utilizar el sistema de filtro de contenido web para procesar de manera inteligente el tráfico sobre el tema del contenido web, es decir, crear reglas muy amplias.A continuación se muestran las configuraciones globales en el submenúFirewall >> Configuración general , luego el submenú Firewall >> Configuración de filtro que ilustra los conjuntos de reglas de firewall, Firewall >> Configuración de filtro >> Editar submenú Conjunto de filtros que ilustra la composición de un conjunto específico de reglas.

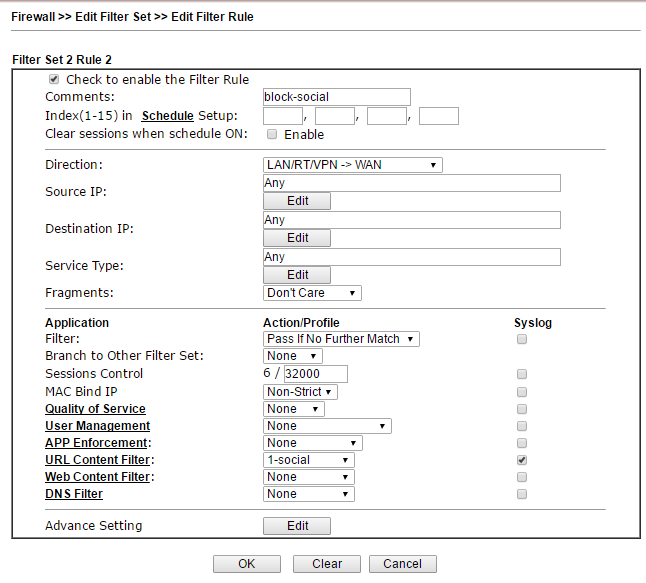

Fig. 22Las reglas de firewall pueden especificar objetos (definidos a través del menú Configuración de objetos), como direcciones IP o grupos de direcciones IP, protocolo y rango de puertos y sus grupos, palabras clave y grupos de palabras clave, perfiles de extensión de archivo, usuarios (ciertos en el menú Administración de usuarios) y, por último, en el menú CSM (Administración de seguridad de contenido), defina aplicaciones, por ejemplo, Skype, URL e incluso el tema de ciertos sitios que usan el sistema de filtro de contenido web.Es decir, podemos trabajar con el tráfico desde el nivel de la red hasta el nivel de la aplicación, además de utilizar el sistema de filtro de contenido web para procesar de manera inteligente el tráfico sobre el tema del contenido web, es decir, crear reglas muy amplias.A continuación se muestran las configuraciones globales en el submenúFirewall >> Configuración general , luego el submenú Firewall >> Configuración de filtro que ilustra los conjuntos de reglas de firewall, Firewall >> Configuración de filtro >> Editar submenú Conjunto de filtros que ilustra la composición de un conjunto específico de reglas. Fig. 23Ahora consideraremos una regla concreta de la tabla llamada block-social

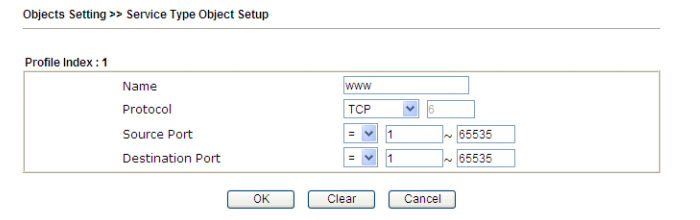

Fig. 23Ahora consideraremos una regla concreta de la tabla llamada block-social Fig. 24En primer lugar, en Schedule puede especificar el horario en que funcionará la regla, por ejemplo, bloquear las redes sociales de 9-30 a 18-00 de lunes a viernes. A continuación, indicamos la dirección de la verificación del tráfico en el campo Dirección, cualquier dirección IP entrante o saliente, el tipo de servicio puede establecerlo un objeto específico en el menú Configuración de objetos >> Tipo de servicio Objeto, o tal vez un conjunto de objetos, y es un grupo de tipo de protocolo + puerto o rango de puertos.A continuación, en el campo Filtro, especifique el criterio "Pasar si no hay más coincidencias": los paquetes deben omitirse si ninguno de los criterios de las reglas restantes coincide. Si el usuario accede a una red social, por ejemplo, ok.ru, los criterios coincidirán y el paquete será bloqueado. El criterio en este ejemplo es el perfil en el filtro de contenido de URL, que contiene un objeto, un grupo que incluye palabras clave, direcciones de redes sociales.A continuación, ilustraré la configuración cuando lleguemos a ellos. De la misma manera, se incluyen otros criterios en la regla, es decir, en las reglas del cortafuegos puede agregar criterios tanto a nivel de red como a nivel de aplicación, además, puede habilitar el Filtro de contenido web que funciona aún más alto, a nivel del contenido del contenido web .Submenú DoS Defense . El enrutador implementa la detección y protección automática contra ataques DoS, y las métricas del umbral de intensidad de tráfico, después de lo cual el evento se considera un ataque, se pueden configurar manualmente. También se proporcionan alertas de notificación de ataque.

Fig. 24En primer lugar, en Schedule puede especificar el horario en que funcionará la regla, por ejemplo, bloquear las redes sociales de 9-30 a 18-00 de lunes a viernes. A continuación, indicamos la dirección de la verificación del tráfico en el campo Dirección, cualquier dirección IP entrante o saliente, el tipo de servicio puede establecerlo un objeto específico en el menú Configuración de objetos >> Tipo de servicio Objeto, o tal vez un conjunto de objetos, y es un grupo de tipo de protocolo + puerto o rango de puertos.A continuación, en el campo Filtro, especifique el criterio "Pasar si no hay más coincidencias": los paquetes deben omitirse si ninguno de los criterios de las reglas restantes coincide. Si el usuario accede a una red social, por ejemplo, ok.ru, los criterios coincidirán y el paquete será bloqueado. El criterio en este ejemplo es el perfil en el filtro de contenido de URL, que contiene un objeto, un grupo que incluye palabras clave, direcciones de redes sociales.A continuación, ilustraré la configuración cuando lleguemos a ellos. De la misma manera, se incluyen otros criterios en la regla, es decir, en las reglas del cortafuegos puede agregar criterios tanto a nivel de red como a nivel de aplicación, además, puede habilitar el Filtro de contenido web que funciona aún más alto, a nivel del contenido del contenido web .Submenú DoS Defense . El enrutador implementa la detección y protección automática contra ataques DoS, y las métricas del umbral de intensidad de tráfico, después de lo cual el evento se considera un ataque, se pueden configurar manualmente. También se proporcionan alertas de notificación de ataque.Menú de gestión de usuarios

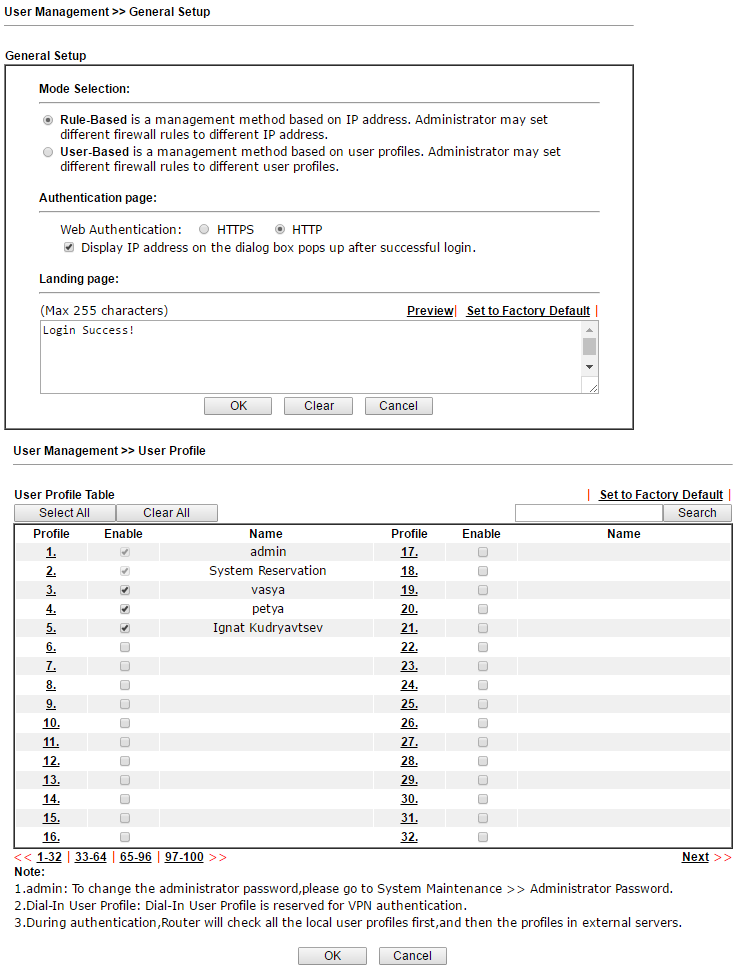

El servidor de seguridad puede funcionar en uno de dos modos globales:basada en reglas , que se basa en reglas, donde los objetos son, por ejemplo, las direcciones IP de las estaciones de usuario. El administrador establece las reglas en función de las diversas direcciones IP.Basado en el usuario , es decir, la administración se basa en los perfiles de usuario. El administrador establece las reglas para diferentes perfiles de usuario o sus grupos. Antes de esto, los usuarios deben iniciar sesión. Después de la autorización, el sistema crea una correspondencia entre el nombre de usuario y la dirección IP con la que está autorizado.Los submenús siguientes son Gestión de usuarios >> Configuración general, donde puede cambiar entre trabajar con direcciones IP o trabajar con perfiles de usuario.Si todo está claro sobre trabajar con direcciones IP: el administrador asigna una dirección IP al terminal de usuario, que no debe cambiar y asigna reglas para la dirección IP.Tan pronto como cambiemos al modo basado en el usuario, el usuario debe iniciar sesión, hasta ese momento no podrá trabajar en la red, y cuando abra el navegador e intente acceder a cualquier sitio, será redirigido a la página de autorización. Para iniciar sesión, un perfil de usuario con los derechos correspondientes debe estar contenido en la tabla Gestión de usuarios >> Perfil de usuario. Fig. 25El ejemplo tiene un perfil de usuario Ignat Kudryavtsev, abra el perfil de este usuario

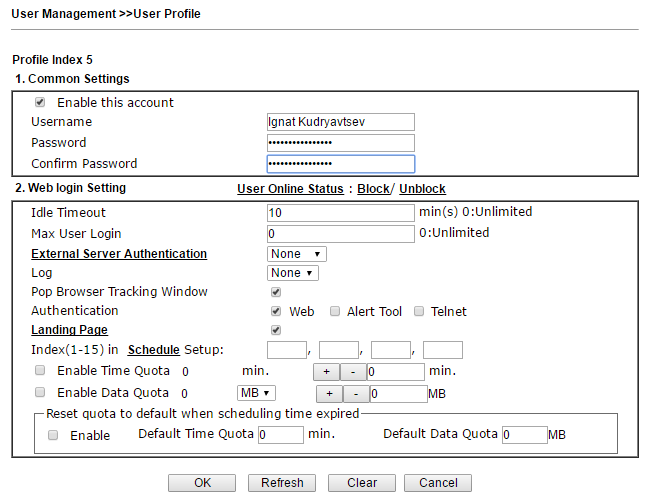

Fig. 25El ejemplo tiene un perfil de usuario Ignat Kudryavtsev, abra el perfil de este usuario Fig. 26Como puede ver, aquí puede configurar el tiempo de espera para el cierre de sesión automático en caso de tiempo de inactividad, y la restricción en el número simultáneo de inicios de sesión permite la autenticación externa a través de protocolos LDAP o RADIUS. También puede establecer cuotas para el tiempo y la cantidad de tráfico consumido por el usuario.La página de destino es la página que verá el usuario después de una autorización exitosa. Simplemente puede mostrar un mensaje, como en nuestro ejemplo: "¡Acceso exitoso!", O puede redirigir a cualquier sitio web, por ejemplo, el sitio web de una empresa. Para hacer esto, en la configuración de la página de destino debe escribir una línea del formulario:

Fig. 26Como puede ver, aquí puede configurar el tiempo de espera para el cierre de sesión automático en caso de tiempo de inactividad, y la restricción en el número simultáneo de inicios de sesión permite la autenticación externa a través de protocolos LDAP o RADIUS. También puede establecer cuotas para el tiempo y la cantidad de tráfico consumido por el usuario.La página de destino es la página que verá el usuario después de una autorización exitosa. Simplemente puede mostrar un mensaje, como en nuestro ejemplo: "¡Acceso exitoso!", O puede redirigir a cualquier sitio web, por ejemplo, el sitio web de una empresa. Para hacer esto, en la configuración de la página de destino debe escribir una línea del formulario:<body stats=1><script language='javascript'> window.location='<a href="http://www.draytek.com/">http://www.draytek.com</a>'</script></body>

Todos los ajustes se describen en detalle en el manual del usuario.Cuando abre un navegador web e intenta acceder a cualquier sitio, el usuario será redirigido a la página de autorización, después de una autorización exitosa, aparecerá el mensaje "¡Acceso exitoso!" y el usuario podrá trabajar en la red. Fig. 27En el submenú Grupo de usuarios , puede agrupar usuarios para que pueda asignar las mismas reglas a grupos de usuarios, por ejemplo, por departamento de la empresa. El submenú de estado en línea del usuario se utiliza para ver el estado de los usuarios.

Fig. 27En el submenú Grupo de usuarios , puede agrupar usuarios para que pueda asignar las mismas reglas a grupos de usuarios, por ejemplo, por departamento de la empresa. El submenú de estado en línea del usuario se utiliza para ver el estado de los usuarios.Menú de configuración de objetos

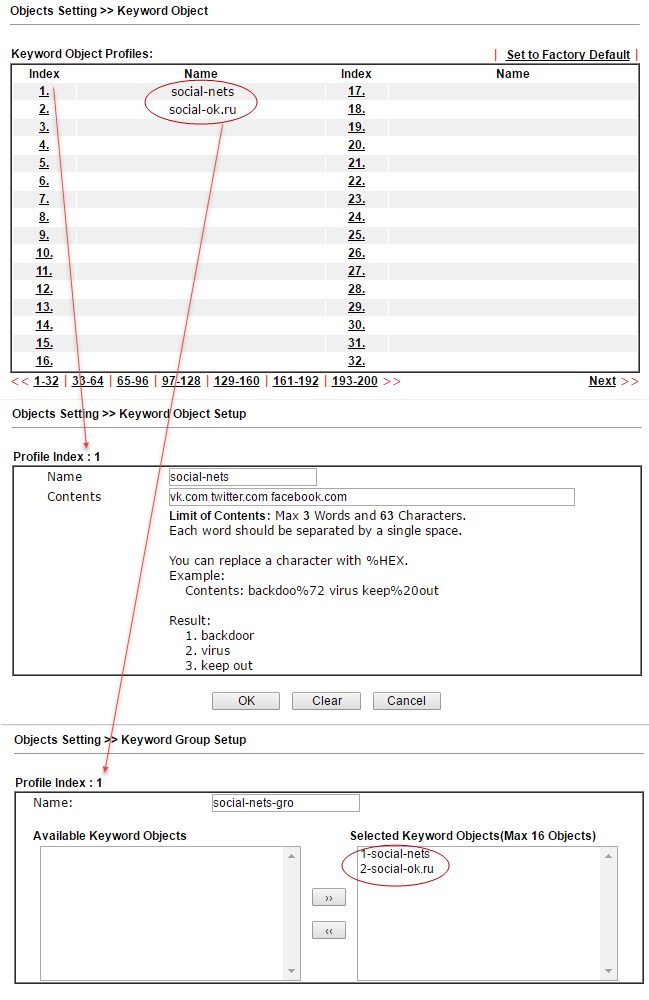

Los enrutadores de la serie 2912 de Draytek admiten un firewall basado en la inspección de paquetes con estado (SPI) basado en objetos basados en objetos, tales como: un usuario (previa autorización, recibe una IP específica), direcciones IP o grupos de direcciones IP, protocolo y gama de puertos y sus grupos, palabras clave y grupos de palabras clave, perfiles de extensión de archivo. Estos objetos se pueden usar para crear reglas de firewall que se pueden habilitar y deshabilitar en un horario.En el menú Configuración de objetos, se crean y agrupan varios tipos de objetos.En el submenú Objeto IPlos objetos se crean en función del host, el rango de direcciones IP o la subred; también puede usar una dirección MAC específica para cualquier dirección IP. En el submenú Grupo IP, los grupos se crean a partir de objetos IP que luego se pueden usar para crear reglas de firewall.Lo mismo ocurre con el objeto IPv6 y el grupo IPv6 con direccionamiento IPv6 IP.En los submenús Objeto de tipo de servicio y Grupo de tipo de servicio , los objetos se crean y agrupan según el tipo de protocolo, los puertos de origen y de destino. Fig. 28En el submenú Objeto de palabra clave y Grupo de palabras clavelos objetos basados en palabras clave se crean y agrupan, luego estos objetos se pueden usar para crear reglas de filtrado, por ejemplo, para el Perfil de filtro de contenido URL y el Perfil de filtro DNS en el subsistema CSM. En nuestro ejemplo, bloqueamos las redes sociales vk.com twitter.com facebook.com y ok.ru, para esto creamos dos perfiles con los nombres social-nets y social-ok.ru que contienen estas palabras clave y las agregamos al grupo social-nets- gro submenú Configuración de objetos >> Grupo de palabras clave . A continuación, usamos este grupo en CSM >> Perfil de filtro de contenido de URL .

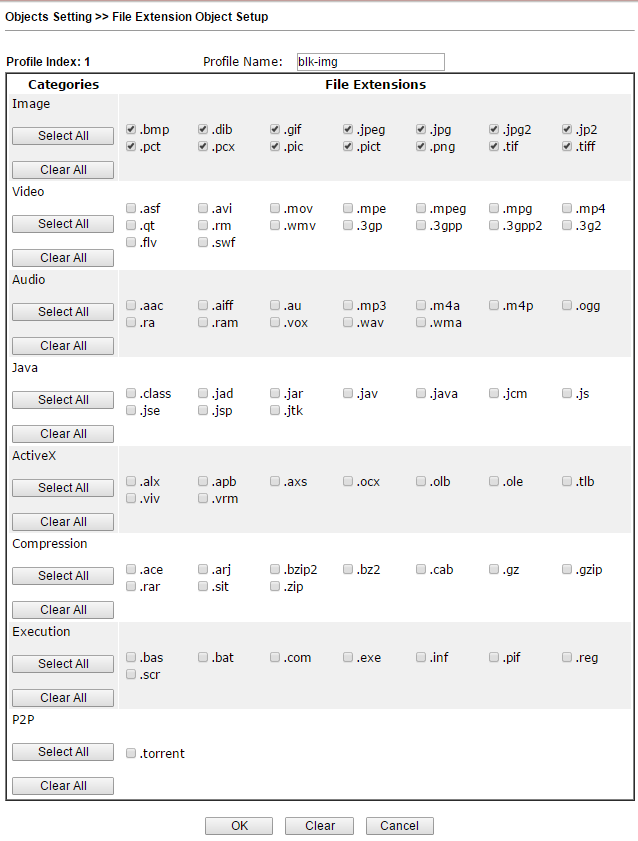

Fig. 28En el submenú Objeto de palabra clave y Grupo de palabras clavelos objetos basados en palabras clave se crean y agrupan, luego estos objetos se pueden usar para crear reglas de filtrado, por ejemplo, para el Perfil de filtro de contenido URL y el Perfil de filtro DNS en el subsistema CSM. En nuestro ejemplo, bloqueamos las redes sociales vk.com twitter.com facebook.com y ok.ru, para esto creamos dos perfiles con los nombres social-nets y social-ok.ru que contienen estas palabras clave y las agregamos al grupo social-nets- gro submenú Configuración de objetos >> Grupo de palabras clave . A continuación, usamos este grupo en CSM >> Perfil de filtro de contenido de URL . Fig. 29En el submenú Objeto de extensión de archivoSe crean perfiles de extensiones, archivos que se pueden reconocer y aplicar en las reglas del firewall. Por lo tanto, por ejemplo, puede evitar la descarga de todos los archivos comprimidos o archivos de video con las extensiones especificadas. En el ejemplo, la descarga de cualquier imagen está prohibida. El perfil creado llamado blk-img se utilizará en el perfil CSM >> Perfil de filtro de contenido URL . Veremos esto en el siguiente ejemplo.

Fig. 29En el submenú Objeto de extensión de archivoSe crean perfiles de extensiones, archivos que se pueden reconocer y aplicar en las reglas del firewall. Por lo tanto, por ejemplo, puede evitar la descarga de todos los archivos comprimidos o archivos de video con las extensiones especificadas. En el ejemplo, la descarga de cualquier imagen está prohibida. El perfil creado llamado blk-img se utilizará en el perfil CSM >> Perfil de filtro de contenido URL . Veremos esto en el siguiente ejemplo. Fig. 30Sub-menú SMS / Objeto servicio de correo y notificación del objeto permiten configurar hasta 10 perfiles para el servicio de notificación de la Solicitud >> SMS / Mail Alerta del Servicio .

Fig. 30Sub-menú SMS / Objeto servicio de correo y notificación del objeto permiten configurar hasta 10 perfiles para el servicio de notificación de la Solicitud >> SMS / Mail Alerta del Servicio .Menú CSM

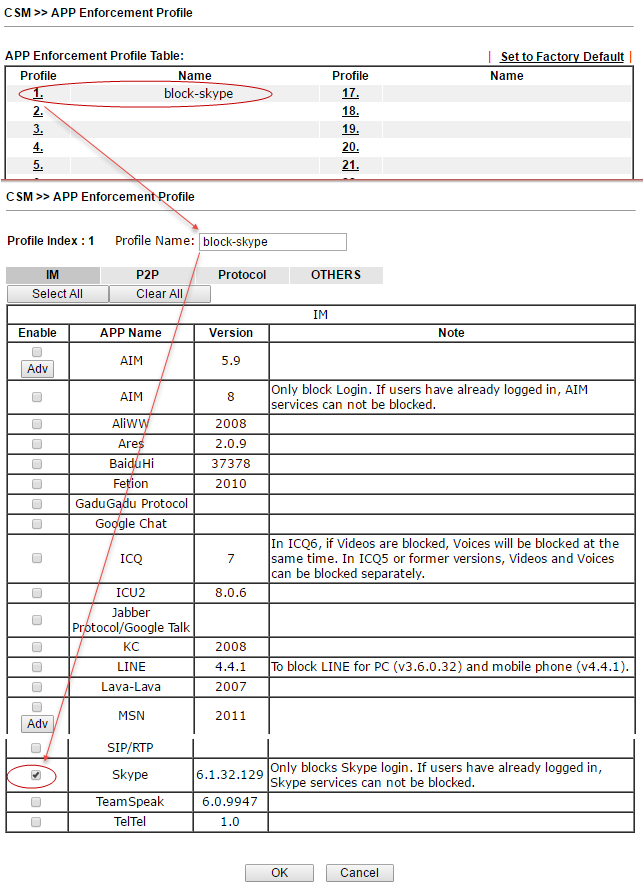

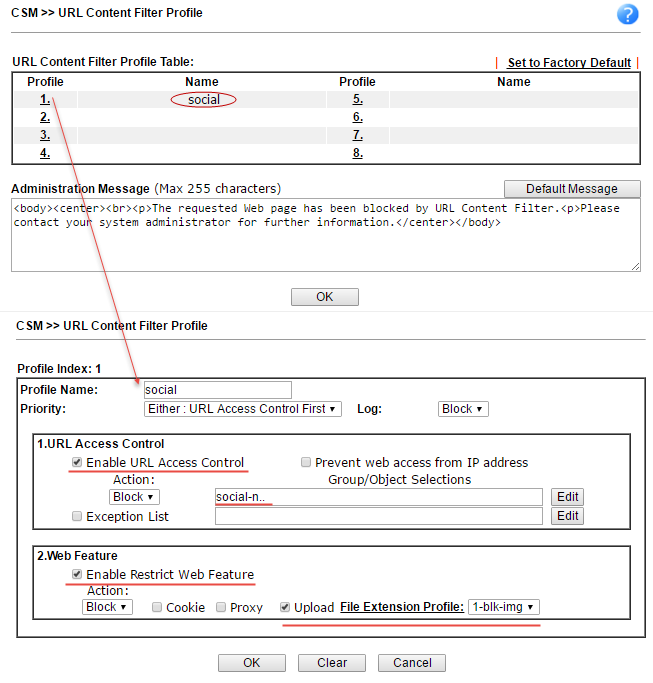

Content Security Management (CSM), un subsistema de firewall que funciona a nivel de aplicación, le permite bloquear enlaces URL por palabras clave y tipo de contenido, por ejemplo, Java Applet, Cookies, Active X, también puede bloquear varias aplicaciones de red, por ejemplo , IM / P2P o protocolos de nivel de aplicación, por ejemplo, MySQL, SMB, SSH, UltraVPN, la lista de servicios y protocolos es bastante impresionante. Es posible bloquear DNS para palabras clave.En el submenú Perfil de aplicación de aplicación , los perfiles se crean para filtrar aplicaciones de red que pueden usar puertos que cambian dinámicamente y cada aplicación tiene sus propios detalles, por ejemplo, Skype. Fig. 31En el ejemplo de la configuración de la regla de Firewall de la tabla Filtro de datos, que se proporcionó anteriormente, se indica esta regla.El submenú URL Content Filter Profile es responsable de filtrar el contenido web. Aquí se indican los objetos de palabras clave de grupo / objeto previamente creados y se permite la función de control de acceso a URL , luego se buscará en cada dirección de sitio web por palabras clave. En nuestro ejemplo, agregamos el grupo social-nets-gro que contiene palabras clave con direcciones de redes sociales al grupo creado anteriormente.En la sección Función web , puede habilitar cookies, bloqueo de proxy y cargas de archivos con los archivos especificados en el Perfil de extensión de archivo ; en el ejemplo anterior, creamos el perfil 1-blk-img.El perfil social creado se asigna en la regla de firewall en el campo Filtro de contenido de URL.

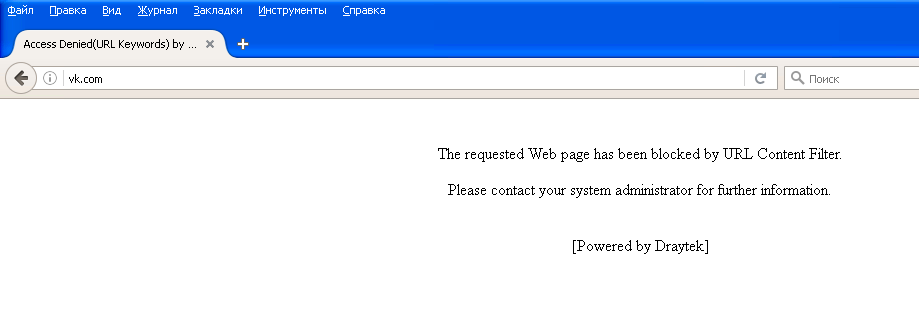

Fig. 31En el ejemplo de la configuración de la regla de Firewall de la tabla Filtro de datos, que se proporcionó anteriormente, se indica esta regla.El submenú URL Content Filter Profile es responsable de filtrar el contenido web. Aquí se indican los objetos de palabras clave de grupo / objeto previamente creados y se permite la función de control de acceso a URL , luego se buscará en cada dirección de sitio web por palabras clave. En nuestro ejemplo, agregamos el grupo social-nets-gro que contiene palabras clave con direcciones de redes sociales al grupo creado anteriormente.En la sección Función web , puede habilitar cookies, bloqueo de proxy y cargas de archivos con los archivos especificados en el Perfil de extensión de archivo ; en el ejemplo anterior, creamos el perfil 1-blk-img.El perfil social creado se asigna en la regla de firewall en el campo Filtro de contenido de URL. Fig. 32Cuando la regla funciona al intentar abrir, por ejemplo, vk.com, el usuario verá un mensaje desde el campo Mensaje de administración, un ejemplo del contenido de dicho campo se muestra en la imagen anterior.

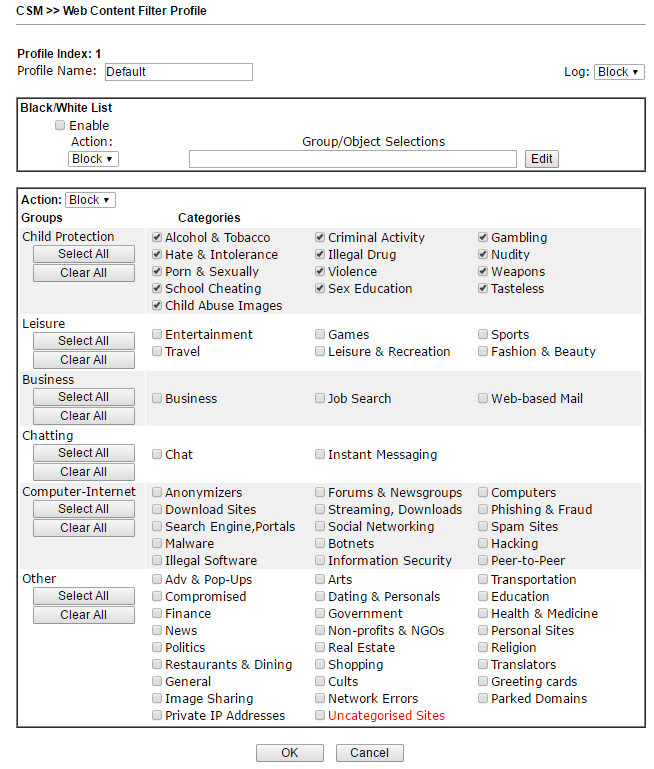

Fig. 32Cuando la regla funciona al intentar abrir, por ejemplo, vk.com, el usuario verá un mensaje desde el campo Mensaje de administración, un ejemplo del contenido de dicho campo se muestra en la imagen anterior. Fig. 33Submenú Perfil de filtro de contenido web. Otra poderosa herramienta CSM es el sistema de filtro de contenido web GlobalView. Diseñado para filtrar contenido no deseado en un nivel temático, es decir, sitios con el tema de pornografía, delincuencia, juegos de azar y más. El administrador crea perfiles, donde indica los temas de los sitios y los asigna a las reglas del firewall, luego indica qué hacer cuando las reglas coinciden, por ejemplo, bloquean. Web Content Filter tiene licencia, pero una licencia de prueba para pruebas está disponible de forma gratuita.A continuación se muestra la configuración del perfil por categoría:

Fig. 33Submenú Perfil de filtro de contenido web. Otra poderosa herramienta CSM es el sistema de filtro de contenido web GlobalView. Diseñado para filtrar contenido no deseado en un nivel temático, es decir, sitios con el tema de pornografía, delincuencia, juegos de azar y más. El administrador crea perfiles, donde indica los temas de los sitios y los asigna a las reglas del firewall, luego indica qué hacer cuando las reglas coinciden, por ejemplo, bloquean. Web Content Filter tiene licencia, pero una licencia de prueba para pruebas está disponible de forma gratuita.A continuación se muestra la configuración del perfil por categoría: Fig. 34Subsistema de perfil de filtro DNScompruebe y bloquee las consultas DNS en el puerto UDP 53 de acuerdo con el perfil de filtro de contenido de URL asignado o el perfil de filtro de contenido web. También puede personalizar el mensaje que se mostrará al usuario cuando el recurso esté bloqueado.

Fig. 34Subsistema de perfil de filtro DNScompruebe y bloquee las consultas DNS en el puerto UDP 53 de acuerdo con el perfil de filtro de contenido de URL asignado o el perfil de filtro de contenido web. También puede personalizar el mensaje que se mostrará al usuario cuando el recurso esté bloqueado.Menú de administración de ancho de banda

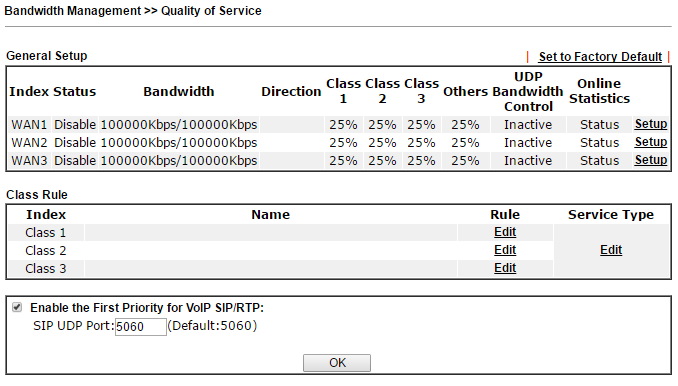

El submenú Gestión de ancho de banda >> Límite de sesiones se utiliza para limitar el número de NAT de las sesiones de las direcciones IP de LAN que se pueden configurar simultáneamente. Por ejemplo, las aplicaciones P2P (punto a punto) generalmente requieren muchas sesiones simultáneas y consumen muchos recursos de red. También puede limitar el número predeterminado de sesiones desde cualquier IP.El submenú Gestión de ancho de banda >> Límite de ancho de banda establece límites en la utilización de ancho de banda para hosts y rangos de direcciones IP. Además, las reglas se pueden configurar en un horario, puede limitar por separado la banda para el tráfico entrante y saliente.En el submenú Gestión de ancho de banda >> Calidad de servicioSe configura la calidad del servicio de tráfico. Primero, el tráfico que usa reglas se clasifica de acuerdo con criterios como IP de origen y destino, tipo de servicio y código DiffServ. Luego, cada clase de tráfico se reserva su porcentaje del ancho de banda total de la interfaz especificada. Fig. 35Por cierto, la priorización del tráfico de VoIP se prioriza de manera predeterminada.

Fig. 35Por cierto, la priorización del tráfico de VoIP se prioriza de manera predeterminada.Menú de aplicaciones

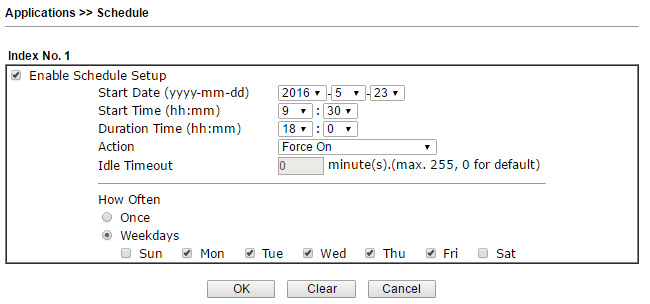

Este menú contiene configuraciones para aplicaciones de utilidad que lo ayudan a ajustar funciones individuales.Por ejemplo, en el submenú Programación, se configuran perfiles de programación que se utilizan en diversas configuraciones de las funciones y reglas del enrutador; en total, se pueden crear hasta 15 entradas en la programación. Fig. 36En el menú DNS de LAN, puede especificar la correspondencia de la dirección IP y el nombre de dominio en la red local. En los menús RADIUS y Active Directory / LDAP , puede habilitar opcionalmente la autorización del usuario en los nombres de submenú del servidor correspondientes. En el submenú IGMP , puede habilitar el proxy IGMP o la inspección IGMP para el tráfico de multidifusión, por ejemplo, TV IP.

Fig. 36En el menú DNS de LAN, puede especificar la correspondencia de la dirección IP y el nombre de dominio en la red local. En los menús RADIUS y Active Directory / LDAP , puede habilitar opcionalmente la autorización del usuario en los nombres de submenú del servidor correspondientes. En el submenú IGMP , puede habilitar el proxy IGMP o la inspección IGMP para el tráfico de multidifusión, por ejemplo, TV IP.VPN y menú de acceso remoto

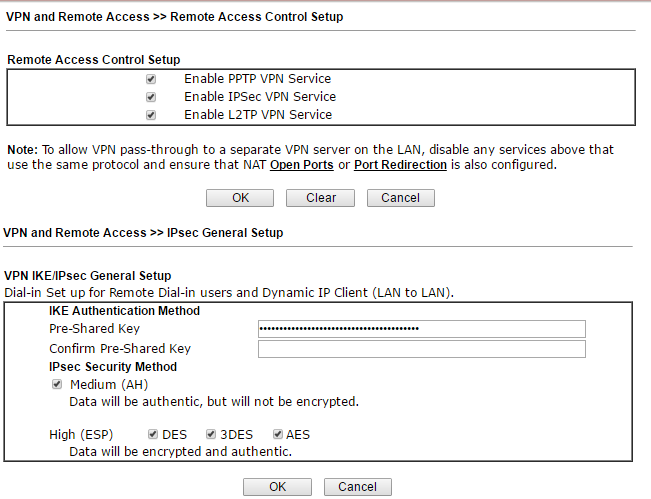

El enrutador admite hasta 16 túneles VPN * del tipo de LAN a LAN para crear una conexión segura entre las redes de la organización o para crear una conexión VPN desde estaciones de trabajo remotas de empleados domésticos utilizando protocolos PPTP / IPSec / L2P / L2TPover IPSec. El cifrado AES / DES / 3DES y la autenticación IKE proporcionan una seguridad mejorada. El uso de una conexión WAN dual permite usar no solo un esquema de equilibrio de carga, sino también redundancia. Por lo tanto, si el canal primario del canal VPN no está disponible, un canal VPN de respaldo lo reemplazará.Por cierto, las funciones de VPN en Draytek son muy fáciles de configurar. En solo un par de clics, puede configurar tanto las conexiones LAN a LAN como el acceso desde estaciones de trabajo remotas. Dryatek tiene su propio cliente VPN para simplificar la conexión de los lugares de trabajo, se llama Draytek Smart VPN Client, la aplicación está disponible para descarga gratuita en el sitio web draytek.com* En las entregas oficiales de enrutadores a la Federación de Rusia, se eliminan todas las herramientas de cifrado que no cumplen con GOST, por lo tanto Dicho firmware solo admite PPTP sin cifrado. Esto se puede solucionar instalando software estándar, que se puede descargar de draytek.com.Los protocolos VPN de acceso global se incluyen en el submenú Configuración de control de acceso remoto , en el submenú Configuración general de IPsecLa clave precompartida se especifica para el método de autenticación IKE, se especifican los métodos de cifrado. Por ejemplo, especifique la clave draytek.commmmm Fig. 37El submenú Usuario de marcación remota indica los usuarios que pueden conectarse a través de VPN desde sus ubicaciones remotas a la red LAN del enrutador.

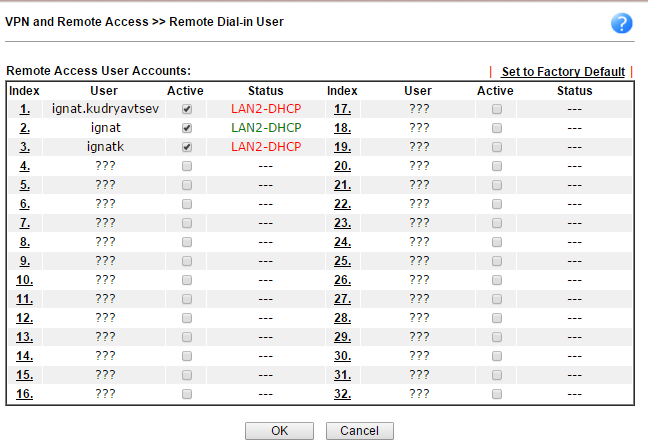

Fig. 37El submenú Usuario de marcación remota indica los usuarios que pueden conectarse a través de VPN desde sus ubicaciones remotas a la red LAN del enrutador. Fig. 38En la lista Estado , está claro que el usuario ignat está en el estado en línea, ya que está marcado en verde. En el ejemplo a continuación, el usuario de ignat se conecta a través de PPTP, el segundo usuario se conectará a través del túnel IPSec usando la clave previamente compartida = draytek.commmmm preestablecida arriba.

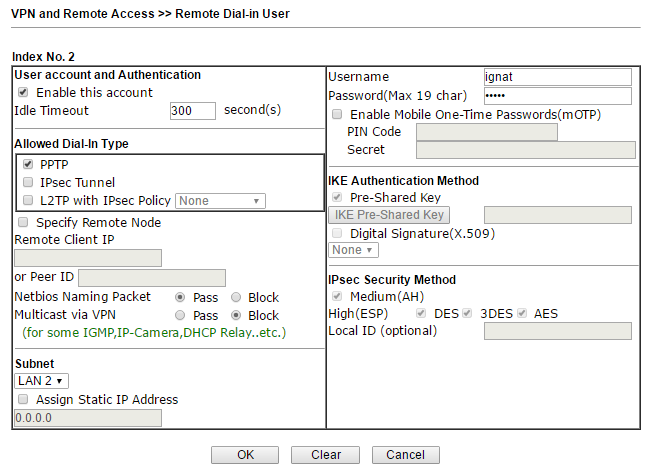

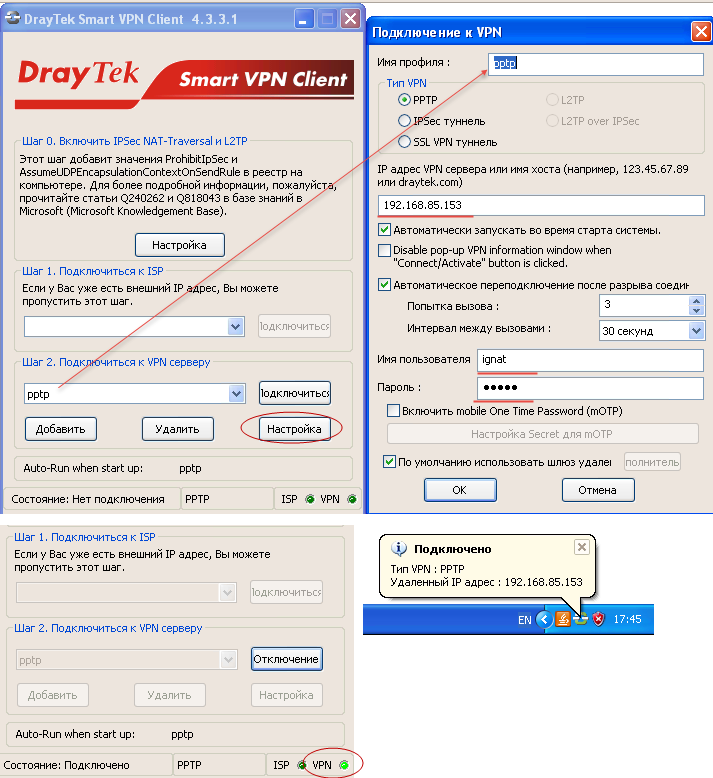

Fig. 38En la lista Estado , está claro que el usuario ignat está en el estado en línea, ya que está marcado en verde. En el ejemplo a continuación, el usuario de ignat se conecta a través de PPTP, el segundo usuario se conectará a través del túnel IPSec usando la clave previamente compartida = draytek.commmmm preestablecida arriba. Fig. 39Para conectarme desde el lado del cliente, utilicé el Cliente Draytek Smart VPN, se instala y configura en dos clics.A continuación se muestra un ejemplo para PPTP.

Fig. 39Para conectarme desde el lado del cliente, utilicé el Cliente Draytek Smart VPN, se instala y configura en dos clics.A continuación se muestra un ejemplo para PPTP. Fig. 40De manera similar, se configura el segundo cliente VPN, que se conectará dinámicamente utilizando la clave previamente compartida que previamente especificamos en el submenú de Configuración general de IPsec como draytek.commmmm.

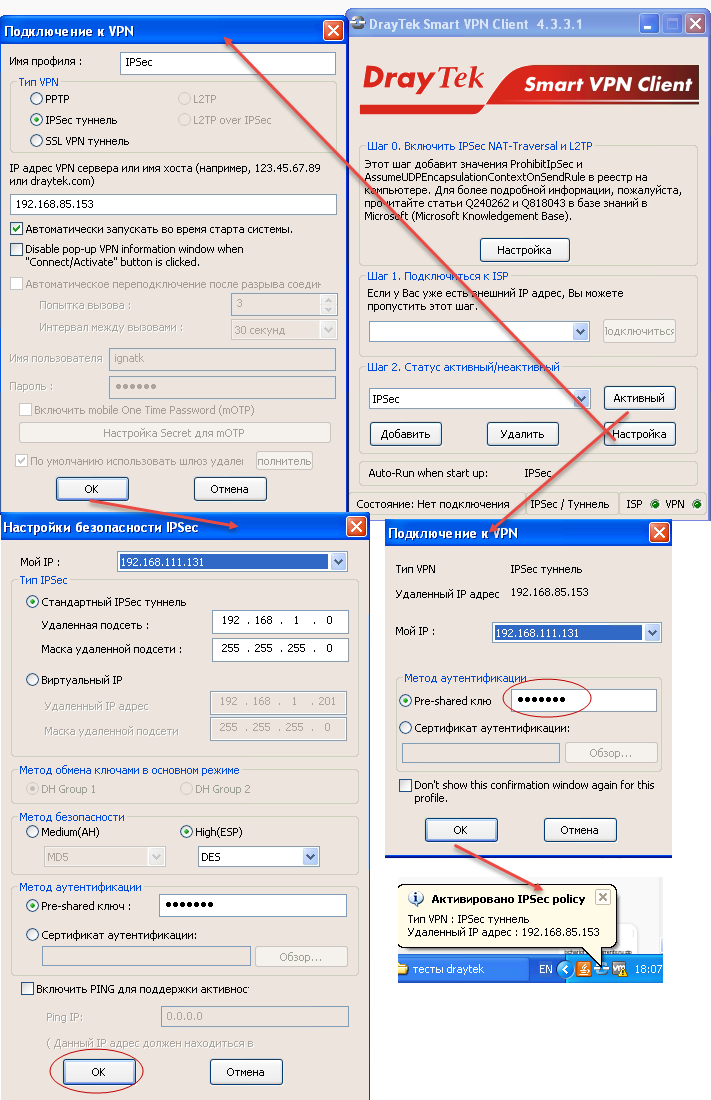

Fig. 40De manera similar, se configura el segundo cliente VPN, que se conectará dinámicamente utilizando la clave previamente compartida que previamente especificamos en el submenú de Configuración general de IPsec como draytek.commmmm. Fig. 42Después de una conexión exitosa, en el submenú Administración de conexiones veremos conexiones activas.

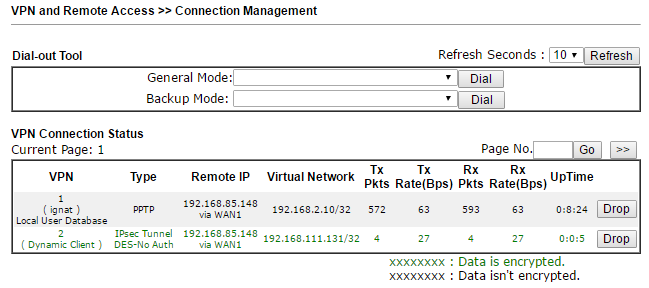

Fig. 42Después de una conexión exitosa, en el submenú Administración de conexiones veremos conexiones activas. Fig. 43El submenú LAN a LAN se usa para configurar conexiones VPN entre dos redes. Se crea un perfil de LAN a LAN, que indica todas las configuraciones necesarias para crear una conexión: tipo de conexión - entrante, saliente o bidireccional, protocolo VPN - PPTP, L2TP con política IPsec o túnel IPsec, dependiendo del protocolo, configuraciones específicas, por ejemplo, inicio de sesión o contraseña o clave precompartida IKE, método de cifrado y más. De hecho, no hay muchas configuraciones, y son simples en el caso general. Se indica qué red local debe "ver" el lado remoto y a qué red remota enrutar el tráfico a través de esta conexión VPN.Después de guardar la configuración de conexión, el lado local iniciará la conexión o esperará una conexión entrante desde el lado remoto, dependiendo de la configuración.La conexión establecida también se puede ver en el submenú Administración de conexiones .

Fig. 43El submenú LAN a LAN se usa para configurar conexiones VPN entre dos redes. Se crea un perfil de LAN a LAN, que indica todas las configuraciones necesarias para crear una conexión: tipo de conexión - entrante, saliente o bidireccional, protocolo VPN - PPTP, L2TP con política IPsec o túnel IPsec, dependiendo del protocolo, configuraciones específicas, por ejemplo, inicio de sesión o contraseña o clave precompartida IKE, método de cifrado y más. De hecho, no hay muchas configuraciones, y son simples en el caso general. Se indica qué red local debe "ver" el lado remoto y a qué red remota enrutar el tráfico a través de esta conexión VPN.Después de guardar la configuración de conexión, el lado local iniciará la conexión o esperará una conexión entrante desde el lado remoto, dependiendo de la configuración.La conexión establecida también se puede ver en el submenú Administración de conexiones .Menú de LAN inalámbrica

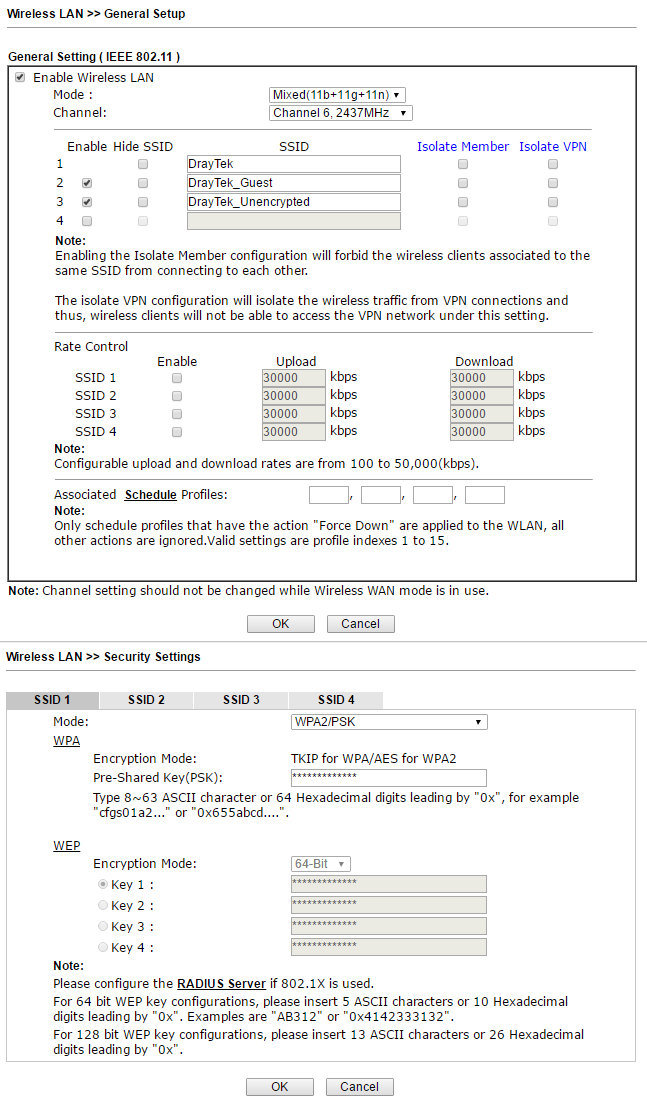

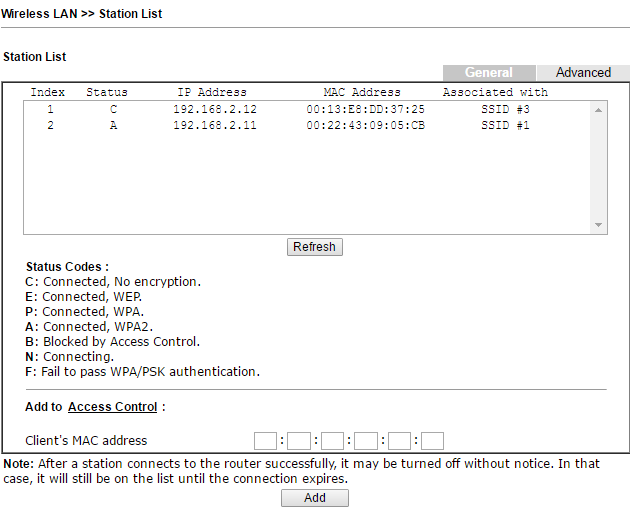

El enrutador admite la red inalámbrica 802.11n y tiene dos antenas omnidireccionales. Hay muchas configuraciones para las funciones inalámbricas en el enrutador.El dispositivo admite hasta 4 redes inalámbricas independientes con su propia configuración, y para cada una de las redes puede limitar la banda máxima para el tráfico saliente y entrante, y también habilitar el horario según el cual funcionarán estas restricciones.A continuación, para ilustrar la configuración, se presentan los submenús Configuración general y Configuración de seguridad . La configuración es muy clara. Fig. 44Cada una de las 4 redes inalámbricas está configurada con su propia configuración de seguridad, incluidos los filtros de dirección MAC. Para cada red, puede habilitar la cuota de tiempo de uso de Wi-Fi en función de la dirección MAC y el tiempo de espera para volver a enviar la cuota.A continuación se muestra un submenú de la Lista de estaciones, que muestra los terminales inalámbricos actualmente conectados.

Fig. 44Cada una de las 4 redes inalámbricas está configurada con su propia configuración de seguridad, incluidos los filtros de dirección MAC. Para cada red, puede habilitar la cuota de tiempo de uso de Wi-Fi en función de la dirección MAC y el tiempo de espera para volver a enviar la cuota.A continuación se muestra un submenú de la Lista de estaciones, que muestra los terminales inalámbricos actualmente conectados. Fig. 45Además, en el submenú Control de acceso , puede habilitar el filtro de dirección MAC y crear listas blancas y negras de direcciones MAC. Las listas se pueden guardar en un archivo en una computadora o descargar de un archivo si es necesario.En el submenú Configuración avanzadacontiene un ajuste fino del canal de radio, por ejemplo, potencia de señal saliente, modo de funcionamiento, ancho del canal, longitud del fragmento y otros.La conexión inalámbrica también es compatible a través de la configuración WPS (configuración protegida de Wi-Fi) y WDS , que se puede encontrar en los elementos secundarios correspondientes del menú LAN inalámbrica .

Fig. 45Además, en el submenú Control de acceso , puede habilitar el filtro de dirección MAC y crear listas blancas y negras de direcciones MAC. Las listas se pueden guardar en un archivo en una computadora o descargar de un archivo si es necesario.En el submenú Configuración avanzadacontiene un ajuste fino del canal de radio, por ejemplo, potencia de señal saliente, modo de funcionamiento, ancho del canal, longitud del fragmento y otros.La conexión inalámbrica también es compatible a través de la configuración WPS (configuración protegida de Wi-Fi) y WDS , que se puede encontrar en los elementos secundarios correspondientes del menú LAN inalámbrica .Menú de aplicaciones USB

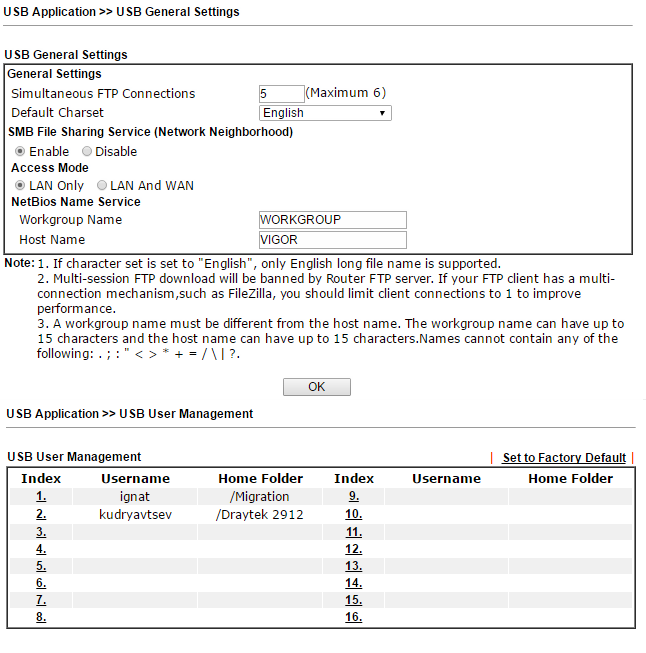

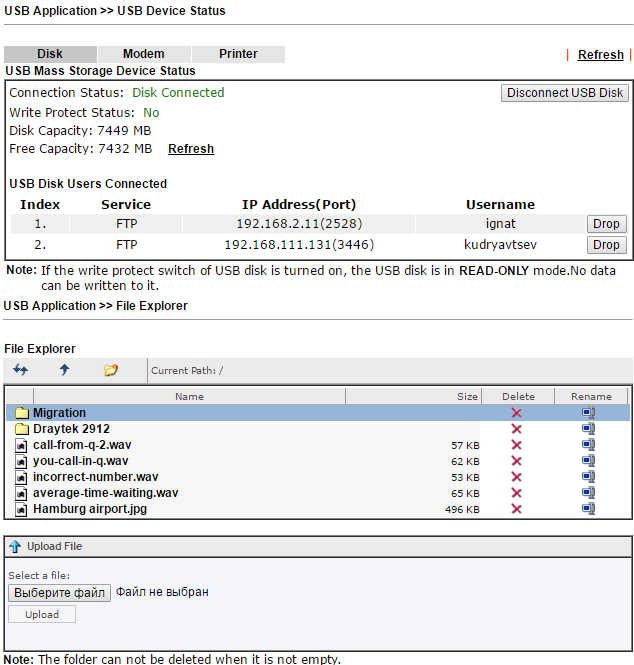

El enrutador tiene un puerto USB que se puede usar en tres modos diferentes. En primer lugar, conecte un módem USB 3G / 4G para reservar una conexión a Internet o como la conexión a Internet principal si no hay otras formas de conectarse a Internet.En segundo lugar, conectando una impresora USB a un enrutador, que se convierte en un servidor de impresión y los usuarios pueden usarla configurando el acceso a través de la red. Fig. 46En la imagen de arriba, un ejemplo en el que se usa un puerto USB para conectar una unidad e intercambiar archivos a través de una red usando FTP y SMB. Dos usuarios con diferentes directorios de inicio creados. En la imagen a continuación, un ejemplo del submenú Estado del dispositivo USB,donde vemos que una unidad de 8 gigabytes está conectada al puerto USB y es visible una lista de usuarios activos que están conectados a través de la red.

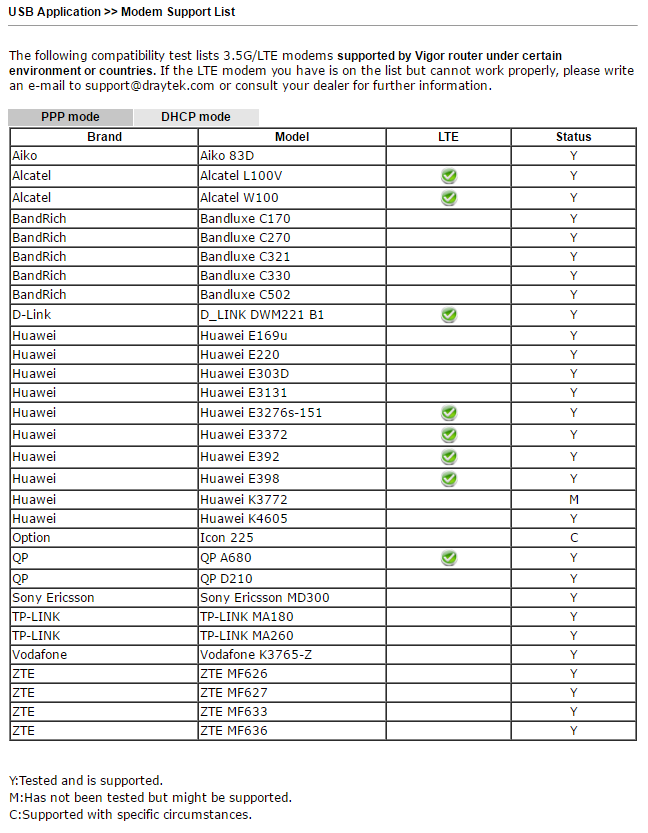

Fig. 46En la imagen de arriba, un ejemplo en el que se usa un puerto USB para conectar una unidad e intercambiar archivos a través de una red usando FTP y SMB. Dos usuarios con diferentes directorios de inicio creados. En la imagen a continuación, un ejemplo del submenú Estado del dispositivo USB,donde vemos que una unidad de 8 gigabytes está conectada al puerto USB y es visible una lista de usuarios activos que están conectados a través de la red. Fig. 47Aplicación Photo USB >> Explorador de archivos y Aplicación Photo USB >> Estado del dispositivo USBEn tercer lugar, conecte una unidad USB y proporcione acceso compartido a los archivos del disco a través de FTP o NetBios / SMB. La lista de módems compatibles se puede ver en el submenú Lista de soporte de módem, y la lista de clientes LAN se puede ver en el submenú Lista de soporte de cliente SMB.Al conectar un módem o impresora 3G / 4G, su estado se reflejará en las pestañas correspondientes de Módem e Impresora del submenú Estado del dispositivo USB .

Fig. 47Aplicación Photo USB >> Explorador de archivos y Aplicación Photo USB >> Estado del dispositivo USBEn tercer lugar, conecte una unidad USB y proporcione acceso compartido a los archivos del disco a través de FTP o NetBios / SMB. La lista de módems compatibles se puede ver en el submenú Lista de soporte de módem, y la lista de clientes LAN se puede ver en el submenú Lista de soporte de cliente SMB.Al conectar un módem o impresora 3G / 4G, su estado se reflejará en las pestañas correspondientes de Módem e Impresora del submenú Estado del dispositivo USB .

Menú de mantenimiento del sistema

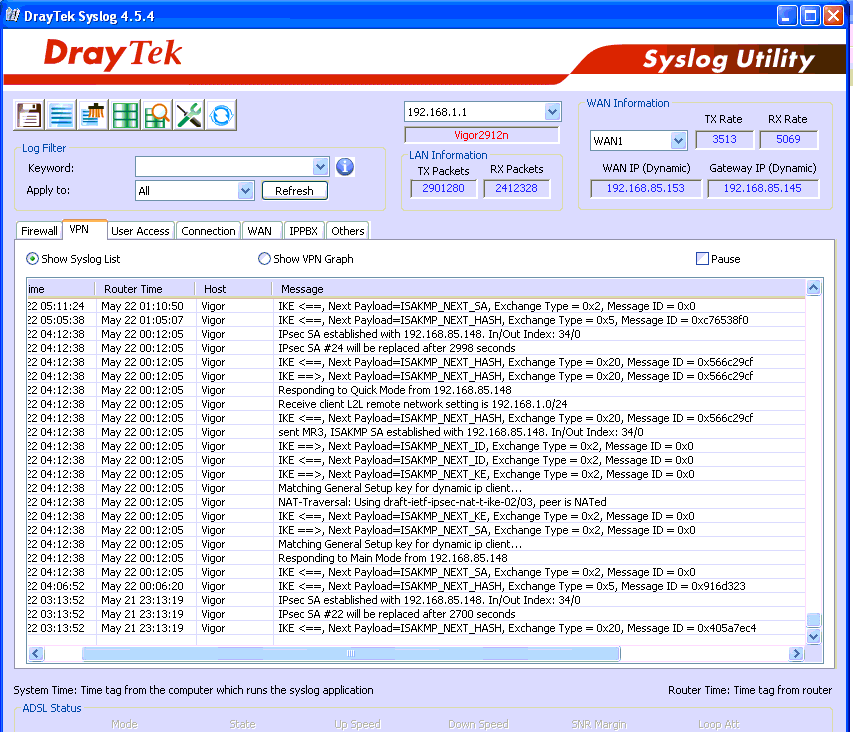

El menú contiene las funciones de servicio del enrutador. Aquí puede establecer una nueva contraseña para usuarios con privilegios de Usuario y Administrador, configurar el protocolo TR-069 para la administración de dispositivos externos. En el submenú Copia de seguridad de la configuración , puede guardar la configuración actual del enrutador o restaurarla desde una guardada previamente. El submenú Configuration Backup se usa para configurar el envío de registros del sistema SysLog a través de la red; también puede especificar qué registros deben registrarse. Además, puede configurar notificaciones por correo electrónico. Fig. 48Por cierto, Draytek tiene una utilidad gratuita para simplificar la visualización y el almacenamiento de syslog en una computadora remota. Se llama Draytek Syslog. A continuación se muestra una captura de pantalla de la interfaz.

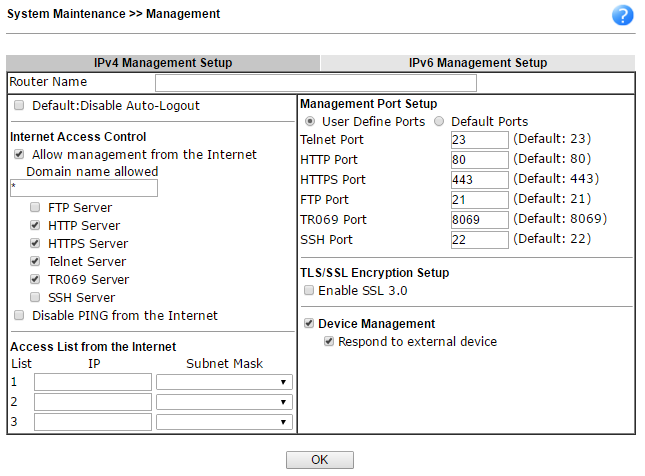

Fig. 48Por cierto, Draytek tiene una utilidad gratuita para simplificar la visualización y el almacenamiento de syslog en una computadora remota. Se llama Draytek Syslog. A continuación se muestra una captura de pantalla de la interfaz. Fig. 49En el submenú Administración , configura permisos para el control remoto. Además, si es necesario, es necesario permitir por separado el control desde Internet, es decir, desde las interfaces WAN.

Fig. 49En el submenú Administración , configura permisos para el control remoto. Además, si es necesario, es necesario permitir por separado el control desde Internet, es decir, desde las interfaces WAN. Fig. 50

Fig. 50Menú de diagnósticos

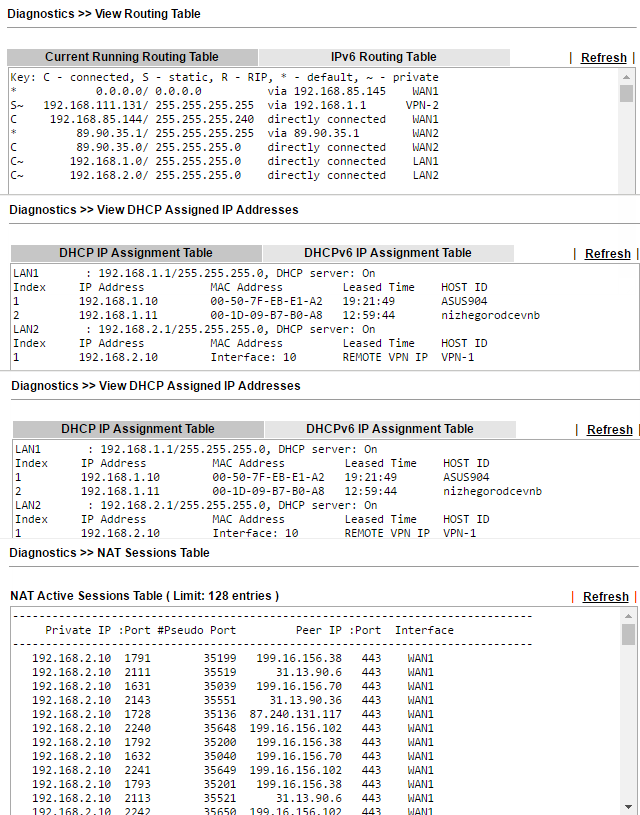

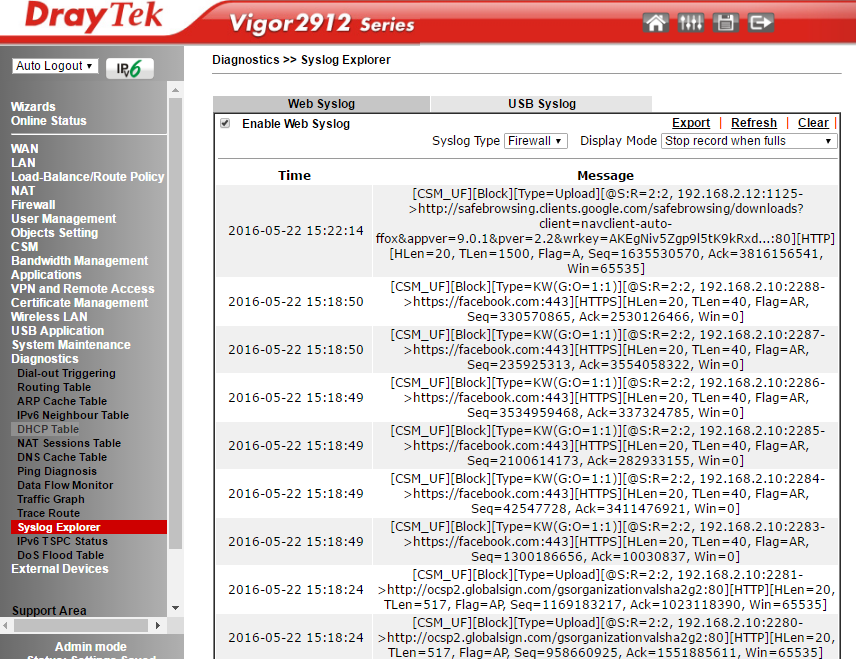

Hay muchas funciones de diagnóstico en el enrutador, realmente me gusta, casi cualquier tarea de diagnóstico del estado se puede resolver a través de este menú.En el submenú Tabla de enrutamiento , una tabla de enrutamiento completa, en la Tabla de caché ARP, una lista de todas las direcciones MAC en la red local, en la Tabla DHCP, una lista de todos los clientes DHCP activos, hay tablas de sesiones NAT y caché de registros DNS. Fig. 51Por supuesto que hay Ping y Traceroute . Es posible habilitar y ver los registros del sistema del enrutador localmente, y se dividen en tipos de subsistemas principales: VPN, Firewall, WAN y otros.

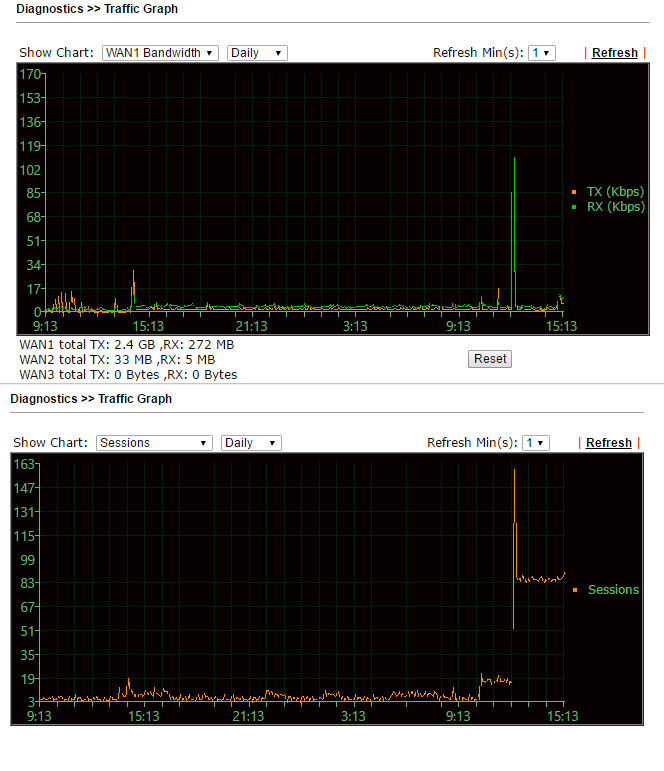

Fig. 51Por supuesto que hay Ping y Traceroute . Es posible habilitar y ver los registros del sistema del enrutador localmente, y se dividen en tipos de subsistemas principales: VPN, Firewall, WAN y otros. Fig. 52En el submenú Gráfico de tráficoPuede evaluar gráficamente la utilización de las interfaces WAN o el número de sesiones.

Fig. 52En el submenú Gráfico de tráficoPuede evaluar gráficamente la utilización de las interfaces WAN o el número de sesiones. Fig. 53

Fig. 53Conclusiones

Observamos la serie de enrutadores Draytek 2912 / 2912n con gran detalle . Este dispositivo, que contiene todas las funciones de red necesarias en un caso y es ideal para una oficina pequeña, por lo que al comprarlo, el propietario ahorra dinero debido a la falta de la necesidad de comprar equipos de red adicionales que podrían implementar funciones individuales del Draytek 2912n, por ejemplo, un firewall, un punto acceso, concentrador VPN, impresora de red o servidor NAS para almacenar documentos compartidos.En la primera parte de la revisión, determinamos el posicionamiento del dispositivo, examinamos en detalle el escenario típico para usar el enrutador, describimos en detalle todas las características y ventajas clave, observamos las especificaciones técnicas detalladas: es impresionante.El software adicional Draytek VigorACS SI, para grandes instalaciones, le permitirá administrar y mantener fácilmente una gran flota de enrutadores, para una sola instalación, el software Draytek Smart Monitor diseñado para monitorear y analizar el tráfico se convertirá en una herramienta indispensable para depurar la red y monitorear a los usuarios. Analizamos la configuración y el aspecto del dispositivo, las pantallas y las interfaces, luego probamos el rendimiento máximo del enrutador en varios modos. Todos los resultados corresponden a los números declarados por el fabricante.En la segunda parte de la revisión que está leyendo actualmente, examinamos cada elemento del menú en detalle, con ejemplos de configuraciones para funciones e interfaces como WAN y LAN, políticas de balanceo de carga y enrutamiento, red inalámbrica, VPN, firewall, control de ancho de banda NAT y Funciones USB, diagnóstico y monitoreo de un enrutador. En cuanto a la documentación, durante el proceso de configuración y prueba, recurrí a ella muchas veces y encontré fácilmente las respuestas: todas las funciones están bien descritas y las secciones donde están claramente estructuradas. Trabajar con el enrutador y la documentación para ello solo dejó buenas impresiones.El enrutador Draytek 2912 es muy funcional y fácil de configurar, se puede controlar a través de un navegador web, la interfaz de línea de comando CLI o el protocolo TR-69. Además, el software adicional VigorACS SI y Smart Monitor para monitorear y administrar dispositivos individuales y una gran flota de cientos o miles de dispositivos ayudará a reducir significativamente el costo de instalación y mantenimiento de dispositivos. Por lo tanto, Draytek 2912 tiene un gran potencial para su uso tanto en redes corporativas de pequeñas empresas como en oficinas individuales de grandes empresas. Además, observo la buena calidad del software, el alto rendimiento y la fiabilidad, probada con el tiempo.