Cuánta información se puede transmitir a través del ventilador de la CPU

15 bits por minuto

Tomar información de una computadora aislada que no está conectada a la red (sin aire) es una tarea difícil pero interesante. En los últimos diez años, se han desarrollado varios métodos para dicha exfiltración de datos: por ejemplo, registrar la radiación electromagnética de una tarjeta de video y varios componentes en una placa base[1] ,[2] ,[3] ,[4] , reconocimiento de pulsaciones de teclas por sonido, información sobre óptica[5] y térmica[6] canales, transmisión de audio a través de altavoces en rangos de frecuencia audibles e inaudibles[7] ,[8] ,[9] , transmisión de radio desde el monitor a la radio AM[10] y otros.Pero antes nunca se le había ocurrido a nadie transmitir el flujo de información, cambiando la velocidad del ventilador . Pero esto parece una idea trivial. Andrey Daydakulov, Yosef Solevich, Yuval Elovichi y Mordechai Guri desarrollaronun sistema de software malicioso llamado Fansmitter y del Centro de Investigación de Seguridad Informática de la Universidad Ben-Gurion .Leer información a través de un ventilador de computadora tiene una ventaja principal: este ventilador está disponible en todas las computadoras de escritorio. Es cierto que está ausente en algunos modelos modernos de computadoras portátiles, pero estos dispositivos aún son raros en las instalaciones nucleares y otras instalaciones protegidas en Rusia y en el extranjero. Por lo general, las computadoras personales más simples y confiables con una unidad de sistema estándar se instalan allí.

Tomar información de una computadora aislada que no está conectada a la red (sin aire) es una tarea difícil pero interesante. En los últimos diez años, se han desarrollado varios métodos para dicha exfiltración de datos: por ejemplo, registrar la radiación electromagnética de una tarjeta de video y varios componentes en una placa base[1] ,[2] ,[3] ,[4] , reconocimiento de pulsaciones de teclas por sonido, información sobre óptica[5] y térmica[6] canales, transmisión de audio a través de altavoces en rangos de frecuencia audibles e inaudibles[7] ,[8] ,[9] , transmisión de radio desde el monitor a la radio AM[10] y otros.Pero antes nunca se le había ocurrido a nadie transmitir el flujo de información, cambiando la velocidad del ventilador . Pero esto parece una idea trivial. Andrey Daydakulov, Yosef Solevich, Yuval Elovichi y Mordechai Guri desarrollaronun sistema de software malicioso llamado Fansmitter y del Centro de Investigación de Seguridad Informática de la Universidad Ben-Gurion .Leer información a través de un ventilador de computadora tiene una ventaja principal: este ventilador está disponible en todas las computadoras de escritorio. Es cierto que está ausente en algunos modelos modernos de computadoras portátiles, pero estos dispositivos aún son raros en las instalaciones nucleares y otras instalaciones protegidas en Rusia y en el extranjero. Por lo general, las computadoras personales más simples y confiables con una unidad de sistema estándar se instalan allí. Por lo tanto, el malware Fansmitter funcionará en casi cualquier PC, incluso si no tiene altavoces y un micrófono (audio-gap). Además, el sistema de sonido se puede deshabilitar a nivel de BIOS para evitar la conexión accidental o intencional de altavoces externos al conector de audio. Silenciar el sistema de audio es muy efectivo contra la filtración de datos acústica convencional. Pero no contra el Fansmitter. En este caso, la exfiltración acústica no involucra el subsistema de sonido de la computadora.La transmisión de señal ocurre a través de un cambio en la velocidad del ventilador en el procesador. A medida que cambia la velocidad de rotación, las características del sonido también cambian. La información se graba con un micrófono remoto a una distancia de varios metros, por ejemplo, con un teléfono normal.

Por lo tanto, el malware Fansmitter funcionará en casi cualquier PC, incluso si no tiene altavoces y un micrófono (audio-gap). Además, el sistema de sonido se puede deshabilitar a nivel de BIOS para evitar la conexión accidental o intencional de altavoces externos al conector de audio. Silenciar el sistema de audio es muy efectivo contra la filtración de datos acústica convencional. Pero no contra el Fansmitter. En este caso, la exfiltración acústica no involucra el subsistema de sonido de la computadora.La transmisión de señal ocurre a través de un cambio en la velocidad del ventilador en el procesador. A medida que cambia la velocidad de rotación, las características del sonido también cambian. La información se graba con un micrófono remoto a una distancia de varios metros, por ejemplo, con un teléfono normal. Si clasificamos varios métodos de exfiltración de datos de una computadora aislada, entonces Fansmitter es la quinta clase de tales métodos, junto con la radiación electromagnética, la captura óptica (por LED), térmica y acústica.Un ataque exitoso de Fansmitter requiere que infecte directamente la computadora y el teléfono móvil de la víctima. Si no hay problemas con el teléfono, instalar el malware en una PC aislada es la parte más difícil de un ataque hipotético. Por supuesto, los investigadores no prestan atención a los métodos prácticos de instalación de malware en una PC aislada, sino que solo hablan sobre la parte técnica de la tarea, es decir, directamente sobre los métodos de codificación para decodificar datos digitales a través del ruido de los ventiladores.En las computadoras modernas, los ventiladores del procesador y la unidad del sistema generalmente se controlan a través de un cable de cuatro pines. El propósito de cada contacto se muestra en la tabla.

Si clasificamos varios métodos de exfiltración de datos de una computadora aislada, entonces Fansmitter es la quinta clase de tales métodos, junto con la radiación electromagnética, la captura óptica (por LED), térmica y acústica.Un ataque exitoso de Fansmitter requiere que infecte directamente la computadora y el teléfono móvil de la víctima. Si no hay problemas con el teléfono, instalar el malware en una PC aislada es la parte más difícil de un ataque hipotético. Por supuesto, los investigadores no prestan atención a los métodos prácticos de instalación de malware en una PC aislada, sino que solo hablan sobre la parte técnica de la tarea, es decir, directamente sobre los métodos de codificación para decodificar datos digitales a través del ruido de los ventiladores.En las computadoras modernas, los ventiladores del procesador y la unidad del sistema generalmente se controlan a través de un cable de cuatro pines. El propósito de cada contacto se muestra en la tabla.| Contacto | Designación | Función |

|---|

| 1 (rojo) | Tierra | La tierra |

| 2 (negro) | 12 V | 12 voltios de potencia |

| 3 (negro) | FAN_TACH | Señal de velocidad del ventilador saliente |

| 4 (amarillo) | FAN_CONTROL | Señal de entrada para indicar la velocidad del ventilador. |

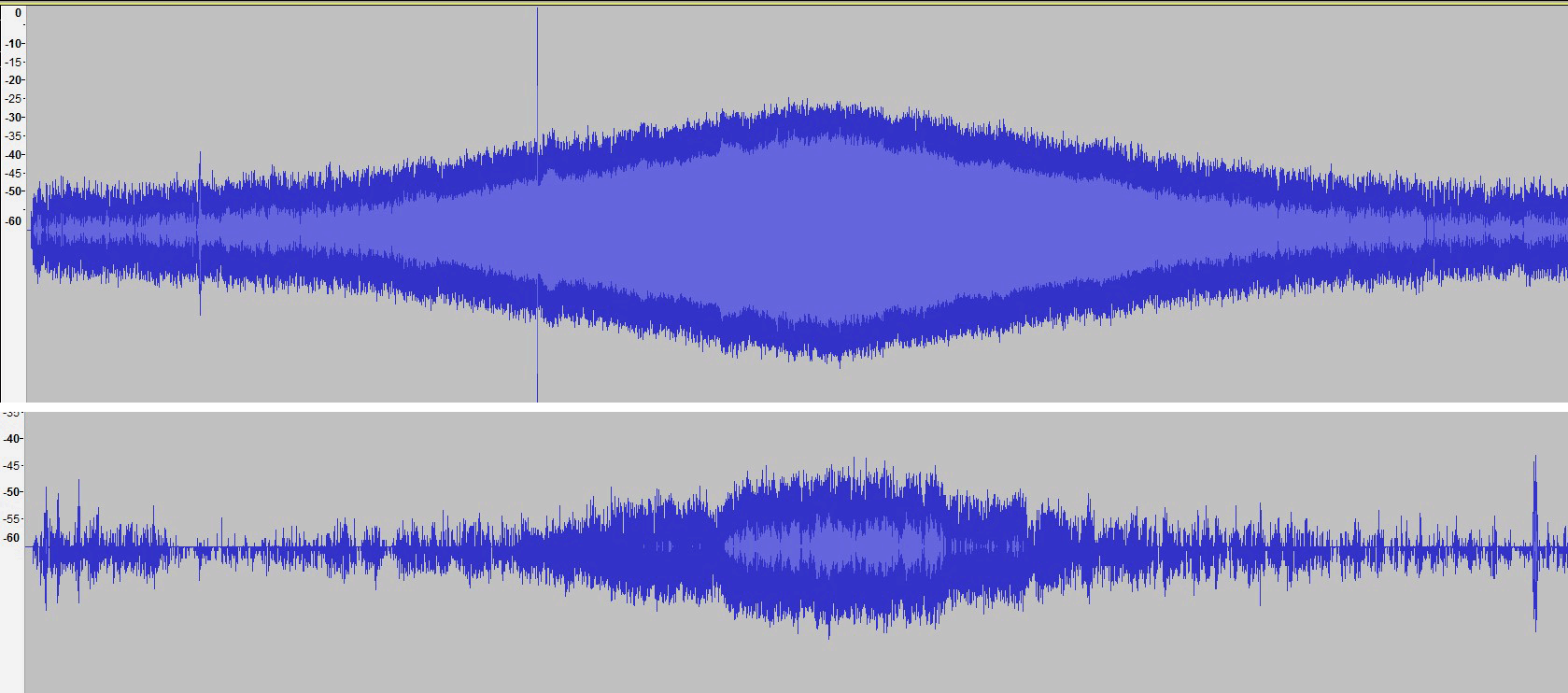

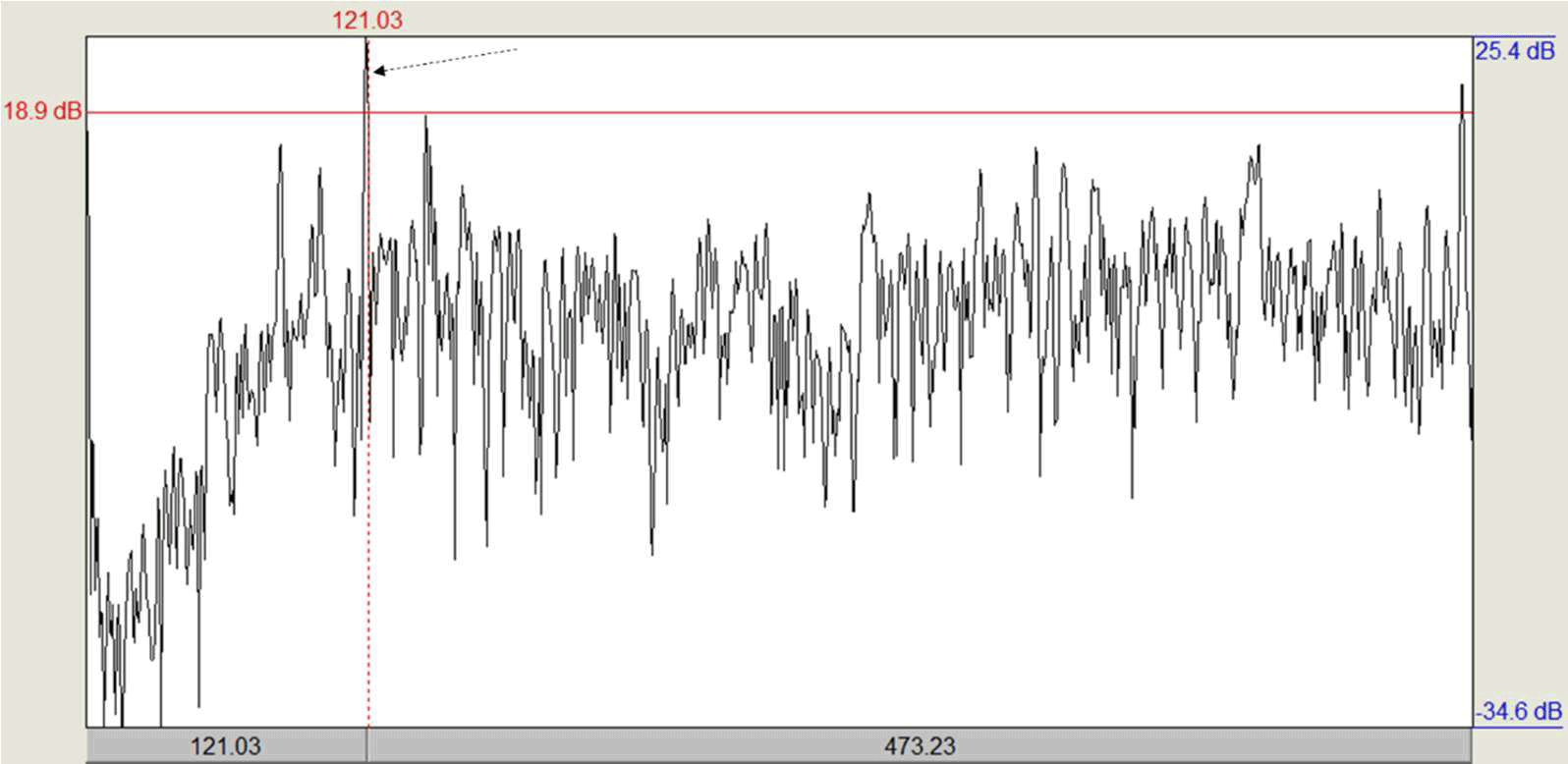

Como puede ver, el tercer cable transmite constantemente una señal sobre la velocidad del ventilador a la placa base. El cuarto cable transmite instrucciones para cambiar la velocidad de rotación utilizando la señal de modulación de ancho de pulso (PWM)[11] . En las computadoras más antiguas, falta el cuarto cable y la velocidad del ventilador no es ajustable.La velocidad del ventilador se cambia automática o manualmente. En el último caso, esto se hace a través del BIOS o del sistema operativo. Existen varios programas patentados y de código abierto para controlar y medir la velocidad del ventilador en varias placas base para Windows, Linux y macOS[12] [13] [14] .Se sabe que al aumentar la velocidad de rotación de un ventilador, su volumen aumenta (ruido acústico). El diagrama muestra un gráfico del volumen percibido del ventilador del procesador cuando la velocidad de rotación cambia de 1000 a 4500 RPM y viceversa, desde una distancia de 1 metro (arriba) y 4 metros (abajo). En ambos casos, el sonido es grabado por el micrófono del teléfono móvil. El volumen puede variar para diferentes modelos de ventiladores, pero la tendencia básica permanece sin cambios: cuanto más rápido gira el ventilador, mayor es el ruido.Además, con un cambio en la velocidad de rotación, el tono del sonido: la frecuencia de paso de la cuchilla (BPF) también cambia.El BPF (en hercios) se mide multiplicando el número de cuchillas ( n ) por la velocidad de rotación Ren revoluciones por minuto (RPM), entoncesBPF = n * R / 60El gráfico muestra un espectro de ruido de ventilador típico a aproximadamente 1000 RPM.

El volumen puede variar para diferentes modelos de ventiladores, pero la tendencia básica permanece sin cambios: cuanto más rápido gira el ventilador, mayor es el ruido.Además, con un cambio en la velocidad de rotación, el tono del sonido: la frecuencia de paso de la cuchilla (BPF) también cambia.El BPF (en hercios) se mide multiplicando el número de cuchillas ( n ) por la velocidad de rotación Ren revoluciones por minuto (RPM), entoncesBPF = n * R / 60El gráfico muestra un espectro de ruido de ventilador típico a aproximadamente 1000 RPM. Para analizar la señal de audio, la frecuencia de muestreo se redujo de 44,1 kHz a 2 kHz por simplicidad y la señal se filtró en los rangos BPF deseados. Por lo tanto, resultó compilar una tabla cuya velocidad de rotación corresponde a la BPF, por ejemplo, para un ventilador de siete aspas (en la tabla).

Para analizar la señal de audio, la frecuencia de muestreo se redujo de 44,1 kHz a 2 kHz por simplicidad y la señal se filtró en los rangos BPF deseados. Por lo tanto, resultó compilar una tabla cuya velocidad de rotación corresponde a la BPF, por ejemplo, para un ventilador de siete aspas (en la tabla).| R (RPM) | BPF (Hz) |

|---|

| 1000-1600 | 116-187 |

| 1600-3000 | 187-350 |

| 2000-2500 | 233-292 |

| 4000-4500 | 466-525 |

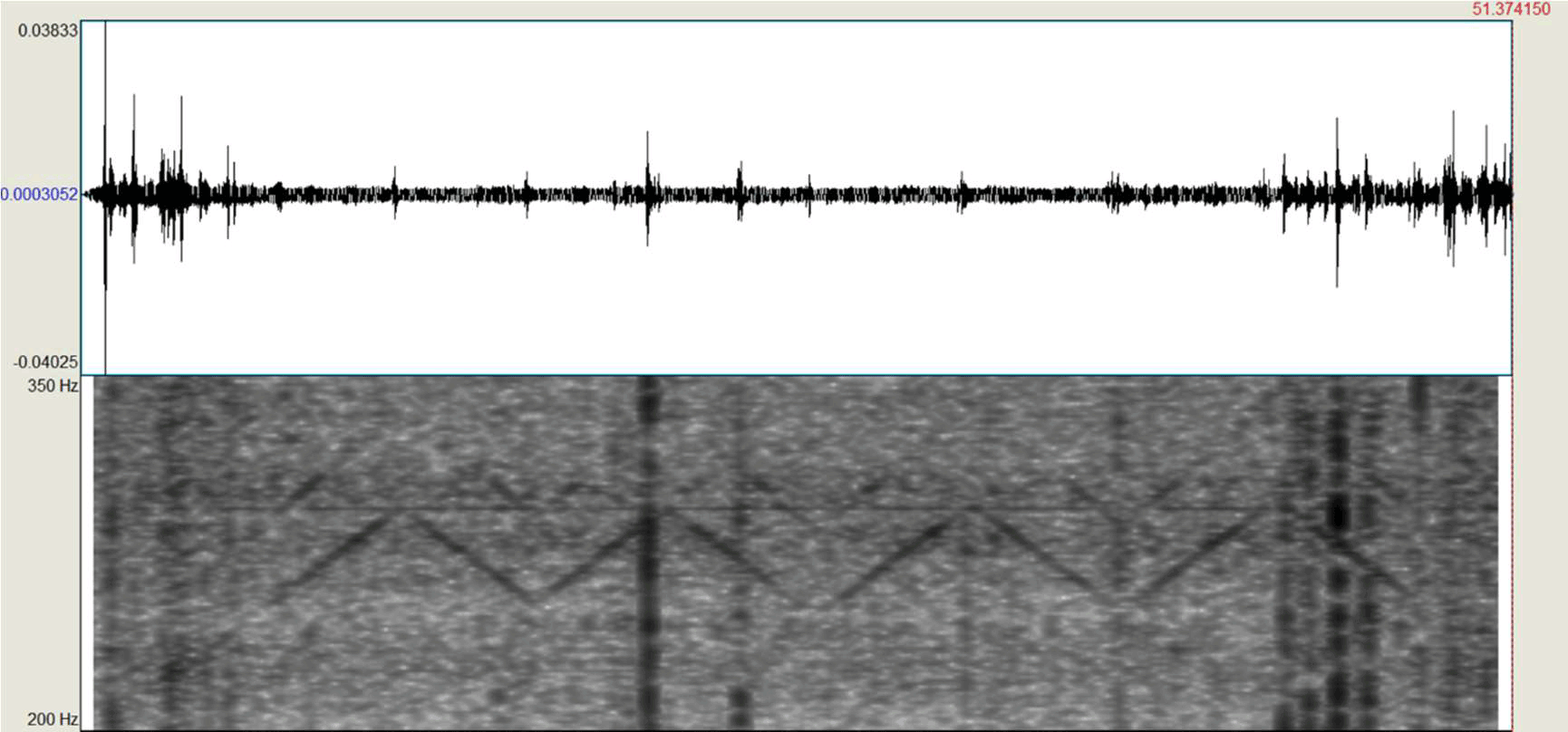

Desafortunadamente, las frecuencias en las regiones de 100-600 Hz son distinguibles por el oído humano, por lo que la víctima de un ataque puede escuchar un cambio de frecuencia por el oído. Los autores del trabajo científico recomiendan utilizar varios métodos para enmascarar un ataque: 1) realizarlo en un momento en que la probabilidad de estar cerca de una persona es mínima; 2) use las frecuencias más bajas posibles de 140-170 Hz; 3) use rangos de frecuencia cercanos, con una diferencia de no más de 100 Hz entre 0 y 1.Los investigadores utilizaron dos métodos para modular la señal: modulación de amplitud (Amplitude Shift Keying, ASK) y modulación de frecuencia Frequency Shift Keying (FSK). El primer método es más versátil y se adapta a casi todos los ventiladores, mientras que el segundo método es más resistente al ruido ambiental. En ambos casos, los valores 0 y 1 se transmiten cambiando la velocidad del ventilador, pero la amplitud de la señal portadora en el primer caso es su amplitud, y en el segundo caso, la frecuencia de la onda portadora.Los siguientes diagramas muestran la diferencia en la señal grabada, que se transmite por el método de modulación de amplitud (arriba) y modulación de frecuencia (abajo). En ambos casos, se transmite una señal 101010 con un marco de tiempo de 5 segundos cuando la velocidad del ventilador cambia entre 1000 RPM y 1600 RPM. En el primer caso, la transmisión se realizó en 60 segundos, en el segundo caso, 150 segundos. Modulación de amplitud Modulación de

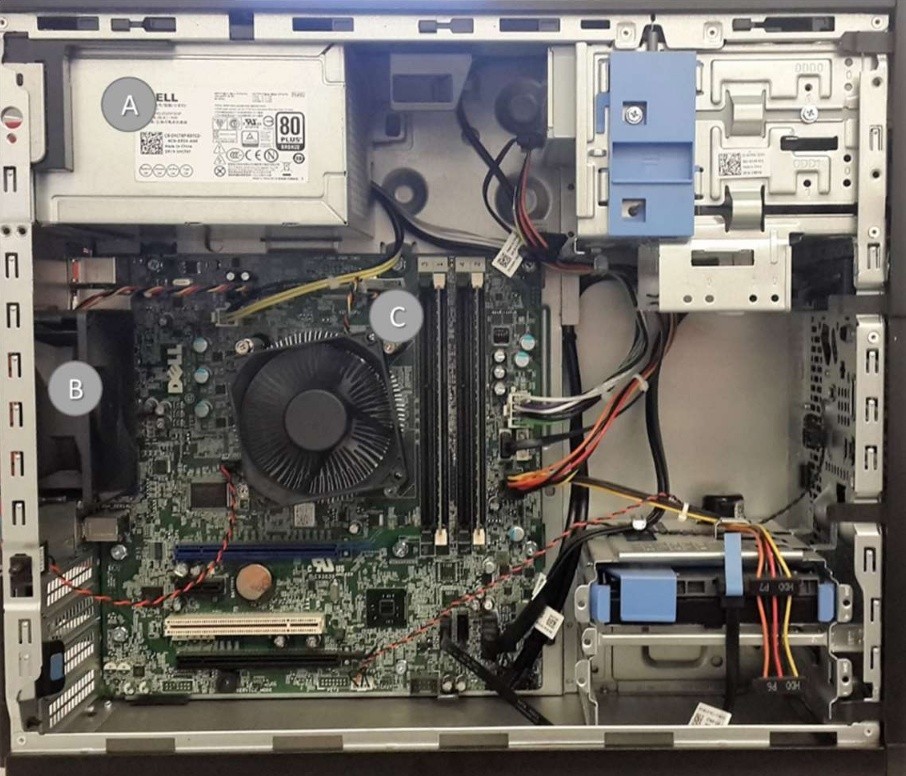

Modulación de amplitud Modulación de frecuencia Losinvestigadores sugieren utilizar el método de sincronización dinámica para la transmisión de datos para eliminar errores cuando el receptor y el transmisor cambian su ubicación entre sí durante la transmisión. Durante la sincronización dinámica, se transmite una trama de control de 4 bits antes de cada trama de carga útil de 12 bits.Los investigadores probaron el método desarrollado de exfiltración de datos en una computadora Dell OptiPlex 9020 con una placa base Intel Core i7-4790 y un chipset Intel Q87 (Lynx Point). Como ya se mencionó, el método es universal y se puede usar con computadoras de diferentes modelos.Como receptor de señal, se utilizó un teléfono móvil Samsung Galaxy S4 (I9500).El experimento se realizó en un laboratorio con un nivel estándar de ruido ambiental, donde funcionaban otras computadoras extrañas y un sistema de aire acondicionado.El experimento mostró que la velocidad de datos a través del ventilador depende en gran medida de la relación señal / ruido (SNR). Cuanto más fuerte sea el ruido ambiental con respecto a la señal deseada, menor será la velocidad de transmisión.Así es como se ve la transmisión de carga útil en la secuencia de bits 01010101 con diferentes parámetros de transmisión y a diferentes distancias entre el receptor y el transmisor.Distancia 1 metro, velocidad del ventilador 1000-1600 RPM, método de modulación B-FSK. La velocidad de transmisión efectiva es de 3 bits por minuto,

frecuencia Losinvestigadores sugieren utilizar el método de sincronización dinámica para la transmisión de datos para eliminar errores cuando el receptor y el transmisor cambian su ubicación entre sí durante la transmisión. Durante la sincronización dinámica, se transmite una trama de control de 4 bits antes de cada trama de carga útil de 12 bits.Los investigadores probaron el método desarrollado de exfiltración de datos en una computadora Dell OptiPlex 9020 con una placa base Intel Core i7-4790 y un chipset Intel Q87 (Lynx Point). Como ya se mencionó, el método es universal y se puede usar con computadoras de diferentes modelos.Como receptor de señal, se utilizó un teléfono móvil Samsung Galaxy S4 (I9500).El experimento se realizó en un laboratorio con un nivel estándar de ruido ambiental, donde funcionaban otras computadoras extrañas y un sistema de aire acondicionado.El experimento mostró que la velocidad de datos a través del ventilador depende en gran medida de la relación señal / ruido (SNR). Cuanto más fuerte sea el ruido ambiental con respecto a la señal deseada, menor será la velocidad de transmisión.Así es como se ve la transmisión de carga útil en la secuencia de bits 01010101 con diferentes parámetros de transmisión y a diferentes distancias entre el receptor y el transmisor.Distancia 1 metro, velocidad del ventilador 1000-1600 RPM, método de modulación B-FSK. La velocidad de transmisión efectiva es de 3 bits por minuto, la distancia es de 1 metro, la velocidad del ventilador es de 4000-4250 RPM, el método de modulación es B-FSK. La velocidad de transmisión efectiva es de 15 bits por minuto, la

la distancia es de 1 metro, la velocidad del ventilador es de 4000-4250 RPM, el método de modulación es B-FSK. La velocidad de transmisión efectiva es de 15 bits por minuto, la distancia es de 4 metros, la velocidad del ventilador es de 2000-2500 RPM, el método de modulación es B-FSK. La tasa de bits efectiva es de 10 bits por minuto.

distancia es de 4 metros, la velocidad del ventilador es de 2000-2500 RPM, el método de modulación es B-FSK. La tasa de bits efectiva es de 10 bits por minuto. En el experimento, fue posible grabar y descifrar la señal de un teléfono móvil a una distancia de hasta 8 metros. Por supuesto, el nivel de SNR será mucho más alto si utiliza micrófonos direccionales y otros equipos especializados.

En el experimento, fue posible grabar y descifrar la señal de un teléfono móvil a una distancia de hasta 8 metros. Por supuesto, el nivel de SNR será mucho más alto si utiliza micrófonos direccionales y otros equipos especializados.Literatura

[1] MG Kuhn y RJ Anderson, "Tempestad suave: transmisión de datos ocultos mediante emanaciones electromagnéticas", ocultación de información , Springer-Verlag, 1998, pp. 124-142. Volver al articulo

[2] MG Kuhn, "Compromiso de las emanaciones: espionaje de los riesgos de las pantallas de computadora", Universidad de Cambridge, Computer Laboratory, 2003. Volver al artículo

[3] M. Vuagnoux y S. Pasini, "Compromiso de las emanaciones electromagnéticas de teclados con cable e inalámbricos" Simposio de seguridad USENIX , 2009. Volver al artículo

[4] M. Guri, A. Kachlon, O. Hasson, G. Kedma, Y. Mirsky and Y. Elovici, «GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies,» Washington, D.C., 2015.

[5] J. Loughry and A. D. Umphress, «Information leakage from optical emanations», ACM Transactions on Information and System Security (TISSEC), vol. 5, no. 3, pp. 262-289, 2002.

[6] M. Guri, M. Monitz, Y. Mirski and Y. Elovici, «BitWhisper: Covert Signaling Channel between Air-Gapped Computers using Thermal Manipulations,» in Computer Security Foundations Symposium (CSF), IEEE, 2015.

[7] V. T. M. t. C. A.-G. S. f. P. N. Attack, «Eunchong Lee; Hyunsoo Kim; Ji Won Yoon», Information Security Applications, vol. 9503, pp. 187-199, 2015.

[8] M. Hanspach and M. Goetz, «On Covert Acoustical Mesh Networks in Air», Journal of Communications, vol. 8, 2013.

[9] A. Madhavapeddy, R. Sharp, D. Scott and A. Tse, «Audio networking: the forgotten wireless technology», Pervasive Computing, IEEE, vol. 4, no. 3, 2008.

[10] E. Thiele, «Tempest for Eliza», 2001. [Online]. :

www.erikyyy.de/tempest. [Accessed 4 10 2013].

[11] Alfredo Milani Comparetti, «What is PWM and what is the difference between Analog and Digital?», 2004. [Online]. : www.almico.com/sfarticle.php?id=1.

[12] «SpeedFan», [Online]. : www.almico.com/sfdownload.php.

[13] «Mac/SMC Fan Control for Windows (+ Temp)», [Online]. : sourceforge.net/projects/macfan.

[14] «fanCON — Fan control for Linux systems», [Online]. : sourceforge.net/projects/fancon. Source: https://habr.com/ru/post/es395417/

All Articles