Se ha publicado un exploit funcional para todas las versiones de antivirus. Se revela el hecho de pedir prestado el código bajo la GPL

Ayer, Tavis Ormandy, del pirata informático Project Zero de Google, publicó el acceso abierto a numerosas vulnerabilidades en los programas antivirus de Symantec, incluidas las vulnerabilidades de ejecución remota de código.Algunos expertos dicen que el programa antivirus instalado en la computadora, dado su nivel de privilegio máximo en el sistema, puede convertirse en un vector de ataque adicional, es decir, una violación adicional en la seguridad general del sistema. El ejemplo de Symantec demuestra esto lo más claramente posible. En algunos casos, en Windows, el código malicioso se carga directamente en el núcleo del sistema operativo, lo que daña la memoria del núcleo.Los programas de Symantec usan el mismo núcleo, por lo que los métodos descritos funcionan para todos los programas de Symantec, incluidos los antivirus vendidos bajo la marca Norton. Entre ellos están:

Ayer, Tavis Ormandy, del pirata informático Project Zero de Google, publicó el acceso abierto a numerosas vulnerabilidades en los programas antivirus de Symantec, incluidas las vulnerabilidades de ejecución remota de código.Algunos expertos dicen que el programa antivirus instalado en la computadora, dado su nivel de privilegio máximo en el sistema, puede convertirse en un vector de ataque adicional, es decir, una violación adicional en la seguridad general del sistema. El ejemplo de Symantec demuestra esto lo más claramente posible. En algunos casos, en Windows, el código malicioso se carga directamente en el núcleo del sistema operativo, lo que daña la memoria del núcleo.Los programas de Symantec usan el mismo núcleo, por lo que los métodos descritos funcionan para todos los programas de Symantec, incluidos los antivirus vendidos bajo la marca Norton. Entre ellos están:- Norton Security, Norton 360 y otros productos Norton heredados (todas las plataformas)

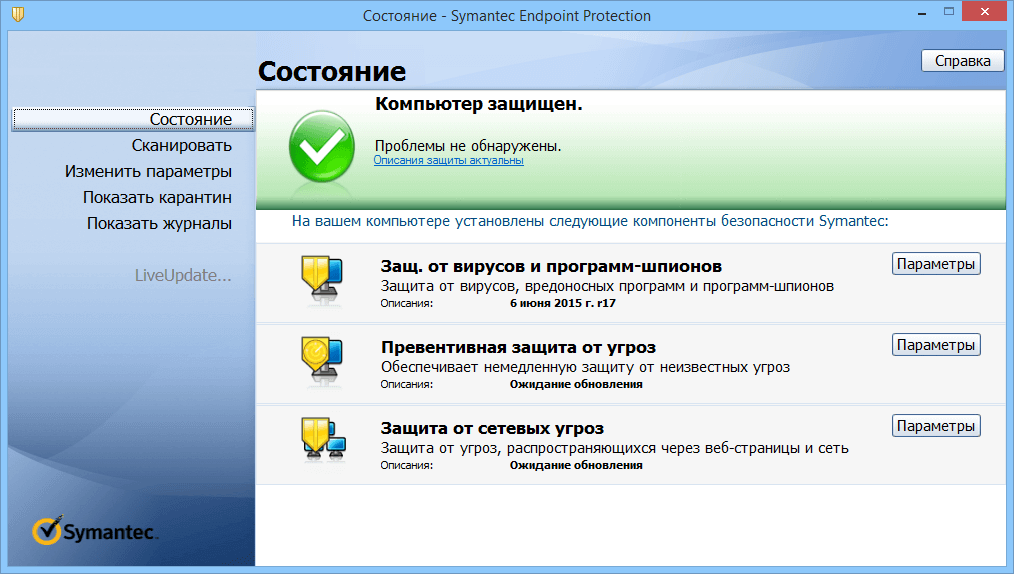

- Symantec Endpoint Protection (todas las versiones, todas las plataformas)

- Symantec Email Security (todas las plataformas)

- Symantec Protection Engine (todas las plataformas)

- Symantec Protection para servidores de SharePoint

- Y otros

Tavis Ormandy del Proyecto Cero ha presentado ejemplos de algunas vulnerabilidades para que todos puedan comprender la esencia del problema.En el caso de los antivirus, el problema es cómo escanean los archivos ejecutables empaquetados por empacadores como UPX . Para escanear dichos archivos, los antivirus usan desempacadores de archivos especiales para devolver el archivo a su forma original. Esto ayuda con los empacadores estándar, pero para el resto debe recurrir a la emulación.Tavis Ormandy escribe que todos estos métodos son innecesariamente complejos y extremadamente vulnerables, porque es muy difícil hacer que dicho código sea seguro. "Recomendamos utilizar el sandbox y el ciclo de vida del desarrollo de seguridadpero los vendedores a menudo cortan esquinas aquí ", escribe Thevis. Debido a esto, los desempacadores se convierten en una gran fuente de vulnerabilidades, como ya fue el caso de Comodo , ESET , Kaspersky , Fireeye y muchos otros .En el caso de Symantec, la situación es aún peor, porque en sus programas, los desempacadores trabajan en el núcleo .Por ejemplo, su desempacador para ASPack permite un desbordamiento de búfer trivial si el valor SizeOfRawData es mayor que SizeOfImage . Cuando esto sucede, Symantec transfiere los bytes "adicionales" al búfer usandomemcpy. En consecuencia, podemos ejecutar fácilmente código arbitrario para su ejecución a nivel del núcleo utilizando este método: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

La vulnerabilidad CVE-2016-2208 se describe con más detalle en el rastreador de errores . En los sistemas operativos Linux, macOS y Unix, conduce a un desbordamiento limpio del nivel raíz en el proceso de Symantec o Norton, y en Windows, daña la memoria del núcleo.Dado que Symantec utiliza un controlador especial para interceptar todas las interrupciones del sistema, para explotar la vulnerabilidad, simplemente envíe a la víctima un archivo por correo electrónico o un enlace al exploit. La víctima no necesita abrir el archivo o seguir el enlace, el antivirus hará todo por su cuenta . ¡Esto hace posible incluso que el gusano se propague automáticamente a todos los sistemas con el antivirus Symantec / Norton instalado!Por lo tanto, puede infectar fácilmente una gran cantidad de computadoras en la red local de la empresa.Es curioso que antes de publicar la información en el dominio público, Tavis Ormandy envió un exploit al departamento de seguridad por correo electrónico en un archivo zip protegido por contraseña, y la contraseña se indicaba en el texto de la carta. Pero el servidor de correo con "características de seguridad" instaladas Symantec extrajo la contraseña del texto del mensaje, la aplicó al archivo y se bloqueó en el proceso de estudiar el código de explotación .Tavis Ormandy también habla de vulnerabilidades en el análisis de archivos de PowerPoint y otros archivos de Microsoft Office, así como de vulnerabilidades en el motor heurístico Bloodhound Heuristics (Advanced Heuristic Protection). Código fuente de explotación publicado. Este es un exploit 100% funcional que funciona en contra de las configuraciones estándar de Norton Antivirus y Symantec Endpoint, y funciona solo cuando envía el enlace por correo o publica el enlace en una página web (no es necesario abrirlo).En este caso, los siguientes productos son vulnerables (no todos los programas de Symantec potencialmente vulnerables se enumeran aquí, es muy posible que el exploit también funcione en otros):- Norton Antivirus (Mac, Windows)

- Symantec Endpoint (Mac, Windows, Linux, Unix)

- Symantec Scan Engine (todas las plataformas)

- Symantec Cloud / NAS Protection Engine (todas las plataformas)

- Symantec Email Security (todas las plataformas)

- Symantec Protection for SharePoint / Exchange / Notes / etc (todas las plataformas)

- Todos los demás programas antivirus de Symantec / Norton Carrier, Enterprise, SMB, Home y otros

- Y otros

En Windows, esto lleva a la ejecución de código a nivel de SISTEMA, en otros sistemas operativos con privilegios de root.Algunos de los programas de Symantec no se actualizan automáticamente, por lo que los administradores de sistemas deben tomar medidas urgentes para proteger sus redes. La información oficial de Symantec está aquí .UPD Como se vio después , el Symantec prestado código de las bibliotecas de código abierto y unrarsrc libmspack - y actualizarlos al menos siete años!