El ransomware criptográfico Ranscam simplemente elimina archivos, no cifra nada

Crypto ransomware está en todas partes. Los programas que encriptan archivos de usuario y luego requieren un rescate por descifrar datos aportan mucho dinero a sus creadores. Entre este tipo de software hay programas realmente brillantes. En muchos casos, los desarrolladores de dicho malware cumplen su promesa: si el usuario paga, recibe una clave para descifrar los archivos. Pero este no es siempre el caso, a veces la clave no viene después del pago.También sucede que no solo hay una clave, sino también archivos. Ranscam es un malware que solo pretende ser un crypto ransomware. El software finge que los archivos están encriptados, aunque en realidad todo lo que el usuario ve en la pantalla es una línea de comando con una lista de archivos eliminados. Tan pronto como se eliminan los archivos, el programa muestra una ventana emergente que le pide que pague dinero por recibir la clave de cifrado.

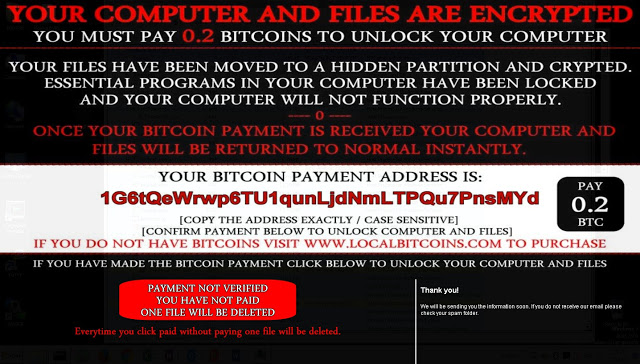

Crypto ransomware está en todas partes. Los programas que encriptan archivos de usuario y luego requieren un rescate por descifrar datos aportan mucho dinero a sus creadores. Entre este tipo de software hay programas realmente brillantes. En muchos casos, los desarrolladores de dicho malware cumplen su promesa: si el usuario paga, recibe una clave para descifrar los archivos. Pero este no es siempre el caso, a veces la clave no viene después del pago.También sucede que no solo hay una clave, sino también archivos. Ranscam es un malware que solo pretende ser un crypto ransomware. El software finge que los archivos están encriptados, aunque en realidad todo lo que el usuario ve en la pantalla es una línea de comando con una lista de archivos eliminados. Tan pronto como se eliminan los archivos, el programa muestra una ventana emergente que le pide que pague dinero por recibir la clave de cifrado. En la ventana de información que aparece, el usuario ve un mensaje que indica que todos los archivos han sido transferidos a una sección oculta del disco y están encriptados; todos los programas importantes están bloqueados; la computadora no puede funcionar normalmente. También se indica que al realizar un pago en bitcoins, todo volverá a su lugar: el usuario recibirá sus archivos nuevamente.Un poco más abajo en la ventana hay un campo donde debe ingresar sus datos después de realizar un pago. El malware supuestamente tiene que "verificar" los datos de pago de la víctima. También se dice que presionar un botón sin realizar un pago está plagado de la eliminación completa de todos los archivos. Todo lo que este software hace es ejecutar una solicitud HTTP GET para recibir imágenes PNG que demuestren el proceso de verificación al usuario. De hecho, el programa no verifica nada.Además, el pago no ayudará: todos los archivos se eliminan con un crypto-ransomware cuando la PC está infectada. El autor del malware está tratando de engañar a la víctima para que pague dinero. El software en sí es bastante simple: los atacantes no demasiado experimentados obviamente trabajaron en él.El virus ingresa a la computadora del usuario en forma de un archivo .NET ejecutable. El archivo está firmado con un certificado digital emitido por reca [.] Net. La fecha de emisión del certificado es el 6 de julio de 2016.

En la ventana de información que aparece, el usuario ve un mensaje que indica que todos los archivos han sido transferidos a una sección oculta del disco y están encriptados; todos los programas importantes están bloqueados; la computadora no puede funcionar normalmente. También se indica que al realizar un pago en bitcoins, todo volverá a su lugar: el usuario recibirá sus archivos nuevamente.Un poco más abajo en la ventana hay un campo donde debe ingresar sus datos después de realizar un pago. El malware supuestamente tiene que "verificar" los datos de pago de la víctima. También se dice que presionar un botón sin realizar un pago está plagado de la eliminación completa de todos los archivos. Todo lo que este software hace es ejecutar una solicitud HTTP GET para recibir imágenes PNG que demuestren el proceso de verificación al usuario. De hecho, el programa no verifica nada.Además, el pago no ayudará: todos los archivos se eliminan con un crypto-ransomware cuando la PC está infectada. El autor del malware está tratando de engañar a la víctima para que pague dinero. El software en sí es bastante simple: los atacantes no demasiado experimentados obviamente trabajaron en él.El virus ingresa a la computadora del usuario en forma de un archivo .NET ejecutable. El archivo está firmado con un certificado digital emitido por reca [.] Net. La fecha de emisión del certificado es el 6 de julio de 2016. Cuando la víctima abre el archivo, el software realiza varias acciones. Primero, el programa se copia a sí mismo en% APPDATA% \, y también se registra al inicio. Además, se desempaqueta en% TEMP% \.

Cuando la víctima abre el archivo, el software realiza varias acciones. Primero, el programa se copia a sí mismo en% APPDATA% \, y también se registra al inicio. Además, se desempaqueta en% TEMP% \.

El programa crea y ejecuta un archivo ejecutable que encuentra una cantidad de carpetas en el sistema de la víctima y pretende "cifrar" estos archivos. De hecho, todo se elimina permanentemente.

El programa crea y ejecuta un archivo ejecutable que encuentra una cantidad de carpetas en el sistema de la víctima y pretende "cifrar" estos archivos. De hecho, todo se elimina permanentemente. El malware en este caso justifica completamente su nombre, ya que realiza una serie de otras acciones que matan el sistema del usuario:

El malware en este caso justifica completamente su nombre, ya que realiza una serie de otras acciones que matan el sistema del usuario:- Eliminar todos los archivos de Windows responsables de la copia de seguridad de los datos (Restaurar sistema);

- Elimina las instantáneas;

- Elimina varias claves de registro responsables de iniciar el sistema en Modo a prueba de errores.

Después de todo esto, el sistema solicita un archivo JPEG para demostrar un mensaje sobre la necesidad de pagar por descifrar archivos. Una vez hecho todo esto, el script apaga la computadora. Todos los pasos descritos anteriormente se realizarán cada vez que encienda la PC. Y cada vez que el malware elimina más y más archivos nuevos y muestra un mensaje sobre la necesidad de pagar.

Una vez hecho todo esto, el script apaga la computadora. Todos los pasos descritos anteriormente se realizarán cada vez que encienda la PC. Y cada vez que el malware elimina más y más archivos nuevos y muestra un mensaje sobre la necesidad de pagar. Aquí hay una lista de archivos que se descargan cuando Ranscam se está ejecutando desde el servidor del atacante. Ni siquiera se molestó en ofuscar los datos.Los expertos en seguridad de la información que estudian malware enviaron una dirección de correo electrónico al virus especificado en el mensaje. La "víctima" solicitó ayuda del creador del virus, diciendo que no podía completar la transacción con Bitcoin correctamente. Casi inmediatamente después de la solicitud, llegó una respuesta.

Aquí hay una lista de archivos que se descargan cuando Ranscam se está ejecutando desde el servidor del atacante. Ni siquiera se molestó en ofuscar los datos.Los expertos en seguridad de la información que estudian malware enviaron una dirección de correo electrónico al virus especificado en el mensaje. La "víctima" solicitó ayuda del creador del virus, diciendo que no podía completar la transacción con Bitcoin correctamente. Casi inmediatamente después de la solicitud, llegó una respuesta. Hubo otra solicitud de ayuda: “No entiendo nada sobre estas cosas. No entiendo lo que significa o cuánto cuesta, pero quiero recuperar mi computadora. Tengo muchas fotos de mi familia y ni siquiera puedo navegar. ¿Hay algún lugar donde pueda enviar mis datos, o tal vez hay un número de teléfono en el que me pueden ayudar? No sé lo que hice, pero la computadora de mi hija no muestra este mensaje desagradable, ¿qué debo hacer? ¡Ayúdenme a devolver mis fotos, son importantes! "Un par de horas después de la solicitud, el atacante envió una respuesta, donde dio instrucciones detalladas sobre el pago. Después de eso, el autor del virus no continuó comunicándose. Sin embargo, proporcionó la misma dirección de billetera de Bitcoin que figuraba en la ventana de información que muestra el virus. Esta dirección es 1G6tQeWrwp6TU1qunLjdNmLTPQu7PnsMYd. Los expertos que estudiaron el problema verificaron las transacciones de esta billetera y vieron que la cantidad total de fondos transferidos ya había alcanzado los $ 277.61. Es cierto que este dinero llegó a la billetera antes, hasta el 20 de junio. No hay transacción después de esta fecha.Hasta ahora, este malware no se ha extendido demasiado. Ranscam puede ser uno de los primeros malware, cuyos creadores no quieren hacer un trabajo extra, pero solo quieren dinero. ¿Por qué crear un cripto ransomware complejo, gastar tiempo y dinero en su creación, si puede disfrazarlo como un virus normal que elimina archivos y requiere dinero? La pregunta es retórica.

Hubo otra solicitud de ayuda: “No entiendo nada sobre estas cosas. No entiendo lo que significa o cuánto cuesta, pero quiero recuperar mi computadora. Tengo muchas fotos de mi familia y ni siquiera puedo navegar. ¿Hay algún lugar donde pueda enviar mis datos, o tal vez hay un número de teléfono en el que me pueden ayudar? No sé lo que hice, pero la computadora de mi hija no muestra este mensaje desagradable, ¿qué debo hacer? ¡Ayúdenme a devolver mis fotos, son importantes! "Un par de horas después de la solicitud, el atacante envió una respuesta, donde dio instrucciones detalladas sobre el pago. Después de eso, el autor del virus no continuó comunicándose. Sin embargo, proporcionó la misma dirección de billetera de Bitcoin que figuraba en la ventana de información que muestra el virus. Esta dirección es 1G6tQeWrwp6TU1qunLjdNmLTPQu7PnsMYd. Los expertos que estudiaron el problema verificaron las transacciones de esta billetera y vieron que la cantidad total de fondos transferidos ya había alcanzado los $ 277.61. Es cierto que este dinero llegó a la billetera antes, hasta el 20 de junio. No hay transacción después de esta fecha.Hasta ahora, este malware no se ha extendido demasiado. Ranscam puede ser uno de los primeros malware, cuyos creadores no quieren hacer un trabajo extra, pero solo quieren dinero. ¿Por qué crear un cripto ransomware complejo, gastar tiempo y dinero en su creación, si puede disfrazarlo como un virus normal que elimina archivos y requiere dinero? La pregunta es retórica.Source: https://habr.com/ru/post/es396123/

All Articles