Edward Snowden y el hacker Bunny han desarrollado un dispositivo para monitorear señales GSM, GPS, WiFi, Bluetooth, NFC en el bus del teléfono

IPhone 6 ingeniería inversa

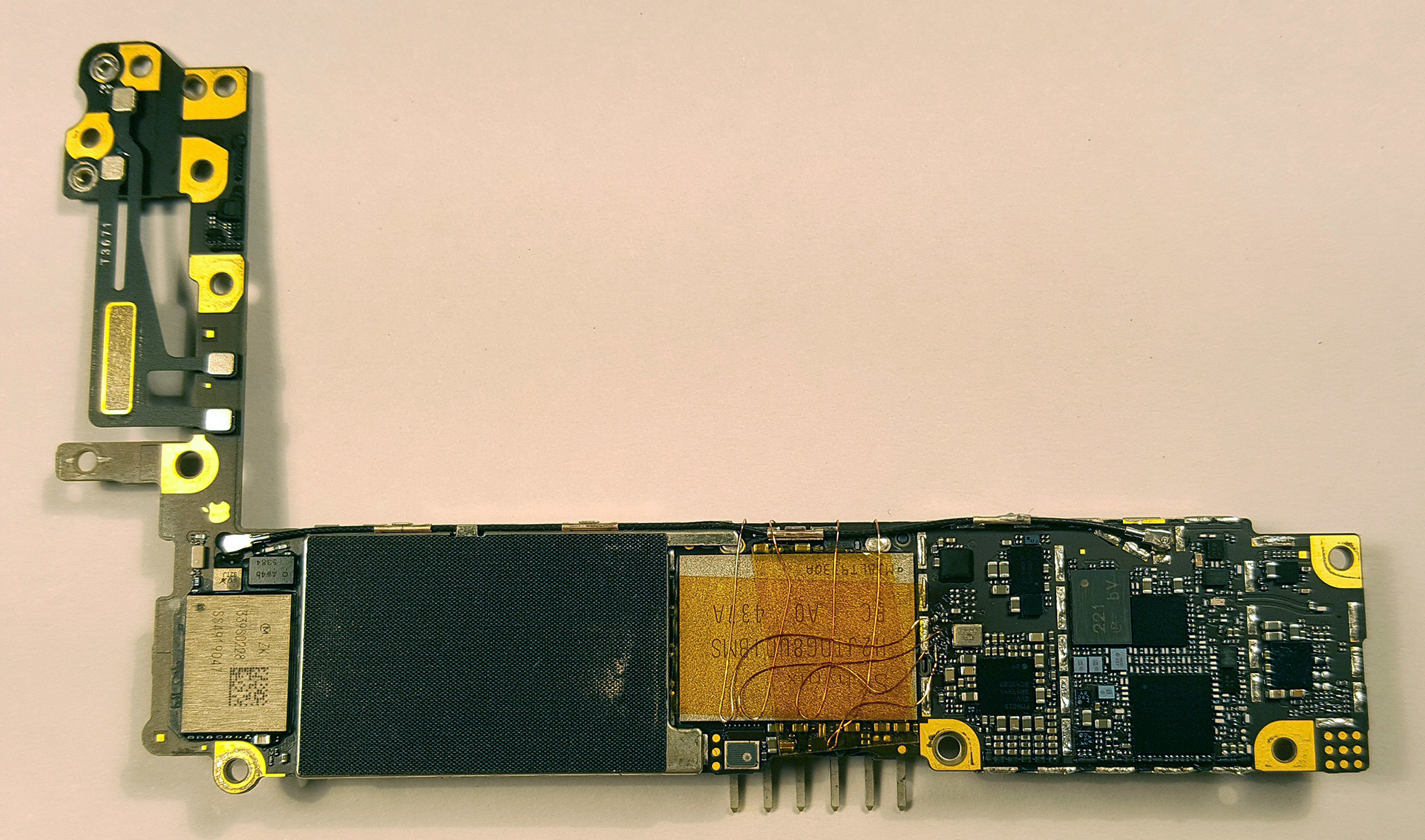

Conexión a los contactos del bus FE1 y FE2 en el iPhone 6. Los puntos de conexión en el reverso de la placa de circuito impreso están conectados al frente para facilitar la conexión. Se quitó el conector de la tarjeta SIM.Cuando Edward Snowden se reunió con periodistas en un hotel de Hong Kong, pidió que se pusieran los teléfonos en el refrigerador (un análogo doméstico de la jaula de Faraday) para bloquear cualquier señal de radio que pueda usarse para rastrear dispositivos o activar de forma remota micrófonos y cámaras. Por lo general, se solicita a las embajadas de algunos países y otras habitaciones seguras que entreguen el teléfono en la entrada y / o retiren la batería.Deshabilitar el teléfono o la jaula de Faraday: intenta desactivar temporalmente el "error" que una persona lleva consigo constantemente. Tales métodos no son muy prácticos y efectivos. Edward Snowden, junto con el reconocido hacker de hardware Andrew "Bunny" Huang, desarrolló una alternativa conveniente y confiable: un "motor de introspección" similar a una caja para monitorear constantemente las señales enviadas por las antenas integradas del teléfono.

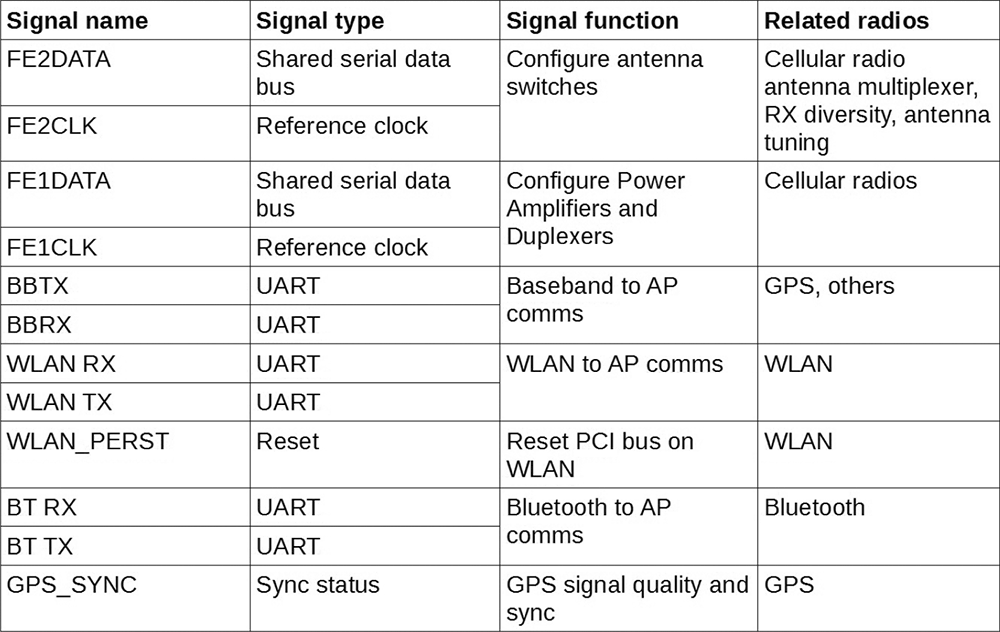

Conexión a los contactos del bus FE1 y FE2 en el iPhone 6. Los puntos de conexión en el reverso de la placa de circuito impreso están conectados al frente para facilitar la conexión. Se quitó el conector de la tarjeta SIM.Cuando Edward Snowden se reunió con periodistas en un hotel de Hong Kong, pidió que se pusieran los teléfonos en el refrigerador (un análogo doméstico de la jaula de Faraday) para bloquear cualquier señal de radio que pueda usarse para rastrear dispositivos o activar de forma remota micrófonos y cámaras. Por lo general, se solicita a las embajadas de algunos países y otras habitaciones seguras que entreguen el teléfono en la entrada y / o retiren la batería.Deshabilitar el teléfono o la jaula de Faraday: intenta desactivar temporalmente el "error" que una persona lleva consigo constantemente. Tales métodos no son muy prácticos y efectivos. Edward Snowden, junto con el reconocido hacker de hardware Andrew "Bunny" Huang, desarrolló una alternativa conveniente y confiable: un "motor de introspección" similar a una caja para monitorear constantemente las señales enviadas por las antenas integradas del teléfono. Conéctese a los pines de bus FE1 y FE2 en el iPhone 6 en la parte posterior de la placa de circuito. Para el experimento, se retiró el escudo de RF y se limpiaron mecánicamente los puntos de conexión de la máscara de soldadura.El dispositivo de introspección está equipado con un indicador que notifica instantáneamente al propietario cuando se recibe o transmite una señal desde un teléfono móvil. Podemos decir que esta es una versión mucho más avanzada de la etiqueta EMF estándar para el teléfono, que brilla bajo la influencia de un campo electromagnético ( de 10 centavos en las tiendas chinas). Tal forma garantizada de asegurarse de que el teléfono no transmite ninguna señal incluso si el "Modo avión" está activado.El dispositivo desarrollado se verá como una funda para iPhone 6 con una pantalla monocromática y una batería externa. Pero en realidad es un dispositivo bastante avanzado, algo así como un "osciloscopio compacto", que está conectado directamente a la placa electrónica a través de los contactos cerca del conector de la tarjeta SIM. Al conectarse a la placa, el dispositivo reconoce las señales de las antenas integradas en el bus que utilizan los transceptores GSM (2G / 3G / 4G), GPS, WiFi, Bluetooth y NFC. Los modders chinos, que tienen diagramas y documentación para el iPhone 6, ayudaron a realizar ingeniería inversa en el iPhone 6 y establecer las señales para estas interfaces.Tanto los buses FE1 como FE2 en el iPhone 6 operan a una frecuencia de 20 MHz bajo un voltaje de 1.8 V. Estos buses se utilizan principalmente para la configuración Transmisores de radio telefónicos.

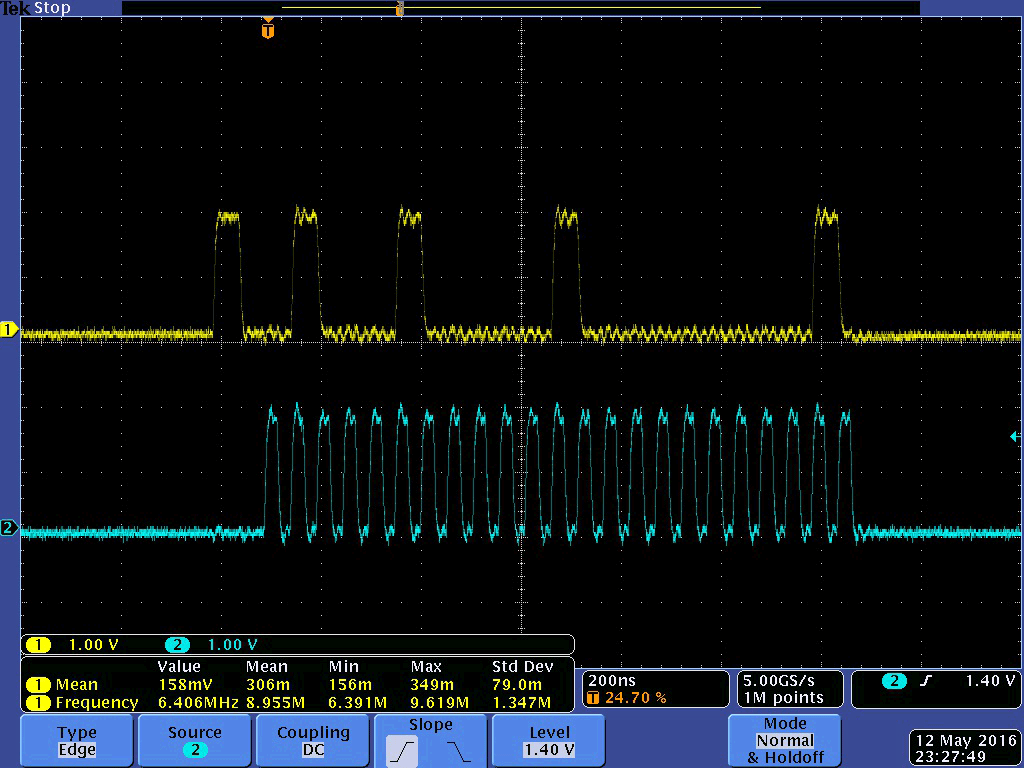

Conéctese a los pines de bus FE1 y FE2 en el iPhone 6 en la parte posterior de la placa de circuito. Para el experimento, se retiró el escudo de RF y se limpiaron mecánicamente los puntos de conexión de la máscara de soldadura.El dispositivo de introspección está equipado con un indicador que notifica instantáneamente al propietario cuando se recibe o transmite una señal desde un teléfono móvil. Podemos decir que esta es una versión mucho más avanzada de la etiqueta EMF estándar para el teléfono, que brilla bajo la influencia de un campo electromagnético ( de 10 centavos en las tiendas chinas). Tal forma garantizada de asegurarse de que el teléfono no transmite ninguna señal incluso si el "Modo avión" está activado.El dispositivo desarrollado se verá como una funda para iPhone 6 con una pantalla monocromática y una batería externa. Pero en realidad es un dispositivo bastante avanzado, algo así como un "osciloscopio compacto", que está conectado directamente a la placa electrónica a través de los contactos cerca del conector de la tarjeta SIM. Al conectarse a la placa, el dispositivo reconoce las señales de las antenas integradas en el bus que utilizan los transceptores GSM (2G / 3G / 4G), GPS, WiFi, Bluetooth y NFC. Los modders chinos, que tienen diagramas y documentación para el iPhone 6, ayudaron a realizar ingeniería inversa en el iPhone 6 y establecer las señales para estas interfaces.Tanto los buses FE1 como FE2 en el iPhone 6 operan a una frecuencia de 20 MHz bajo un voltaje de 1.8 V. Estos buses se utilizan principalmente para la configuración Transmisores de radio telefónicos. Ejemplo de tráfico en el bus FE1

Ejemplo de tráfico en el bus FE1 Wifi UART, Tek MDO4014B

Wifi UART, Tek MDO4014B, iPhone 6

Al recibir tráfico real del autobús, el dispositivo emite una señal si el teléfono ha comenzado una transferencia de datos no autorizada.Edward Snowden cree que el dispositivo está destinado principalmente a periodistas. De hecho, en los países autoritarios, son los periodistas quienes son el objetivo principal de los servicios especiales que instalan exploits en sus teléfonos móviles.Andrew Huang dice que, en principio, puede configurar el dispositivo incluso para apagar automáticamente el teléfono si se detecta una señal no autorizada."Nuestro enfoque es este: un adversario a nivel estatal es muy poderoso, por lo que asumimos que el teléfono está comprometido de alguna manera [a nivel de software]", dijo Bunny. "Por lo tanto, estamos viendo señales de hardware que son extremadamente difíciles de falsificar".Andrew Huang agregó que dicho método es más confiable que una jaula de Faraday, que aún puede transmitir una señal de radio. Y esto es mejor que apagar el teléfono inteligente con el botón, porque ya se ha creado malware que reconoce la presión del botón y muestra animación, como si el teléfono estuviera apagado (y luego encendido). En 2014, Snowden dijo que la NSA utilizó dichos marcadores. Podemos suponer que los servicios especiales rusos tienen un software similar.Hoy en día, tales dispositivos de protección para teléfonos son necesarios no solo por los periodistas, sino también por todos los demás ciudadanos, que pueden convertirse inesperadamente en objetos de vigilancia y enjuiciamiento ilegal, lo que ya ha sucedido muchas veces.Desde 2013, el propio Edward Snowden se negó a usar teléfonos inteligentes y otros dispositivos con comunicación inalámbrica, por lo que los servicios de inteligencia estadounidenses no pudieron calcular su ubicación real en Rusia. Aparentemente, el plan funcionó: hasta ahora no hay evidencia de que las coordenadas de Snowden sean conocidas por nadie más, excepto por sus curadores rusos, un abogado y una niña.Snowden enfatiza que un osciloscopio compacto con bloqueo automático de señales de radio extrañas desde un teléfono inteligente no es una panacea, pero esta es una forma de aumentar significativamente la complejidad y el costo del rastreo para un enemigo. Al aumentar el costo de la vigilancia, podemos obligar al enemigo a abandonarla. En la mayoría de los casos, los servicios especiales decidirán que la instalación no merece el esfuerzo significativo requerido para evitar la protección del hardware. Ahora, las escuchas telefónicas masivas de la población son posibles solo porque son baratas y asequibles. El uso de encriptadores y bloqueadores de señales de hardware marcará la diferencia; como resultado, los servicios de seguridad pueden detener sus prácticas ilegales, dice Snowden.Hasta ahora, el proyecto del osciloscopio compacto Snowden-Bunny está en la etapa de diseño. Documentación técnica publicadacon una descripción detallada de la tecnología Los autores esperan hacer un prototipo el próximo año y ordenar un lote de dichos dispositivos en algún lugar de una fábrica china, que acepta pequeños pedidos al por mayor para la producción de acuerdo con los diseños originales. El hacker Bunny ya tiene experiencia en la fabricación de circuitos electrónicos en China, que desarrolló de forma independiente.Un dispositivo terminado podría verse así.

Al recibir tráfico real del autobús, el dispositivo emite una señal si el teléfono ha comenzado una transferencia de datos no autorizada.Edward Snowden cree que el dispositivo está destinado principalmente a periodistas. De hecho, en los países autoritarios, son los periodistas quienes son el objetivo principal de los servicios especiales que instalan exploits en sus teléfonos móviles.Andrew Huang dice que, en principio, puede configurar el dispositivo incluso para apagar automáticamente el teléfono si se detecta una señal no autorizada."Nuestro enfoque es este: un adversario a nivel estatal es muy poderoso, por lo que asumimos que el teléfono está comprometido de alguna manera [a nivel de software]", dijo Bunny. "Por lo tanto, estamos viendo señales de hardware que son extremadamente difíciles de falsificar".Andrew Huang agregó que dicho método es más confiable que una jaula de Faraday, que aún puede transmitir una señal de radio. Y esto es mejor que apagar el teléfono inteligente con el botón, porque ya se ha creado malware que reconoce la presión del botón y muestra animación, como si el teléfono estuviera apagado (y luego encendido). En 2014, Snowden dijo que la NSA utilizó dichos marcadores. Podemos suponer que los servicios especiales rusos tienen un software similar.Hoy en día, tales dispositivos de protección para teléfonos son necesarios no solo por los periodistas, sino también por todos los demás ciudadanos, que pueden convertirse inesperadamente en objetos de vigilancia y enjuiciamiento ilegal, lo que ya ha sucedido muchas veces.Desde 2013, el propio Edward Snowden se negó a usar teléfonos inteligentes y otros dispositivos con comunicación inalámbrica, por lo que los servicios de inteligencia estadounidenses no pudieron calcular su ubicación real en Rusia. Aparentemente, el plan funcionó: hasta ahora no hay evidencia de que las coordenadas de Snowden sean conocidas por nadie más, excepto por sus curadores rusos, un abogado y una niña.Snowden enfatiza que un osciloscopio compacto con bloqueo automático de señales de radio extrañas desde un teléfono inteligente no es una panacea, pero esta es una forma de aumentar significativamente la complejidad y el costo del rastreo para un enemigo. Al aumentar el costo de la vigilancia, podemos obligar al enemigo a abandonarla. En la mayoría de los casos, los servicios especiales decidirán que la instalación no merece el esfuerzo significativo requerido para evitar la protección del hardware. Ahora, las escuchas telefónicas masivas de la población son posibles solo porque son baratas y asequibles. El uso de encriptadores y bloqueadores de señales de hardware marcará la diferencia; como resultado, los servicios de seguridad pueden detener sus prácticas ilegales, dice Snowden.Hasta ahora, el proyecto del osciloscopio compacto Snowden-Bunny está en la etapa de diseño. Documentación técnica publicadacon una descripción detallada de la tecnología Los autores esperan hacer un prototipo el próximo año y ordenar un lote de dichos dispositivos en algún lugar de una fábrica china, que acepta pequeños pedidos al por mayor para la producción de acuerdo con los diseños originales. El hacker Bunny ya tiene experiencia en la fabricación de circuitos electrónicos en China, que desarrolló de forma independiente.Un dispositivo terminado podría verse así. Andrew Huang agregó que el diseño de hardware del dispositivo y el código fuente del firmware, por supuesto, se publicarán en el dominio público.Bunny ahora vive en Singapur, pero visita mensualmente Shenzhen para reunirse con los fabricantes. Él dice que los colegas chinos tienen suficiente experiencia para producir tales productos electrónicos, porque el mercado de reparación y modificación de iPhone está muy desarrollado allí. Además, si algún cliente importante (por ejemplo, un periódico grande) ordena un lote de estos casos para proteger los teléfonos de sus empleados, entonces Bunny está listo para organizar la producción de dicho lote. “Un entusiasta estadounidense común del bricolaje pensará que esto es completamente una locura. Un hombre chino común que hace modificaciones de iPhone en China lo verá y dirá que no hay problema ", agregó Andrew Huang.Snowden y Bunny nunca se conocieron en persona, pero Edward Snowden habló positivamente sobre su colega: "Este es uno de los investigadores de hardware que más respeto en el mundo", dijo y agregó que comenzó a comunicarse con él a través de un canal cifrado en el mensaje de Signal en Finales de 2015. La idea de desarrollar dicho dispositivo pertenece a Snowden, y Bunny, con sus experiencias de pirateo y modificación, ayudó a ponerlo en práctica.Huang intentó crear el circuito más simple del dispositivo, que al mismo tiempo cumple con los estándares paranoicos de Snowden.El hacker admite tímidamente: “Si no fuera por la participación de Snowden, sería un dispositivo bastante prosaico. Mi solución es simple. Pero ayudará a un grupo importante de personas ".

Andrew Huang agregó que el diseño de hardware del dispositivo y el código fuente del firmware, por supuesto, se publicarán en el dominio público.Bunny ahora vive en Singapur, pero visita mensualmente Shenzhen para reunirse con los fabricantes. Él dice que los colegas chinos tienen suficiente experiencia para producir tales productos electrónicos, porque el mercado de reparación y modificación de iPhone está muy desarrollado allí. Además, si algún cliente importante (por ejemplo, un periódico grande) ordena un lote de estos casos para proteger los teléfonos de sus empleados, entonces Bunny está listo para organizar la producción de dicho lote. “Un entusiasta estadounidense común del bricolaje pensará que esto es completamente una locura. Un hombre chino común que hace modificaciones de iPhone en China lo verá y dirá que no hay problema ", agregó Andrew Huang.Snowden y Bunny nunca se conocieron en persona, pero Edward Snowden habló positivamente sobre su colega: "Este es uno de los investigadores de hardware que más respeto en el mundo", dijo y agregó que comenzó a comunicarse con él a través de un canal cifrado en el mensaje de Signal en Finales de 2015. La idea de desarrollar dicho dispositivo pertenece a Snowden, y Bunny, con sus experiencias de pirateo y modificación, ayudó a ponerlo en práctica.Huang intentó crear el circuito más simple del dispositivo, que al mismo tiempo cumple con los estándares paranoicos de Snowden.El hacker admite tímidamente: “Si no fuera por la participación de Snowden, sería un dispositivo bastante prosaico. Mi solución es simple. Pero ayudará a un grupo importante de personas ".Source: https://habr.com/ru/post/es396201/

All Articles