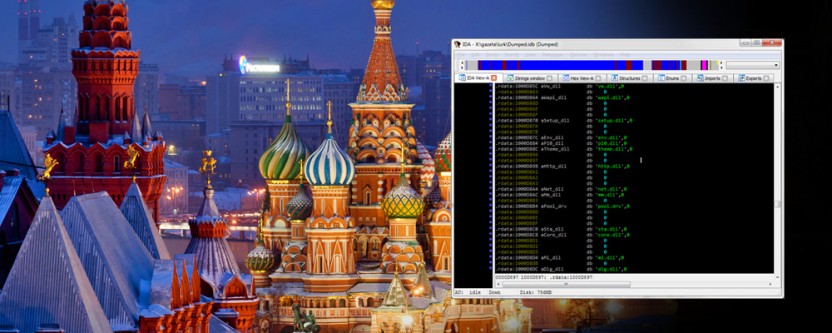

El troyano bancario Lurk se distribuyó con software oficial que funciona en muchos bancos grandes en Rusia

Los creadores del malware que permitió robar miles de millones de rublos de los bancos de la Federación de Rusia lo subieron al sitio web oficial del desarrollador de sistemas de control remoto para sistemas informáticos.

Hoy, se conocen detalles de la investigación sobre el caso de robo por parte de atacantes de más de 1.700 millones de rublos de las cuentas de clientes de bancos rusos a lo largo de cinco años. El caso criminal involucró a una comunidad de hackers de 15 regiones de Rusia que usaron el troyano Lurk para entrar en las redes bancarias, escribe Kommersant. Los expertos en seguridad de la información involucrados en la investigación creen que los administradores de sistemas de los departamentos de TI del banco son indirectamente culpables del incidente. Fueron ellos quienes facilitaron la penetración del virus en las redes corporativas mediante la descarga de software infectado con troyanos de la Web.Los investigadores del Departamento de Investigación del Ministerio del Interior de la Federación de Rusia han establecido posibles métodos para propagar el virus a través de las redes bancarias. La situación se volvió algo más clara después de que en junio unos 50 ciberdelincuentes de 15 regiones de Rusia involucrados en el robo de 1.700 millones de rublos de bancos rusos fueron detenidos. El mismo grupo de cibercriminales, según la investigación, estuvo involucrado en intentos de retirar otros 2.200 millones de rublos. Las acciones del grupo criminal afectaron, en particular, a los bancos de Moscú Metallinvestbank y al banco Garant-invest, así como al banco Yakut Taata.La penetración en la red de bancos se llevó a cabo utilizando el troyano Lurk, de cuyo desarrollo son responsables los representantes del grupo detenido. Los principales miembros y líderes del grupo son residentes de la región de Sverdlovsk. 14 miembros del grupo fueron detenidos en Ekaterimburgo y llevados a Moscú. Los presuntos líderes de la comunidad son Konstantin Kozlovsky y Alexander Eremin.Los investigadores creen que los representantes de la comunidad introdujeron el troyano Lurk utilizando el software Ammyy Admin. Kaspersky Lab ayuda con la investigación, después de haber publicado un informe especial con los resultados del análisis de incidentes. Cabe señalar que durante la investigación, Kaspersky Lab trabajó junto con especialistas de Sberbank. El informe indicó que los atacantes utilizaron dos formas principales de propagación del virus. El primero es el uso de paquetes de exploits, el segundo es trabajar con sitios pirateados. En la primera versión, se utilizó la distribución de malware a través de sitios especializados: sitios de noticias especializados con enlaces ocultos a archivos de virus y foros de contabilidad. La segunda opción es piratear el sitio web de Ammyy e infectar el software de trabajo remoto directamente desde el sitio web del fabricante. Los clientes de Ammyy son el Ministerio del Interior de Rusia, Russian Post,sistema de información legal "Garante".Los expertos de Kaspersky Lab descubrieron que el archivo del programa, ubicado en el sitio web de Ammyy, no está firmado digitalmente. Después de iniciar el paquete de distribución descargado, el archivo ejecutable creó y ejecutó dos archivos ejecutables más: este es el instalador de la utilidad y el troyano Trojan-Spy.Win32.Lurk. Los representantes del grupo criminal usaron un algoritmo especial para verificar la propiedad de la computadora infectada en la red corporativa. La verificación fue realizada por un script php modificado en el servidor del Grupo Ammyy.Según los participantes en la investigación, el virus probablemente fue lanzado por empleados de los departamentos de TI de las empresas afectadas. La culpa de los expertos es indirecta, ya que podrían no haber sospechado que el kit de distribución de software se descargó del servidor oficial de la empresa desarrolladora. También resultó que después de la detención de un grupo de sospechosos, el contenido del paquete de distribución cambió. Entonces, el programa Trojan-PSW.Win32.Fareit comenzó a extenderse desde el sitio, robando información personal, y no el troyano Lurk. "Esto sugiere que los atacantes detrás del pirateo del sitio web Ammyy Admin ofrecen a todos un" lugar "en el troyano cuentagotas para su distribución desde ammyy.com por una tarifa", dice el informe de Kaspersky Lab.Según los expertos en seguridad de la información, estos incidentes pueden evitarse utilizando el procedimiento de control para utilizar software de terceros.

Hoy, se conocen detalles de la investigación sobre el caso de robo por parte de atacantes de más de 1.700 millones de rublos de las cuentas de clientes de bancos rusos a lo largo de cinco años. El caso criminal involucró a una comunidad de hackers de 15 regiones de Rusia que usaron el troyano Lurk para entrar en las redes bancarias, escribe Kommersant. Los expertos en seguridad de la información involucrados en la investigación creen que los administradores de sistemas de los departamentos de TI del banco son indirectamente culpables del incidente. Fueron ellos quienes facilitaron la penetración del virus en las redes corporativas mediante la descarga de software infectado con troyanos de la Web.Los investigadores del Departamento de Investigación del Ministerio del Interior de la Federación de Rusia han establecido posibles métodos para propagar el virus a través de las redes bancarias. La situación se volvió algo más clara después de que en junio unos 50 ciberdelincuentes de 15 regiones de Rusia involucrados en el robo de 1.700 millones de rublos de bancos rusos fueron detenidos. El mismo grupo de cibercriminales, según la investigación, estuvo involucrado en intentos de retirar otros 2.200 millones de rublos. Las acciones del grupo criminal afectaron, en particular, a los bancos de Moscú Metallinvestbank y al banco Garant-invest, así como al banco Yakut Taata.La penetración en la red de bancos se llevó a cabo utilizando el troyano Lurk, de cuyo desarrollo son responsables los representantes del grupo detenido. Los principales miembros y líderes del grupo son residentes de la región de Sverdlovsk. 14 miembros del grupo fueron detenidos en Ekaterimburgo y llevados a Moscú. Los presuntos líderes de la comunidad son Konstantin Kozlovsky y Alexander Eremin.Los investigadores creen que los representantes de la comunidad introdujeron el troyano Lurk utilizando el software Ammyy Admin. Kaspersky Lab ayuda con la investigación, después de haber publicado un informe especial con los resultados del análisis de incidentes. Cabe señalar que durante la investigación, Kaspersky Lab trabajó junto con especialistas de Sberbank. El informe indicó que los atacantes utilizaron dos formas principales de propagación del virus. El primero es el uso de paquetes de exploits, el segundo es trabajar con sitios pirateados. En la primera versión, se utilizó la distribución de malware a través de sitios especializados: sitios de noticias especializados con enlaces ocultos a archivos de virus y foros de contabilidad. La segunda opción es piratear el sitio web de Ammyy e infectar el software de trabajo remoto directamente desde el sitio web del fabricante. Los clientes de Ammyy son el Ministerio del Interior de Rusia, Russian Post,sistema de información legal "Garante".Los expertos de Kaspersky Lab descubrieron que el archivo del programa, ubicado en el sitio web de Ammyy, no está firmado digitalmente. Después de iniciar el paquete de distribución descargado, el archivo ejecutable creó y ejecutó dos archivos ejecutables más: este es el instalador de la utilidad y el troyano Trojan-Spy.Win32.Lurk. Los representantes del grupo criminal usaron un algoritmo especial para verificar la propiedad de la computadora infectada en la red corporativa. La verificación fue realizada por un script php modificado en el servidor del Grupo Ammyy.Según los participantes en la investigación, el virus probablemente fue lanzado por empleados de los departamentos de TI de las empresas afectadas. La culpa de los expertos es indirecta, ya que podrían no haber sospechado que el kit de distribución de software se descargó del servidor oficial de la empresa desarrolladora. También resultó que después de la detención de un grupo de sospechosos, el contenido del paquete de distribución cambió. Entonces, el programa Trojan-PSW.Win32.Fareit comenzó a extenderse desde el sitio, robando información personal, y no el troyano Lurk. "Esto sugiere que los atacantes detrás del pirateo del sitio web Ammyy Admin ofrecen a todos un" lugar "en el troyano cuentagotas para su distribución desde ammyy.com por una tarifa", dice el informe de Kaspersky Lab.Según los expertos en seguridad de la información, estos incidentes pueden evitarse utilizando el procedimiento de control para utilizar software de terceros.“No utilizamos programas de administración remota en nuestras actividades. Esto está prohibido y estrictamente controlado. Y cualquier producto de software listo para usar pasa una verificación de seguridad integral, que elimina la presencia de códigos ocultos ”, dijo el servicio de prensa del Ural Bank of Sberbank de la Federación de Rusia.

En algunos bancos de la Federación de Rusia, incluido el Banco Ural para la Reconstrucción y el Desarrollo (UBRD), está prohibido el uso de soluciones externas para la gestión remota de estaciones de trabajo.Source: https://habr.com/ru/post/es396617/

All Articles