NSA ha estado explotando la vulnerabilidad de firewall PIX de Cisco durante más de una década

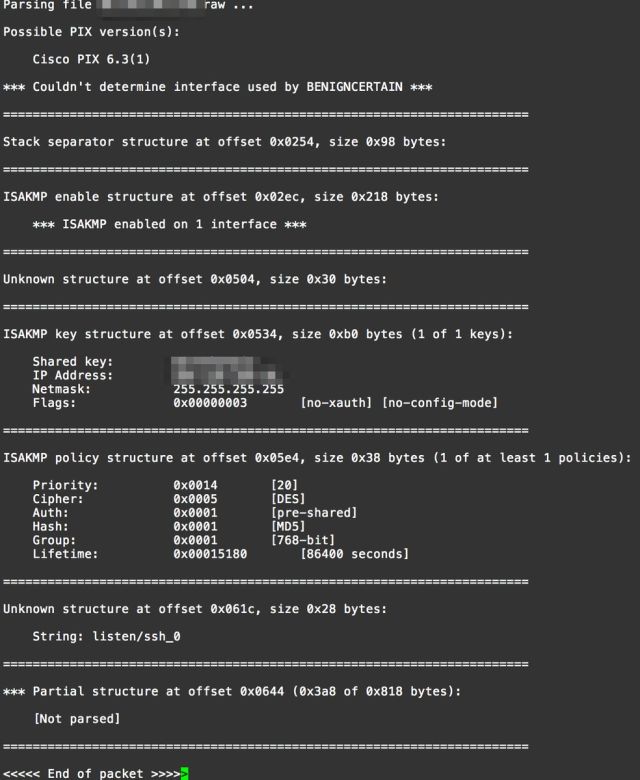

La protección de los firewalls Cisco PIX durante años parecía tan confiable como una pared de ladrillos. Pero no, el Grupo de expertos en seguridad de la información publicó una nota que indica que la vulnerabilidad en la línea de cortafuegos PIXfabricado por Cisco permitió que la NSA recibiera de forma remota claves encriptadas durante diez años. Los resultados del trabajo realizado por los investigadores son de gran importancia, ya que los sistemas PIX introducidos por Cisco en 2002 fueron compatibles hasta 2009. Una gran cantidad de organizaciones usaron estos sistemas incluso después de esta fecha, porque la compañía decidió proporcionar soporte limitado para la línea de firewall PIX durante cuatro años, hasta 2013. Muchas empresas, organizaciones e individuos trabajan con firewalls PIX hoy.Al final resultó que, todos estos años, los usuarios de los sistemas PIX han sido vulnerables al ataque de los ciberdelincuentes y los espías cibernéticos. El peligro sigue siendo relevante en la actualidad. Los resultados de la investigación realizada por expertos en seguridad de la información ayudaron a explicar la publicación de Edward Snowden en Der Spiegel . Esta publicación dice que los empleados de la NSA pudieron descifrar el tráfico de miles de conexiones VPN por hora."Esto significa que la NSA ha podido recuperar claves privadas de la VPN de Cisco durante diez años", dijo Mustafa Al-Bassam, uno del equipo de expertos en investigación. "Y ahora está claro cómo podrían descifrar el tráfico de miles de conexiones VPN, como se indica en la publicación de Der Spiegel ".Con el servicio de búsqueda Shodan, puede asegurarse de que, incluso ahora, más de 15,000 redes de varios tamaños en todo el mundo trabajan con PIX. Los países para los cuales la NSA ha establecido una vigilancia particularmente estricta incluyen Rusia, Estados Unidos y Australia. En cuanto a los sistemas PIX, las versiones de 5.3 (9) a 6.3 (4) son vulnerables. Además, los especialistas lograron explotar una vulnerabilidad similar en la versión 6.3 (5).Cisco, a su vez, dijo que, de hecho, las versiones PIX 6.xy inferiores son vulnerables. Las versiones seguras son las versiones 7.0 y superiores.Los expertos de BenignCertain pudieron explotar la vulnerabilidad en Internet Key Exchange, versiones de Cisco. Este es un protocolo donde se utilizan certificados digitales para establecer una conexión segura entre dos partes. Durante un ataque a un dispositivo PIX vulnerable, se envían paquetes de datos especialmente formados. El analizador, que es parte del exploit, extrae la clave del tráfico VPN, si es necesario, el atacante puede obtener otros datos. La herramienta utilizada por la NSA permitió a cualquier usuario conectado a la red global explotar la vulnerabilidad en PIX. No se requiere trabajo preparatorio especial para explotar la vulnerabilidad. Los expertos en seguridad de la información publicaron una captura de pantalla del progreso del ataque:

La protección de los firewalls Cisco PIX durante años parecía tan confiable como una pared de ladrillos. Pero no, el Grupo de expertos en seguridad de la información publicó una nota que indica que la vulnerabilidad en la línea de cortafuegos PIXfabricado por Cisco permitió que la NSA recibiera de forma remota claves encriptadas durante diez años. Los resultados del trabajo realizado por los investigadores son de gran importancia, ya que los sistemas PIX introducidos por Cisco en 2002 fueron compatibles hasta 2009. Una gran cantidad de organizaciones usaron estos sistemas incluso después de esta fecha, porque la compañía decidió proporcionar soporte limitado para la línea de firewall PIX durante cuatro años, hasta 2013. Muchas empresas, organizaciones e individuos trabajan con firewalls PIX hoy.Al final resultó que, todos estos años, los usuarios de los sistemas PIX han sido vulnerables al ataque de los ciberdelincuentes y los espías cibernéticos. El peligro sigue siendo relevante en la actualidad. Los resultados de la investigación realizada por expertos en seguridad de la información ayudaron a explicar la publicación de Edward Snowden en Der Spiegel . Esta publicación dice que los empleados de la NSA pudieron descifrar el tráfico de miles de conexiones VPN por hora."Esto significa que la NSA ha podido recuperar claves privadas de la VPN de Cisco durante diez años", dijo Mustafa Al-Bassam, uno del equipo de expertos en investigación. "Y ahora está claro cómo podrían descifrar el tráfico de miles de conexiones VPN, como se indica en la publicación de Der Spiegel ".Con el servicio de búsqueda Shodan, puede asegurarse de que, incluso ahora, más de 15,000 redes de varios tamaños en todo el mundo trabajan con PIX. Los países para los cuales la NSA ha establecido una vigilancia particularmente estricta incluyen Rusia, Estados Unidos y Australia. En cuanto a los sistemas PIX, las versiones de 5.3 (9) a 6.3 (4) son vulnerables. Además, los especialistas lograron explotar una vulnerabilidad similar en la versión 6.3 (5).Cisco, a su vez, dijo que, de hecho, las versiones PIX 6.xy inferiores son vulnerables. Las versiones seguras son las versiones 7.0 y superiores.Los expertos de BenignCertain pudieron explotar la vulnerabilidad en Internet Key Exchange, versiones de Cisco. Este es un protocolo donde se utilizan certificados digitales para establecer una conexión segura entre dos partes. Durante un ataque a un dispositivo PIX vulnerable, se envían paquetes de datos especialmente formados. El analizador, que es parte del exploit, extrae la clave del tráfico VPN, si es necesario, el atacante puede obtener otros datos. La herramienta utilizada por la NSA permitió a cualquier usuario conectado a la red global explotar la vulnerabilidad en PIX. No se requiere trabajo preparatorio especial para explotar la vulnerabilidad. Los expertos en seguridad de la información publicaron una captura de pantalla del progreso del ataque: Curiosamente, el dispositivo de seguridad adaptable, que reemplazó a PIX, contenía una vulnerabilidad similar en el intercambio de claves de Internet, que Cisco solucionó hace solo tres meses. Además, durante todo el tiempo que la vulnerabilidad estuvo activa, los firewalls de más de una docena de otros proveedores también permanecieron vulnerables. Es muy posible que el problema sea relevante no solo para PIX, sino también para productos de otros fabricantes.El exploit de extracción de clave privada se convierte en una herramienta aún más poderosa para los atacantes cuando se combina con las herramientas de Equation Group. Por ejemplo, la herramienta FalseMorel le permite obtener el control de un sistema PIX con derechos de administrador. La herramienta BenignCertain les permite a los atacantes saber si algún firewall es vulnerable a FalseMorel.Unos días antes, ShadowBrokers logró obtener una serie de herramientas de la NSA que fueron utilizadas por el personal del Equation Group (Five Eyes / Tilded Team) para llevar a cabo el espionaje. Varios exploits tienen como objetivo evitar los cortafuegos de Cisco PIX & ASA, Juniper Netscreen, Fortigate y otros dispositivos.

Curiosamente, el dispositivo de seguridad adaptable, que reemplazó a PIX, contenía una vulnerabilidad similar en el intercambio de claves de Internet, que Cisco solucionó hace solo tres meses. Además, durante todo el tiempo que la vulnerabilidad estuvo activa, los firewalls de más de una docena de otros proveedores también permanecieron vulnerables. Es muy posible que el problema sea relevante no solo para PIX, sino también para productos de otros fabricantes.El exploit de extracción de clave privada se convierte en una herramienta aún más poderosa para los atacantes cuando se combina con las herramientas de Equation Group. Por ejemplo, la herramienta FalseMorel le permite obtener el control de un sistema PIX con derechos de administrador. La herramienta BenignCertain les permite a los atacantes saber si algún firewall es vulnerable a FalseMorel.Unos días antes, ShadowBrokers logró obtener una serie de herramientas de la NSA que fueron utilizadas por el personal del Equation Group (Five Eyes / Tilded Team) para llevar a cabo el espionaje. Varios exploits tienen como objetivo evitar los cortafuegos de Cisco PIX & ASA, Juniper Netscreen, Fortigate y otros dispositivos. Varios grupos de expertos en ciberseguridad dijeron que la fuga estaba realmente relacionada con Equation Group, y todo el software que obtuvieron los crackers de servidores de la NSA era auténtico. Los documentos presentados previamente por Eward Snowden contenían instrucciones para los operadores de la NSA. Las instrucciones decían que para rastrear una de las herramientas de ataque cibernético, el operador debería usar la cadena de datos de 16 caracteres "ace02468bdf13579". Y esta línea está contenidaen una fuga de ShadowBrokers, en un software llamado SECONDDATE. Exactamente tal nombre fue dado en los documentos de Snowden.La SEGUNDA FECHA tiene un papel importante en el sistema global de ciberespionaje creado por las agencias estadounidenses. Con este sistema, millones de PC se han infectado en todo el mundo.

Varios grupos de expertos en ciberseguridad dijeron que la fuga estaba realmente relacionada con Equation Group, y todo el software que obtuvieron los crackers de servidores de la NSA era auténtico. Los documentos presentados previamente por Eward Snowden contenían instrucciones para los operadores de la NSA. Las instrucciones decían que para rastrear una de las herramientas de ataque cibernético, el operador debería usar la cadena de datos de 16 caracteres "ace02468bdf13579". Y esta línea está contenidaen una fuga de ShadowBrokers, en un software llamado SECONDDATE. Exactamente tal nombre fue dado en los documentos de Snowden.La SEGUNDA FECHA tiene un papel importante en el sistema global de ciberespionaje creado por las agencias estadounidenses. Con este sistema, millones de PC se han infectado en todo el mundo.Source: https://habr.com/ru/post/es397021/

All Articles