¿Es difícil robar un helicóptero? Varios métodos de control de interceptación ya implementados

Ahora hay más y más quadrocopters, gradualmente se están volviendo "más inteligentes", volviéndose más funcionales. Los drones de este tipo ya no son solo entretenimiento, sino que ayudan a atletas, fotógrafos, científicos y, por supuesto, atacantes de todo tipo. Con la ayuda de helicópteros, a menudo se lleva a cabo la vigilancia no autorizada de personas, objetos industriales y de otro tipo.Algunas compañías comenzaron a crear equipos de protección contra drones, lo que le permite aterrizar el dispositivo o tomar el control sobre él. Está claro que los fabricantes de drones también están tratando de proteger de alguna manera sus dispositivos de la intercepción. Pero esto está lejos de ser siempre posible, especialmente si los verdaderos expertos en su campo abordan el asunto. La situación se ve agravada por el hecho de que incluso los helicópteros más avanzados están equipados con los sistemas de cifrado de tráfico más simples.El otro día hubo información de que un equipo de investigadores creó un sistema que le permite tomar el control de casi cualquier avión no tripulado. Además, esto no requiere una pistola electromagnética, el permiso de las autoridades u otra cosa. Es suficiente usar un panel de control especialmente modificado. En concreto, este tipo de truco te permite tomar el control helicóptero con cualquier protocolo de comunicaciones DSMX . El protocolo se utiliza no solo para el intercambio de datos con helicópteros, también se utiliza para trabajar con automóviles, barcos, helicópteros, etc., controlados por radio.El método propuesto por expertos, permite no solo interceptar el control, sino también formar una "huella digital" única para cada dispositivo. Esta huella digital se puede utilizar para distinguir el dispositivo "de uno" del "otro" y formar una lista de sistemas confiables. Por lo tanto, la tecnología desarrollada se puede usar también para el bien, por ejemplo, usar en la organización una lista de "sus" drones, cuya huella digital se ingresa en la base de datos.La tecnología no implica el uso de un bloqueador que bloquea la comunicación del helicóptero con el dispositivo de control. En cambio, se practica una intercepción de control completa mientras se mantiene la funcionalidad del dron de otro. Los detalles se presentaron esta semana en PacSec 2016.en Tokio Habló sobre ella Jonathan Adersson, jefe del grupo de investigación sobre seguridad de la información en Trend Micro (una división de TippingPoint DVLab).Según él, el método no es algo nuevo. Ha sido utilizado por algunos ciberdelincuentes y expertos en seguridad de la información durante un tiempo relativamente largo, sin que el método sea ampliamente conocido. En la conferencia, este método se discutió por primera vez, proporcionando una descripción técnica casi completa.Entonces, para interceptar el control sobre un dron alienígena, Anderssen usa un ataque de tiempo (ataque de tiempo), sincronizando la frecuencia del transmisor emisor con la frecuencia del módulo de radio del dron en modo automático. Después de eso, se envía un paquete malicioso al dron, lo que obliga al dispositivo alienígena a ignorar los comandos del controlador "nativo" y comenzar a escuchar los comandos del controlador del atacante.Está claro que ahora dispositivos como lo que demostró Andersson no son bien conocidos por el público en general. Pero un técnico de radio puede crear fácilmente dicho dispositivo, conociendo las características del protocolo de comunicación entre el helicóptero y el controlador. Quizás después de esta demostración habrá compañías y artesanos individuales que venderán controladores para interceptar los drones de otras personas. Según los expertos, no hay nada particularmente complicado sobre esto. La vulnerabilidad que abre la capacidad de controlar los dispositivos de otras personas está contenida en los sistemas de casi todos los dispositivos controlados por radio que admiten el protocolo DSMx.Por supuesto, este método puede ser utilizado no solo por los atacantes. Los agentes de la ley, habiendo notado una violación por parte de cualquier dispositivo controlado por radio, también pueden usar este método para interceptar al intruso. Los propietarios de cualquier propiedad (casas, terrenos, etc.) pueden hacer lo mismo, tomando el control de un dron o drones que han invadido las posesiones de otras personas.Según Andersson, ahora es imposible resolver la situación con la intercepción de drones: esta vulnerabilidad es relevante para muchos modelos de dispositivos controlados por radio. Sus fabricantes no podrán cambiar rápidamente el protocolo o el tipo de módulo controlado por radio que está instalado en el dispositivo. La solución puede ser el lanzamiento de dichos módulos, cuyo firmware se puede actualizar. Pero es caro y largo.Los expertos también sostienen que el ataque de tiempo demostrado por Anderssen afecta a todos los sistemas modernos controlados por radio. Para llevar a cabo tal ataque, necesita un poco de conocimiento sobre el dispositivo de los dispositivos y protocolos controlados por radio que se utilizan para transmitir datos a través de una red inalámbrica, así como los componentes electrónicos por un valor de aproximadamente $ 100. Lo más interesante es que el segundo atacante puede usar un sistema similar para descifrar el primero, que, a su vez, tomó el control del dron de otra persona.

Ahora hay más y más quadrocopters, gradualmente se están volviendo "más inteligentes", volviéndose más funcionales. Los drones de este tipo ya no son solo entretenimiento, sino que ayudan a atletas, fotógrafos, científicos y, por supuesto, atacantes de todo tipo. Con la ayuda de helicópteros, a menudo se lleva a cabo la vigilancia no autorizada de personas, objetos industriales y de otro tipo.Algunas compañías comenzaron a crear equipos de protección contra drones, lo que le permite aterrizar el dispositivo o tomar el control sobre él. Está claro que los fabricantes de drones también están tratando de proteger de alguna manera sus dispositivos de la intercepción. Pero esto está lejos de ser siempre posible, especialmente si los verdaderos expertos en su campo abordan el asunto. La situación se ve agravada por el hecho de que incluso los helicópteros más avanzados están equipados con los sistemas de cifrado de tráfico más simples.El otro día hubo información de que un equipo de investigadores creó un sistema que le permite tomar el control de casi cualquier avión no tripulado. Además, esto no requiere una pistola electromagnética, el permiso de las autoridades u otra cosa. Es suficiente usar un panel de control especialmente modificado. En concreto, este tipo de truco te permite tomar el control helicóptero con cualquier protocolo de comunicaciones DSMX . El protocolo se utiliza no solo para el intercambio de datos con helicópteros, también se utiliza para trabajar con automóviles, barcos, helicópteros, etc., controlados por radio.El método propuesto por expertos, permite no solo interceptar el control, sino también formar una "huella digital" única para cada dispositivo. Esta huella digital se puede utilizar para distinguir el dispositivo "de uno" del "otro" y formar una lista de sistemas confiables. Por lo tanto, la tecnología desarrollada se puede usar también para el bien, por ejemplo, usar en la organización una lista de "sus" drones, cuya huella digital se ingresa en la base de datos.La tecnología no implica el uso de un bloqueador que bloquea la comunicación del helicóptero con el dispositivo de control. En cambio, se practica una intercepción de control completa mientras se mantiene la funcionalidad del dron de otro. Los detalles se presentaron esta semana en PacSec 2016.en Tokio Habló sobre ella Jonathan Adersson, jefe del grupo de investigación sobre seguridad de la información en Trend Micro (una división de TippingPoint DVLab).Según él, el método no es algo nuevo. Ha sido utilizado por algunos ciberdelincuentes y expertos en seguridad de la información durante un tiempo relativamente largo, sin que el método sea ampliamente conocido. En la conferencia, este método se discutió por primera vez, proporcionando una descripción técnica casi completa.Entonces, para interceptar el control sobre un dron alienígena, Anderssen usa un ataque de tiempo (ataque de tiempo), sincronizando la frecuencia del transmisor emisor con la frecuencia del módulo de radio del dron en modo automático. Después de eso, se envía un paquete malicioso al dron, lo que obliga al dispositivo alienígena a ignorar los comandos del controlador "nativo" y comenzar a escuchar los comandos del controlador del atacante.Está claro que ahora dispositivos como lo que demostró Andersson no son bien conocidos por el público en general. Pero un técnico de radio puede crear fácilmente dicho dispositivo, conociendo las características del protocolo de comunicación entre el helicóptero y el controlador. Quizás después de esta demostración habrá compañías y artesanos individuales que venderán controladores para interceptar los drones de otras personas. Según los expertos, no hay nada particularmente complicado sobre esto. La vulnerabilidad que abre la capacidad de controlar los dispositivos de otras personas está contenida en los sistemas de casi todos los dispositivos controlados por radio que admiten el protocolo DSMx.Por supuesto, este método puede ser utilizado no solo por los atacantes. Los agentes de la ley, habiendo notado una violación por parte de cualquier dispositivo controlado por radio, también pueden usar este método para interceptar al intruso. Los propietarios de cualquier propiedad (casas, terrenos, etc.) pueden hacer lo mismo, tomando el control de un dron o drones que han invadido las posesiones de otras personas.Según Andersson, ahora es imposible resolver la situación con la intercepción de drones: esta vulnerabilidad es relevante para muchos modelos de dispositivos controlados por radio. Sus fabricantes no podrán cambiar rápidamente el protocolo o el tipo de módulo controlado por radio que está instalado en el dispositivo. La solución puede ser el lanzamiento de dichos módulos, cuyo firmware se puede actualizar. Pero es caro y largo.Los expertos también sostienen que el ataque de tiempo demostrado por Anderssen afecta a todos los sistemas modernos controlados por radio. Para llevar a cabo tal ataque, necesita un poco de conocimiento sobre el dispositivo de los dispositivos y protocolos controlados por radio que se utilizan para transmitir datos a través de una red inalámbrica, así como los componentes electrónicos por un valor de aproximadamente $ 100. Lo más interesante es que el segundo atacante puede usar un sistema similar para descifrar el primero, que, a su vez, tomó el control del dron de otra persona.Otros métodos para interceptar drones

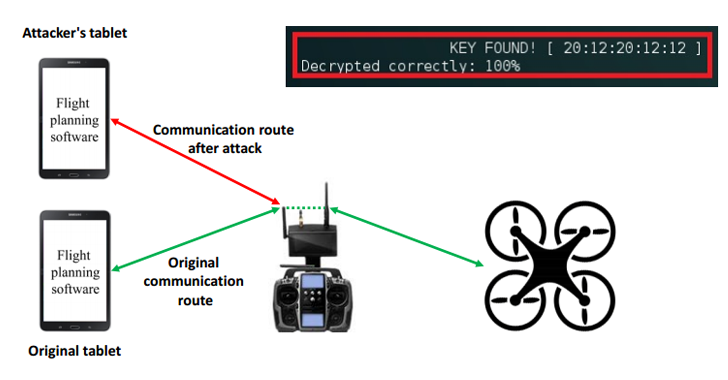

El método de Andersson para tomar el control sobre drones alienígenas es interesante. Pero él está lejos de ser el único . En 2013, Samy Kamkar pudo aprender a controlar los drones de otras personas escaneando las frecuencias de radio con su dron, en el que se instalaron el Raspberry Pi y el transceptor WiFi. El método de pirateo utilizado es Aircrack-ng .Usando esta utilidad, un especialista hackeó una red inalámbrica y las funciones de su dirección MAC detectaron los cuadricópteros de esta red. Resultó que los helicópteros de este tipo tienen el mismo tipo de dirección, que los distingue de todos los demás dispositivos.Después de piratear la red, las direcciones MAC de las redes WiFi en el área de cobertura de la señal se bloquean con un dron espía, y los dispositivos de otras personas se desconectan de sus controladores nativos. Después de eso, el hacker tuvo la oportunidad de controlar completamente el helicóptero de otra persona, y también recibió una imagen de sus cámaras.El equipo shellntel de expertos en seguridad de la información utilizó un método similar. Ella ha desarrollado un robusto esquema de intercepción de control de helicópteros. Este método aprovecha una vulnerabilidad en el protocolo de telemetría MAVlink. Tal protocolo generalmente transmite datos en forma no cifrada. El helicóptero y el controlador se reconocen entre sí mediante un identificador digital. Los expertos han ensamblado un circuito de una computadora Raspberry Pi en miniatura y un módulo de radio, utilizándolo como sniffer.Al final resultó que, para tomar el control del dron, es suficiente enviar un paquete especialmente formado. Inicialmente, debe interceptar el identificador, y luego ya puede controlar las funciones del dispositivo. Los expertos dicen que, en teoría, para los helicópteros que trabajan con el protocolo MAVLink, puede establecer coordenadas GPS y "ajustar" todos los dispositivos en un solo lugar en modo casi automático.Otro método fue propuesto por Rahul Sasi. Pudo tomar el control de dispositivos como Parrot AR.Drone 2.0 y DJI Phantom. Para lograr esto, utilizó ingeniería inversa para el paquete de software AR drone program.elf. Como resultado, logró usar con éxito una combinación de ataques como Maldrone y Skyjack. Sasi afirma que su método permite no solo controlar los drones de otras personas, sino también recibir tráfico de video desde sus cámaras, como en el caso anterior.El problema con este método es que al principio el dron pierde completamente el control, durante unos segundos, y comienza a funcionar solo después de activar el software descargado por el atacante. Si el dron es lo suficientemente alto, no hay problema. Pero si está a solo unos metros del suelo, el dispositivo simplemente puede romperse.En abril de este año, Nils Rodday de IBM mostró una forma casi universal de piratear el sistema de control del helicóptero. En la conferencia Black Hat Asia, demostró cómo descifrar un costoso avión no tripulado de la policía, que cuesta decenas de miles de dólares estadounidenses. Pero tales dispositivos pueden ser pirateados utilizando un sistema electrónico de radio, cuyo costo es de varias decenas de dólares.El proceso de piratería utiliza dos vulnerabilidades. El primero es piratear una red inalámbrica de Wi-Fi. Por lo general, los datos recibidos y transmitidos por el dron están encriptados, pero el protocolo de encriptación en la mayoría de los casos es WEP. Durante mucho tiempo se aprendió a descifrar en una fracción de segundo. Este es el cifrado más simple que casi nunca se usa en ningún lado, pero los desarrolladores de drones decidieron implementar tal protocolo. Después de piratear y conectarse a la red del atacante, envían un comando al dron que desconecta el dispositivo de su red. Después de eso, el cracker tiene la oportunidad de controlar todas las funciones del dron. Se usa otro tipo de pirateo , basado en la vulnerabilidad de los chips Xbee. Se instalan en una gran cantidad de modelos diferentes de dispositivos controlados por radio. El cifrado de datos de chip es compatible, pero en muchos casos, los desarrolladores lo deshabilitan. Es por eso que un atacante puede romper un dron con dicho chip desde una distancia de varios kilómetros.La única forma de proteger, según el autor de este método de piratería, es utilizar el cifrado de datos.

Se usa otro tipo de pirateo , basado en la vulnerabilidad de los chips Xbee. Se instalan en una gran cantidad de modelos diferentes de dispositivos controlados por radio. El cifrado de datos de chip es compatible, pero en muchos casos, los desarrolladores lo deshabilitan. Es por eso que un atacante puede romper un dron con dicho chip desde una distancia de varios kilómetros.La única forma de proteger, según el autor de este método de piratería, es utilizar el cifrado de datos.Pistolas electronicas

Una forma más sencilla de influir en el helicóptero es la pistola de electrones. Batelle ya ha creado varios dispositivos de este tipo. El más efectivo se puede llamar un arma DroneDefender. Con su ayuda, puede crear una zona de silencio de radio alrededor del dron. El arma genera una potente señal de radio que interrumpe la señal del operador. Además, el posicionamiento por GPS o GLONASS también se viola. Este año, la compañía presentó el "arma de radio", que también crea una poderosa interferencia en todo el espectro de radio alrededor del dron. La diferencia entre el arma y DroneDefender es la capacidad de determinar el tipo de señal transmitida por el drone, con la creación de interferencia solo para la frecuencia de radio utilizada.Una pistola puede incluso transmitir comandos, incluidos "hogar" y "tierra". Los equipos son adecuados para una gran cantidad de modelos de drones.Quizás la forma más inusual de neutralizar un dron es "cazar" un helicóptero usando un helicóptero y una red diferentes. Un helicóptero "policía" lleva una red que se lanza a un helicóptero intruso. En caso de una maniobra exitosa, el intruso puede ser neutralizado.Existe un método similar, solo que aquí el helicóptero lleva una pistola cargada con una red. Una vez que se identifica el objetivo, el helicóptero de la policía despega y dispara una red al intruso. La red está conectada al dron de seguridad con un hilo largo y fuerte para que el intruso, enredado en la red, no caiga al suelo y no se estrelle. El avión no tripulado de la policía lleva la cosecha cosechada al sitio de aterrizaje.Por supuesto, atrapar helicópteros con una red es una forma de interceptar desde el área "no hay recepción contra la chatarra". Interceptar el control utilizando un sistema electrónico es una opción mucho más interesante. Como se mencionó anteriormente, este método es aplicable a casi todos los helicópteros, ahora producidos por diferentes fabricantes. La solución del problema de piratería e intercepción de drones solo es posible si hay un sistema de cifrado confiable integrado en el módulo de radio.El hecho de que los drones aún no sean interceptados masivamente es solo cuestión de tiempo. El robo de dispositivos simples probablemente no sea interesante y desventajoso, mientras que los dispositivos más funcionales aún no están muy extendidos. Pero tan pronto como su número alcance un cierto límite, puede estar seguro de que comenzarán los robos en masa. De hecho, los costos en este caso son mínimos, y la tentación es grande.

Este año, la compañía presentó el "arma de radio", que también crea una poderosa interferencia en todo el espectro de radio alrededor del dron. La diferencia entre el arma y DroneDefender es la capacidad de determinar el tipo de señal transmitida por el drone, con la creación de interferencia solo para la frecuencia de radio utilizada.Una pistola puede incluso transmitir comandos, incluidos "hogar" y "tierra". Los equipos son adecuados para una gran cantidad de modelos de drones.Quizás la forma más inusual de neutralizar un dron es "cazar" un helicóptero usando un helicóptero y una red diferentes. Un helicóptero "policía" lleva una red que se lanza a un helicóptero intruso. En caso de una maniobra exitosa, el intruso puede ser neutralizado.Existe un método similar, solo que aquí el helicóptero lleva una pistola cargada con una red. Una vez que se identifica el objetivo, el helicóptero de la policía despega y dispara una red al intruso. La red está conectada al dron de seguridad con un hilo largo y fuerte para que el intruso, enredado en la red, no caiga al suelo y no se estrelle. El avión no tripulado de la policía lleva la cosecha cosechada al sitio de aterrizaje.Por supuesto, atrapar helicópteros con una red es una forma de interceptar desde el área "no hay recepción contra la chatarra". Interceptar el control utilizando un sistema electrónico es una opción mucho más interesante. Como se mencionó anteriormente, este método es aplicable a casi todos los helicópteros, ahora producidos por diferentes fabricantes. La solución del problema de piratería e intercepción de drones solo es posible si hay un sistema de cifrado confiable integrado en el módulo de radio.El hecho de que los drones aún no sean interceptados masivamente es solo cuestión de tiempo. El robo de dispositivos simples probablemente no sea interesante y desventajoso, mientras que los dispositivos más funcionales aún no están muy extendidos. Pero tan pronto como su número alcance un cierto límite, puede estar seguro de que comenzarán los robos en masa. De hecho, los costos en este caso son mínimos, y la tentación es grande.Source: https://habr.com/ru/post/es398603/

All Articles