En las redes sociales puedes encontrar fotos de boletos aéreos y asignar millas de bonificación

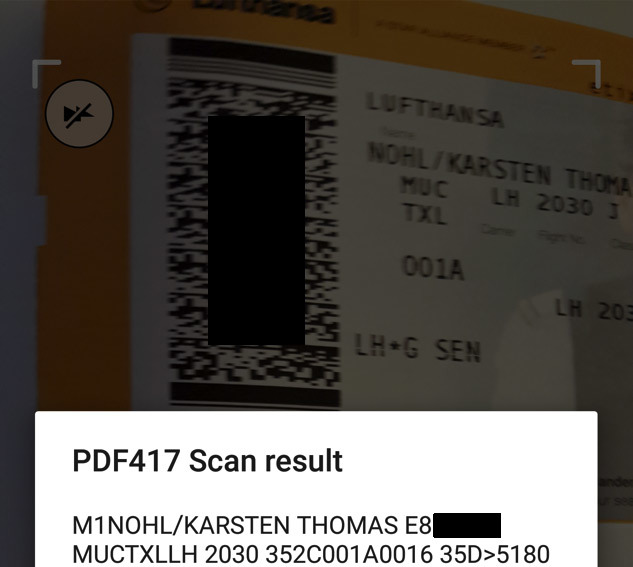

Los sistemas de reserva de boletos no siguen las reglas básicas de seguridad. Debido a esto, los hackers ingeniosos pueden asignar millas de bonificación que las aerolíneas brindan a los viajeros frecuentes. La forma de hacer esto se describe en detalle en la presentación del famoso especialista Karsten Nohl y su colega Nemanja Nikodijević, que los chicos presentaron en la 33a conferencia anual Chaos Communication Congress (333).Estamos hablando de sistemas de reservas globales (GDS), que recopilan información de agencias de viajes y sitios de reserva de boletos con aplicaciones de boletos, así como de aerolíneas, hoteles y compañías de alquiler de automóviles.Toda la información se concentra en GDS con la determinación de la disponibilidad de boletos / boletos, su precio y reserva. Esta base de datos almacena no solo información general sobre precios y disponibilidad, sino también información personal sobre clientes que han reservado boletos.Así es como se ve un boleto electrónico típico, emitido por el sistema GDS a un usuario específico después de registrar una reserva. El documento se almacena en la base de datos GDS.

Los sistemas de reserva de boletos no siguen las reglas básicas de seguridad. Debido a esto, los hackers ingeniosos pueden asignar millas de bonificación que las aerolíneas brindan a los viajeros frecuentes. La forma de hacer esto se describe en detalle en la presentación del famoso especialista Karsten Nohl y su colega Nemanja Nikodijević, que los chicos presentaron en la 33a conferencia anual Chaos Communication Congress (333).Estamos hablando de sistemas de reservas globales (GDS), que recopilan información de agencias de viajes y sitios de reserva de boletos con aplicaciones de boletos, así como de aerolíneas, hoteles y compañías de alquiler de automóviles.Toda la información se concentra en GDS con la determinación de la disponibilidad de boletos / boletos, su precio y reserva. Esta base de datos almacena no solo información general sobre precios y disponibilidad, sino también información personal sobre clientes que han reservado boletos.Así es como se ve un boleto electrónico típico, emitido por el sistema GDS a un usuario específico después de registrar una reserva. El documento se almacena en la base de datos GDS. Código de reserva (PNR)Los tres GDS principales dominan actualmente el mercado mundial: Amadeus (fundada en 1987), Sabre (fundada en 1960) y Galileo (ahora Travelport). Por ejemplo, las aerolíneas Lufthabsa y AirBerlin, así como la agencia de viajes Expedia, colaboran con la primera. Con el segundo - American Airlines y Aeroflot. Por ejemplo, si reserva un boleto de vuelo de American Airlines a través de Expedia, se almacenará en GDS: Amadeus y Sabre. En general, es difícil predecir de antemano en qué GDS en particular puede encontrar información personal para un usuario específico, ya que también hay reservas de hotel, intermediarios de agencias de viajes, etc.Karsten Nol y Namanya Nikodievich investigaron la protección de la seguridad de la información en los sistemas GDS y descubrieron que era casi cero. Estamos hablando del nivel de seguridad inherente a los sistemas electrónicos de los años 70 y 80. Estas compañías comenzaron a utilizar el "almacenamiento en la nube" de datos incluso antes de que apareciera dicho término. En ese momento, no podían proporcionar una protección criptográfica confiable en principio. Además, el sistema proporciona un nivel muy débil de protección de acceso. Esto se debe a que a muchos agentes se les permite el acceso al sistema: son aerolíneas, agencias de viajes, hoteles, etc.Por lo tanto, de hecho, todos los empleados de GDS, así como los empleados de todos los agentes, tienen acceso a todos los PNR. Los investigadores sugieren que varias agencias gubernamentales también tienen acceso a PNR.Para acceder a GDS a un nivel básico, ni siquiera necesita establecer un nombre de usuario y contraseña arbitrarios. Se asignan automáticamente, donde el apellido del usuario se establece como inicio de sesión y el código de reserva (PNR) como contraseña . Es el código que está impreso en los boletos electrónicos y que está manchado en la primera captura de pantalla.¿Y qué vemos en numerosas fotos en Instagram y otras redes sociales? Los usuarios fotografían descuidadamente sus boletos electrónicos y los publican en el dominio público. Además, estos códigos se pueden recopilar incluso sin conexión simplemente fotografiando etiquetas en el equipaje de los pasajeros. La información secreta (de hecho, la contraseña del sistema) simplemente se imprime en la impresora, se pega a la maleta y se exhibe públicamente.

Código de reserva (PNR)Los tres GDS principales dominan actualmente el mercado mundial: Amadeus (fundada en 1987), Sabre (fundada en 1960) y Galileo (ahora Travelport). Por ejemplo, las aerolíneas Lufthabsa y AirBerlin, así como la agencia de viajes Expedia, colaboran con la primera. Con el segundo - American Airlines y Aeroflot. Por ejemplo, si reserva un boleto de vuelo de American Airlines a través de Expedia, se almacenará en GDS: Amadeus y Sabre. En general, es difícil predecir de antemano en qué GDS en particular puede encontrar información personal para un usuario específico, ya que también hay reservas de hotel, intermediarios de agencias de viajes, etc.Karsten Nol y Namanya Nikodievich investigaron la protección de la seguridad de la información en los sistemas GDS y descubrieron que era casi cero. Estamos hablando del nivel de seguridad inherente a los sistemas electrónicos de los años 70 y 80. Estas compañías comenzaron a utilizar el "almacenamiento en la nube" de datos incluso antes de que apareciera dicho término. En ese momento, no podían proporcionar una protección criptográfica confiable en principio. Además, el sistema proporciona un nivel muy débil de protección de acceso. Esto se debe a que a muchos agentes se les permite el acceso al sistema: son aerolíneas, agencias de viajes, hoteles, etc.Por lo tanto, de hecho, todos los empleados de GDS, así como los empleados de todos los agentes, tienen acceso a todos los PNR. Los investigadores sugieren que varias agencias gubernamentales también tienen acceso a PNR.Para acceder a GDS a un nivel básico, ni siquiera necesita establecer un nombre de usuario y contraseña arbitrarios. Se asignan automáticamente, donde el apellido del usuario se establece como inicio de sesión y el código de reserva (PNR) como contraseña . Es el código que está impreso en los boletos electrónicos y que está manchado en la primera captura de pantalla.¿Y qué vemos en numerosas fotos en Instagram y otras redes sociales? Los usuarios fotografían descuidadamente sus boletos electrónicos y los publican en el dominio público. Además, estos códigos se pueden recopilar incluso sin conexión simplemente fotografiando etiquetas en el equipaje de los pasajeros. La información secreta (de hecho, la contraseña del sistema) simplemente se imprime en la impresora, se pega a la maleta y se exhibe públicamente. A veces está codificado en el código gráfico del escáner, pero se reconoce fácilmente.

A veces está codificado en el código gráfico del escáner, pero se reconoce fácilmente. En el dominio público, puede encontrar miles de esas fotos con códigos de los que se extraen los PNR.¿Qué podemos obtener si conocemos el identificador PNR (seis caracteres) y el apellido? Podemos obtener información sobre la identidad del usuario, posiblemente incluso información sobre el hotel en el que tiene reservada una habitación y sobre el alquiler de un automóvil. Además de información sobre millas de bonificación y otras recompensas de aerolíneas para viajeros frecuentes. Información de contacto: teléfono, dirección de correo electrónico, a menudo una dirección postal. A menudo, los detalles del pasaporte están disponibles en GDS, incluida la fecha de nacimiento.Los hackers con acceso a GDS también ven información de pago: un número de tarjeta bancaria y una fecha de vencimiento (fecha de vencimiento), así como la dirección IP del usuario. Esta información puede ser útil en el proceso posterior de falsificación de la personalidad.Los autores del informe llaman la atención sobre el hecho de que el código PNR de seis dígitos puede incluso seleccionarse con fuerza bruta. Entropía 29.2-28.9 bits.Las aerolíneas también tienen mucho que hacer si manejas el famoso PNR. Por ejemplo, a veces le permiten cambiar la fecha de salida y cambiar el boleto (esto será una sorpresa para la víctima). Algunos incluso le permiten cambiar el nombre en el boleto (esto ya es un buen bono). La mayoría de las compañías otorgan varios bonos en PNR.Por lo tanto, surge un escenario general. Seleccionamos apellidos estándar, fuerza bruta PNR, encontramos entradas adecuadas. Si la aerolínea permite pasajeros en boletos sin verificar un pasaporte, cambie la fecha y la dirección de correo electrónico y vuele donde sea necesario. Si se verifican los documentos, entonces devolvemos el boleto, recibimos bonos, con su ayuda, él compra un nuevo boleto a su nombre, y volamos gratis.Las millas gratis se pueden usar no solo para vuelos, sino también para alojamiento gratuito en hoteles y para recibir certificados de regalo. Con la ayuda de este último, puede "retirar" millas gratis intercambiando certificados por productos y vendiéndolos o devolviéndolos a la tienda a cambio de dinero en efectivo. Por lo tanto, los antiguos sistemas de reservas pueden proporcionar una vida cómoda a más de un hacker.El informe de Karsten Nol y Namanya Nikodievich detalla PNR de varios GDS, caracteres válidos y otra información para la fuerza bruta.Presentación de Karsten Nol y Namanya Nikodievich en 33C3 ( pdf )

En el dominio público, puede encontrar miles de esas fotos con códigos de los que se extraen los PNR.¿Qué podemos obtener si conocemos el identificador PNR (seis caracteres) y el apellido? Podemos obtener información sobre la identidad del usuario, posiblemente incluso información sobre el hotel en el que tiene reservada una habitación y sobre el alquiler de un automóvil. Además de información sobre millas de bonificación y otras recompensas de aerolíneas para viajeros frecuentes. Información de contacto: teléfono, dirección de correo electrónico, a menudo una dirección postal. A menudo, los detalles del pasaporte están disponibles en GDS, incluida la fecha de nacimiento.Los hackers con acceso a GDS también ven información de pago: un número de tarjeta bancaria y una fecha de vencimiento (fecha de vencimiento), así como la dirección IP del usuario. Esta información puede ser útil en el proceso posterior de falsificación de la personalidad.Los autores del informe llaman la atención sobre el hecho de que el código PNR de seis dígitos puede incluso seleccionarse con fuerza bruta. Entropía 29.2-28.9 bits.Las aerolíneas también tienen mucho que hacer si manejas el famoso PNR. Por ejemplo, a veces le permiten cambiar la fecha de salida y cambiar el boleto (esto será una sorpresa para la víctima). Algunos incluso le permiten cambiar el nombre en el boleto (esto ya es un buen bono). La mayoría de las compañías otorgan varios bonos en PNR.Por lo tanto, surge un escenario general. Seleccionamos apellidos estándar, fuerza bruta PNR, encontramos entradas adecuadas. Si la aerolínea permite pasajeros en boletos sin verificar un pasaporte, cambie la fecha y la dirección de correo electrónico y vuele donde sea necesario. Si se verifican los documentos, entonces devolvemos el boleto, recibimos bonos, con su ayuda, él compra un nuevo boleto a su nombre, y volamos gratis.Las millas gratis se pueden usar no solo para vuelos, sino también para alojamiento gratuito en hoteles y para recibir certificados de regalo. Con la ayuda de este último, puede "retirar" millas gratis intercambiando certificados por productos y vendiéndolos o devolviéndolos a la tienda a cambio de dinero en efectivo. Por lo tanto, los antiguos sistemas de reservas pueden proporcionar una vida cómoda a más de un hacker.El informe de Karsten Nol y Namanya Nikodievich detalla PNR de varios GDS, caracteres válidos y otra información para la fuerza bruta.Presentación de Karsten Nol y Namanya Nikodievich en 33C3 ( pdf )Source: https://habr.com/ru/post/es400341/

All Articles