El gusano y la botnet Mirai (japonés: "el futuro") en cámaras, decodificadores digitales (DVR) y otros dispositivos de Internet de las cosas hicieron mucho ruido en septiembre-octubre del año pasado. El gusano clasificó automáticamente mediante combinaciones estándar de inicio de sesión y contraseña y logró extenderse a cientos de miles de dispositivos (cámaras de seguridad, enrutadores, decodificadores digitales y DVR), desde los cuales organizó varios ataques DDoS. El poder de estos ataques superó con creces las capacidades de las botnets de PC estándar, porque las computadoras comunes son mucho más difíciles de infectar en tales números.

El gusano y la botnet Mirai (japonés: "el futuro") en cámaras, decodificadores digitales (DVR) y otros dispositivos de Internet de las cosas hicieron mucho ruido en septiembre-octubre del año pasado. El gusano clasificó automáticamente mediante combinaciones estándar de inicio de sesión y contraseña y logró extenderse a cientos de miles de dispositivos (cámaras de seguridad, enrutadores, decodificadores digitales y DVR), desde los cuales organizó varios ataques DDoS. El poder de estos ataques superó con creces las capacidades de las botnets de PC estándar, porque las computadoras comunes son mucho más difíciles de infectar en tales números. Pares de inicio de sesión y contraseña estándar para algunos dispositivos utilizados por el gusano Mirai

Pares de inicio de sesión y contraseña estándar para algunos dispositivos utilizados por el gusano MiraiNacimiento y muerte de Mirai.

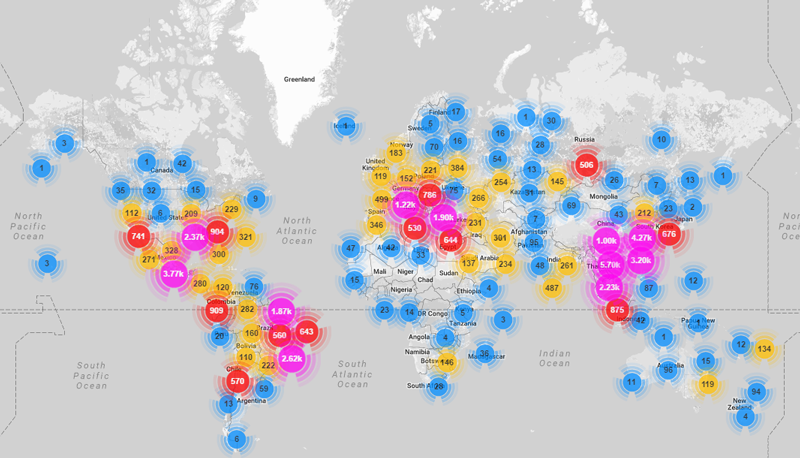

Una de las primeras víctimas de la botnet Mirai en septiembre pasado fue el periodista Brian Krebs, que se especializa en seguridad de la información y desanonimización de hackers. El tráfico en su proveedor alcanzó un máximo de 665 Gbps, que fue uno de los ataques DDoS más poderosos en la historia de Internet (ver " DDoS 600 Gbps como la democratización de la censura "). Brian tuvo que desconectar el sitio porque Akamai había eliminado el sitio de la protección DDoS para no poner en riesgo a otros clientes. Unos días después, Brian Krebs utilizó los servicios de Project Shield.- Proyecto de caridad de Google diseñado específicamente para proteger a los periodistas de los ataques DDoS. Obviamente, después de eso, la identidad de los hackers se convirtió en objeto de escrutinio para Brian Krebs. Para él, esto se convirtió en una cuestión de principios.Estos eventos llevaron a Brian Krebs a reflexiones filosóficas sobre la esencia de la censura en Internet. Recuerda las famosas palabras del empresario y libertario John Gilmore sobre la imposibilidad de censurar Internet. Gilmore dijo: “La red reconoce la censura como un daño.y la pasa por alto ". Pero este principio se aplica solo en el caso de la censura "política", que tradicionalmente se lleva a cabo por gobiernos de diferentes países, restringiendo el libre acceso de sus ciudadanos a la información. En el caso de un ataque DDoS, vemos otro ejemplo: un intento de "callar" al oponente. El estado no está involucrado aquí. La censura se implementa mediante los esfuerzos coordinados de muchas personas o bots. En este sentido, podemos decir que el ataque DDoS es una versión "democrática" de la censura, cuando la mayoría impone su voluntad a la minoría y silencia al oponente. Brian Krebs cree que ahora las acciones de profesionales experimentados representan la mayor amenaza para la censura. La comunidad de hackers clandestinos se convirtió silenciosamente en una poderosa organización transnacional, en manos de la cual se concentraron enormes recursos informáticos.Bajo ciertas condiciones, estos recursos pueden convertirse en armas cibernéticas."Ciber armas" Mirai ha disparado más de una vez.En septiembre-octubre de 2016, la botnet se utilizó para atacar al proveedor de alojamiento francés OVH y para un poderoso ataque DDoS en Dyn , que proporciona infraestructura de red y servicios DNS para organizaciones clave de EE. UU. En este caso, el flujo de solicitudes de basura de decenas de millones de direcciones IP fue de aproximadamente 1 Tbit / s. Los usuarios de todo el mundo han tenido problemas para acceder a Twitter, Amazon, Tumblr, Reddit, Spotify y Netflix, y otros. De hecho, la botnet Mirai "colocó" temporalmente un pequeño segmento de Internet estadounidense. Mapa de la ubicación de los dispositivos comprometidos que participaron en el ataque DDoS. Ilustración: IncapsulaEn noviembre, una nueva versión de Miraiatacaron varios modelos de enrutadores Zyxel y Speedport , usuarios del proveedor alemán de Internet Deutsche Telekom. Como lo demostró una investigación de Kaspersky Lab, la versión modificada del gusano en este caso utilizó un nuevo método de distribución, a través del protocolo especializado TR-064, que utilizan los proveedores para controlar de forma remota los dispositivos de los usuarios. En el caso de que la interfaz de control (en el puerto 7547) sea accesible desde el exterior, es posible descargar y ejecutar código arbitrario en el dispositivo, o hacer lo mismo, pero a través de la etapa de abrir el acceso a la interfaz web tradicional.

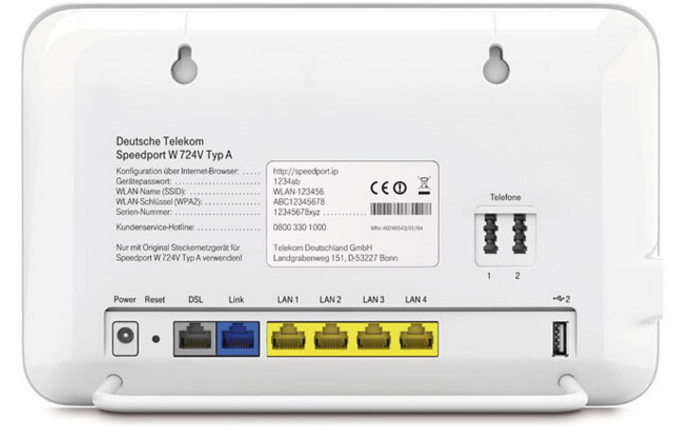

Mapa de la ubicación de los dispositivos comprometidos que participaron en el ataque DDoS. Ilustración: IncapsulaEn noviembre, una nueva versión de Miraiatacaron varios modelos de enrutadores Zyxel y Speedport , usuarios del proveedor alemán de Internet Deutsche Telekom. Como lo demostró una investigación de Kaspersky Lab, la versión modificada del gusano en este caso utilizó un nuevo método de distribución, a través del protocolo especializado TR-064, que utilizan los proveedores para controlar de forma remota los dispositivos de los usuarios. En el caso de que la interfaz de control (en el puerto 7547) sea accesible desde el exterior, es posible descargar y ejecutar código arbitrario en el dispositivo, o hacer lo mismo, pero a través de la etapa de abrir el acceso a la interfaz web tradicional. Uno de los enrutadores vulnerables en la red de Deutsche TelekomEl ataque a Dyn puede haber sido llevado a cabo por otros hackers, no por esos enemigos personales de Brian Krebs. El hecho es que en septiembre-octubre, estalló una verdadera guerra entre los piratas informáticos por el control de la botnet Mirai después de que se descubriera una vulnerabilidad en el código del gusano . Por lo tanto, no está del todo claro bajo el control de quién estaba en noviembre.Como se informó en los medios, después de que se descubrió la vulnerabilidad, los piratas informáticos bajo los apodos BestBuy y Popopret tomaron el control de la mayor parte de la botnet Mirai y lo complementaron con nuevos dispositivos. Por lo tanto, la nueva botnet absorbió el Mirai original y se defendió contra nuevos contendientes para la captura de bots.Se encontró una vulnerabilidad en el gusano Mirai después de que un usuario del foro Hackforums, bajo el apodo de Anna-senpai, publicara el código fuente a fines de septiembrecomponentes de la botnet Mirai (ver captura de pantalla al comienzo del artículo). Este software escanea continuamente todo el rango de direcciones IP para buscar dispositivos con combinaciones estándar de inicio de sesión y contraseña, al encontrar cuál envía un mensaje al centro de comando, desde donde se coordina el DDoS. Es interesante que en un fragmento del código fuente hay texto en ruso .

Uno de los enrutadores vulnerables en la red de Deutsche TelekomEl ataque a Dyn puede haber sido llevado a cabo por otros hackers, no por esos enemigos personales de Brian Krebs. El hecho es que en septiembre-octubre, estalló una verdadera guerra entre los piratas informáticos por el control de la botnet Mirai después de que se descubriera una vulnerabilidad en el código del gusano . Por lo tanto, no está del todo claro bajo el control de quién estaba en noviembre.Como se informó en los medios, después de que se descubrió la vulnerabilidad, los piratas informáticos bajo los apodos BestBuy y Popopret tomaron el control de la mayor parte de la botnet Mirai y lo complementaron con nuevos dispositivos. Por lo tanto, la nueva botnet absorbió el Mirai original y se defendió contra nuevos contendientes para la captura de bots.Se encontró una vulnerabilidad en el gusano Mirai después de que un usuario del foro Hackforums, bajo el apodo de Anna-senpai, publicara el código fuente a fines de septiembrecomponentes de la botnet Mirai (ver captura de pantalla al comienzo del artículo). Este software escanea continuamente todo el rango de direcciones IP para buscar dispositivos con combinaciones estándar de inicio de sesión y contraseña, al encontrar cuál envía un mensaje al centro de comando, desde donde se coordina el DDoS. Es interesante que en un fragmento del código fuente hay texto en ruso .cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write(append([]byte("\r\033[37;1m … \033[31m"), spinBuf[i % len(spinBuf)]))

Brian Krebs, dos veces herido por Mirai, decidió desanonimizar a los autores de este gusano por todos los medios . La investigación tomó varios meses, pero al final, Brown logró establecer la verdadera identidad de Anna Senpai, así como la identidad de al menos uno de sus cómplices.Investigación de Brian Krebs

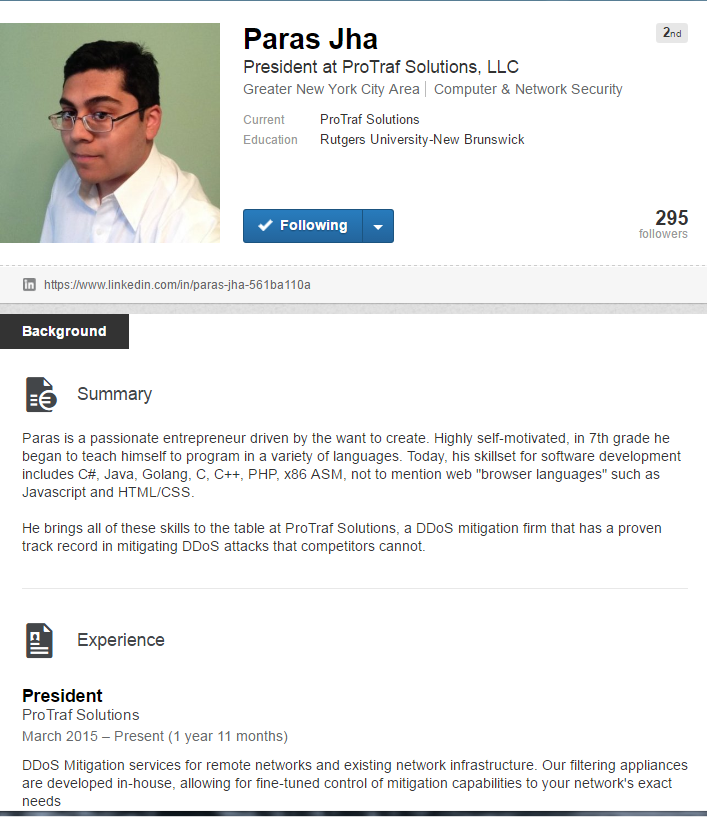

Como resultado de la investigación, Brian Krebs descubrió que Mirai no era una especie de gusano extraordinario, sino simplemente otra encarnación del gusano que infectaba a los enrutadores y dispositivos IoT con inicios de sesión y contraseñas estándar y vulnerabilidades estándar. De hecho, había muchos gusanos y botnets de este tipo. Pertenecen a representantes de la rentable industria de "estresores": servicios que llevan a cabo ataques DDoS por dinero. Las redes de bots para Internet de las cosas anteriores a Mirai incluyen a las familias Bashlite, Gafgyt, Qbot, Remaiten y Torlus. Todos estos gusanos se propagan de manera similar, de un dispositivo infectado a otro.Por lo general, los propietarios de botnets de este tipo no "brillan" en público, pero en 2014 un grupo de hooligans en línea llamado lelddosrealizó un ataque público con un ataque importante que resultó en que varios sitios web estuvieran fuera de línea. El objetivo más común de los ataques de lelddos fueron los servidores de Minecraft. Los propietarios de dichos servidores pueden ganar hasta $ 50 mil por mes, por lo que este es un objetivo aceptable para un estresante. Si el servidor no está disponible durante varios días, entonces muchos jugadores simplemente se irán a otros servidores, y el propietario perderá buenas ganancias: aquí hay mucha competencia. En junio de 2014, la compañía proxyPipe , que se especializa en proteger los servidores de Minecraft de DDoS, utilizando el "techo" anti-DDoS de Verisign tuvo que lidiar con el ataque de lelddos. En su informe trimestral de 2014, Verisign calificó ese ataque de 300 Gbps como "el más grande de su historia". A mediados de 2015, los clientes de ProxyPipe fueron atacados por la botnet Qbot, que utilizaba dispositivos IoT. Característicamente, inmediatamente antes del ataque, Christopher "CJ" Sculti, Jr., de 17 años, en la foto), propietario y único empleado de la compañía competidora Datawagon, que también se especializa en protección contra ataques DDoS, amenazó a los clientes. Este método de "protección" es bien conocido en la antigua URSS en los años 90. O lo protegemos o usted cae bajo DDoS.A su vez, Datawagon trabajó bajo el disfraz de ProTraf Solutions, también proveedor de protección DDoS.El vicepresidente de ProxyPipe, Robert Coelho, le dijo a Brian Krebs que el joven competidor Christopher Skulti incluso amenazó con desconectar su cuenta de Skype después de descubrir la vulnerabilidad en Skype y el lanzamiento del exploit correspondiente. Unos minutos más tarde, las cuentas de Skype del vicepresidente y varios empleados realmente se desconectaron. Entonces comenzó un poderoso ataque DDoS contra los clientes de la compañía.ProTraf Solutions ha llevado a cabo repetidamente ataques contra ProxyPipe para atraer a los servidores de Minecraft fuera de su protección. La administración de ProxyPipe advirtió a los clientes que el ataque fue llevado a cabo por ProTraf Solutions, pero a pesar de esto, algunos de los clientes todavía se cambiaron al competidor.Después de esta historia, Brian Krebs recordó que Christopher Skulti también lo contactó en Skype varias veces, discutiendo vulnerabilidades en Internet de las cosas, y también expresó su insatisfacción con el artículo en el que Brian Krebs mencionaba el nombre de un adolescente. Brian no le dio importancia a estas conversaciones y simplemente bloqueó su cuenta de Skype.Seis meses después de esa conversación, un ataque DDoS de 620 Gb / s llegó a él.Era probable suponer que Christopher Skulti es miembro de ese grupo de lelddos, que se especializó en ataques al servidor de Minecraft. Otra empresa FastReturn, que se especializa en proteger los servidores de Minecraft de los ataques DDoS, participó en ataques en ProxyPipe a través de una botnet desde dispositivos IoT. Casualmente, el propietario de esta empresa, un joven de Dubai llamado Anmar Zuberi, pronto se mudó a ProTraf como programador y transfirió sus activos (espacio de direcciones) al nuevo empleador. Zuberi le dijo a Krebs que no es miembro del grupo lelddos , pero que su colega Christopher Skulti sí lo es, como los otros dos cofundadores de ProTraf. De otras fuentes, también se han confirmado rumores de que el cofundador de la compañía, Josiah White, de 19 años, es el autor principal del gusano Bashlite / Qbot. En resumenEste programador dice que es un especialista en protección contra DDoS. Este especialista se conoce desde hace muchos años en los foros de hackeo de Hackforums bajo el apodo LiteSpeed. Es en esos foros donde estaba activo el comercio de servicios de estresores .En una entrevista con Krebs, el tipo confirmó que en realidad escribió algunos de los componentes de Bashlite / Qbot, pero que nunca usó el gusano con fines ilegales y no ofreció sus servicios por dinero.Sin embargo, Josiah White recordó a un hacker bajo el apodo de Vyp0r, quien lo obligó a publicar el código fuente en línea bajo la amenaza de publicar información privada en línea sobre él y golpearlo (llamando a la unidad de las fuerzas especiales a la víctima después de una llamada anónima).Al final, Brian Krebs reunió información sobre el presidente de ProTraf, un programador llamado Paras Jha.

A mediados de 2015, los clientes de ProxyPipe fueron atacados por la botnet Qbot, que utilizaba dispositivos IoT. Característicamente, inmediatamente antes del ataque, Christopher "CJ" Sculti, Jr., de 17 años, en la foto), propietario y único empleado de la compañía competidora Datawagon, que también se especializa en protección contra ataques DDoS, amenazó a los clientes. Este método de "protección" es bien conocido en la antigua URSS en los años 90. O lo protegemos o usted cae bajo DDoS.A su vez, Datawagon trabajó bajo el disfraz de ProTraf Solutions, también proveedor de protección DDoS.El vicepresidente de ProxyPipe, Robert Coelho, le dijo a Brian Krebs que el joven competidor Christopher Skulti incluso amenazó con desconectar su cuenta de Skype después de descubrir la vulnerabilidad en Skype y el lanzamiento del exploit correspondiente. Unos minutos más tarde, las cuentas de Skype del vicepresidente y varios empleados realmente se desconectaron. Entonces comenzó un poderoso ataque DDoS contra los clientes de la compañía.ProTraf Solutions ha llevado a cabo repetidamente ataques contra ProxyPipe para atraer a los servidores de Minecraft fuera de su protección. La administración de ProxyPipe advirtió a los clientes que el ataque fue llevado a cabo por ProTraf Solutions, pero a pesar de esto, algunos de los clientes todavía se cambiaron al competidor.Después de esta historia, Brian Krebs recordó que Christopher Skulti también lo contactó en Skype varias veces, discutiendo vulnerabilidades en Internet de las cosas, y también expresó su insatisfacción con el artículo en el que Brian Krebs mencionaba el nombre de un adolescente. Brian no le dio importancia a estas conversaciones y simplemente bloqueó su cuenta de Skype.Seis meses después de esa conversación, un ataque DDoS de 620 Gb / s llegó a él.Era probable suponer que Christopher Skulti es miembro de ese grupo de lelddos, que se especializó en ataques al servidor de Minecraft. Otra empresa FastReturn, que se especializa en proteger los servidores de Minecraft de los ataques DDoS, participó en ataques en ProxyPipe a través de una botnet desde dispositivos IoT. Casualmente, el propietario de esta empresa, un joven de Dubai llamado Anmar Zuberi, pronto se mudó a ProTraf como programador y transfirió sus activos (espacio de direcciones) al nuevo empleador. Zuberi le dijo a Krebs que no es miembro del grupo lelddos , pero que su colega Christopher Skulti sí lo es, como los otros dos cofundadores de ProTraf. De otras fuentes, también se han confirmado rumores de que el cofundador de la compañía, Josiah White, de 19 años, es el autor principal del gusano Bashlite / Qbot. En resumenEste programador dice que es un especialista en protección contra DDoS. Este especialista se conoce desde hace muchos años en los foros de hackeo de Hackforums bajo el apodo LiteSpeed. Es en esos foros donde estaba activo el comercio de servicios de estresores .En una entrevista con Krebs, el tipo confirmó que en realidad escribió algunos de los componentes de Bashlite / Qbot, pero que nunca usó el gusano con fines ilegales y no ofreció sus servicios por dinero.Sin embargo, Josiah White recordó a un hacker bajo el apodo de Vyp0r, quien lo obligó a publicar el código fuente en línea bajo la amenaza de publicar información privada en línea sobre él y golpearlo (llamando a la unidad de las fuerzas especiales a la víctima después de una llamada anónima).Al final, Brian Krebs reunió información sobre el presidente de ProTraf, un programador llamado Paras Jha. No solo es un programador experimentado, sino que también trabajó durante varios años en Minetime, que poseía uno de los servidores populares de Minecraft para su época.Mientras estudiaba el perfil de Paras Jah en Brian Krebs, surgió una idea: ¡exactamente el mismo perfil con una combinación de cualidades de programador y lenguajes de programación corresponde al virtual Anna Senpai! El alto profesionalismo de Anna Senpai se hizo evidente incluso después de un mensaje en el foro el 10 de julio de 2016 sobre un "asesino de bots" que infecta los dispositivos de Internet de las cosas y bloquea el puerto telnet, evitando la intercepción del control de otros gusanos. Entonces nadie creyó al pirata informático, pero al final el asesino de botsrealmente se extendió por la web , enterrando a Mirai y otros clones.La prueba más obvia de la identidad de Paras Ja y Anna Senpai es la gran similitud de la experiencia de programación en el perfil de Paras en LinkedIn y en la aplicación de foro presentada por Anna Senpai (ASM, C, Go, Java, C # y PHP, la experiencia es la misma).

No solo es un programador experimentado, sino que también trabajó durante varios años en Minetime, que poseía uno de los servidores populares de Minecraft para su época.Mientras estudiaba el perfil de Paras Jah en Brian Krebs, surgió una idea: ¡exactamente el mismo perfil con una combinación de cualidades de programador y lenguajes de programación corresponde al virtual Anna Senpai! El alto profesionalismo de Anna Senpai se hizo evidente incluso después de un mensaje en el foro el 10 de julio de 2016 sobre un "asesino de bots" que infecta los dispositivos de Internet de las cosas y bloquea el puerto telnet, evitando la intercepción del control de otros gusanos. Entonces nadie creyó al pirata informático, pero al final el asesino de botsrealmente se extendió por la web , enterrando a Mirai y otros clones.La prueba más obvia de la identidad de Paras Ja y Anna Senpai es la gran similitud de la experiencia de programación en el perfil de Paras en LinkedIn y en la aplicación de foro presentada por Anna Senpai (ASM, C, Go, Java, C # y PHP, la experiencia es la misma). Y la botnet Mirai también fue escrita en el lenguaje de programación Go.Brian Krebs realizó una investigación exhaustiva y reunió evidencia adicional que indica la identidad de Paras Ja y Anna Senpai. En el archivo de Internet encontró un sitio en el dominio parasjha.infoque el padre de Paras Jah se registró para su hijo. Little Paras escribió que le gustan los juegos de Minecraft y quiere trabajar en esta industria cuando crezca. Allí el escolar mencionó su entonces apodo dreadiscool .Comenzando a probar este apodo, Brian Krebs encontró varias cuentas y comenzó a promover la identidad en línea de Paras, en la que discutió todo, desde temas de programación técnica hasta ataques DDoS. Algunas de sus publicaciones ya omitieron el tema del anime, como se puede ver en esta foto editada, que dreadiscool estableció como un avatar en el foro de minecraft spigotmc.org.

Y la botnet Mirai también fue escrita en el lenguaje de programación Go.Brian Krebs realizó una investigación exhaustiva y reunió evidencia adicional que indica la identidad de Paras Ja y Anna Senpai. En el archivo de Internet encontró un sitio en el dominio parasjha.infoque el padre de Paras Jah se registró para su hijo. Little Paras escribió que le gustan los juegos de Minecraft y quiere trabajar en esta industria cuando crezca. Allí el escolar mencionó su entonces apodo dreadiscool .Comenzando a probar este apodo, Brian Krebs encontró varias cuentas y comenzó a promover la identidad en línea de Paras, en la que discutió todo, desde temas de programación técnica hasta ataques DDoS. Algunas de sus publicaciones ya omitieron el tema del anime, como se puede ver en esta foto editada, que dreadiscool estableció como un avatar en el foro de minecraft spigotmc.org. El tema Pulp Fiction demuestra cómo nació la personalidad criminal de Paras, y la chica del anime muestra el nacimiento de Anna Senpai virtual.No es sorprendente que el usuario dreadiscool esté registrado en el sitio de anime MyAnimeList.net. Enumera los nombres de las diez series que vio, entre ellas está la serie Mirai Nikki .El rompecabezas se ha desarrollado.Brian Krebs también publica otra evidencia que recopiló, incluido el nombre del anfitrión ucraniano, BlazingFast.io, a través del cual se gestionaron la botnet Mirai y otras botnets.. Además, Anna Senpai entró en correspondencia con Robert Coelho después de que este último logró bloquear los servidores de administración de Mirai en el alojamiento ucraniano. Por cierto, durante la conversación, mencionó que recientemente revisó Mirai Nikki ( registro de chat , Robert Coelho bajo el apodo katie.onis ).Al final, Brian Krebs recibió la prueba final: Anmar Zuberi informó que en noviembre de 2016, Ja admitió haber cometido un ataque a través de la botnet Mirai. Hizo una confesión bajo la presión de Zuberi. Se quejó a su ex pareja por qué el código Mirai se publicó a través del dominio santasbigcandycane.cx, registrado a través del registrador secreto Namecentral, del cual solo cinco personas lo sabían, incluidos dos de ellos. El hombre sonriente admitió que realmente era él y con orgullo mostró mensajes de texto de un agente del FBI que está investigando el caso Mirai.En general, un amante del anime no se quedará mucho tiempo.

El tema Pulp Fiction demuestra cómo nació la personalidad criminal de Paras, y la chica del anime muestra el nacimiento de Anna Senpai virtual.No es sorprendente que el usuario dreadiscool esté registrado en el sitio de anime MyAnimeList.net. Enumera los nombres de las diez series que vio, entre ellas está la serie Mirai Nikki .El rompecabezas se ha desarrollado.Brian Krebs también publica otra evidencia que recopiló, incluido el nombre del anfitrión ucraniano, BlazingFast.io, a través del cual se gestionaron la botnet Mirai y otras botnets.. Además, Anna Senpai entró en correspondencia con Robert Coelho después de que este último logró bloquear los servidores de administración de Mirai en el alojamiento ucraniano. Por cierto, durante la conversación, mencionó que recientemente revisó Mirai Nikki ( registro de chat , Robert Coelho bajo el apodo katie.onis ).Al final, Brian Krebs recibió la prueba final: Anmar Zuberi informó que en noviembre de 2016, Ja admitió haber cometido un ataque a través de la botnet Mirai. Hizo una confesión bajo la presión de Zuberi. Se quejó a su ex pareja por qué el código Mirai se publicó a través del dominio santasbigcandycane.cx, registrado a través del registrador secreto Namecentral, del cual solo cinco personas lo sabían, incluidos dos de ellos. El hombre sonriente admitió que realmente era él y con orgullo mostró mensajes de texto de un agente del FBI que está investigando el caso Mirai.En general, un amante del anime no se quedará mucho tiempo.