Si ha instalado una pantalla de bloqueo en su teléfono, puede ocultar la entrada de la contraseña a los curiosos simplemente cubriendo el dispositivo con la mano. Pero tan pronto como desbloquee el teléfono, seguramente se relajará y dejará la pantalla a la vista, especialmente si el dispositivo está apagado.

Según los investigadores de la

Universidad de

Stuttgart y sus colegas de

la Universidad de

Munich Ludwig-Maximilian , esto no es razonable. En la próxima conferencia sobre interacciones humano-computadora, presentarán su investigación. En el documento,

explican cómo los atacantes armados con una cámara termográfica leen fácilmente el código de acceso desde un teléfono inteligente.

Sin embargo, el atacante debe ser muy ágil y ágil: no tiene más de 30 segundos para eliminar el rastro. En un video corto, los investigadores presentaron un posible ataque. El tipo ingresa el código para desbloquear el teléfono y luego apaga la pantalla y la pone sobre la mesa. Luego se levanta para tomar una taza de café, y el atacante pasa tranquilamente, dirige momentáneamente la cámara termográfica portátil hacia el teléfono y se aleja rápidamente.

Lo que sucede después es un poco como una versión un poco más de alta tecnología del ataque, cuando un detractor fotografía la pantalla de un teléfono inteligente en una cámara normal y luego examina las marcas de aceite dejadas por el propietario. Por lo tanto, utilizando un editor de fotos convencional, puede encontrar la contraseña o leer huellas digitales. Este método fue

descrito por primera

vez por científicos de

la Universidad de

Pennsylvania en 2010.

Los más exitosos lograron descifrar las contraseñas de los dispositivos Android en los que se instaló el patrón para bloquear. El rastro restante después del desbloqueo puede incluso mostrar la dirección del dedo, lo que hace que su descifrado sea elemental. Es más difícil reconocer un código PIN digital: puede averiguar qué números están incluidos en él, pero no la secuencia de entrada.

Sin embargo, esto no salvará de un ataque con una cámara termográfica: al ingresar un código de cuatro dígitos, el usuario dejará cuatro rastros térmicos con diferentes temperaturas: el primer dígito será menos pronunciado, el último más brillante. Si la imagen tiene solo tres o dos impresiones térmicas, el atacante llegará a la conclusión de que uno de los números aparece más de una vez. En este caso, no puede reconocer la contraseña de inmediato, pero puede adivinar a partir de tres intentos.

El proceso de extraer una contraseña de una imagen térmica también lleva algún tiempo: solo mirar la foto no será suficiente. Los investigadores, junto con colegas de la Universidad de Stuttgart y la Universidad Ludwig Maximilian de Munich, desarrollaron un plan de seis puntos.

Primero, la cámara termográfica debe hacer una imagen de la pantalla a una temperatura de 15 ° a 32 ° grados. Luego, utilizando el programa, debe convertir la imagen en color a blanco y negro y aplicar un filtro para reducir el ruido. Luego, una operación de dos pasos elimina completamente el fondo y deja solo rastros de calor. Los principales se extraen y extraen, dando como resultado uno a cuatro círculos. En la etapa final, cada círculo se analiza para determinar la combinación más probable de números en la contraseña.

El ataque térmico también es exitoso cuando se trabaja con dispositivos protegidos por una tecla gráfica: puede rastrear la trayectoria del dedo en la pantalla y encontrar la dirección, dependiendo de la temperatura relativa del inicio del movimiento y su final.

Si crea una imagen dentro de los 15 segundos después de que la víctima ingresó el código, entonces el éxito se logra en el 90% de los casos. Después de 30 segundos, la precisión cae al 80%, después de 45 y más, no más del 35%.

Si hablamos de descifrar la clave gráfica, el ataque térmico ayuda a adivinar la forma correcta en el 100% de los casos, incluso 30 segundos después de ingresar, siempre que las líneas clave no se superpongan. Una de esas superposiciones "mata" la precisión de hasta el 17%, y dos superposiciones, hasta cero. Por el contrario, un código PIN con números repetidos es más fácil y rápido de descifrar.

Es relativamente fácil defenderse de tales ataques: después de desbloquear la pantalla, es suficiente hablar por teléfono, escribir un mensaje o usar alguna aplicación, o simplemente sostener su mano; los puntos adicionales pueden confundir fácilmente al malvado con una cámara termográfica. Sin embargo, los autores del estudio están convencidos de que un algoritmo más complejo podría distinguir la entrada del código de desbloqueo de otras acciones con un teléfono inteligente.

También ofrecieron varios dispositivos de hardware para proteger el teléfono inteligente de la amenaza. Si aumenta brevemente el brillo de la pantalla al máximo o provoca una breve explosión de la actividad del procesador, cuando el teléfono inteligente se calienta, se hace más difícil detectar la contraseña.

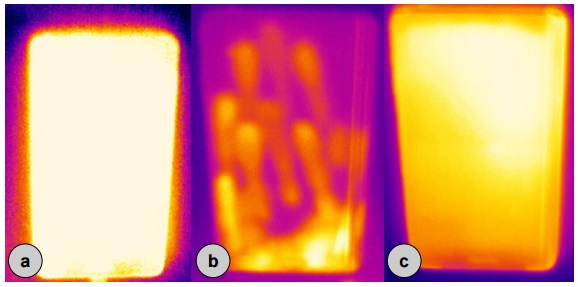

Métodos de protección de hardware. A - aumenta el brillo de la pantalla en tres segundos, B - desliza al azar en la pantalla, C - aumenta la carga en el procesador.

Métodos de protección de hardware. A - aumenta el brillo de la pantalla en tres segundos, B - desliza al azar en la pantalla, C - aumenta la carga en el procesador.Los investigadores descubrieron que algunas personas inicialmente son propensas a la protección natural: las manos frías no permiten que los atacantes detecten rápidamente rastros de calor al ingresar una contraseña, porque la diferencia de temperatura entre el vidrio de la pantalla y los dedos es menos pronunciada. Las manos cálidas, por otro lado, extienden el tiempo para que los malvados traten de eliminar la contraseña.

Si ingresa una contraseña larga que contiene letras, números y símbolos, teóricamente el atacante tendrá menos tiempo para capturar rastros de calor después de que el usuario termine de escribirla. Presumiblemente, esto reduce el tiempo de contacto con la superficie de la pantalla, lo que afectará la cantidad de calor transferido. Además, después de recibir la imagen terminada, una contraseña larga y compleja será más difícil de calcular.