McAfee y FireEye informaron sobre el descubrimiento de ataques reales a usuarios de Microsoft Word a través de una nueva vulnerabilidad de 0 días para la cual aún no se ha lanzado un parche. La vulnerabilidad le permite ejecutar silenciosamente código arbitrario en la computadora de la víctima e instalar software malicioso. La peor parte es que todas las versiones de MS Word en todas las versiones de Windows son vulnerables, incluida la última versión de Office 2016 en Windows 10, incluso con las macros deshabilitadas.

Microsoft ha sido notificado de la vulnerabilidad y debe tener tiempo para preparar el parche para la actualización de seguridad Patch Tuesday, que se realizará mañana 11 de abril. Sin embargo, como muestra una historia con una vulnerabilidad similar de 0 días CVE-2014-4114 / 6352 (también conocida como Sandworm), Microsoft no siempre puede cerrar 0 días desde el primer parche.

Los investigadores de McAfee

escriben que descubrieron los primeros ataques usando este día 0 en enero de este año. Aparentemente, solo recientemente recibieron muestras de código malicioso, por lo que pudieron analizar en detalle el mecanismo de infección.

Los ataques de Word se usan durante el ataque (específicamente, documentos RTF con la extensión .doc).

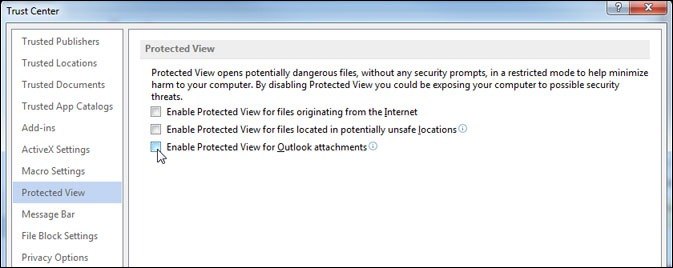

Si la

Vista protegida de Office Word

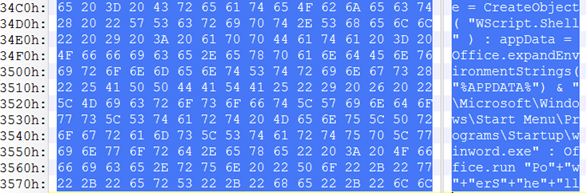

está deshabilitada en Microsoft Word, cuando abre un documento, el exploit se inicia automáticamente. Después de eso, el proceso winword.exe realiza una solicitud HTTP a un servidor remoto, desde donde descarga un archivo HTA (aplicación HTML), disfrazado como un documento RTF. Un archivo HTA se inicia automáticamente y ejecuta un script malicioso. Este script cierra el archivo original de Word infectado y, en su lugar, muestra al usuario un documento de texto falso. El proceso original winword.exe se cierra para ocultar al usuario una ventana que muestra OLE2Link. Al mismo tiempo, el script descarga código malicioso adicional desde el servidor remoto para su instalación en la computadora.

Usando la ejecución .hta, escriben los investigadores de McAfee, los autores del exploit evitan efectivamente todas las medidas de protección de memoria implementadas por Microsoft, así como la protección antivirus y la mayoría de los otros métodos de protección.

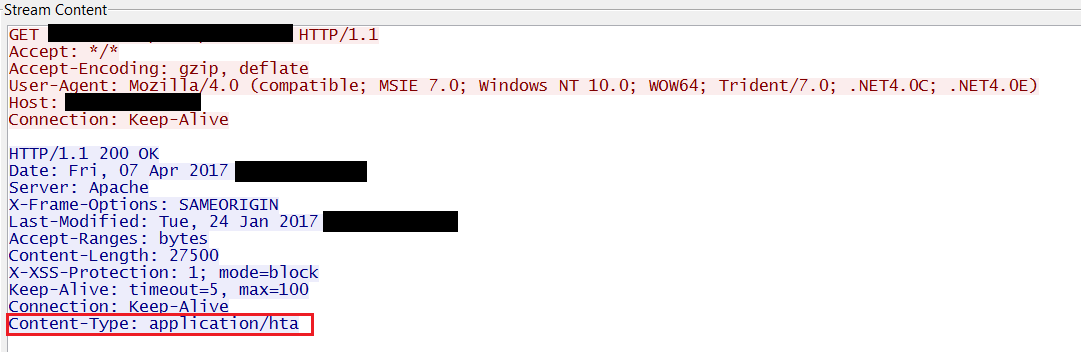

Aquí hay un fragmento de comunicación con el servidor:

Una HTA está enmascarada como un documento RTF para evitar los programas antivirus, si está instalado en la computadora de la víctima. La parte inferior de este documento contiene scripts maliciosos de Visual Basic que hacen todo el trabajo.

Los expertos de McAfee escriben que esta vulnerabilidad de 0 días está relacionada con el funcionamiento de la función de vinculación e incrustación de objetos (OLE), una parte importante de la funcionalidad de Office que realmente le permite incrustar algunos documentos dentro de otros. Esta característica se ha usado repetidamente para varios ataques. Por ejemplo, en 2015, los mismos expertos de McAfee prepararon una

presentación para la conferencia de piratas informáticos Black Hat USA, en la que hablaron sobre posibles vectores de ataque a través de OLE.

Los empleados de FireEye

afirman que descubrieron esta vulnerabilidad antes de McAfee y fueron los primeros en enviar un mensaje a Microsoft, pero permanecieron en silencio hasta el lanzamiento del parche. Después de publicar la publicación del blog de McAfee, no tiene sentido permanecer en silencio, por lo que también informaron lo que pudieron entender después de analizar esta vulnerabilidad.

En los productos FireEye, los documentos maliciosos se definen como Malware.Binary.Rtf.

El especialista en seguridad Mikko Hipponen se

dio cuenta de que Microsoft lanzará definitivamente un parche para esta vulnerabilidad el próximo martes de parche, es decir, mañana 11 de abril de 2017.

Antes de instalar el parche, puede bloquear RTF en el registro

de esta manera : establezca el valor en el registro

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles se establece en 2 y

OpenInProtectedView se establece en 0. En este caso, cuando intente abrir un archivo en formato RTF, aparecerá este mensaje:

Por cierto, esta es una recomendación de Ryan Hanson, quien

afirma que fue él quien descubrió este día 0 en julio y lo informó en octubre de 2016. Y ahora fue divulgado por extraños. Si dice la verdad, Microsoft ha estado cerrando vulnerabilidades críticas durante mucho tiempo.

Pero las pruebas mostraron que cuando abre Vista protegida de Office en modo protegido, el exploit no puede ejecutarse para su ejecución, por lo que bloquear RTF es una medida extrema.

En cualquier caso, en un futuro próximo, se insta a todos los usuarios de Microsoft Office a:

- No abra ningún documento de Office obtenido de fuentes no confiables.

- Habilite la protección de vista protegida de Office.

Las compañías antivirus no dicen quiénes fueron las víctimas de los ataques. Pero por experiencia previa se sabe que tales 0 días a menudo se usan en ataques dirigidos contra órdenes del gobierno. Es extraño que Microsoft haya estado trabajando en el parche durante tanto tiempo.