Las organizaciones de espionaje cibernético de EE. UU. Y los ciberdelincuentes comunes ahora tienen dificultades. Muchas vulnerabilidades de software de varios fabricantes se hicieron conocidas debido al trabajo del grupo de hackers Shadow Brokers, WikiLeaks y otras organizaciones, incluida Symantec. Como resultado, las empresas de TI corrigen y corrigen su software, lo que hace que sea imposible para cualquiera explotar una gran cantidad de "agujeros" en el software.

Microsoft, como resultó recientemente, en marzo, corrigió todas las

vulnerabilidades de día cero de las que habló Shadow Brokers. En agosto de 2016, publicó la primera porción de exloits. Ellos mismos no crearon nada de lo que informaron, este software pertenece a otro grupo de hackers Equiation Group, que se

sabe que está asociado con la NSA.

Shadow Brokers decidió exponer un conjunto de hazañas, expresando así una protesta contra las políticas de Donald Trump, por las cuales votaron los representantes de este grupo.

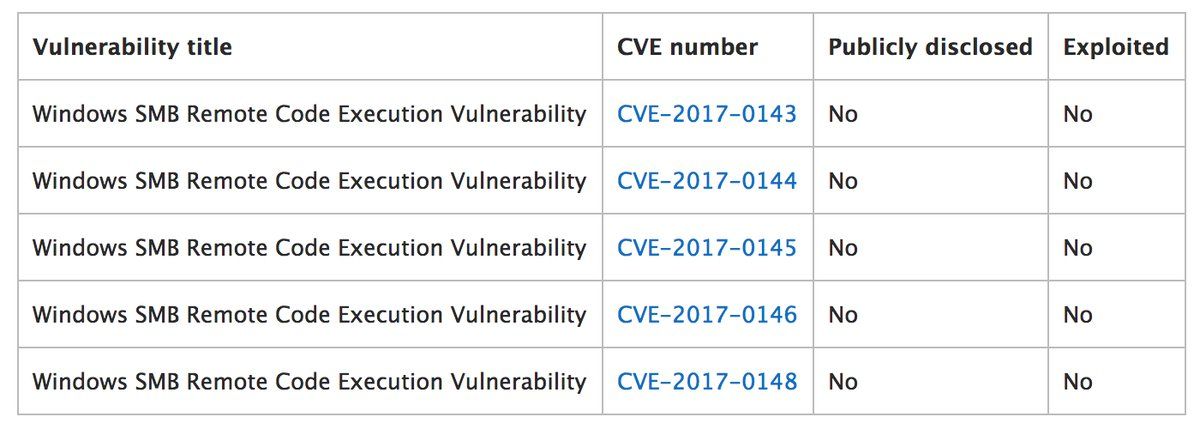

Tras examinar en línea el contenido del archivo exploit, los empleados de Microsoft comenzaron a corregir las vulnerabilidades presentadas. La corporación anunció recientemente que todas las vulnerabilidades mencionadas por los hackers han sido

eliminadas . Esto se realizó con actualizaciones que Microsoft clasifica como

MS17-010 ,

CVE-2017-0146 y

CVE-2017 . En su apelación, la corporación menciona que nadie tuvo contacto con la NSA; los empleados de esta organización no informaron a Microsoft sobre los problemas en el software.

El hecho de que ninguna de las vulnerabilidades reveladas por Shadow Brokers no funciona, se supo un día antes de la publicación de Microsoft. Esto puede significar que los usuarios de Windows son relativamente seguros, en cualquier caso, aquellos que actualizan regularmente su sistema operativo. En las grandes organizaciones donde las actualizaciones se instalan centralmente, todas estas vulnerabilidades pueden ser relevantes. En cualquier caso, estamos hablando de EternalBlue, EternalChampion, EternalSynergy y EternalRomance.

Pero esto ni siquiera es interesante, sino cómo Microsoft pudo conocer la inminente publicación de información sobre exploits un mes antes del anuncio de Shadow Brokers. Quizás el grupo en sí estaba en contacto con Microsoft porque, como se mencionó anteriormente, la corporación niega el contacto con la NSA.

Si esta suposición es correcta, entonces Microsoft probablemente le pagó a Shadow Brokers por esta información, sin publicar sus acciones.

Y otra suposición es que Microsoft descubrió de forma independiente las áreas problemáticas en su software, sin la ayuda de la NSA o un grupo de hackers. Esto es totalmente posible porque otras vulnerabilidades anunciadas por la agrupación relacionada con Windows XP, Windows Server 2003, Exchange 2007 e IIS 6.0 permanecieron sin corregir.

Curiosamente, después del lanzamiento de los exploits, la mayoría de los expertos en seguridad de redes anunciaron que estas herramientas de software funcionan bastante con respecto a los productos de Microsoft. Un poco más tarde, los expertos en ciberseguridad reconocieron el error, pero el hecho de que muchos de ellos hayan declarado vulnerabilidades operativas anteriormente sugiere que simplemente no verificaron si realmente era así, verificaron el registro de actualización de Windows y no vieron ninguna mención del parche de vulnerabilidad cero. del día