El gusano malicioso Mirai se propaga por la red y agrega nuevos dispositivos IoT a su botnet. Pero tiene un fuerte adversario: el gusano defensivo Hajime. Visto por primera vez en

octubre de 2016 , esta botnet ya ha protegido a más de 10,000 cámaras de red, enrutadores, decodificadores y otros dispositivos conectados a Internet.

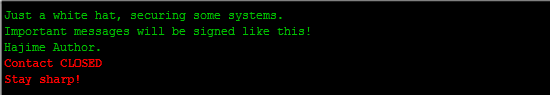

Cada 10 minutos, Hajime muestra en el terminal un mensaje: “Solo un hacker ético, protegemos algunos sistemas. ¡Los mensajes importantes se firmarán de la misma manera que esto! Publicado por Hajime. Contacto CERRADO. ¡Sé vigilante!

A diferencia de otras botnets, Hajime no realiza ataques DDoS, no extrae bitcoins y no realiza acciones maliciosas en un dispositivo infectado, excepto los escaneos de red en busca de otros dispositivos vulnerables que también infecta para protección. Se escanean los puertos TCP / 23 (telnet) y TCP / 5358 (WSDAPI). Después de la infección, el gusano bloquea cuatro puertos que se utilizan para propagar Mirai y otro malware similar: TCP / 23 (telnet), TCP / 7547 (TR-069), TCP / 5555 (TR-069) y TCP / 5358 (WSDAPI).

Hajime utiliza la misma lista de 61 combinaciones de inicios de sesión y contraseñas estándar que Mirai para infectar (más dos combinaciones adicionales: root / 5up y Admin / 5up para enrutadores y puntos de acceso Atheros). En general, estos son hermanos gemelos, solo uno de ellos está en el lado oscuro, y el otro está en el lado claro.

Se ha encontrado malware similar "bueno" antes. Por ejemplo, en 2015, Symantec

describió Wifatch , un virus para sistemas Linux que actuó de esta manera.

La iniciativa de los autores de tales programas puede ser bienvenida, pero no se halaguen: su efecto es solo temporal. El malware se almacena en la memoria del dispositivo y, después de un reinicio, vuelve al estado inseguro nuevamente si el propietario no se ha ocupado de cambiar la contraseña. Con una contraseña estándar y Telnet abiertos al mundo, el dispositivo aún está listo para instalar Mirai,

escribe Symantec.

Hace unos días, los especialistas de Radware publicaron un

análisis técnico de Hajime. Concluyen que el autor es un programador muy hábil que pasó mucho tiempo creando este programa. Esta no es una simple artesanía. Un ejemplo simple: a diferencia de Mirai, cuando intenta infectar un dispositivo, este gusano no repite de manera estúpida los inicios de sesión y las contraseñas de la lista, sino que lee el texto en el formulario de autorización en la pantalla para determinar el fabricante del dispositivo, y solo entonces usa contraseñas estándar específicamente para ese fabricante. Entonces, cuando ataca el enrutador MikroTik, intenta iniciar sesión con el nombre de usuario "admin" y una contraseña vacía. Esta es la combinación predeterminada especificada en la

documentación de MikroTik .

Además, Hajime se propaga a través de torrentes. Para transferir comandos y actualizaciones de programas, se usa el protocolo uTP BitTorrent, que también se compara favorablemente con Mirai y botnets similares. Además, protege de manera confiable a Hajime del bloqueo. El cargador de Hajime puede descargar código de otro nodo en la red de bots, no del que originó la infección. Además, Hajime cifra las comunicaciones entre sus nodos y las firma con claves privadas y públicas. La comunicación se realiza a través de UDP / 1457 y otro puerto con un número aleatorio mayor que 1024 para TCP.

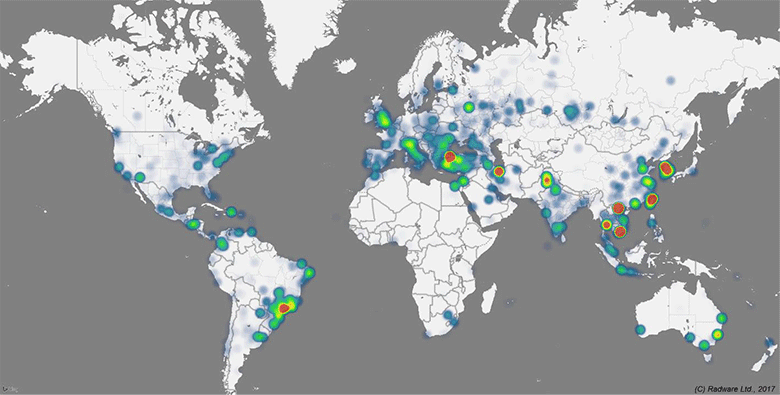

Geografía de infección de Hajime

Geografía de infección de HajimeDado todo lo anterior, este es claramente un programa de nivel superior. Me alegra que los piratas informáticos éticos (sombrero blanco) sean superiores en habilidad a los poco éticos (sombrero negro).

Es cierto que en octubre de 2016, los expertos de Rapidity Networks

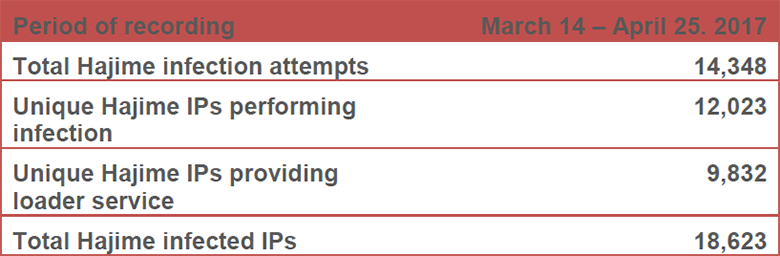

descubrieron una vulnerabilidad en la implementación del protocolo de cifrado Hajime, pero hasta ahora el autor anónimo del programa ha cerrado esta vulnerabilidad. Ahora el gusano continúa extendiéndose activamente entre los dispositivos de Internet de las cosas. Radware ha establecido un honeypot para aprender las comunicaciones de botnet. Durante las cinco semanas de la operación del hanipot, se registraron 14.348 infecciones de Hajime con 12.023 direcciones IP únicas. Esto indica una escala considerable de la distribución de la botnet, aunque todavía es difícil dar una estimación aproximada del tamaño del ejército de bots. Pero Hajime generó el 50% de la actividad de todas las botnets de IoT registradas en el hanipot para el período del informe.

Otras características interesantes de Hajime son el uso de una

puerta trasera en la puerta trasera de los módems de cable

ARRIS ; Generación dinámica del gestor de arranque a partir de cadenas hexadecimales basadas en programas ensambladores escritos manualmente optimizados para cada plataforma.

Los expertos en seguridad dicen que las "buenas" intenciones del pirata informático en cualquier momento pueden cambiar a desagradables. Es suficiente implementar una actualización para Hajime: se extenderá rápidamente por la red de torrents y todas las decenas o cientos de miles de bots pueden comenzar de inmediato, por ejemplo, un ataque DDoS. A juzgar por la calidad del software, Hajime podría extenderse ampliamente y superar a Mirai en la cantidad de bots. Y no será sorprendente si se convierte en una herramienta maliciosa en un año o dos.

Los hash binarios y de archivo de Hajime se agregan al

repositorio de Github . Del 28 de enero al 5 de marzo, el binario principal se actualizó seis veces.