Los creadores del dispositivo portátil

Nomx por $ 200 no escatiman en epítetos. Declaran "el protocolo de comunicación más seguro del mundo". El dispositivo supuestamente proporciona "absoluta privacidad de los mensajes personales y comerciales". Los comerciantes juegan con éxito con los temores de los usuarios de piratear servicios de correo en la nube, porque

ni un solo proveedor importante de correo ha funcionado sin una fuga masiva de cuenta en los últimos años. Realmente son pirateados constantemente. Es muy importante para muchos usuarios garantizar la seguridad del correo personal, y miran el servidor de correo de Nomx. “El número de cuentas de Gmail comprometidas en los EE. UU. (Desde 2014): de

5 millones a

24 millones . El número de cuentas comprometidas en otros servicios en la nube en 2016:

272 millones El número de cuentas de Yahoo (incluido el correo) comprometidas en 2013-2016:

más de mil millones . El número de cuentas Nomx que se han visto comprometidas desde que se lanzó el dispositivo: 0 ".

Tal es el anuncio. Ahora los empresarios pueden reemplazar con seguridad el cero en este anuncio con un signo de unidad o infinito. De hecho, resultó que la seguridad del servidor de correo, por decirlo suavemente, era exagerada. Es decir, prácticamente no hay protección.

El especialista en seguridad Scott Helme fue uno de los invitados a analizar el sistema de seguridad Nomx en el

programa de televisión

BBC Click . La compañía asignó dos copias del dispositivo anunciado a este programa, con la esperanza de obtener relaciones públicas gratuitas. Pero no funcionó.

Scott Helme

dijo que el "protocolo de comunicación más seguro del mundo" es en realidad un agujero sólido.

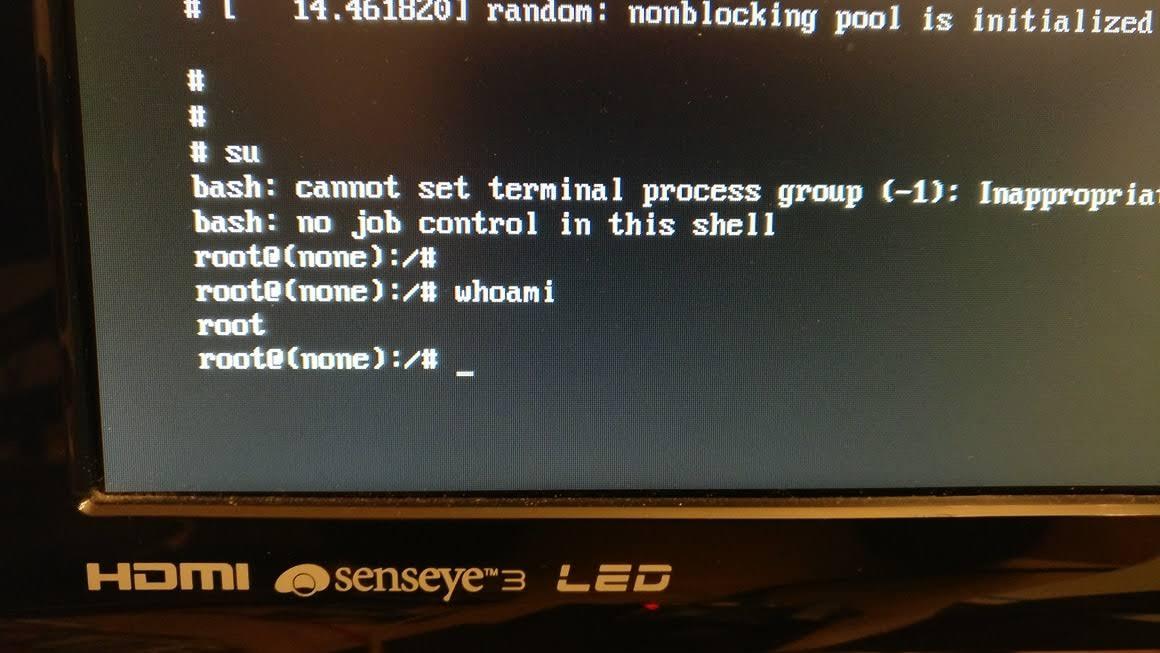

Abrir la "caja" mostró que estaba medio vacío. En la esquina de la caja grande hay una placa Raspberry Pi valorada en varias decenas de dólares.

Por supuesto, puede obtener fácilmente la tarjeta flash de la Raspberry Pi y hacer una copia del buzón. Por extraño que parezca, el sistema Raspbian tiene una configuración predeterminada, y cambiar la contraseña de la raíz tampoco es difícil.

El enfoque general de los desarrolladores a la seguridad es alarmante: el software antiguo está instalado en el sistema:

- Raspbian GNU / Linux 7 (wheezy) - última actualización 7 de mayo de 2015

- nginx: nginx / 1.2.1 - lanzado el 5 de junio de 2012

- PHP 5.4.45-0 + deb7u5 - lanzado el 3 de septiembre de 2015

- OpenSSL 1.0.1t del 3 de mayo de 2016

- Dovecot 2.1.7 del 29 de mayo de 2012

- Postfix 2.9.6 del 4 de febrero de 2013

- MySQL Ver 14.14 Distrib 5.5.52 del 6 de septiembre de 2016

Esto es muy extraño, porque el dispositivo debe haber sido ensamblado relativamente recientemente.

Scott Helme descubrió una serie de vulnerabilidades en la aplicación web Nomx.

El hash para la contraseña maestra (contraseña de configuración) se descifra fácilmente, y la longitud mínima de la contraseña en el dispositivo es de 5 caracteres, por lo que pudo determinar fácilmente la contraseña maestra.

Por alguna razón, el dispositivo solo admite la instalación de un servidor de correo en un nuevo dominio si se compra a un registrador GoDaddy.

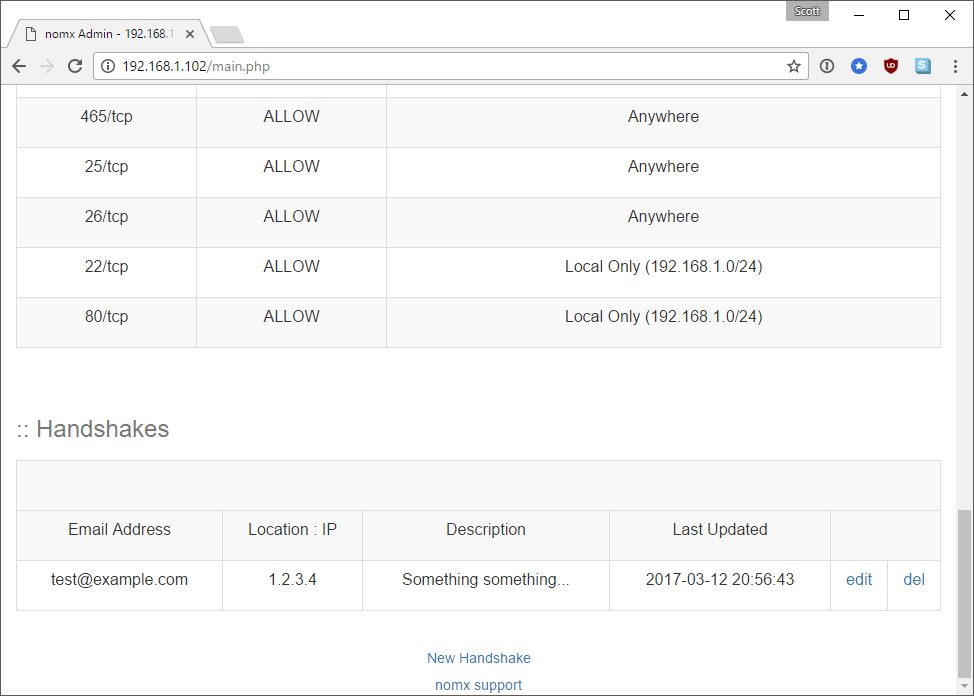

Cuanto más entendía un especialista este dispositivo, más parecía una especie de falso. Por ejemplo, al establecer un "apretón de manos" y una conexión directa entre dos servidores Nomx,

no se registró

ningún tráfico en la red.

Las pruebas de la aplicación web Nomx revelaron numerosas vulnerabilidades XSS y CSRF. Un atacante puede crear y eliminar buzones fácilmente, agregar dominios y hacer casi cualquier cosa en el servidor de correo de la víctima.

Se crea un nuevo buzón con esta solicitud:

POST http://192.168.1.102/create-mailbox.php?domain=testingnomxsecurity.com HTTP/1.1 Host: 192.168.1.102 Cookie: PHPSESSID=39r4bb36385te1seds0dgtpt87 Content-Type: application/x-www-form-urlencoded Content-Length: 127 fUsername=csrf&fDomain=testingnomxsecurity.com&fPassword=csrf&fPassword2=csrf&fName=csrf&fActive=on&fMail=on&submit=Add+Mailbox

Además, se encontró una cuenta de administrador de terceros en el dispositivo que Scott no creó, e incluso con la contraseña

password . Esta cuenta le da control total sobre el dispositivo. Además, utilizando CSRF a través de una aplicación web, puede crear su propia cuenta de administrador en el servidor.

Scott Helme concluye que los anuncios de Nomx y el dispositivo en sí

deben considerarse fraude . Esta "caja" en la Raspberry Pi no proporciona

ninguna seguridad. Simplemente sirve como un medio para tomar dinero de los usuarios que se sienten intimidados y se encuentran con tonterías innecesarias. Fundador, Director Ejecutivo y CTO de la compañía, Will Donaldson, asiste a conferencias y declara que Nomx es "absolutamente seguro".

El pirata informático advirtió a Donaldson sobre las vulnerabilidades hace un mes y se las mostró visualmente durante una llamada de Skype. Pero ni siquiera movió un dedo para corregir la situación o al menos advertir a los usuarios.

La compañía Nomx en el sitio web oficial reconoció de manera peculiar el pirateo de su dispositivo. Una nota en el blog oficial se titula: "

Nomx pasó las pruebas de seguridad después de que un blogger anunció una penetración de Nomx ". La compañía dijo que estas eran solo copias de demostración que se entregaron a los periodistas, y en el Nomx "real" se negarían a usar el Raspberry Pi. Probablemente van a utilizar una configuración más segura, un software nuevo con todos los parches (al menos introducir un sistema de actualización), y deben eliminar la vulnerabilidad en la página web en cuestión. Después de eliminar todos los errores y reducir drásticamente el precio, tal vez el servidor de correo Nomx tenga perspectivas como un producto comercialmente exitoso, aunque es poco probable que algo falso valga la pena.

Usando Nomx como ejemplo, vemos cómo una buena idea y la dirección correcta de los pensamientos (organizar un servidor de correo personal seguro en casa) se implementa muy mal en la práctica. Y esto sin mencionar el costo excesivo del dispositivo. Donaldson tendrá que hacer el trabajo de errores, y es poco probable que se atreva a declarar "el protocolo de comunicación más seguro del mundo".