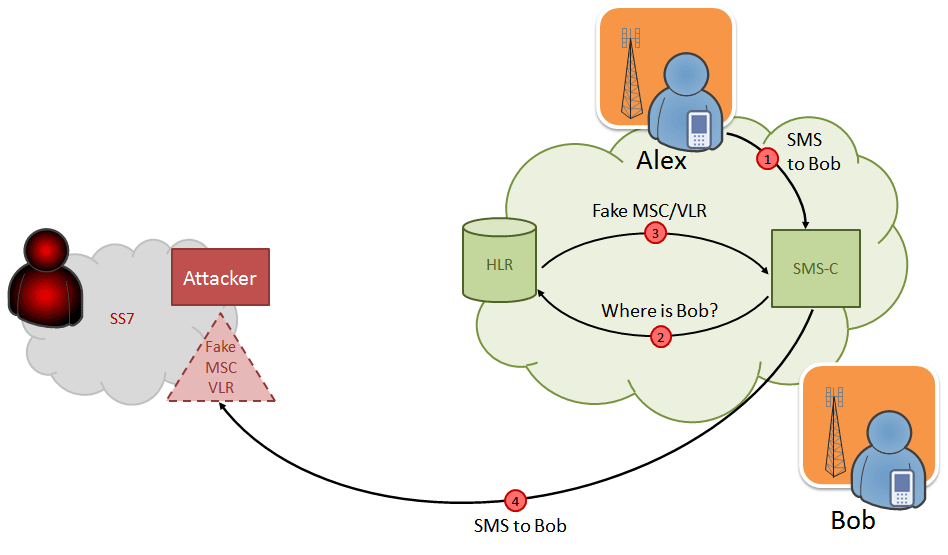

El esquema de ataque con la intercepción de mensajes SMS. Ilustración: Tecnologías positivas

El esquema de ataque con la intercepción de mensajes SMS. Ilustración: Tecnologías positivasLas vulnerabilidades críticas en el protocolo de señalización SS7 se conocen desde hace varios años. Por ejemplo, en 2014, los expertos rusos de Tecnologías Positivas Dmitry Kurbatov y Sergey Puzankov en una conferencia sobre seguridad de la información

demostraron claramente cómo ocurren tales ataques. Un atacante puede escuchar llamadas, establecer la ubicación de un suscriptor y fingirlo, realizar un ataque DoS, transferir dinero desde una cuenta, interceptar SMS. Estos ataques se describen con más detalle en el estudio "

Vulnerabilidades de las redes móviles basadas en SS7 " y en el informe "

Estadísticas de las principales amenazas de seguridad en las redes móviles SS7 ".

Y ahora ha aparecido la primera evidencia de que desde 2014 los hackers realmente han utilizado esta técnica para evitar la autorización de dos factores y transferir dinero de las cuentas de los clientes bancarios. El periódico alemán

Süddeutsche Zeitung publicó su investigación.

El problema es que la red de señalización SS7 se desarrolló en 1975 (para enrutar mensajes en itinerancia) y los mecanismos de protección contra tales ataques no se instalaron originalmente en ella. Se entendió que este sistema ya estaba cerrado y protegido de conexiones externas. En la práctica, esto no es así: puede conectarse a él. Teóricamente, puede conectarse a él en cualquier Congo o cualquier otro país, y luego tendrá acceso a los conmutadores de todos los operadores en Rusia, Estados Unidos, Europa y otros países. Incluyendo la interceptación de SMS entrantes de cualquier suscriptor se lleva a cabo de tal manera, como lo describe Positive Technologies. Al mismo tiempo, el atacante no necesita un equipo sofisticado: una computadora Linux con un generador de paquetes SS7, que se puede encontrar en Internet, es suficiente.

Después del registro del suscriptor en la dirección "falsa" de MSC / VLR, todos los mensajes SMS destinados al suscriptor llegarán al sitio del atacante.

El atacante puede:

- enviar una respuesta al recibir el mensaje (la parte que envía tendrá la impresión de que el SMS ha sido entregado al destinatario);

- No envíe un informe de recibo y vuelva a registrar al suscriptor en el cambio anterior (en este caso, en unos minutos el mensaje se enviará nuevamente al destinatario)

- envíe un informe al recibirlo, vuelva a registrar al suscriptor en el conmutador anterior y envíele un mensaje modificado.

Este ataque puede usarse para:

- intercepción de contraseñas únicas de un banco móvil;

- intercepción de contraseñas recuperadas de servicios de Internet (correo, redes sociales, etc.);

- recibir contraseñas para su cuenta personal en el sitio web del operador de telefonía móvil

Una vez más, Kurbatov y Puzankov describieron todo esto en 2014 (!), Pero solo ahora los muchachos de

Süddeutsche Zeitung descubrieron que tales ataques se llevaron a cabo realmente, y la autenticación de dos veces por SMS ya no proporciona ninguna seguridad.

De hecho, solo los servicios especiales podían usar esta opción antes, pero ahora cualquiera puede usarla con una computadora Linux. El periódico

Süddeutsche Zeitung escribe que el acceso al conmutador SS7 se puede comprar en algunos lugares por 1000 euros. Utilizando un soborno, aún puede obtener el identificador de

título global (GT) de un operador de telefonía móvil; esto también es posible en algunos países corruptos pobres, donde los funcionarios a veces se permiten violar la ley para beneficio personal.

Los atacantes reconocieron los detalles bancarios de las víctimas mediante phishing o malware, y luego utilizaron la vulnerabilidad SS7 para obtener un código de confirmación de transacción (mTAN), que el banco envía por SMS.

Una investigación de un periódico alemán no solo habla sobre el robo de dinero de cuentas bancarias, sino que señala la vulnerabilidad fundamental de los SMS como un factor de autenticación: “No me sorprende que los piratas informáticos hayan tomado el dinero que tenían a su alcance. Solo me sorprende que a los ladrones les haya llevado tanto tiempo unirse a los agentes de espionaje y también explotar las vulnerabilidades de la red SS7 ", dice Karsten Nohl, otro conocido especialista en seguridad de redes móviles y SS7. En la misma conferencia en 2014 en Rusia, leyó un informe sobre ataques a redes móviles y también habló repetidamente sobre este tema en otras conferencias. En particular, habló sobre las vulnerabilidades de SS7 en la conferencia de piratas informáticos del Congreso de Comunicación del Caos en 2014 e incluso

escuchó llamadas telefónicas del congresista Ted W. Lieu (con su consentimiento) con fines de demostración. Este congresista ha

pedido al Congreso que organice audiencias sobre vulnerabilidades críticas en la red de señalización global SS7.

Es muy importante que numerosos servicios en línea, bancos y otras organizaciones dejen de usar SMS para la autenticación, ya que este canal ya ha sido

reconocido oficialmente como inseguro (recomendaciones NIST) . Por ejemplo, Google usa la aplicación móvil Google Authenticator más confiable, pero aún envía códigos SMS para ingresar a la cuenta, lo que socava completamente el sistema de seguridad, dadas las vulnerabilidades explotadas activamente en SS7.