HP vende una amplia variedad de equipos, que incluyen varias docenas de modelos de computadoras portátiles y tabletas. Al final resultó que, los controladores que son suministrados por la compañía para sus dispositivos contienen un keylogger incorporado. Se trata de controladores para una tarjeta de sonido. El keylogger captura todas las pulsaciones de teclas del usuario y guarda los datos recibidos en un archivo cifrado en el disco duro de la computadora.

Este no es un desarrollo de ciberdelincuentes, sino un software bastante oficial. El fabricante del controlador en cuestión no es HP, sino su socio, el proveedor de chips de audio Conexant. Uno de los componentes del controlador, el elemento MicTray64.exe, monitorea y registra las pulsaciones de teclas para un usuario en una computadora o computadora portátil con un controlador instalado.

En realidad, el componente en cuestión supervisa las pulsaciones de teclas del usuario para capturar una combinación especial de botones. Estamos hablando de las llamadas "teclas de acceso rápido", que se utilizan para controlar el controlador y los parámetros de sonido. Pero el hecho de que el componente no haga nada malo no niega el hecho de que es un keylogger. "Esta forma de trabajar convierte el controlador de sonido en un registrador de teclas eficaz",

dice un representante de la compañía suiza Modzero. Además, el componente en cuestión se ha convertido en parte del controlador de sonido desde finales de 2015. Resulta que desde hace aproximadamente dos años los controladores de sonido para las computadoras portátiles HP se han entregado con un keylogger oficial integrado.

El archivo donde se graban las pulsaciones de teclas se encuentra en C: \ Users \ Public \ MicTray.log (puede verificar la presencia de este archivo si tiene una computadora portátil de HP). Su contenido se borra cada vez que se reinicia la PC. Pero hay muchas opciones cuando el sistema no restablece el archivo. Además, si el archivo está configurado en Windows, MicTray.log con todos los datos se guarda en el archivo. Si lo desea, puede encontrar y ver fácilmente los contenidos.

“El MicTray64.exe de Conexant se instala junto con el controlador de audio Conexant, el Programador de Windows lo inicia cuando se inicia el sistema y luego el inicio de sesión del usuario. El programa registra todas las pulsaciones de teclas que ejecuta el usuario y reacciona cuando se registra una determinada combinación ... Si el archivo MicTray.log no está en el sistema, entonces todas las pulsaciones de teclas se pasan a la API OutputDebugString, que permite que cualquier proceso reciba esta información, y para el software antivirus esto no es acciones sospechosas En la versión de archivo 10.0.0.31, el registro de las pulsaciones de teclas y la transferencia de datos se usaba solo con la función OutputDebugString sin escribir en el archivo ”, dice el análisis del controlador de audio Modzero HP.

Según los expertos en ciberseguridad, este componente de un controlador de audio permite fácilmente a un atacante obtener datos del usuario. Sí, el contenido del archivo está encriptado, pero recuperar datos del archivo no es nada difícil. Los usuarios de portátiles HP generalmente no son conscientes de que sus datos se escriben en un archivo de manera tan directa. Y para el keylogger no hay diferencia en qué tipo de datos son: papel a término o acceso a una cuenta bancaria.

Hay grandes oportunidades para los atacantes. De alguna manera, puede robar un archivo con clics guardados. Y puede crear un software que se conectará a la API del controlador para guardar y luego transferir la información discutida anteriormente.

Los modelos de notebook HP incluyen HP EliteBooks, HP ProBooks, HP ZBooks y HP Elites Series. Es

muy posible que el problema sea relevante no solo para las computadoras portátiles HP, sino en general para todos los dispositivos con chips Conexant. Puede verificar su sistema visualizando los archivos en los siguientes lugares: C: \ Windows \ System32 \ MicTray.exe o C: \ Windows \ System32 \ MicTray64.exe. Todavía se sabe con certeza que el problema persiste para varios modelos:

Lista abierta de computadoras portátiles vulnerablesPC portátil HP EliteBook 820 G3

PC portátil HP EliteBook 828 G3

PC portátil HP EliteBook 840 G3

PC portátil HP EliteBook 848 G3

PC portátil HP EliteBook 850 G3

PC portátil HP ProBook 640 G2

PC portátil HP ProBook 650 G2

PC portátil HP ProBook 645 G2

PC portátil HP ProBook 655 G2

PC portátil HP ProBook 450 G3

PC portátil HP ProBook 430 G3

PC portátil HP ProBook 440 G3

PC portátil HP ProBook 446 G3

PC portátil HP ProBook 470 G3

PC portátil HP ProBook 455 G3

PC portátil HP EliteBook 725 G3

PC portátil HP EliteBook 745 G3

PC portátil HP EliteBook 755 G3

PC portátil HP EliteBook 1030 G1

Estación de trabajo móvil HP ZBook 15u G3

Tableta HP Elite x2 1012 G1

HP Elite x2 1012 G1 con teclado de viaje

Teclado avanzado HP Elite x2 1012 G1

PC portátil HP EliteBook Folio 1040 G3

Estación de trabajo móvil HP ZBook 17 G3

Estación de trabajo móvil HP ZBook 15 G3

Estación de trabajo móvil HP ZBook Studio G3

PC portátil HP EliteBook Folio G1

En cuanto a HP, sus representantes ya se han familiarizado con el problema y dijeron que los empleados lo eliminarán en el futuro cercano. "Hemos encontrado una solución y la pondremos a disposición de nuestros usuarios", dijo la compañía.

HP no es el único fabricante y proveedor de computadoras portátiles cuyo software contiene elementos problemáticos. En 2015,

se conoció el problema del software de la computadora portátil de Lenovo. Los keyloggers no estaban allí, pero en casi todas las máquinas se instaló el programa Superfish, que analizaba el tráfico de usuarios, estudiaba imágenes de productos e insertaba anuncios de estas tiendas de terceros en el navegador. Además, dicha publicidad incluso se insertó en los resultados de búsqueda de Google.

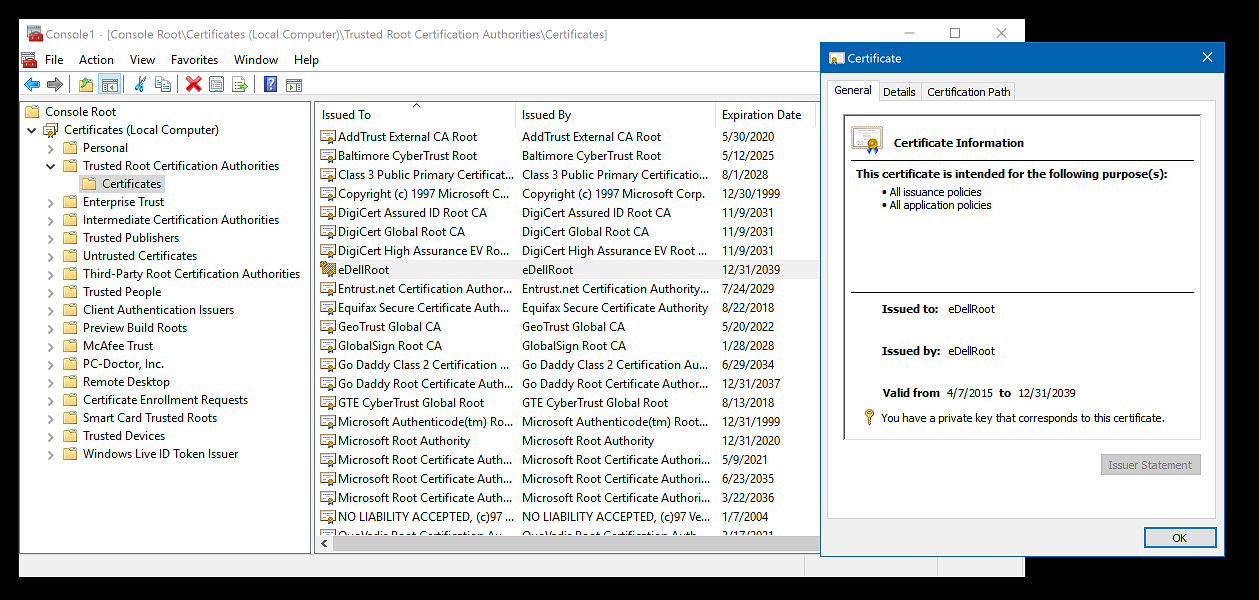

En el mismo 2015, se

descubrió que el certificado de seguridad preinstalado en el sistema operativo portátil Dell XPS 15 no es confiable. El hecho es que la clave y la contraseña de este certificado coincidieron para todas las computadoras portátiles de este modelo.

Podemos suponer que, de hecho, hay muchos problemas con la vulnerabilidad del software de los dispositivos electrónicos entregados al mercado, y los especialistas en seguridad de la información encuentran solo una fracción de las áreas problemáticas. Como resultado, las vulnerabilidades pueden permanecer abiertas durante años, y los cibercriminales ya están explotando esto.